9.6 KiB

BloodHound和其他AD枚举工具

☁️ HackTricks云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一家网络安全公司工作吗?你想在HackTricks中看到你的公司广告吗?或者你想获得PEASS的最新版本或下载HackTricks的PDF吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品The PEASS Family

- 获取官方PEASS和HackTricks周边产品

- 加入💬 Discord群组或电报群组或关注我在Twitter上的🐦@carlospolopm。

- 通过向hacktricks repo和hacktricks-cloud repo提交PR来分享你的黑客技巧。

AD Explorer

AD Explorer来自Sysinternal Suite:

一个高级的Active Directory(AD)查看器和编辑器。您可以使用AD Explorer轻松浏览AD数据库,定义喜欢的位置,查看对象属性和属性而无需打开对话框,编辑权限,查看对象的模式,并执行可以保存和重新执行的复杂搜索。

快照

AD Explorer可以创建AD的快照,以便您可以离线检查它。

它可以用于离线发现漏洞,或者比较AD数据库在不同时间点的不同状态。

您需要提供用户名、密码和连接方向(需要任何AD用户)。

要对AD进行快照,请转到File --> Create Snapshot并输入快照的名称。

ADRecon

****ADRecon是一个从AD环境中提取和组合各种工件的工具。信息可以以特殊格式的Microsoft Excel 报告呈现,其中包括摘要视图和指标,以便于分析并提供目标AD环境的整体情况。

# Run it

.\ADRecon.ps1

BloodHound

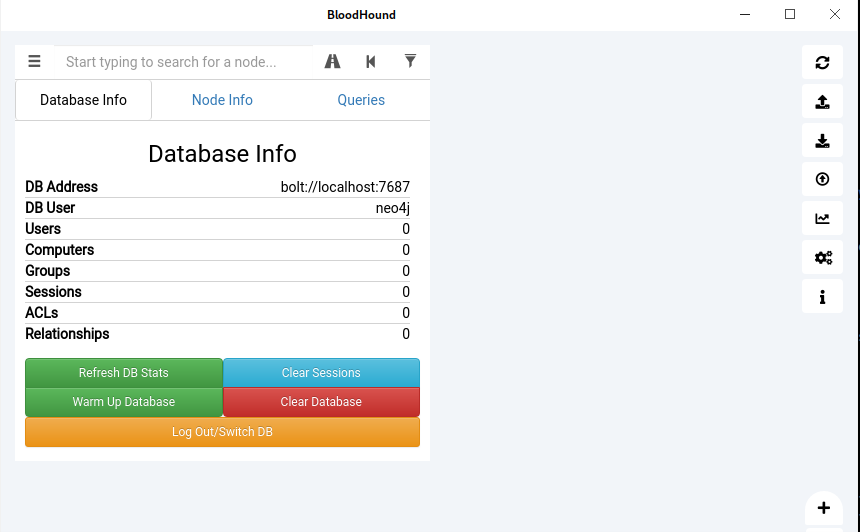

BloodHound是一个基于Linkurious构建的单页Javascript Web应用程序,使用Electron编译,由PowerShell摄取器提供数据给Neo4j数据库。

BloodHound使用图论来揭示Active Directory环境中隐藏且常常无意的关系。攻击者可以使用BloodHound轻松识别高度复杂的攻击路径,否则很难快速识别。防御者可以使用BloodHound识别和消除这些攻击路径。蓝队和红队都可以使用BloodHound轻松获得对Active Directory环境中特权关系的更深入理解。

所以,BloodHound是一个令人惊叹的工具,可以自动枚举域,保存所有信息,找到可能的特权升级路径,并使用图形显示所有信息。

BloodHound由两个主要部分组成:摄取器和可视化应用程序。

摄取器用于枚举域并提取所有信息,以一种可被可视化应用程序理解的格式。

可视化应用程序使用neo4j来展示所有信息的关联性,并展示在域中升级特权的不同方式。

安装

- BloodHound

要安装可视化应用程序,您需要安装neo4j和bloodhound应用程序。

最简单的方法就是执行以下操作:

apt-get install bloodhound

你可以从这里下载neo4j的社区版本。

- Ingestors

你可以从以下链接下载Ingestors:

- https://github.com/BloodHoundAD/SharpHound/releases

- https://github.com/BloodHoundAD/BloodHound/releases

- https://github.com/fox-it/BloodHound.py

- 从图中学习路径

Bloodhound提供了各种查询来突出显示敏感的入侵路径。你可以添加自定义查询来增强搜索和对象之间的关联等功能!

这个仓库有一个很好的查询集合:https://github.com/CompassSecurity/BloodHoundQueries

安装过程:

$ curl -o "~/.config/bloodhound/customqueries.json" "https://raw.githubusercontent.com/CompassSecurity/BloodHoundQueries/master/BloodHound_Custom_Queries/customqueries.json"

可视化应用程序执行

在下载/安装所需的应用程序之后,让我们开始它们。

首先,您需要启动neo4j数据库:

./bin/neo4j start

#or

service neo4j start

第一次启动此数据库时,您需要访问http://localhost:7474/browser/。您将被要求使用默认凭据(neo4j:neo4j),并且您将被要求更改密码,请更改密码并确保记住它。

现在,启动bloodhound应用程序:

./BloodHound-linux-x64

#or

bloodhound

您将被提示输入数据库凭据:neo4j:<您的新密码>

然后,BloodHound将准备好接收数据。

SharpHound

他们有几个选项,但如果您想从加入域的计算机上运行SharpHound,并使用当前用户提取所有信息,可以执行以下操作:

./SharpHound.exe --CollectionMethods All

Invoke-BloodHound -CollectionMethod All

您可以在此处阅读有关CollectionMethod和循环会话的更多信息 here

如果您希望使用不同的凭据执行SharpHound,可以创建一个CMD netonly会话并从那里运行SharpHound:

runas /netonly /user:domain\user "powershell.exe -exec bypass"

了解更多关于Bloodhound的信息,请访问ired.team。

Windows Silent

Python bloodhound

如果您拥有域凭据,您可以在任何平台上运行python bloodhound摄取器,因此您不需要依赖于Windows。

从https://github.com/fox-it/BloodHound.py下载它,或者执行pip3 install bloodhound。

bloodhound-python -u support -p '#00^BlackKnight' -ns 10.10.10.192 -d blackfield.local -c all

如果你正在通过proxychains运行它,请添加--dns-tcp以使DNS解析通过代理工作。

proxychains bloodhound-python -u support -p '#00^BlackKnight' -ns 10.10.10.192 -d blackfield.local -c all --dns-tcp

Python SilentHound

这个脚本将通过LDAP静默地枚举Active Directory域,解析用户、管理员、组等。

在SilentHound github上查看。

RustHound

Rust中的BloodHound,在这里查看。

Group3r

Group3r 是一个用于查找Active Directory关联的组策略中的漏洞的工具。

您需要使用任何域用户从域内的主机上运行group3r。

group3r.exe -f <filepath-name.log>

# -s sends results to stdin

# -f send results to file

PingCastle

****PingCastle 评估AD环境的安全状况,并提供了一个带有图表的漂亮报告。

要运行它,可以执行二进制文件PingCastle.exe,它将启动一个交互式会话,呈现一个选项菜单。默认选项是使用**healthcheck,它将建立一个域的基线概述**,并查找配置错误和漏洞。

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一家网络安全公司工作吗?想要在HackTricks中看到你的公司广告吗?或者你想要访问PEASS的最新版本或下载PDF格式的HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品The PEASS Family

- 获取官方PEASS和HackTricks的衣物

- 加入💬 Discord群组或电报群组,或在Twitter上关注我🐦@carlospolopm。

- 通过向hacktricks repo和hacktricks-cloud repo提交PR来分享你的黑客技巧。