4.2 KiB

FZ - 125kHz RFID

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di NFT esclusivi

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR ai repository GitHub di HackTricks e HackTricks Cloud.

Introduzione

Per ulteriori informazioni su come funzionano i tag a 125kHz, consulta:

{% content-ref url="../../../radio-hacking/pentesting-rfid.md" %} pentesting-rfid.md {% endcontent-ref %}

Azioni

Per ulteriori informazioni su questi tipi di tag, leggi questa introduzione.

Lettura

Tenta di leggere le informazioni della carta. Successivamente può emularle.

{% hint style="warning" %} Nota che alcuni citofoni cercano di proteggersi dalla duplicazione delle chiavi inviando un comando di scrittura prima della lettura. Se la scrittura ha successo, quel tag viene considerato falso. Quando Flipper emula l'RFID, non c'è modo per il lettore di distinguerlo da quello originale, quindi non si verificano tali problemi. {% endhint %}

Aggiungi manualmente

Puoi creare schede false in Flipper Zero indicando manualmente i dati e poi emularle.

ID sulle schede

A volte, quando ottieni una scheda, troverai l'ID (o parte) scritto sulla scheda visibile.

- EM Marin

Ad esempio, in questa scheda EM-Marin sulla scheda fisica è possibile leggere gli ultimi 3 byte su 5 in chiaro.

Gli altri 2 possono essere forzati se non puoi leggerli dalla scheda.

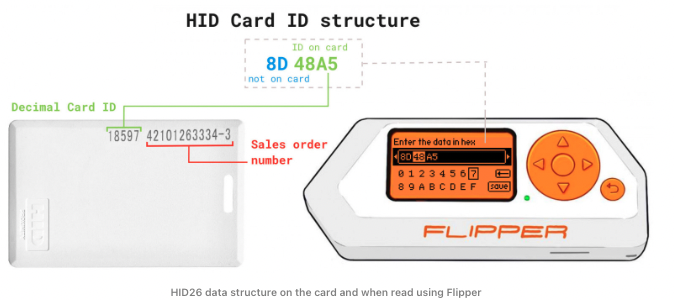

- HID

Lo stesso accade in questa scheda HID, dove solo 2 byte su 3 possono essere trovati stampati sulla scheda.

Emula/Scrivi

Dopo aver copiato una scheda o aver inserito manualmente l'ID, è possibile emularla con Flipper Zero o scrivere i dati su una scheda reale.

Riferimenti

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di NFT esclusivi

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR ai repository GitHub di HackTricks e HackTricks Cloud.