8.3 KiB

Configurazione di Burp Suite per iOS

Impara l'hacking di AWS da zero a esperto con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PACCHETTI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e HackTricks Cloud github repos.

Usa Trickest per creare e automatizzare flussi di lavoro con gli strumenti della community più avanzati al mondo.

Ottieni l'accesso oggi stesso:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Installazione del certificato Burp sui dispositivi iOS

Per l'analisi del traffico web sicuro e l'SSL pinning sui dispositivi iOS, è possibile utilizzare Burp Suite tramite Burp Mobile Assistant o tramite configurazione manuale. Di seguito è riportata una guida riassuntiva su entrambi i metodi:

Installazione automatica con Burp Mobile Assistant

Il Burp Mobile Assistant semplifica il processo di installazione del certificato Burp, la configurazione del proxy e l'SSL Pinning. Una guida dettagliata può essere trovata nella documentazione ufficiale di PortSwigger.

Passaggi di installazione manuale

- Configurazione del proxy: Inizia impostando Burp come proxy nelle impostazioni Wi-Fi dell'iPhone.

- Download del certificato: Accedi a

http://burpsul browser del tuo dispositivo per scaricare il certificato. - Installazione del certificato: Installa il profilo scaricato tramite Impostazioni > Generali > VPN e gestione dispositivi, quindi abilita la fiducia per PortSwigger CA in Impostazioni fiducia certificati.

Configurazione di un proxy di intercettazione

La configurazione consente l'analisi del traffico tra il dispositivo iOS e Internet tramite Burp, richiedendo una rete Wi-Fi che supporti il traffico da client a client. Se non disponibile, una connessione USB tramite usbmuxd può essere un'alternativa. I tutorial di PortSwigger forniscono istruzioni dettagliate sulla configurazione del dispositivo e sull'installazione del certificato.

Configurazione avanzata per dispositivi jailbroken

Per gli utenti con dispositivi jailbroken, SSH tramite USB (tramite iproxy) offre un metodo per instradare il traffico direttamente attraverso Burp:

- Stabilire una connessione SSH: Usa iproxy per inoltrare SSH a localhost, consentendo la connessione dal dispositivo iOS al computer in esecuzione Burp.

iproxy 2222 22

- Inoltro della porta remota: Inoltra la porta 8080 del dispositivo iOS al localhost del computer per consentire l'accesso diretto all'interfaccia di Burp.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- Impostazione del proxy globale: Infine, configura le impostazioni Wi-Fi del dispositivo iOS per utilizzare un proxy manuale, instradando tutto il traffico web attraverso Burp.

Monitoraggio completo della rete/Sniffing

Il monitoraggio del traffico del dispositivo non-HTTP può essere effettuato in modo efficiente utilizzando Wireshark, uno strumento in grado di catturare tutte le forme di traffico dati. Per i dispositivi iOS, il monitoraggio del traffico in tempo reale è facilitato dalla creazione di un'interfaccia virtuale remota, un processo dettagliato in questo post di Stack Overflow. Prima di iniziare, l'installazione di Wireshark su un sistema macOS è un prerequisito.

La procedura prevede diversi passaggi chiave:

- Avvia una connessione tra il dispositivo iOS e l'host macOS tramite USB.

- Verifica l'UDID del dispositivo iOS, un passaggio necessario per il monitoraggio del traffico. Ciò può essere fatto eseguendo un comando nel Terminale macOS:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Dopo aver identificato l'UDID, aprire Wireshark e selezionare l'interfaccia "rvi0" per la cattura dei dati.

- Per il monitoraggio mirato, come la cattura del traffico HTTP relativo a un indirizzo IP specifico, è possibile utilizzare i filtri di cattura di Wireshark:

Installazione del certificato Burp nel simulatore

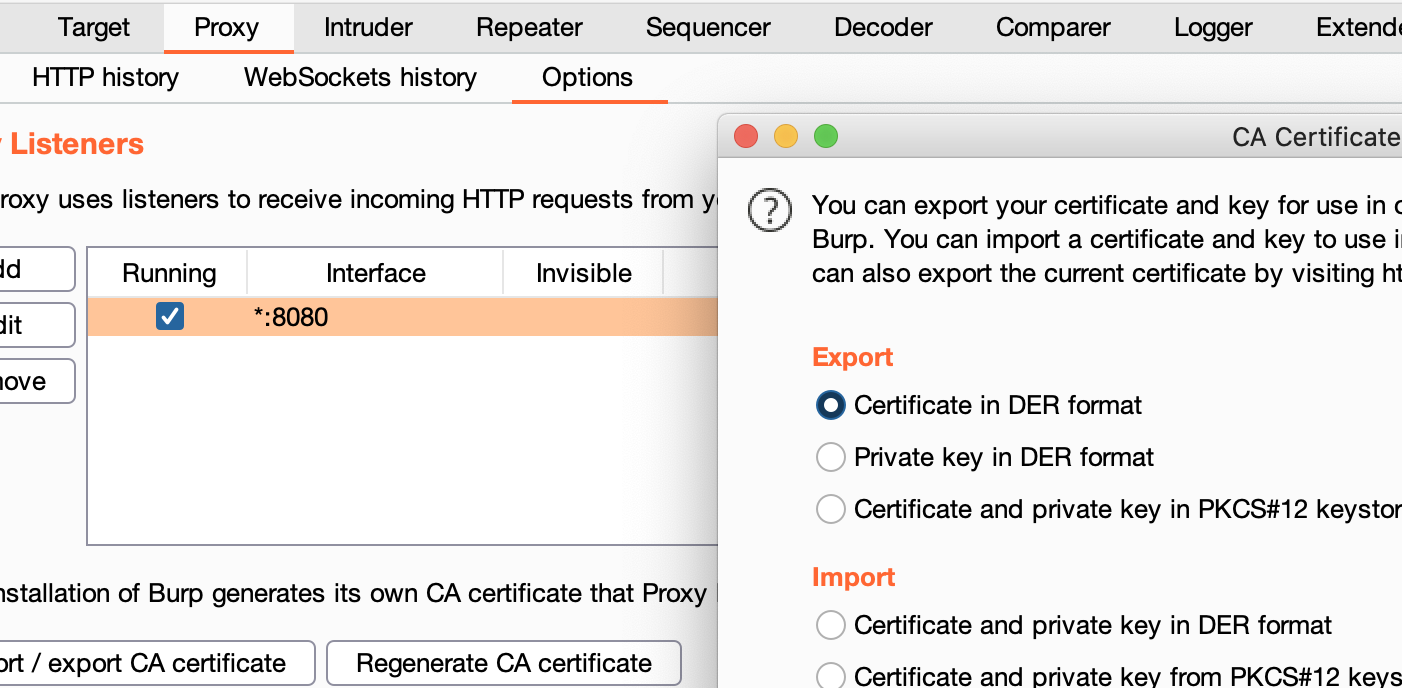

- Esportare il certificato Burp

In Proxy --> Opzioni --> Esporta certificato CA --> Certificato in formato DER

- Trascinare e rilasciare il certificato all'interno dell'Emulatore

- All'interno dell'Emulatore andare su Impostazioni --> Generali --> Profilo --> PortSwigger CA, e verificare il certificato

- All'interno dell'Emulatore andare su Impostazioni --> Generali --> Informazioni --> Impostazioni fiducia certificati, e abilitare PortSwigger CA

Congratulazioni, hai configurato con successo il certificato Burp CA nel simulatore iOS

{% hint style="info" %} Il simulatore iOS utilizzerà le configurazioni del proxy di MacOS. {% endhint %}

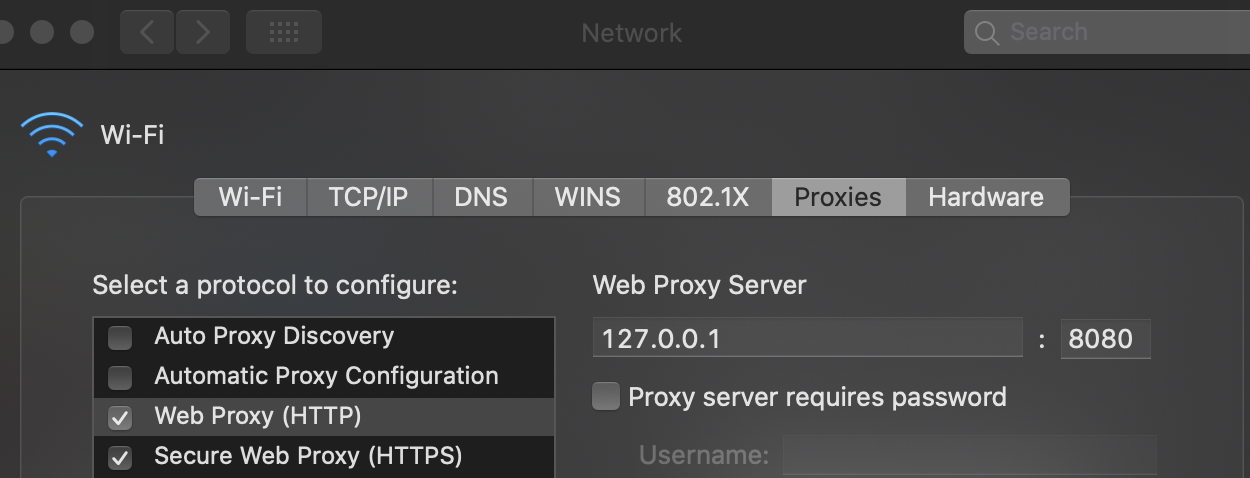

Configurazione del proxy MacOS

Passaggi per configurare Burp come proxy:

- Andare su Preferenze di Sistema --> Rete --> Avanzate

- Nella scheda Proxy selezionare Proxy Web (HTTP) e Proxy Web Sicuro (HTTPS)

- In entrambe le opzioni configurare 127.0.0.1:8080

- Fare clic su Ok e poi su Applica

Utilizza Trickest per creare e automatizzare flussi di lavoro con gli strumenti della community più avanzati al mondo.

Ottieni l'accesso oggi stesso:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Impara l'hacking di AWS da zero a esperto con htARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

- Se vuoi vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF controlla i PACCHETTI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR ai repository github di HackTricks e HackTricks Cloud.