8.1 KiB

49 - TACACS+のペンテスト

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

基本情報

**Terminal Access Controller Access Control System (TACACS)**は、ルーターやNASにアクセスしようとするユーザーの集中的な認証を提供するセキュリティプロトコルです。TACACSのより新しいバージョンであるTACACS+は、認証、認可、およびアカウンティング(AAA)のサービスを分離して提供します。

PORT STATE SERVICE

49/tcp open tacacs

デフォルトポート: 49

認証キーの傍受

攻撃者がクライアントとTACACSサーバーの間に入ることに成功した場合、彼は暗号化された認証キーを傍受し、それをローカルでブルートフォース攻撃することができます。したがって、キーをブルートフォース攻撃することができ、ログには表示されません。そして、キーをブルートフォース攻撃することに成功した場合、ネットワーク機器にアクセスし、Wiresharkでトラフィックを復号化することができます。

MitM

MitM攻撃を実行するためには、ARPスプーフィング攻撃を使用することができます。

ブルートフォース攻撃

今、Lokiを実行する必要があります。これはL2/L3プロトコルのセキュリティを分析するために特別に設計されたツールです。その機能は人気のあるYersiniaと同等であり、真剣な競争相手です。Lokiはまた、TACACSキーをブルートフォース攻撃することもできます。キーが通常はMD5で暗号化された形式で成功した場合、機器にアクセスし、TACACSで暗号化されたトラフィックを復号化することができます。

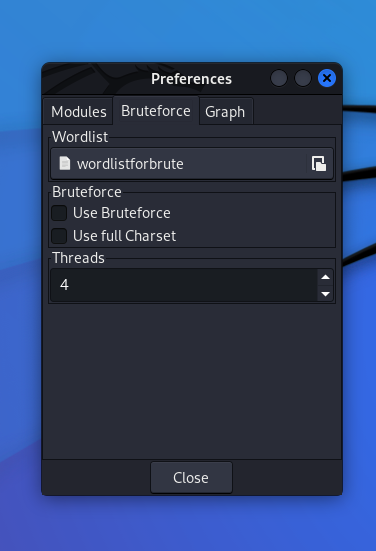

sudo loki_gtk.py

暗号化されたキーをブルートフォース攻撃するために、辞書へのパスを指定する必要があります。ブルートフォースを使用するオプションのチェックを外すことを忘れないでください。そうしないと、Lokiは辞書を使用せずにパスワードをブルートフォース攻撃します。

今、管理者がTACACSサーバーを介してデバイスにログインするのを待つ必要があります。ネットワーク管理者がすでにログインしていると仮定し、私たちはARPスプーフィングを介して中間に立ってトラフィックを傍受します。そして、合法的なホストは自分たちの接続に他の誰かが干渉したことに気づきません。

今、CRACKボタンをクリックして、Lokiがパスワードを解読するのを待ちます。

トラフィックの解読

素晴らしい、キーを解除することに成功しました。これで、キーが存在する場合、Wiresharkは暗号化されたTACACSトラフィックを処理できます。

使用されたバナーがわかります。

ユーザーadminのユーザー名を見つけます。

結果として、admin:secret1234の資格情報を取得しました。これはハードウェア自体にアクセスするために使用できます。有効性を確認してみましょう。

これがTACACS+を攻撃し、ネットワーク機器の制御パネルにアクセスする方法です。

参考文献

- インターセプトキーのセクションは、https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9からコピーされました。

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 DiscordグループまたはTelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、hacktricks repo および hacktricks-cloud repo にPRを提出してください。