7.9 KiB

111/TCP/UDP - Pentesting Portmapper

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat Kontroleer die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling van eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PRs in te dien by die HackTricks en HackTricks Cloud github-opslag.

{% embed url="https://websec.nl/" %}

Basiese Inligting

Portmapper is 'n diens wat gebruik word om netwerkdienspoorte na RPC (Remote Procedure Call) programnommers te karteer. Dit tree op as 'n kritieke komponent in Unix-gebaseerde stelsels, wat die uitruil van inligting tussen hierdie stelsels fasiliteer. Die poort wat met Portmapper geassosieer word, word dikwels deur aanvallers geskandeer omdat dit waardevolle inligting kan onthul. Hierdie inligting sluit in die tipe Unix-bedryfstelsel (OS) wat hardloop en besonderhede oor die dienste wat beskikbaar is op die stelsel. Daarbenewens word Portmapper dikwels saam met NFS (Network File System), NIS (Network Information Service), en ander RPC-gebaseerde dienste gebruik om netwerkdienste doeltreffend te bestuur.

Verstekpoort: 111/TCP/UDP, 32771 in Oracle Solaris

PORT STATE SERVICE

111/tcp open rpcbind

Opsomming

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

Soms gee dit jou geen inligting nie, in ander gevalle sal jy iets soos hierdie kry:

Shodan

port:111 portmap

RPCBind + NFS

As jy die NFS-diens vind, sal jy waarskynlik in staat wees om lêers te lys en af te laai (en miskien op te laai):

Lees 2049 - Pentesting NFS-diens om meer te leer oor hoe om hierdie protokol te toets.

NIS

Die verkenning van NIS kwesbaarhede behels 'n tweestapproses, wat begin met die identifisering van die diens ypbind. Die hoeksteen van hierdie verkenning is die ontdekking van die NIS-domeinnaam, sonder welke vordering gestuit word.

Die verkenningstog begin met die installasie van nodige pakkette (apt-get install nis). Die daaropvolgende stap vereis die gebruik van ypwhich om die teenwoordigheid van die NIS-bediener te bevestig deur dit te ping met die domeinnaam en bediener IP, en verseker dat hierdie elemente geanonimiseer word vir sekuriteit.

Die finale en kritieke stap behels die ypcat-bevel om sensitiewe data te onttrek, veral versleutelde gebruikerwagwoorde. Hierdie hashs, eens gekraak met gereedskap soos John the Ripper, onthul insigte in stelseltoegang en -voorregte.

# Install NIS tools

apt-get install nis

# Ping the NIS server to confirm its presence

ypwhich -d <domain-name> <server-ip>

# Extract user credentials

ypcat –d <domain-name> –h <server-ip> passwd.byname

NIF lêers

| Meester lêer | Kaart(e) | Notas |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | Bevat gasheernamente en IP besonderhede |

| /etc/passwd | passwd.byname, passwd.byuid | NIS gebruiker wagwoord lêer |

| /etc/group | group.byname, group.bygid | NIS groep lêer |

| /usr/lib/aliases | mail.aliases | Besonderhede van posaliases |

RPC Gebruikers

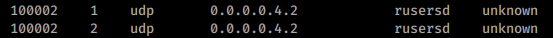

As jy die rusersd diens soos hier gelys vind:

Jy kan gebruikers van die boks opnoem. Om te leer hoe om dit te doen, lees 1026 - Pentesting Rsusersd.

Verby Gesifte Portmapper-poort

Wanneer jy 'n nmap-scan uitvoer en oop NFS-poorte ontdek met poort 111 wat gesif is, is direkte uitbuiting van hierdie poorte nie uitvoerbaar nie. Deur egter 'n portmapper-diens lokaal te simuleer en 'n tonnel vanaf jou rekenaar na die teiken te skep, word uitbuiting moontlik met behulp van standaard gereedskap. Hierdie tegniek maak dit moontlik om die gesifte toestand van poort 111 te omseil, wat toegang tot NFS-diens moontlik maak. Vir gedetailleerde leiding oor hierdie metode, verwys na die artikel beskikbaar by hierdie skakel.

Shodan

Portmap

Oefenlaboratoria

- Oefen hierdie tegnieke op die Irked HTB-masjien.

{% embed url="https://websec.nl/" %}

HackTricks Outomatiese Opdragte

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Portmapper is a service that is utilized for mapping network service ports to RPC (Remote Procedure Call) program numbers. It acts as a critical component in Unix-based systems, facilitating the exchange of information between these systems. The port associated with Portmapper is frequently scanned by attackers as it can reveal valuable information. This information includes the type of Unix Operating System (OS) running and details about the services that are available on the system. Additionally, Portmapper is commonly used in conjunction with NFS (Network File System), NIS (Network Information Service), and other RPC-based services to manage network services effectively.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou hacking-truuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.