9.6 KiB

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa kipekee wa NFTs

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

{% embed url="https://websec.nl/" %}

Vipindi vya Muda

Mshambuliaji anaweza kuwa na nia ya kubadilisha vipindi vya mafaili ili kuepuka kugunduliwa.

Inawezekana kupata vipindi vya mafaili ndani ya MFT katika sifa $STANDARD_INFORMATION __ na __ $FILE_NAME.

Sifa zote zina vipindi 4: Mabadiliko, upatikanaji, umbaji, na ubadilishaji wa usajili wa MFT (MACE au MACB).

Windows explorer na zana nyingine huonyesha habari kutoka kwa $STANDARD_INFORMATION.

TimeStomp - Zana ya Kuzuia Upelelezi

Zana hii inabadilisha habari ya vipindi ndani ya $STANDARD_INFORMATION lakini sio habari ndani ya $FILE_NAME. Kwa hivyo, inawezekana kutambua shughuli za shaka.

Usnjrnl

USN Journal (Update Sequence Number Journal) ni kipengele cha NTFS (mfumo wa faili wa Windows NT) kinachofuatilia mabadiliko kwenye kiasi. Zana ya UsnJrnl2Csv inaruhusu uchunguzi wa mabadiliko haya.

Picha iliyotangulia ni matokeo yanayoonyeshwa na zana ambapo inaweza kuonekana kwamba baadhi ya mabadiliko yalifanywa kwenye faili.

$LogFile

Mabadiliko yote ya metadata kwenye mfumo wa faili yanalogwa katika mchakato unaojulikana kama write-ahead logging. Metadata iliyologwa inahifadhiwa kwenye faili inayoitwa **$LogFile**, iliyoko kwenye saraka ya msingi ya mfumo wa faili wa NTFS. Zana kama LogFileParser inaweza kutumika kuchambua faili hii na kutambua mabadiliko.

Tena, kwenye matokeo ya zana inawezekana kuona kwamba baadhi ya mabadiliko yalifanywa.

Kwa kutumia zana hiyo hiyo inawezekana kutambua vipindi vilivyobadilishwa:

- CTIME: Wakati wa umbaji wa faili

- ATIME: Wakati wa kubadilisha faili

- MTIME: Mabadiliko ya usajili wa MFT wa faili

- RTIME: Wakati wa kupata faili

Linganisha $STANDARD_INFORMATION na $FILE_NAME

Njia nyingine ya kutambua mafaili yaliyobadilishwa kwa shaka ni kulinganisha wakati kwenye sifa zote mbili kutafuta tofauti.

Nanosekunde

Vipindi vya NTFS vina usahihi wa nanosekunde 100. Kwa hivyo, kupata mafaili na vipindi kama 2010-10-10 10:10:00.000:0000 ni shaka sana.

SetMace - Zana ya Kuzuia Upelelezi

Zana hii inaweza kubadilisha sifa zote mbili $STARNDAR_INFORMATION na $FILE_NAME. Walakini, kuanzia Windows Vista, ni lazima kuwa na OS hai kubadilisha habari hii.

Kuficha Data

NFTS hutumia kikundi na ukubwa wa habari wa chini. Hii inamaanisha kwamba ikiwa faili inatumia kikundi na nusu, nusu iliyobaki haitatumika kamwe hadi faili ifutwe. Kwa hivyo, inawezekana kuficha data katika nafasi hii ya ziada.

Kuna zana kama slacker zinazoruhusu kuficha data katika nafasi hii "iliyofichwa". Walakini, uchambuzi wa $logfile na $usnjrnl unaweza kuonyesha kwamba data fulani iliongezwa:

Kwa hivyo, inawezekana kupata nafasi ya ziada kwa kutumia zana kama FTK Imager. Tafadhali kumbuka kwamba aina hii ya zana inaweza kuokoa yaliyomo yaliyofichwa au hata yaliyofichwa.

UsbKill

Hii ni zana ambayo itazima kompyuta ikiwa mabadiliko yoyote kwenye bandari za USB yatagunduliwa.

Njia ya kugundua hii itakuwa kuchunguza michakato inayoendelea na kupitia kila script ya python inayoendesha.

Usambazaji wa Linux wa Moja kwa Moja

Distros hizi zinaendeshwa ndani ya kumbukumbu ya RAM. Njia pekee ya kuzigundua ni ikiwa mfumo wa faili wa NTFS unafungwa na ruhusa za kuandika. Ikiwa inafungwa tu na ruhusa za kusoma haitawezekana kugundua uvamizi.

Kufuta Salama

https://github.com/Claudio-C/awesome-data-sanitization

Usanidi wa Windows

Inawezekana kulemaza njia kadhaa za kuingiza data za Windows ili kufanya uchunguzi wa upelelezi kuwa mgumu zaidi.

Lemaza Vipindi - UserAssist

Hii ni funguo ya usajili inayohifadhi tarehe na saa wakati kila programu iliyotekelezwa na mtumiaji.

Kulemaza UserAssist kunahitaji hatua mbili:

- Weka funguo mbili za usajili,

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackProgsnaHKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Start_TrackEnabled, zote mbili kuwa sifuri ili kuonyesha kwamba tunataka UserAssist iwezeshwe. - Futa matawi yako ya usajili yanayoonekana kama

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\<hash>.

Lemaza Vipindi - Prefetch

Hii itahifadhi habari kuhusu programu zilizotekelezwa kwa lengo la kuboresha utendaji wa mfumo wa Windows. Walakini, hii pia inaweza kuwa muhimu kwa mazoezi ya upelelezi.

- Tekeleza

regedit - Chagua njia ya faili

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\Memory Management\PrefetchParameters - Bonyeza kulia kwenye

EnablePrefetchernaEnableSuperfetch - Chagua Badilisha kwa kila moja kubadilisha thamani kutoka 1 (au 3) hadi 0

- Anza tena

Lemaza Vipindi - Wakati wa Mwisho wa Upatikanaji

Kila wakati saraka inafunguliwa kutoka kwenye kiasi cha NTFS kwenye seva ya Windows NT, mfumo huchukua muda wa kuboresha uga wa vipindi kwenye kila saraka iliyoorodheshwa, inaitwa wakati wa mwisho wa upatikanaji. Kwenye kiasi cha NTFS kinachotumiwa sana, hii inaweza kuathiri utendaji.

- Fungua Mhariri wa Usajili (Regedit.exe).

- Nenda kwa

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem. - Tafuta

NtfsDisableLastAccessUpdate. Ikiwa haipo, ongeza DWORD hii na weka thamani yake kuwa 1, ambayo italemaza mchakato. - Funga Mhariri wa Usajili, na anza upya seva.

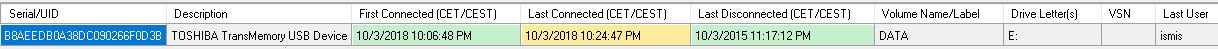

Futa Historia ya USB

Mingine ya Vifaa vya USB huhifadhiwa katika Usajili wa Windows Chini ya funguo la Usajili la USBSTOR ambalo lina vichwa vidogo vilivyo umbwa unapoweka Kifaa cha USB kwenye PC au Laptop yako. Unaweza kupata funguo hili hapa HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR. Kufuta hili kutafuta historia ya USB.

Unaweza pia kutumia zana USBDeview kuhakikisha umewafuta (na kuwafuta).

Faili nyingine inayohifadhi habari kuhusu USB ni faili setupapi.dev.log ndani ya C:\Windows\INF. Hii pia inapaswa kufutwa.

Lemaza Nakala za Kivuli

Pata nakala za kivuli kwa vssadmin list shadowstorage

Zifute kwa kuendesha vssadmin delete shadow

Unaweza pia kuzifuta kupitia GUI kwa kufuata hatua zilizopendekezwa katika https://www.ubackup.com/windows-10/how-to-delete-shadow-copies-windows-10-5740.html

Kulemaza nakala za kivuli hatua kutoka hapa:

- Fungua programu ya Huduma kwa kubonyeza "huduma" kwenye sanduku la utaftaji wa maandishi baada ya kubonyeza kitufe cha kuanza cha Windows.

- Kutoka kwenye orodha, pata "Nakala ya Kivuli ya Kiasi", ichague, kisha ufikie Vipengele kwa kubonyeza kulia.

- Chagua Lemaza kutoka kwenye menyu ya kunjua "Aina ya Kuanza", kisha thibitisha mabadiliko kwa kubonyeza Tumia na Sawa.

Pia niwezekane kurekebisha usanidi wa ni faili zipi zitakazokuwa zimekopwa katika nakala ya kivuli kwenye usajili HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToSnapshot

Futa Faili Zilizofutwa

- Unaweza kutumia Zana ya Windows:

cipher /w:CHii itaagiza cipher kuondoa data yoyote kutoka nafasi ya diski isiyotumiwa inapatikana ndani ya diski ya C. - Unaweza pia kutumia zana kama Eraser

Futa Magogo ya Matukio ya Windows

- Windows + R --> eventvwr.msc --> Panua "Vipande vya Windows" --> Bonyeza kulia kwa kila jamii na chagua "Futa Logi"

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }

Lemaza Magogo ya Matukio ya Windows

reg add 'HKLM\SYSTEM\CurrentControlSet\Services\eventlog' /v Start /t REG_DWORD /d 4 /f- Ndani ya sehemu ya huduma, lemesha huduma "Logi ya Matukio ya Windows"

WEvtUtil.exec clear-logauWEvtUtil.exe cl

Lemaza $UsnJrnl

fsutil usn deletejournal /d c:

{% embed url="https://websec.nl/" %}