10 KiB

Sztuczki Crypto CTFs

{% hint style="success" %}

Naucz się i praktykuj Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Naucz się i praktykuj Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Wesprzyj HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Udostępnij sztuczki hakerskie, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na GitHubie.

Bazy danych skrótów online

- Wyszukaj w Google

- http://hashtoolkit.com/reverse-hash?hash=4d186321c1a7f0f354b297e8914ab240

- https://www.onlinehashcrack.com/

- https://crackstation.net/

- https://md5decrypt.net/

- https://www.onlinehashcrack.com

- https://gpuhash.me/

- https://hashes.org/search.php

- https://www.cmd5.org/

- https://hashkiller.co.uk/Cracker/MD5

- https://www.md5online.org/md5-decrypt.html

Magiczne automatyczne rozwiązujące

- https://github.com/Ciphey/Ciphey

- https://gchq.github.io/CyberChef/ (moduł Magic)

- https://github.com/dhondta/python-codext

- https://www.boxentriq.com/code-breaking

Kodery

Większość zakodowanych danych można odkodować za pomocą tych 2 zasobów:

Automatyczne rozwiązujące zastąpienia

- https://www.boxentriq.com/code-breaking/cryptogram

- https://quipqiup.com/ - Bardzo dobre !

Automatyczne rozwiązujące szyfr Cezara - ROTx

Szyfr Atbash

Automatyczne rozwiązujące kodowania bazowe

Sprawdź wszystkie te bazy za pomocą: https://github.com/dhondta/python-codext

- HAZZ15 [HNO4klm6ij9n+J2hyf0gzA8uvwDEq3X1Q7ZKeFrWcVTts/MRGYbdxSo=ILaUpPBC5]

DmPsv8J7qrlKEoY7- MEGAN35 [3G-Ub=c-pW-Z/12+406-9Vaq-zA-F5]

kLD8iwKsigSalLJ5- ZONG22 [ZKj9n+yf0wDVX1s/5YbdxSo=ILaUpPBCHg8uvNO4klm6iJGhQ7eFrWczAMEq3RTt2]

ayRiIo1gpO+uUc7g- ESAB46 []

3sHcL2NR8WrT7mhR- MEGAN45 []

kLD8igSXm2KZlwrX- TIGO3FX []

7AP9mIzdmltYmIP9mWXX- TRIPO5 []

UE9vSbnBW6psVzxB- FERON74 []

PbGkNudxCzaKBm0x- GILA7 []

D+nkv8C1qIKMErY1- Citrix CTX1 []

MNGIKCAHMOGLKPAKMMGJKNAINPHKLOBLNNHILCBHNOHLLPBK

http://k4.cba.pl/dw/crypo/tools/eng_atom128c.html - 404 Dead: https://web.archive.org/web/20190228181208/http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html

HackerizeXS [╫Λ↻├☰┏]

╫☐↑Λ↻Λ┏Λ↻☐↑Λ

- http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html - 404 Nie znaleziono: https://web.archive.org/web/20190228181208/http://k4.cba.pl/dw/crypo/tools/eng_hackerize.html

Morse

.... --- .-.. -.-. .- .-. .- -.-. --- .-.. .-

- http://k4.cba.pl/dw/crypo/tools/eng_morse-encode.html - 404 Nie znaleziono: https://gchq.github.io/CyberChef/

UUencoder

begin 644 webutils_pl

M2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(

M3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/

F3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$%(3TQ!2$],04A/3$$`

`

end

XXEncoder

begin 644 webutils_pl

hG2xAEIVDH236Hol-G2xAEIVDH236Hol-G2xAEIVDH236Hol-G2xAEIVDH236

5Hol-G2xAEE++

end

YEncoder

=ybegin line=128 size=28 name=webutils_pl

ryvkryvkryvkryvkryvkryvkryvk

=yend size=28 crc32=35834c86

BinHex

(This file must be converted with BinHex 4.0)

:#hGPBR9dD@acAh"X!$mr2cmr2cmr!!!!!!!8!!!!!-ka5%p-38K26%&)6da"5%p

-38K26%'d9J!!:

ASCII85

<~85DoF85DoF85DoF85DoF85DoF85DoF~>

Klawiatura Dvoraka

drnajapajrna

A1Z26

Litery na ich wartość numeryczną

8 15 12 1 3 1 18 1 3 15 12 1

Szyfr afiniczny - szyfrowanie

Przekształć literę na liczbę (ax+b)%26 (a i b to klucze, a x to litera), a następnie wynik z powrotem na literę

krodfdudfrod

Kod SMS

Multitap zastępuje literę powtarzanymi cyframi zdefiniowanymi przez odpowiadający kod klawisza na klawiaturze telefonu komórkowego (Ten tryb jest używany podczas pisania SMS-ów).

Na przykład: 2=A, 22=B, 222=C, 3=D...

Możesz zidentyfikować ten kod, ponieważ zobaczysz** kilka powtarzających się liczb**.

Możesz odszyfrować ten kod tutaj: https://www.dcode.fr/multitap-abc-cipher

Kod Bacona

Zastąp każdą literę przez 4 A lub B (lub 1 i 0)

00111 01101 01010 00000 00010 00000 10000 00000 00010 01101 01010 00000

AABBB ABBAB ABABA AAAAA AAABA AAAAA BAAAA AAAAA AAABA ABBAB ABABA AAAAA

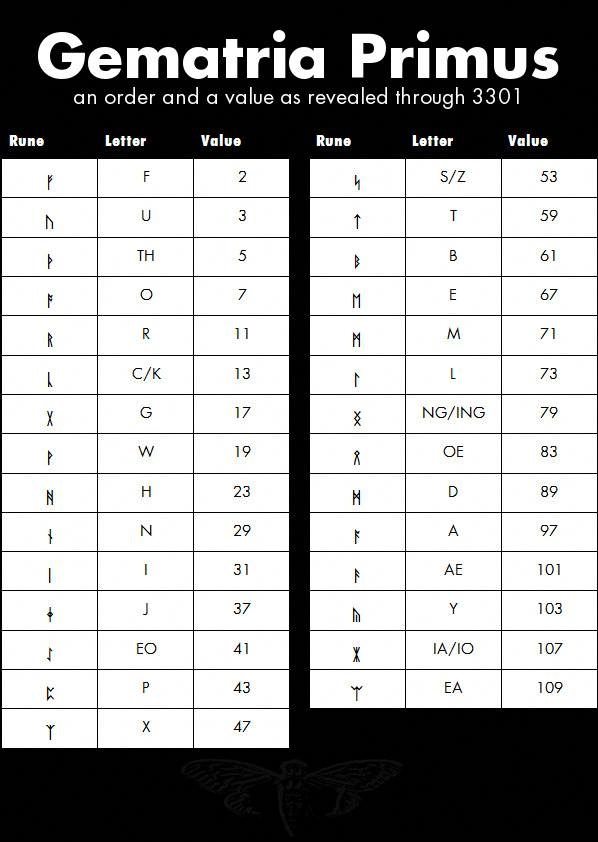

Runy

Kompresja

Surowe Deflate i Surowe Inflate (możesz znaleźć oba w Cyberchef) mogą kompresować i dekompresować dane bez nagłówków.

Łatwe Szyfrowanie

XOR - Automatyczny rozwiązywacz

Bifid

Wymagane jest słowo kluczowe

fgaargaamnlunesuneoa

Vigenere

Wymagane jest hasło kluczowe

wodsyoidrods

- https://www.guballa.de/vigenere-solver

- https://www.dcode.fr/vigenere-cipher

- https://www.mygeocachingprofile.com/codebreaker.vigenerecipher.aspx

Silne Szyfrowanie

Fernet

2 ciągi base64 (token i klucz)

Token:

gAAAAABWC9P7-9RsxTz_dwxh9-O2VUB7Ih8UCQL1_Zk4suxnkCvb26Ie4i8HSUJ4caHZuiNtjLl3qfmCv_fS3_VpjL7HxCz7_Q==

Key:

-s6eI5hyNh8liH7Gq0urPC-vzPgNnxauKvRO4g03oYI=

Dzielenie Sekretu Samira

Sekret jest dzielony na X części, a do jego odzyskania potrzebujesz Y części (Y <=X).

8019f8fa5879aa3e07858d08308dc1a8b45

80223035713295bddf0b0bd1b10a5340b89

803bc8cf294b3f83d88e86d9818792e80cd

http://christian.gen.co/secrets/

Bruteforce OpenSSL

Narzędzia

- https://github.com/Ganapati/RsaCtfTool

- https://github.com/lockedbyte/cryptovenom

- https://github.com/nccgroup/featherduster

{% hint style="success" %}

Naucz się i ćwicz hakowanie AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Naucz się i ćwicz hakowanie GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Wsparcie dla HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 Grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Udostępnij sztuczki hakerskie, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.