7.4 KiB

FZ - NFC

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

- Czy pracujesz w firmie z branży cyberbezpieczeństwa? Chcesz zobaczyć swoją firmę reklamowaną na HackTricks? lub chcesz mieć dostęp do najnowszej wersji PEASS lub pobrać HackTricks w formacie PDF? Sprawdź PLANY SUBSKRYPCYJNE!

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź mnie na Twitterze 🐦@carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do repozytorium hacktricks i repozytorium hacktricks-cloud.

Wprowadzenie

Aby uzyskać informacje na temat RFID i NFC, sprawdź następującą stronę:

{% content-ref url="../../../radio-hacking/pentesting-rfid.md" %} pentesting-rfid.md {% endcontent-ref %}

Obsługiwane karty NFC

{% hint style="danger" %} Oprócz kart NFC Flipper Zero obsługuje inne typy kart o wysokiej częstotliwości, takie jak kilka kart Mifare Classic i Ultralight oraz NTAG. {% endhint %}

Nowe typy kart NFC zostaną dodane do listy obsługiwanych kart. Flipper Zero obsługuje następujące typy kart NFC typu A (ISO 14443A):

- Karty bankowe (EMV) — tylko odczytaj UID, SAK i ATQA bez zapisywania.

- Nieznane karty — odczytaj (UID, SAK, ATQA) i emuluj UID.

Dla kart NFC typu B, typu F i typu V, Flipper Zero jest w stanie odczytać UID bez zapisywania go.

Karty NFC typu A

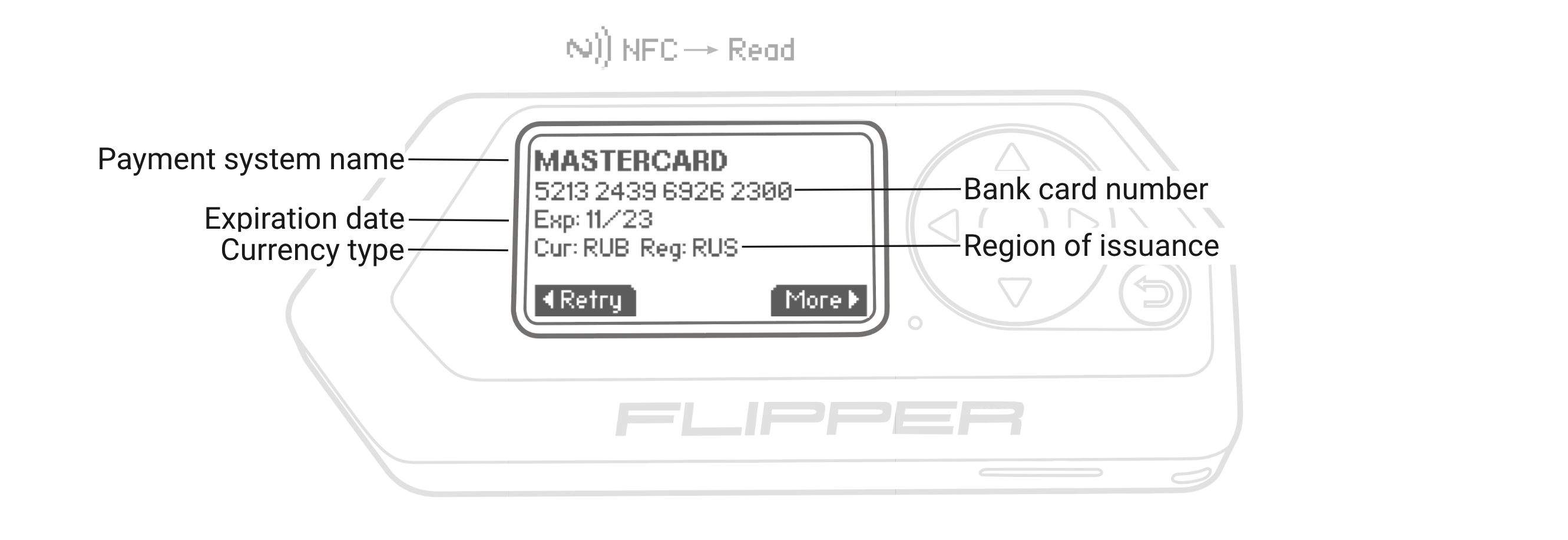

Karta bankowa (EMV)

Flipper Zero może jedynie odczytać UID, SAK, ATQA i dane przechowywane na kartach bankowych bez zapisywania.

Ekran odczytu kart bankowychDla kart bankowych, Flipper Zero może jedynie odczytać dane bez zapisywania i emulowania.

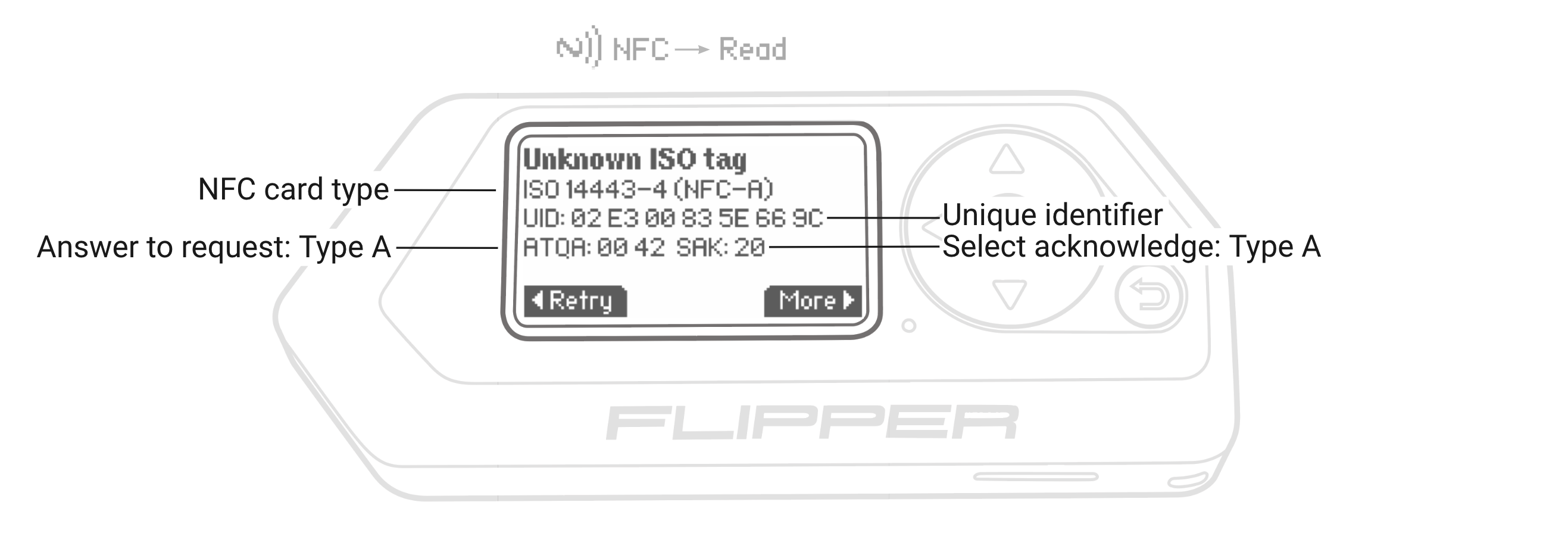

Nieznane karty

Kiedy Flipper Zero jest niezdolny do określenia typu karty NFC, wtedy tylko UID, SAK i ATQA mogą być odczytane i zapisane.

Ekran odczytu nieznanej karty NFCDla nieznanych kart NFC, Flipper Zero może emulować jedynie UID.

Typy kart NFC B, F i V

Dla kart NFC typu B, F i V, Flipper Zero może jedynie odczytać i wyświetlić UID bez zapisywania go.

Działania

Dla wprowadzenia do NFC przeczytaj tę stronę.

Odczyt

Flipper Zero może odczytywać karty NFC, jednakże nie rozumie wszystkich protokołów opartych na ISO 14443. Jednakże, ponieważ UID to atrybut na niskim poziomie, możesz znaleźć się w sytuacji, gdy UID jest już odczytane, ale protokół transferu danych na wysokim poziomie jest nadal nieznany. Możesz odczytywać, emulować i ręcznie wprowadzać UID za pomocą Flippera dla czytników prymitywnych, które używają UID do autoryzacji.

Odczytanie UID VS Odczytanie Danych Wewnątrz

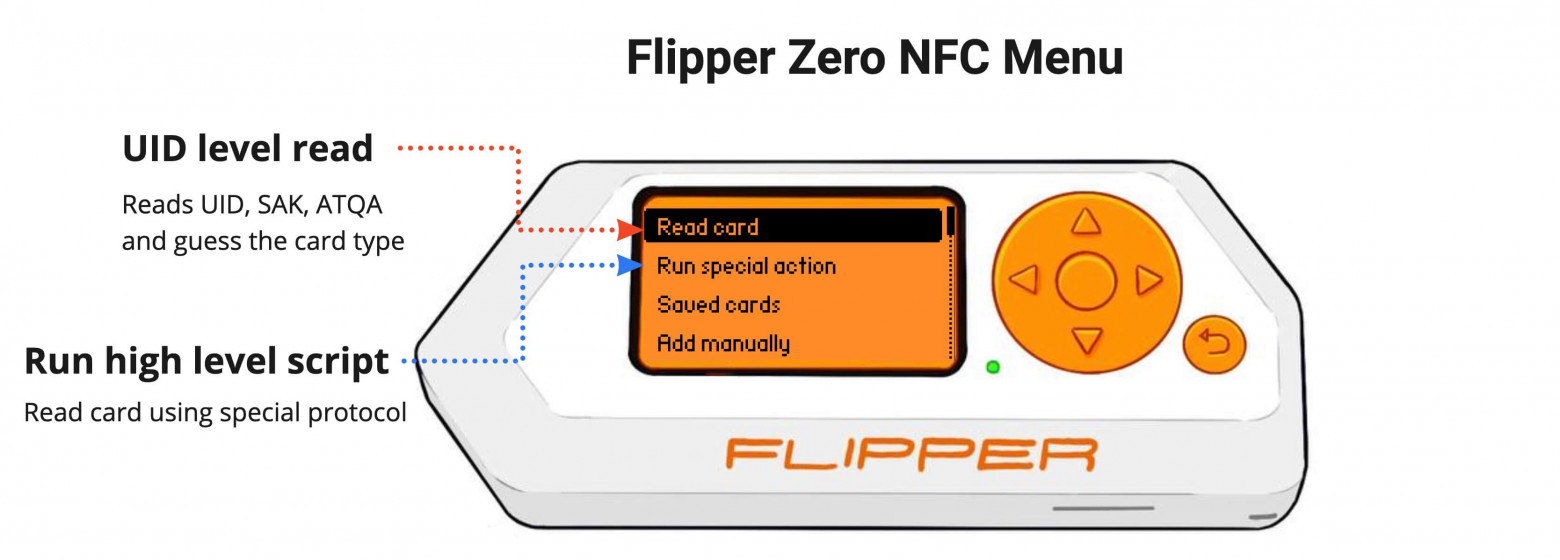

W Flipperze, odczyt tagów 13,56 MHz można podzielić na dwie części:

- Odczyt na niskim poziomie — odczytuje tylko UID, SAK i ATQA. Flipper próbuje zgadnąć protokół na wysokim poziomie na podstawie tych danych odczytanych z karty. Nie można być pewnym w 100%, ponieważ jest to tylko założenie oparte na pewnych czynnikach.

- Odczyt na wysokim poziomie — odczytuje dane z pamięci karty za pomocą określonego protokołu na wysokim poziomie. Byłoby to odczytywanie danych na Mifare Ultralight, odczytywanie sektorów z Mifare Classic lub odczytywanie atrybutów karty z PayPass/Apple Pay.

Odczytanie Konkretne

W przypadku gdy Flipper Zero nie jest w stanie określić typu karty na podstawie danych na niskim poziomie, w Dodatkowe Działania możesz wybrać Odczytaj Konkretny Typ Karty i ręcznie określić typ karty, którą chcesz odczytać.

Karty Bankowe EMV (PayPass, payWave, Apple Pay, Google Pay)

Oprócz zwykłego odczytu UID, można wyciągnąć znacznie więcej danych z karty bankowej. Możliwe jest uzyskanie pełnego numeru karty (16 cyfr na przodzie karty), daty ważności oraz w niektórych przypadkach nawet imię właściciela wraz z listą najnowszych transakcji.

Jednakże nie można w ten sposób odczytać CVV (3 cyfry na odwrocie karty). Ponadto karty bankowe są chronione przed atakami typu replay, więc skopiowanie jej za pomocą Flippera i próba emulacji do zapłacenia czegoś nie zadziała.

Odnośniki

Zacznij naukę hakowania AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

- Czy pracujesz w firmie z branży cyberbezpieczeństwa? Chcesz zobaczyć, jak Twoja firma jest reklamowana na HackTricks? lub chcesz mieć dostęp do najnowszej wersji PEASS lub pobrać HackTricks w formacie PDF? Sprawdź PLANY SUBSKRYPCYJNE!

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź mnie na Twitterze 🐦@carlospolopm.

- Podziel się swoimi sztuczkami hakowania, przesyłając PR-y do repozytorium hacktricks i repozytorium hacktricks-cloud.