20 KiB

111/TCP/UDP - पेंटेस्टिंग पोर्टमैपर

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को HackTricks में विज्ञापित देखना चाहते हैं? या क्या आपको PEASS की नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का उपयोग करने की आवश्यकता है? सदस्यता योजनाएं की जांच करें!

- खोजें The PEASS Family, हमारा विशेष संग्रह NFTs

- प्राप्त करें आधिकारिक PEASS & HackTricks swag

- शामिल हों 💬 Discord समूह या टेलीग्राम समूह या फॉलो करें मुझे Twitter 🐦@carlospolopm.

- अपने हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके hacktricks repo और hacktricks-cloud repo को।

मूलभूत जानकारी

यूनिक्स आधारित सिस्टमों के बीच जानकारी प्रदान करता है। पोर्ट अक्सर परीक्षण किया जाता है, इसका उपयोग एनिक्स ओएस को फिंगरप्रिंट करने और उपलब्ध सेवाओं के बारे में जानकारी प्राप्त करने के लिए किया जा सकता है। NFS, NIS या किसी भी आरपीसी-आधारित सेवा के साथ उपयोग होने वाला पोर्ट।

डिफ़ॉल्ट पोर्ट: 111/TCP/UDP, Oracle Solaris में 32771

PORT STATE SERVICE

111/tcp open rpcbind

जांच

RPCBind सेवा को जांचने के लिए निम्नलिखित तकनीकों का उपयोग किया जा सकता है:

RPCBind का स्कैन करें

nmap -p 111 <target>

RPCBind के लिए रिमोट प्रोटोकॉल टेबल देखें

rpcinfo -p <target>

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5" | grep -v "SPKM3"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5" | grep -v "SPKM3" | grep -v "SCM"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5" | grep -v "SPKM3" | grep -v "SCM" | grep -v "NS"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5" | grep -v "SPKM3" | grep -v "SCM" | grep -v "NS" | grep -v "BROADCAST"

RPCBind के लिए रिमोट प्रोटोकॉल टेबल का विस्तारित रूप देखें (विस्तारित जानकारी के साथ, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें, विशेषता को छोड़ें)

rpcinfo -p <target> | grep -v "udp" | awk '{print $2}' | sort -u | xargs -I {} rpcinfo -p <target> {} | grep -v "udp" -A 2 | grep -v "AUTH" | grep -v "NULL" | grep -v "SECURE" | grep -v "GSSAPI" | grep -v "KRB5" | grep -v "SPKM3" | grep -v "SCM" | grep -v "NS" | grep -v "BROADCAST" | grep -v "PRES"

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

कभी-कभी यह आपको कोई जानकारी नहीं देता है, अन्य समयों में आपको इस तरह की कुछ ऐसा मिलेगा:

शोदन

port:111 portmap

RPCBind + NFS

यदि आप सेवा NFS पाते हैं तो शायद आप फ़ाइलों की सूची बना सकते हैं और उन्हें डाउनलोड (और शायद अपलोड) कर सकते हैं:

इस प्रोटोकॉल को कैसे टेस्ट करना है इसके बारे में अधिक जानने के लिए 2049 - NFS सेवा का पेंटेस्टिंग पढ़ें।

NIS

यदि आप ypbind सेवा चल रही है तो:

आप इसे उत्पन्न करने की कोशिश कर सकते हैं। फिर भी, सबसे पहले आपको मशीन के NIS "डोमेन नाम" को अनुमान लगाने की आवश्यकता होगी (जब NIS स्थापित होता है तो एक "डोमेन नाम" को कॉन्फ़िगर किया जाता है) और इस डोमेन नाम को नहीं जानते हुए आप कुछ नहीं कर सकते।

पर्याप्त NIS डोमेन नाम प्राप्त करने के बाद (इस मामले में example.org), ypwhich कमांड का उपयोग करके NIS सर्वर को पिंग करें और ypcat का उपयोग करके संवेदनशील सामग्री प्राप्त करें। आपको John the Ripper में एन्क्रिप्टेड पासवर्ड हैश देना चाहिए, और एक बार क्रैक हो जाने पर, आप इसे सिस्टम एक्सेस और विशेषाधिकारों का मूल्यांकन करने के लिए उपयोग कर सकते हैं।

root@kali:~# apt-get install nis

root@kali:~# ypwhich -d example.org 192.168.10.1

potatohead.example.org

root@kali:~# ypcat –d example.org –h 192.168.10.1 passwd.byname

tiff:noR7Bk6FdgcZg:218:101::/export/home/tiff:/bin/bash

katykat:d.K5tGUWCJfQM:2099:102::/export/home/katykat:/bin/bash

james:i0na7pfgtxi42:332:100::/export/home/james:/bin/tcsh

florent:nUNzkxYF0Hbmk:199:100::/export/home/florent:/bin/csh

dave:pzg1026SzQlwc:182:100::/export/home/dave:/bin/bash

yumi:ZEadZ3ZaW4v9.:1377:160::/export/home/yumi:/bin/bash

| मास्टर फ़ाइल | मानचित्र(एस) | नोट्स |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | होस्टनेम और आईपी विवरण शामिल हैं |

| /etc/passwd | passwd.byname, passwd.byuid | NIS उपयोगकर्ता पासवर्ड फ़ाइल |

| /etc/group | group.byname, group.bygid | NIS समूह फ़ाइल |

| /usr/lib/aliases | mail.aliases | मेल उपनामों का विवरण |

RPC उपयोगकर्ता

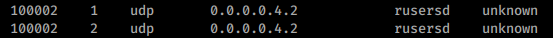

यदि आपको इस तरह से दिखाई देती है rusersd सेवा:

तो आप बॉक्स के उपयोगकर्ताओं को गणना कर सकते हैं। इसे सीखने के लिए पढ़ें 1026 - Pentesting Rsusersd.

फ़िल्टर किए गए पोर्टमैपर पोर्ट को छोड़ें

यदि आपको nmap स्कैन के दौरान NFS जैसे खुले पोर्ट दिखाई देते हैं लेकिन पोर्ट 111 फ़िल्टर है, तो आप उन पोर्टों का शोधन करने में सक्षम नहीं होंगे।

लेकिन, यदि आप अपनी मशीन पर स्थानिक रूप से एक पोर्टमैपर सेवा का नकली बना सकते हैं और आप अपनी मशीन से आपत्ति जनित व्यक्ति तक NFS पोर्ट को टनल कर सकते हैं, तो आप नियमित उपकरणों का उपयोग करके उन सेवाओं का शोधन कर सकेंगे।

अधिक जानकारी के लिए https://medium.com/@sebnemK/how-to-bypass-filtered-portmapper-port-111-27cee52416bc पर जाएं

शोडन

Portmap

अभ्यास करने के लिए लैब

- Irked HTB मशीन में इन तकनीकों का अभ्यास करें।

HackTricks स्वचालित आदेश

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Provides information between Unix based systems. Port is often probed, it can be used to fingerprint the Nix OS, and to obtain information about available services. Port used with NFS, NIS, or any rpc-based service.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- क्या आप साइबर सुरक्षा कंपनी में काम करते हैं? क्या आप अपनी कंपनी को HackTricks में विज्ञापित देखना चाहते हैं? या क्या आपको PEASS के नवीनतम संस्करण या HackTricks को PDF में डाउनलोड करने का उपयोग करने की आवश्यकता है? सदस्यता योजनाएं की जांच करें!

- The PEASS Family की खोज करें, हमारा विशेष संग्रह NFTs

- आधिकारिक PEASS & HackTricks swag प्राप्त करें

- शामिल हों 💬 Discord समूह या टेलीग्राम समूह या मुझे Twitter 🐦@carlospolopm** का पालन करें।**

- अपने हैकिंग ट्रिक्स को hacktricks रेपो और hacktricks-cloud रेपो में पीआर जमा करके अपना योगदान दें।