| .. | ||

| README.md | ||

Analyse de dump de mémoire

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez The PEASS Family, notre collection exclusive de NFTs

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au dépôt hacktricks et au dépôt hacktricks-cloud.

RootedCON est l'événement de cybersécurité le plus important en Espagne et l'un des plus importants en Europe. Avec pour mission de promouvoir les connaissances techniques, ce congrès est un point de rencontre bouillonnant pour les professionnels de la technologie et de la cybersécurité dans toutes les disciplines.

{% embed url="https://www.rootedcon.com/" %}

Commencer

Commencez à rechercher les malwares dans le pcap. Utilisez les outils mentionnés dans Analyse de Malware.

Volatility

Le premier framework open-source pour l'analyse de dump de mémoire est Volatility. Volatility est un script Python pour l'analyse de dump de mémoire qui ont été collectés avec un outil externe (ou une image mémoire VMware collectée en mettant en pause la VM). Ainsi, étant donné le fichier de dump de mémoire et le "profil" pertinent (le système d'exploitation à partir duquel le dump a été collecté), Volatility peut commencer à identifier les structures dans les données : processus en cours d'exécution, mots de passe, etc. Il est également extensible à l'aide de plugins pour extraire divers types d'artefacts.

À partir de : https://trailofbits.github.io/ctf/forensics/

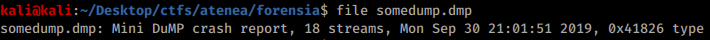

Rapport de crash de mini dump

Lorsque le dump est petit (juste quelques Ko, peut-être quelques Mo), il s'agit probablement d'un rapport de crash de mini dump et non d'un dump de mémoire.

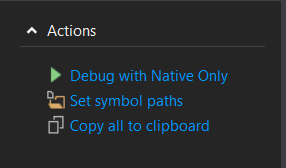

Si vous avez Visual Studio installé, vous pouvez ouvrir ce fichier et lier des informations de base telles que le nom du processus, l'architecture, les informations d'exception et les modules en cours d'exécution :

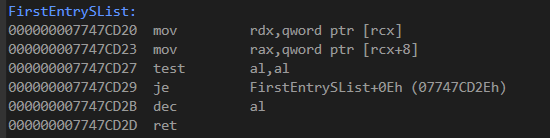

Vous pouvez également charger l'exception et voir les instructions décompilées

Quoi qu'il en soit, Visual Studio n'est pas le meilleur outil pour effectuer une analyse en profondeur du dump.

Vous devriez l'ouvrir en utilisant IDA ou Radare pour l'inspecter en profondeur.