| .. | ||

| README.md | ||

Análise de despejo de memória

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra The PEASS Family, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e hacktricks-cloud repo.

RootedCON é o evento de segurança cibernética mais relevante na Espanha e um dos mais importantes na Europa. Com a missão de promover o conhecimento técnico, este congresso é um ponto de encontro fervilhante para profissionais de tecnologia e segurança cibernética em todas as disciplinas.

{% embed url="https://www.rootedcon.com/" %}

Começar

Comece procurando por malware dentro do pcap. Use as ferramentas mencionadas em Análise de Malware.

Volatility

O principal framework de código aberto para análise de despejo de memória é o Volatility. O Volatility é um script Python para análise de despejos de memória que foram coletados com uma ferramenta externa (ou uma imagem de memória VMware coletada pausando a VM). Portanto, dado o arquivo de despejo de memória e o "perfil" relevante (o SO do qual o despejo foi coletado), o Volatility pode começar a identificar as estruturas nos dados: processos em execução, senhas, etc. Ele também é extensível usando plugins para extrair vários tipos de artefatos.

De: https://trailofbits.github.io/ctf/forensics/

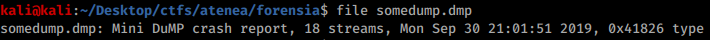

Relatório de falha de despejo mínimo

Quando o despejo é pequeno (apenas alguns KB, talvez alguns MB), então provavelmente é um relatório de falha de despejo mínimo e não um despejo de memória.

Se você tiver o Visual Studio instalado, poderá abrir este arquivo e vincular algumas informações básicas como nome do processo, arquitetura, informações de exceção e módulos em execução:

Você também pode carregar a exceção e ver as instruções descompiladas

De qualquer forma, o Visual Studio não é a melhor ferramenta para realizar uma análise da profundidade do despejo.

Você deve abri-lo usando o IDA ou o Radare para inspecioná-lo em profundidade.