4.1 KiB

Información Básica

OMI es una herramienta de gestión de configuración remota de código abierto desarrollada por Microsoft. Los agentes OMI se encuentran comúnmente instalados en servidores Linux de Azure cuando se utilizan los siguientes servicios:

- Automatización de Azure

- Actualización automática de Azure

- Suite de administración de operaciones de Azure

- Análisis de registros de Azure

- Gestión de configuración de Azure

- Diagnóstico de Azure

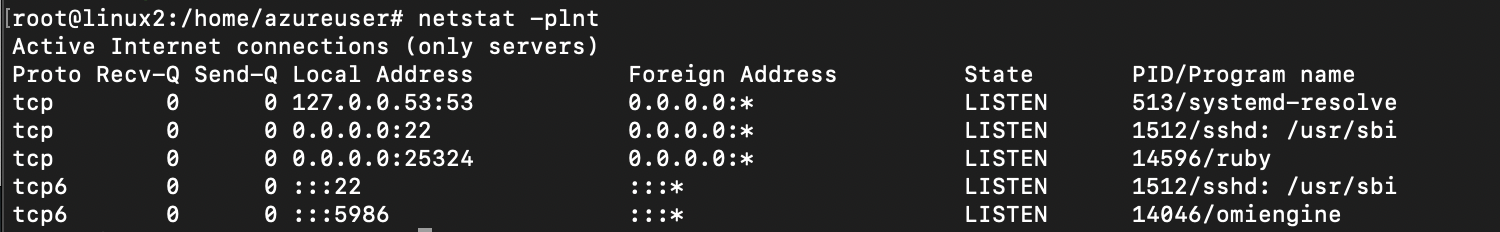

Cuando se configuran estos servicios, el proceso omiengine escuchará en todas las interfaces y se ejecutará como usuario root.

Puerto predeterminado: 5985 (http), 5986 (https)

CVE-2021-38647

A partir del 16 de septiembre, los servidores Linux recién creados en Azure todavía se empaquetan con una versión vulnerable del agente OMI. Después de implementar un servidor Linux y habilitar uno de los servicios mencionados anteriormente, el servidor estará en un estado vulnerable.

El servidor OMI recibe mensajes de gestión de configuración a través del punto final /wsman. Por lo general, se pasa una cabecera de autenticación junto con el mensaje y el servidor OMI se asegurará de que el cliente esté autorizado para comunicarse. En este caso, la vulnerabilidad es que cuando no hay cabecera de autenticación, el servidor acepta incorrectamente el mensaje y ejecuta la instrucción bajo el usuario root.

Al publicar una carga útil SOAP "ExecuteShellCommand" en el servidor sin especificar una cabecera de autenticación, se ejecutará el comando como root.

<s:Envelope xmlns:s="http://www.w3.org/2003/05/soap-envelope" xmlns:a="http://schemas.xmlsoap.org/ws/2004/08/addressing"

...

<s:Body>

<p:ExecuteShellCommand_INPUT xmlns:p="http://schemas.dmtf.org/wbem/wscim/1/cim-schema/2/SCX_OperatingSystem">

<p:command>id</p:command>

<p:timeout>0</p:timeout>

</p:ExecuteShellCommand_INPUT>

</s:Body>

</s:Envelope>

Encuentra el exploit completo en https://github.com/horizon3ai/CVE-2021-38647

Referencias

- https://www.horizon3.ai/omigod-rce-vulnerability-in-multiple-azure-linux-deployments/

- https://blog.wiz.io/omigod-critical-vulnerabilities-in-omi-azure/

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.