8.7 KiB

Mbinu za Wireshark

Mbinu za Wireshark

Jifunze kuhusu kudukua AWS kutoka sifuri hadi shujaa na htARTE (Mtaalam wa Timu Nyekundu ya AWS ya HackTricks)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA USAJILI!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs ya kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kudukua kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.

WhiteIntel

WhiteIntel ni injini ya utaftaji inayotumia dark-web ambayo inatoa huduma za bure za kuangalia ikiwa kampuni au wateja wake wameathiriwa na malware za wizi.

Lengo kuu la WhiteIntel ni kupambana na utekaji wa akaunti na mashambulio ya ransomware yanayotokana na malware za kuiba habari.

Unaweza kutembelea tovuti yao na kujaribu injini yao bure hapa:

{% embed url="https://whiteintel.io" %}

Boresha Ujuzi wako wa Wireshark

Mafunzo

Mafunzo yafuatayo ni mazuri kujifunza mbinu za msingi za kushangaza:

- https://unit42.paloaltonetworks.com/unit42-customizing-wireshark-changing-column-display/

- https://unit42.paloaltonetworks.com/using-wireshark-display-filter-expressions/

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://unit42.paloaltonetworks.com/using-wireshark-exporting-objects-from-a-pcap/

Taarifa Zilizochambuliwa

Taarifa za Mtaalam

Kwa kubonyeza Analyze --> Expert Information utapata muhtasari wa kinachoendelea kwenye pakiti zilizochambuliwa:

Anwani Zilizotatuliwa

Chini ya Statistics --> Resolved Addresses unaweza kupata taarifa kadhaa zilizotatuliwa na wireshark kama vile bandari/mtandao hadi itifaki, MAC hadi mtengenezaji, n.k. Ni muhimu kujua ni nini kinahusika katika mawasiliano.

Mfumo wa Itifaki

Chini ya Statistics --> Protocol Hierarchy unaweza kupata itifaki zinazohusika katika mawasiliano na data kuhusu hizo.

Mazungumzo

Chini ya Statistics --> Conversations unaweza kupata muhtasari wa mazungumzo katika mawasiliano na data kuhusu hayo.

Vipengele vya Mwisho

Chini ya Statistics --> Endpoints unaweza kupata muhtasari wa vipengele vya mwisho katika mawasiliano na data kuhusu kila moja.

Taarifa za DNS

Chini ya Statistics --> DNS unaweza kupata takwimu kuhusu ombi la DNS lililorekodiwa.

Grafu ya I/O

Chini ya Statistics --> I/O Graph unaweza kupata grafu ya mawasiliano.

Vichujio

Hapa unaweza kupata kichujio cha wireshark kulingana na itifaki: https://www.wireshark.org/docs/dfref/

Vichujio vingine vya kuvutia:

(http.request or ssl.handshake.type == 1) and !(udp.port eq 1900)- Trafiki ya HTTP na HTTPS ya awali

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002) and !(udp.port eq 1900)- Trafiki ya HTTP na HTTPS ya awali + TCP SYN

(http.request or ssl.handshake.type == 1 or tcp.flags eq 0x0002 or dns) and !(udp.port eq 1900)- Trafiki ya HTTP na HTTPS ya awali + TCP SYN + Ombi za DNS

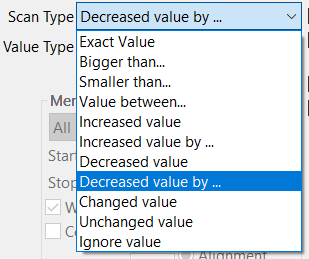

Tafuta

Ikiwa unataka tafuta maudhui ndani ya pakiti za vikao bonyeza CTRL+f. Unaweza kuongeza safu mpya kwenye bar ya habari kuu (Namba, Wakati, Chanzo, n.k.) kwa kubonyeza kitufe cha kulia na kisha hariri safu.

Maabara za pcap za Bure

Jifunze na changamoto za bure za: https://www.malware-traffic-analysis.net/

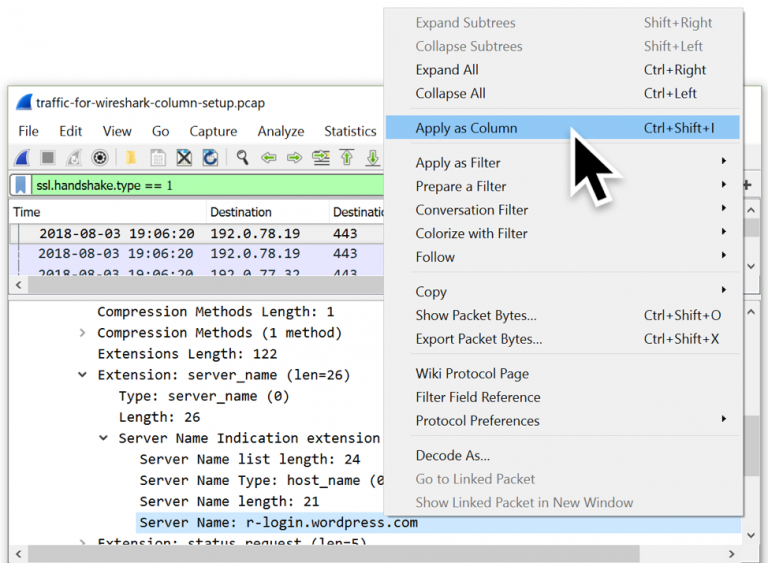

Kutambua Domains

Unaweza kuongeza safu inayoonyesha Kichwa cha HTTP cha Mwenyeji:

Na safu inayoongeza jina la Seva kutoka kwa muunganisho wa HTTPS wa kuanzisha (ssl.handshake.type == 1):

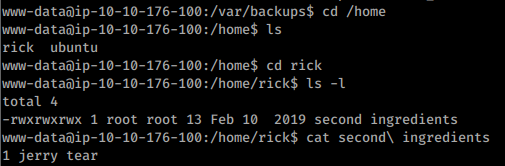

Kutambua majina ya mwenyeji wa ndani

Kutoka kwa DHCP

Katika Wireshark ya sasa badala ya bootp unahitaji kutafuta DHCP

Kutoka kwa NBNS

Kufichua TLS

Kufichua trafiki ya https na ufunguo binafsi wa seva

badilisha>mapendeleo>itifaki>ssl>

Bonyeza Hariri na ongeza data yote ya seva na ufunguo binafsi (IP, Bandari, Itifaki, Faili ya Ufunguo na nenosiri)

Kufichua trafiki ya https na funguo za kikao za usawa

Firefox na Chrome zote zina uwezo wa kurekodi funguo za kikao za TLS, ambazo zinaweza kutumika na Wireshark kufichua trafiki ya TLS. Hii inaruhusu uchambuzi wa kina wa mawasiliano salama. Maelezo zaidi kuhusu jinsi ya kufanya ufichuzi huu yanaweza kupatikana kwenye mwongozo kwenye Red Flag Security.

Ili kugundua hii, tafuta ndani ya mazingira kwa kivinjari SSLKEYLOGFILE

Faili ya funguo za pamoja itaonekana kama hii:

Kuagiza hii kwenye wireshark enda kwa _hariri > mapendeleo > itifaki > ssl > na iagize kwenye (Pre)-Master-Secret log filename:

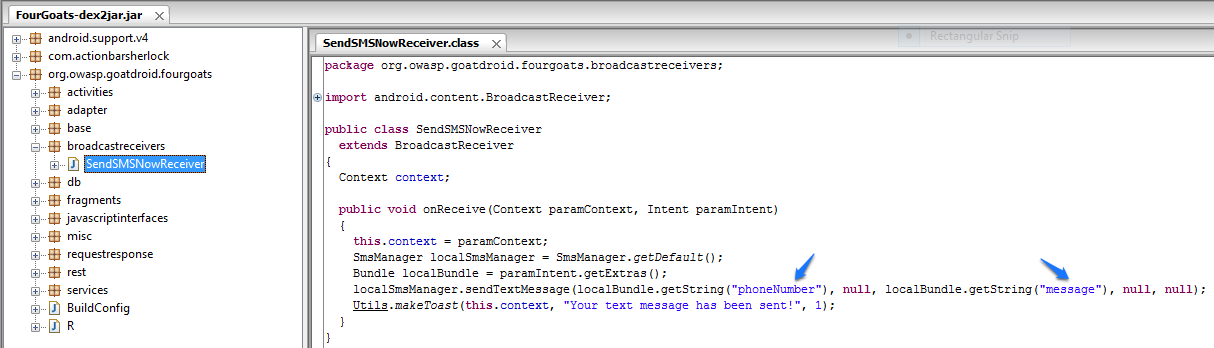

Mawasiliano ya ADB

Chambua APK kutoka kwenye mawasiliano ya ADB ambapo APK ilitumwa:

from scapy.all import *

pcap = rdpcap("final2.pcapng")

def rm_data(data):

splitted = data.split(b"DATA")

if len(splitted) == 1:

return data

else:

return splitted[0]+splitted[1][4:]

all_bytes = b""

for pkt in pcap:

if Raw in pkt:

a = pkt[Raw]

if b"WRTE" == bytes(a)[:4]:

all_bytes += rm_data(bytes(a)[24:])

else:

all_bytes += rm_data(bytes(a))

print(all_bytes)

f = open('all_bytes.data', 'w+b')

f.write(all_bytes)

f.close()

WhiteIntel

WhiteIntel ni injini ya utaftaji inayotumia dark-web ambayo inatoa huduma za bure za kuangalia ikiwa kampuni au wateja wake wameathiriwa na malware za kuiba.

Lengo kuu la WhiteIntel ni kupambana na utekaji wa akaunti na mashambulio ya ransomware yanayotokana na malware za kuiba taarifa.

Unaweza kutembelea tovuti yao na kujaribu injini yao kwa bure kwa:

{% embed url="https://whiteintel.io" %}

Jifunze AWS hacking kutoka sifuri hadi shujaa na htARTE (HackTricks AWS Red Team Expert)!

Njia nyingine za kusaidia HackTricks:

- Ikiwa unataka kuona kampuni yako ikitangazwa kwenye HackTricks au kupakua HackTricks kwa PDF Angalia MIPANGO YA KUJIUNGA!

- Pata bidhaa rasmi za PEASS & HackTricks

- Gundua Familia ya PEASS, mkusanyiko wetu wa NFTs za kipekee

- Jiunge na 💬 Kikundi cha Discord au kikundi cha telegram au tufuate kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu zako za kuhack kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud github repos.