3.7 KiB

FZ - iButton

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Wprowadzenie

Aby uzyskać więcej informacji na temat tego, czym jest iButton, sprawdź:

{% content-ref url="../ibutton.md" %} ibutton.md {% endcontent-ref %}

Projekt

Niebieska część poniższego obrazu to miejsce, w którym musisz umieścić prawdziwy iButton, aby Flipper mógł go odczytać. Zielona część to sposób, w jaki musisz dotknąć czytnika za pomocą Flipper zero, aby poprawnie emulować iButton.

Działania

Odczyt

W trybie odczytu Flipper oczekuje na dotknięcie klucza iButton i jest w stanie odczytać trzy rodzaje kluczy: Dallas, Cyfral i Metakom. Flipper sam rozpozna rodzaj klucza. Nazwa protokołu klucza zostanie wyświetlona na ekranie powyżej numeru ID.

Dodaj ręcznie

Możliwe jest ręczne dodanie iButtona typu: Dallas, Cyfral i Metakom.

Emuluj

Możliwe jest emulowanie zapisanych iButtonów (odczytanych lub dodanych ręcznie).

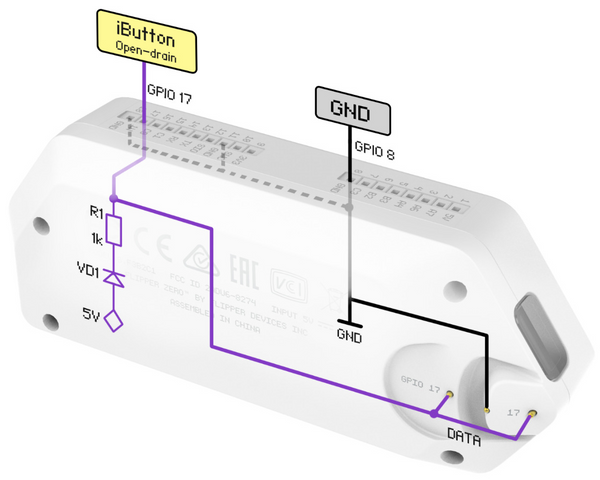

{% hint style="info" %} Jeśli nie możesz dotknąć czytnika za pomocą oczekiwanych kontaktów Flipper Zero, możesz użyć zewnętrznego GPIO: {% endhint %}

Odwołania

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.