| .. | ||

| interesting-windows-registry-keys.md | ||

| README.md | ||

Windows Artifacts

Windows Artifacts

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Generic Windows Artifacts

Windows 10 Notifications

Στη διαδρομή \Users\<username>\AppData\Local\Microsoft\Windows\Notifications μπορείτε να βρείτε τη βάση δεδομένων appdb.dat (πριν από την επέτειο των Windows) ή wpndatabase.db (μετά την επέτειο των Windows).

Μέσα σε αυτή τη βάση δεδομένων SQLite, μπορείτε να βρείτε τον πίνακα Notification με όλες τις ειδοποιήσεις (σε μορφή XML) που μπορεί να περιέχουν ενδιαφέροντα δεδομένα.

Timeline

Το Timeline είναι μια χαρακτηριστική δυνατότητα των Windows που παρέχει χρονολογική ιστορία των ιστοσελίδων που επισκέφτηκαν, των επεξεργασμένων εγγράφων και των εκτελούμενων εφαρμογών.

Η βάση δεδομένων βρίσκεται στη διαδρομή \Users\<username>\AppData\Local\ConnectedDevicesPlatform\<id>\ActivitiesCache.db. Αυτή η βάση δεδομένων μπορεί να ανοιχτεί με ένα εργαλείο SQLite ή με το εργαλείο WxTCmd το οποίο δημιουργεί 2 αρχεία που μπορούν να ανοιχτούν με το εργαλείο TimeLine Explorer.

ADS (Alternate Data Streams)

Τα αρχεία που έχουν κατέβει μπορεί να περιέχουν το ADS Zone.Identifier που υποδεικνύει πώς κατέβηκαν από το intranet, internet, κ.λπ. Ορισμένα λογισμικά (όπως οι περιηγητές) συνήθως προσθέτουν ακόμη περισσότερες πληροφορίες όπως το URL από το οποίο κατέβηκε το αρχείο.

File Backups

Recycle Bin

Στο Vista/Win7/Win8/Win10 ο Κάδος Ανακύκλωσης μπορεί να βρεθεί στον φάκελο $Recycle.bin στη ρίζα της μονάδας δίσκου (C:\$Recycle.bin).

Όταν διαγράφεται ένα αρχείο σε αυτόν τον φάκελο, δημιουργούνται 2 συγκεκριμένα αρχεία:

$I{id}: Πληροφορίες αρχείου (η ημερομηνία που διαγράφηκε)$R{id}: Περιεχόμενο του αρχείου

Έχοντας αυτά τα αρχεία, μπορείτε να χρησιμοποιήσετε το εργαλείο Rifiuti για να αποκτήσετε τη διεύθυνση του αρχικού αρχείου που διαγράφηκε και την ημερομηνία που διαγράφηκε (χρησιμοποιήστε rifiuti-vista.exe για Vista – Win10).

.\rifiuti-vista.exe C:\Users\student\Desktop\Recycle

Αντίγραφα Σκιάς Όγκου

Το Shadow Copy είναι μια τεχνολογία που περιλαμβάνεται στα Microsoft Windows και μπορεί να δημιουργήσει αντίγραφα ασφαλείας ή στιγμιότυπα αρχείων ή όγκων υπολογιστή, ακόμη και όταν είναι σε χρήση.

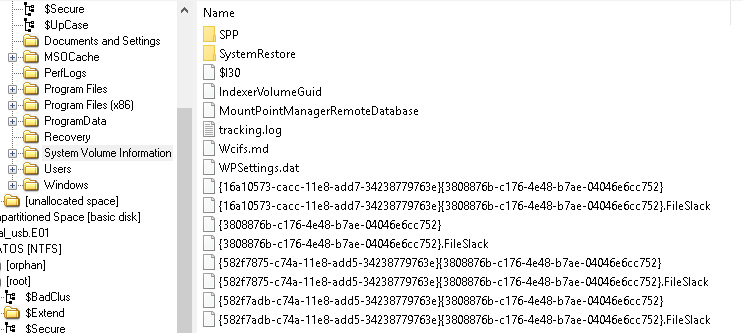

Αυτά τα αντίγραφα ασφαλείας βρίσκονται συνήθως στο \System Volume Information από τη ρίζα του συστήματος αρχείων και το όνομα αποτελείται από UIDs που εμφανίζονται στην παρακάτω εικόνα:

Τοποθετώντας την εικόνα εγκληματολογικής ανάλυσης με το ArsenalImageMounter, το εργαλείο ShadowCopyView μπορεί να χρησιμοποιηθεί για να επιθεωρήσει ένα αντίγραφο σκιάς και ακόμη και να εξάγει τα αρχεία από τα αντίγραφα ασφαλείας του αντίγραφου σκιάς.

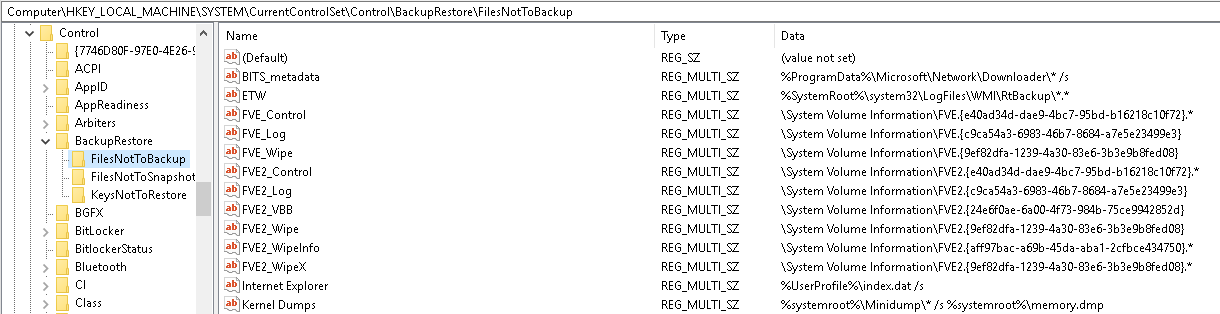

Η καταχώρηση μητρώου HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BackupRestore περιέχει τα αρχεία και τα κλειδιά που δεν πρέπει να δημιουργηθούν αντίγραφα ασφαλείας:

Το μητρώο HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\VSS περιέχει επίσης πληροφορίες ρύθμισης σχετικά με τα Volume Shadow Copies.

Αυτόματα Αποθηκευμένα Αρχεία Office

Μπορείτε να βρείτε τα αυτόματα αποθηκευμένα αρχεία του Office στο: C:\Usuarios\\AppData\Roaming\Microsoft{Excel|Word|Powerpoint}\

Στοιχεία Shell

Ένα στοιχείο shell είναι ένα στοιχείο που περιέχει πληροφορίες σχετικά με το πώς να αποκτήσετε πρόσβαση σε ένα άλλο αρχείο.

Πρόσφατα Έγγραφα (LNK)

Τα Windows δημιουργούν αυτόματα αυτές τις συντομεύσεις όταν ο χρήστης ανοίγει, χρησιμοποιεί ή δημιουργεί ένα αρχείο σε:

- Win7-Win10:

C:\Users\\AppData\Roaming\Microsoft\Windows\Recent\ - Office:

C:\Users\\AppData\Roaming\Microsoft\Office\Recent\

Όταν δημιουργείται ένας φάκελος, δημιουργείται επίσης ένας σύνδεσμος προς τον φάκελο, προς τον γονικό φάκελο και τον παππού φάκελο.

Αυτά τα αυτόματα δημιουργημένα αρχεία σύνδεσης περιέχουν πληροφορίες σχετικά με την προέλευση όπως αν είναι αρχείο ή φάκελος, MAC χρόνοι αυτού του αρχείου, πληροφορίες όγκου σχετικά με το πού είναι αποθηκευμένο το αρχείο και φάκελο του αρχείου στόχου. Αυτές οι πληροφορίες μπορεί να είναι χρήσιμες για την ανάκτηση αυτών των αρχείων σε περίπτωση που έχουν αφαιρεθεί.

Επίσης, η ημερομηνία δημιουργίας του συνδέσμου είναι η πρώτη φορά που χρησιμοποιήθηκε το αρχικό αρχείο και η ημερομηνία τροποποίησης του αρχείου σύνδεσης είναι η τελευταία φορά που χρησιμοποιήθηκε το αρχικό αρχείο.

Για να επιθεωρήσετε αυτά τα αρχεία μπορείτε να χρησιμοποιήσετε το LinkParser.

Σε αυτό το εργαλείο θα βρείτε 2 σύνολα χρονικών σημείων:

- Πρώτο Σύνολο:

- FileModifiedDate

- FileAccessDate

- FileCreationDate

- Δεύτερο Σύνολο:

- LinkModifiedDate

- LinkAccessDate

- LinkCreationDate.

Το πρώτο σύνολο χρονικών σημείων αναφέρεται στα χρονικά σημεία του αρχείου αυτού καθαυτού. Το δεύτερο σύνολο αναφέρεται στα χρονικά σημεία του συνδεδεμένου αρχείου.

Μπορείτε να αποκτήσετε τις ίδιες πληροφορίες εκτελώντας το εργαλείο CLI των Windows: LECmd.exe

LECmd.exe -d C:\Users\student\Desktop\LNKs --csv C:\Users\student\Desktop\LNKs

In this case, the information is going to be saved inside a CSV file.

Jumplists

Αυτά είναι τα πρόσφατα αρχεία που υποδεικνύονται ανά εφαρμογή. Είναι η λίστα των πρόσφατων αρχείων που χρησιμοποιήθηκαν από μια εφαρμογή που μπορείτε να έχετε πρόσβαση σε κάθε εφαρμογή. Μπορούν να δημιουργηθούν αυτόματα ή να είναι προσαρμοσμένα.

Οι jumplists που δημιουργούνται αυτόματα αποθηκεύονται στο C:\Users\{username}\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations\. Οι jumplists ονομάζονται ακολουθώντας τη μορφή {id}.autmaticDestinations-ms όπου το αρχικό ID είναι το ID της εφαρμογής.

Οι προσαρμοσμένες jumplists αποθηκεύονται στο C:\Users\{username}\AppData\Roaming\Microsoft\Windows\Recent\CustomDestination\ και δημιουργούνται από την εφαρμογή συνήθως επειδή κάτι σημαντικό έχει συμβεί με το αρχείο (ίσως έχει επισημανθεί ως αγαπημένο).

Ο χρόνος δημιουργίας οποιασδήποτε jumplist υποδεικνύει την πρώτη φορά που το αρχείο προσπελάστηκε και τον χρόνο τροποποίησης την τελευταία φορά.

Μπορείτε να ελέγξετε τις jumplists χρησιμοποιώντας JumplistExplorer.

(Σημειώστε ότι οι χρονικές σφραγίδες που παρέχονται από το JumplistExplorer σχετίζονται με το αρχείο jumplist)

Shellbags

Ακολουθήστε αυτόν τον σύνδεσμο για να μάθετε τι είναι τα shellbags.

Χρήση USB Windows

Είναι δυνατόν να προσδιοριστεί ότι μια συσκευή USB χρησιμοποιήθηκε χάρη στη δημιουργία:

- Φάκελος Πρόσφατων Windows

- Φάκελος Πρόσφατων Microsoft Office

- Jumplists

Σημειώστε ότι κάποια αρχεία LNK αντί να δείχνουν στο αρχικό μονοπάτι, δείχνουν στο φάκελο WPDNSE:

Τα αρχεία στον φάκελο WPDNSE είναι ένα αντίγραφο των αρχικών, επομένως δεν θα επιβιώσουν από μια επανεκκίνηση του υπολογιστή και το GUID λαμβάνεται από ένα shellbag.

Πληροφορίες Μητρώου

Ελέγξτε αυτή τη σελίδα για να μάθετε ποια κλειδιά μητρώου περιέχουν ενδιαφέρουσες πληροφορίες σχετικά με τις συνδεδεμένες συσκευές USB.

setupapi

Ελέγξτε το αρχείο C:\Windows\inf\setupapi.dev.log για να λάβετε τις χρονικές σφραγίδες σχετικά με το πότε πραγματοποιήθηκε η σύνδεση USB (αναζητήστε Section start).

USB Detective

USBDetective μπορεί να χρησιμοποιηθεί για να αποκτήσει πληροφορίες σχετικά με τις συσκευές USB που έχουν συνδεθεί σε μια εικόνα.

Καθαρισμός Plug and Play

Η προγραμματισμένη εργασία που είναι γνωστή ως 'Καθαρισμός Plug and Play' έχει σχεδιαστεί κυρίως για την αφαίρεση παλαιών εκδόσεων οδηγών. Αντίθετα με τον καθορισμένο σκοπό της διατήρησης της τελευταίας έκδοσης του πακέτου οδηγών, διαδικτυακές πηγές υποδεικνύουν ότι στοχεύει επίσης σε οδηγούς που έχουν μείνει ανενεργοί για 30 ημέρες. Ως εκ τούτου, οι οδηγοί για αφαιρούμενες συσκευές που δεν έχουν συνδεθεί τις τελευταίες 30 ημέρες ενδέχεται να υποβληθούν σε διαγραφή.

Η εργασία βρίσκεται στη διαδρομή: C:\Windows\System32\Tasks\Microsoft\Windows\Plug and Play\Plug and Play Cleanup.

Μια στιγμιότυπο οθόνης που απεικονίζει το περιεχόμενο της εργασίας παρέχεται:

Κύρια Συστατικά και Ρυθμίσεις της Εργασίας:

- pnpclean.dll: Αυτό το DLL είναι υπεύθυνο για τη διαδικασία καθαρισμού.

- UseUnifiedSchedulingEngine: Ρυθμισμένο σε

TRUE, υποδεικνύει τη χρήση της γενικής μηχανής προγραμματισμού εργασιών. - MaintenanceSettings:

- Period ('P1M'): Κατευθύνει τον Προγραμματιστή Εργασιών να ξεκινήσει την εργασία καθαρισμού μηνιαία κατά τη διάρκεια της κανονικής Αυτόματης συντήρησης.

- Deadline ('P2M'): Δίνει οδηγίες στον Προγραμματιστή Εργασιών, εάν η εργασία αποτύχει για δύο συνεχόμενους μήνες, να εκτελέσει την εργασία κατά τη διάρκεια της επείγουσας Αυτόματης συντήρησης.

Αυτή η ρύθμιση εξασφαλίζει τακτική συντήρηση και καθαρισμό των οδηγών, με διατάξεις για επανεξέταση της εργασίας σε περίπτωση συνεχών αποτυχιών.

Για περισσότερες πληροφορίες ελέγξτε: https://blog.1234n6.com/2018/07/windows-plug-and-play-cleanup.html

Emails

Τα emails περιέχουν 2 ενδιαφέροντα μέρη: Τα headers και το περιεχόμενο του email. Στα headers μπορείτε να βρείτε πληροφορίες όπως:

- Ποιος έστειλε τα emails (διεύθυνση email, IP, mail servers που έχουν ανακατευθύνει το email)

- Πότε εστάλη το email

Επίσης, μέσα στα headers References και In-Reply-To μπορείτε να βρείτε το ID των μηνυμάτων:

Windows Mail App

Αυτή η εφαρμογή αποθηκεύει emails σε HTML ή κείμενο. Μπορείτε να βρείτε τα emails μέσα σε υποφακέλους στο \Users\<username>\AppData\Local\Comms\Unistore\data\3\. Τα emails αποθηκεύονται με την επέκταση .dat.

Τα μεταδεδομένα των emails και οι επαφές μπορούν να βρεθούν μέσα στη βάση δεδομένων EDB: \Users\<username>\AppData\Local\Comms\UnistoreDB\store.vol

Αλλάξτε την επέκταση του αρχείου από .vol σε .edb και μπορείτε να χρησιμοποιήσετε το εργαλείο ESEDatabaseView για να το ανοίξετε. Μέσα στον πίνακα Message μπορείτε να δείτε τα emails.

Microsoft Outlook

Όταν χρησιμοποιούνται servers Exchange ή πελάτες Outlook, θα υπάρχουν κάποια MAPI headers:

Mapi-Client-Submit-Time: Χρόνος του συστήματος όταν εστάλη το emailMapi-Conversation-Index: Αριθμός μηνυμάτων παιδιών της συνομιλίας και χρονική σφραγίδα κάθε μηνύματος της συνομιλίαςMapi-Entry-ID: Αναγνωριστικό μηνύματος.Mappi-Message-FlagsκαιPr_last_Verb-Executed: Πληροφορίες σχετικά με τον πελάτη MAPI (μήνυμα διαβασμένο; μη διαβασμένο; απαντήθηκε; ανακατευθύνθηκε; εκτός γραφείου;)

Στον πελάτη Microsoft Outlook, όλα τα αποσταλμένα/ληφθέντα μηνύματα, δεδομένα επαφών και δεδομένα ημερολογίου αποθηκεύονται σε ένα αρχείο PST σε:

%USERPROFILE%\Local Settings\Application Data\Microsoft\Outlook(WinXP)%USERPROFILE%\AppData\Local\Microsoft\Outlook

Η διαδρομή μητρώου HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Windows Messaging Subsystem\Profiles\Outlook υποδεικνύει το αρχείο που χρησιμοποιείται.

Μπορείτε να ανοίξετε το αρχείο PST χρησιμοποιώντας το εργαλείο Kernel PST Viewer.

Microsoft Outlook OST Files

Ένα OST αρχείο δημιουργείται από το Microsoft Outlook όταν είναι ρυθμισμένο με IMAP ή έναν Exchange server, αποθηκεύοντας παρόμοιες πληροφορίες με ένα αρχείο PST. Αυτό το αρχείο συγχρονίζεται με τον server, διατηρώντας δεδομένα για τους τελευταίους 12 μήνες έως μέγιστο μέγεθος 50GB, και βρίσκεται στον ίδιο φάκελο με το αρχείο PST. Για να δείτε ένα OST αρχείο, μπορείτε να χρησιμοποιήσετε τον Kernel OST viewer.

Ανάκτηση Συνημμένων

Χαμένα συνημμένα μπορεί να είναι ανακτήσιμα από:

- Για IE10:

%APPDATA%\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook - Για IE11 και άνω:

%APPDATA%\Local\Microsoft\InetCache\Content.Outlook

Thunderbird MBOX Files

Thunderbird χρησιμοποιεί MBOX αρχεία για να αποθηκεύσει δεδομένα, που βρίσκονται στο \Users\%USERNAME%\AppData\Roaming\Thunderbird\Profiles.

Εικόνες Μικρογραφιών

- Windows XP και 8-8.1: Η πρόσβαση σε έναν φάκελο με μικρογραφίες δημιουργεί ένα αρχείο

thumbs.dbπου αποθηκεύει προεπισκοπήσεις εικόνας, ακόμη και μετά τη διαγραφή. - Windows 7/10: Το

thumbs.dbδημιουργείται όταν προσπελάζεται μέσω δικτύου μέσω UNC διαδρομής. - Windows Vista και νεότερες εκδόσεις: Οι προεπισκοπήσεις μικρογραφιών κεντρικοποιούνται στο

%userprofile%\AppData\Local\Microsoft\Windows\Explorerμε αρχεία ονομαζόμενα thumbcache_xxx.db. Thumbsviewer και ThumbCache Viewer είναι εργαλεία για την προβολή αυτών των αρχείων.

Πληροφορίες Μητρώου Windows

Το Μητρώο Windows, που αποθηκεύει εκτενή δεδομένα συστήματος και δραστηριότητας χρηστών, περιέχεται σε αρχεία σε:

%windir%\System32\Configγια διάφορους υποκλειδιάHKEY_LOCAL_MACHINE.%UserProfile%{User}\NTUSER.DATγιαHKEY_CURRENT_USER.- Οι εκδόσεις Windows Vista και νεότερες δημιουργούν αντίγραφα ασφαλείας των αρχείων μητρώου

HKEY_LOCAL_MACHINEστο%Windir%\System32\Config\RegBack\. - Επιπλέον, οι πληροφορίες εκτέλεσης προγραμμάτων αποθηκεύονται στο

%UserProfile%\{User}\AppData\Local\Microsoft\Windows\USERCLASS.DATαπό τα Windows Vista και Windows 2008 Server και μετά.

Εργαλεία

Ορισμένα εργαλεία είναι χρήσιμα για την ανάλυση των αρχείων μητρώου:

- Registry Editor: Είναι εγκατεστημένο στα Windows. Είναι ένα GUI για να περιηγηθείτε στο μητρώο Windows της τρέχουσας συνεδρίας.

- Registry Explorer: Σας επιτρέπει να φορτώσετε το αρχείο μητρώου και να περιηγηθείτε σε αυτό με ένα GUI. Περιέχει επίσης Σελιδοδείκτες που επισημαίνουν κλειδιά με ενδιαφέρουσες πληροφορίες.

- RegRipper: Και πάλι, έχει ένα GUI που επιτρέπει την περιήγηση στο φορτωμένο μητρώο και περιέχει επίσης πρόσθετα που επισημαίνουν ενδιαφέρουσες πληροφορίες μέσα στο φορτωμένο μητρώο.

- Windows Registry Recovery: Μια άλλη εφαρμογή GUI ικανή να εξάγει τις σημαντικές πληροφορίες από το φορτωμένο μητρώο.

Ανάκτηση Διαγραμμένου Στοιχείου

Όταν ένα κλειδί διαγράφεται, επισημαίνεται ως τέτοιο, αλλά μέχρι να χρειαστεί ο χώρος που καταλαμβάνει, δεν θα αφαιρεθεί. Επομένως, χρησιμοποιώντας εργαλεία όπως το Registry Explorer, είναι δυνατόν να ανακτηθούν αυτά τα διαγραμμένα κλειδιά.

Τελευταίος Χρόνος Γραφής

Κάθε Key-Value περιέχει μια χρονική σφραγίδα που υποδεικνύει την τελευταία φορά που τροποποιήθηκε.

SAM

Το αρχείο/hive SAM περιέχει τους χρήστες, ομάδες και τα hashes των κωδικών πρόσβασης χρηστών του συστήματος.

Στο SAM\Domains\Account\Users μπορείτε να αποκτήσετε το όνομα χρήστη, το RID, την τελευταία σύνδεση, την τελευταία αποτυχημένη σύνδεση, τον μετρητή σύνδεσης, την πολιτική κωδικών πρόσβασης και πότε δημιουργήθηκε ο λογαριασμός. Για να αποκτήσετε τα hashes χρειάζεστε επίσης το αρχείο/hive SYSTEM.

Ενδιαφέροντα στοιχεία στο Μητρώο Windows

{% content-ref url="interesting-windows-registry-keys.md" %} interesting-windows-registry-keys.md {% endcontent-ref %}

Εκτελούμενα Προγράμματα

Βασικές Διαδικασίες Windows

Σε αυτήν την ανάρτηση μπορείτε να μάθετε για τις κοινές διαδικασίες Windows για να ανιχνεύσετε ύποπτες συμπεριφορές.

Πρόσφατες Εφαρμογές Windows

Μέσα στο μητρώο NTUSER.DAT στη διαδρομή Software\Microsoft\Current Version\Search\RecentApps μπορείτε να βρείτε υποκλειδιά με πληροφορίες σχετικά με την εφαρμογή που εκτελέστηκε, την τελευταία φορά που εκτελέστηκε και τον αριθμό φορών που εκκινήθηκε.

BAM (Background Activity Moderator)

Μπορείτε να ανοίξετε το αρχείο SYSTEM με έναν επεξεργαστή μητρώου και μέσα στη διαδρομή SYSTEM\CurrentControlSet\Services\bam\UserSettings\{SID} μπορείτε να βρείτε πληροφορίες σχετικά με τις εφαρμογές που εκτελέστηκαν από κάθε χρήστη (σημειώστε το {SID} στη διαδρομή) και ποια ώρα εκτελέστηκαν (η ώρα είναι μέσα στην τιμή Data του μητρώου).

Windows Prefetch

Η προετοιμασία είναι μια τεχνική που επιτρέπει σε έναν υπολογιστή να ανακτά σιωπηλά τους απαραίτητους πόρους που χρειάζονται για να εμφανίσουν περιεχόμενο που ένας χρήστης μπορεί να έχει πρόσβαση στο εγγύς μέλλον ώστε οι πόροι να μπορούν να προσπελαστούν πιο γρήγορα.

Η προετοιμασία των Windows συνίσταται στη δημιουργία cache των εκτελούμενων προγραμμάτων για να μπορούν να φορτώνονται πιο γρήγορα. Αυτές οι cache δημιουργούνται ως αρχεία .pf στη διαδρομή: C:\Windows\Prefetch. Υπάρχει όριο 128 αρχείων σε XP/VISTA/WIN7 και 1024 αρχείων σε Win8/Win10.

Το όνομα του αρχείου δημιουργείται ως {program_name}-{hash}.pf (το hash βασίζεται στη διαδρομή και τα επιχειρήματα του εκτελέσιμου). Στα W10 αυτά τα αρχεία είναι συμπιεσμένα. Σημειώστε ότι η απλή παρουσία του αρχείου υποδεικνύει ότι το πρόγραμμα εκτελέστηκε κάποια στιγμή.

Το αρχείο C:\Windows\Prefetch\Layout.ini περιέχει τα ονόματα των φακέλων των αρχείων που έχουν προετοιμαστεί. Αυτό το αρχείο περιέχει πληροφορίες σχετικά με τον αριθμό των εκτελέσεων, ημερομηνίες εκτέλεσης και αρχεία που άνοιξε το πρόγραμμα.

Για να ελέγξετε αυτά τα αρχεία μπορείτε να χρησιμοποιήσετε το εργαλείο PEcmd.exe:

.\PECmd.exe -d C:\Users\student\Desktop\Prefetch --html "C:\Users\student\Desktop\out_folder"

Superprefetch

Superprefetch έχει τον ίδιο στόχο με το prefetch, να φορτώνει προγράμματα πιο γρήγορα προβλέποντας τι θα φορτωθεί επόμενα. Ωστόσο, δεν αντικαθιστά την υπηρεσία prefetch.

Αυτή η υπηρεσία θα δημιουργήσει αρχεία βάσης δεδομένων στο C:\Windows\Prefetch\Ag*.db.

Σε αυτές τις βάσεις δεδομένων μπορείτε να βρείτε το όνομα του προγράμματος, τον αριθμό των εκτελέσεων, τα αρχεία που άνοιξαν, τον όγκο που πρόσβαση, την πλήρη διαδρομή, τα χρονικά διαστήματα και τα χρονοσφραγίσματα.

Μπορείτε να αποκτήσετε πρόσβαση σε αυτές τις πληροφορίες χρησιμοποιώντας το εργαλείο CrowdResponse.

SRUM

System Resource Usage Monitor (SRUM) παρακολουθεί τους πόρους που καταναλώνονται από μια διαδικασία. Εμφανίστηκε στα W8 και αποθηκεύει τα δεδομένα σε μια βάση δεδομένων ESE που βρίσκεται στο C:\Windows\System32\sru\SRUDB.dat.

Δίνει τις εξής πληροφορίες:

- AppID και Διαδρομή

- Χρήστης που εκτέλεσε τη διαδικασία

- Αποστολή Bytes

- Λήψη Bytes

- Δικτυακή Διεπαφή

- Διάρκεια σύνδεσης

- Διάρκεια διαδικασίας

Αυτές οι πληροφορίες ενημερώνονται κάθε 60 λεπτά.

Μπορείτε να αποκτήσετε την ημερομηνία από αυτό το αρχείο χρησιμοποιώντας το εργαλείο srum_dump.

.\srum_dump.exe -i C:\Users\student\Desktop\SRUDB.dat -t SRUM_TEMPLATE.xlsx -o C:\Users\student\Desktop\srum

AppCompatCache (ShimCache)

Ο AppCompatCache, γνωστός επίσης ως ShimCache, αποτελεί μέρος της Βάσης Δεδομένων Συμβατότητας Εφαρμογών που αναπτύχθηκε από τη Microsoft για την αντιμετώπιση ζητημάτων συμβατότητας εφαρμογών. Αυτό το συστατικό του συστήματος καταγράφει διάφορα κομμάτια μεταδεδομένων αρχείων, τα οποία περιλαμβάνουν:

- Πλήρης διαδρομή του αρχείου

- Μέγεθος του αρχείου

- Τελευταία τροποποίηση υπό $Standard_Information (SI)

- Τελευταία ενημέρωση του ShimCache

- Σημαία εκτέλεσης διαδικασίας

Τέτοιες πληροφορίες αποθηκεύονται μέσα στη μητρώο σε συγκεκριμένες τοποθεσίες με βάση την έκδοση του λειτουργικού συστήματος:

- Για XP, τα δεδομένα αποθηκεύονται υπό

SYSTEM\CurrentControlSet\Control\SessionManager\Appcompatibility\AppcompatCacheμε χωρητικότητα 96 εγγραφών. - Για Server 2003, καθώς και για τις εκδόσεις Windows 2008, 2012, 2016, 7, 8 και 10, η διαδρομή αποθήκευσης είναι

SYSTEM\CurrentControlSet\Control\SessionManager\AppcompatCache\AppCompatCache, φιλοξενώντας 512 και 1024 εγγραφές, αντίστοιχα.

Για να αναλύσετε τις αποθηκευμένες πληροφορίες, προτείνεται η χρήση του εργαλείου AppCompatCacheParser.

Amcache

Το αρχείο Amcache.hve είναι ουσιαστικά μια κυψέλη μητρώου που καταγράφει λεπτομέρειες σχετικά με τις εφαρμογές που έχουν εκτελεστεί σε ένα σύστημα. Συνήθως βρίσκεται στη διαδρομή C:\Windows\AppCompat\Programas\Amcache.hve.

Αυτό το αρχείο είναι αξιοσημείωτο για την αποθήκευση καταγραφών πρόσφατα εκτελούμενων διαδικασιών, συμπεριλαμβανομένων των διαδρομών προς τα εκτελέσιμα αρχεία και των SHA1 κατακερματισμών τους. Αυτές οι πληροφορίες είναι πολύτιμες για την παρακολούθηση της δραστηριότητας των εφαρμογών σε ένα σύστημα.

Για να εξάγετε και να αναλύσετε τα δεδομένα από το Amcache.hve, μπορείτε να χρησιμοποιήσετε το εργαλείο AmcacheParser. Η παρακάτω εντολή είναι ένα παράδειγμα του πώς να χρησιμοποιήσετε το AmcacheParser για να αναλύσετε το περιεχόμενο του αρχείου Amcache.hve και να εξάγετε τα αποτελέσματα σε μορφή CSV:

AmcacheParser.exe -f C:\Users\genericUser\Desktop\Amcache.hve --csv C:\Users\genericUser\Desktop\outputFolder

Μεταξύ των παραγόμενων αρχείων CSV, το Amcache_Unassociated file entries είναι ιδιαίτερα αξιοσημείωτο λόγω της πλούσιας πληροφορίας που παρέχει σχετικά με τις μη συσχετισμένες καταχωρίσεις αρχείων.

Το πιο ενδιαφέρον αρχείο CVS που παραγένεται είναι το Amcache_Unassociated file entries.

RecentFileCache

Αυτό το αποδεικτικό μπορεί να βρεθεί μόνο σε W7 στο C:\Windows\AppCompat\Programs\RecentFileCache.bcf και περιέχει πληροφορίες σχετικά με την πρόσφατη εκτέλεση ορισμένων δυαδικών αρχείων.

Μπορείτε να χρησιμοποιήσετε το εργαλείο RecentFileCacheParse για να αναλύσετε το αρχείο.

Προγραμματισμένα καθήκοντα

Μπορείτε να τα εξάγετε από το C:\Windows\Tasks ή C:\Windows\System32\Tasks και να τα διαβάσετε ως XML.

Υπηρεσίες

Μπορείτε να τις βρείτε στο μητρώο κάτω από SYSTEM\ControlSet001\Services. Μπορείτε να δείτε τι πρόκειται να εκτελεστεί και πότε.

Windows Store

Οι εγκατεστημένες εφαρμογές μπορούν να βρεθούν στο \ProgramData\Microsoft\Windows\AppRepository\

Αυτό το αποθετήριο έχει ένα log με κάθε εγκατεστημένη εφαρμογή στο σύστημα μέσα στη βάση δεδομένων StateRepository-Machine.srd.

Μέσα στον πίνακα Εφαρμογών αυτής της βάσης δεδομένων, είναι δυνατή η εύρεση των στηλών: "Application ID", "PackageNumber" και "Display Name". Αυτές οι στήλες περιέχουν πληροφορίες σχετικά με τις προεγκατεστημένες και εγκατεστημένες εφαρμογές και μπορεί να βρεθεί αν κάποιες εφαρμογές έχουν απεγκατασταθεί, επειδή οι ταυτοτήτες των εγκατεστημένων εφαρμογών θα πρέπει να είναι διαδοχικές.

Είναι επίσης δυνατή η εύρεση εγκατεστημένης εφαρμογής μέσα στο μονοπάτι του μητρώου: Software\Microsoft\Windows\CurrentVersion\Appx\AppxAllUserStore\Applications\

Και απεγκατεστημένων εφαρμογών στο: Software\Microsoft\Windows\CurrentVersion\Appx\AppxAllUserStore\Deleted\

Windows Events

Οι πληροφορίες που εμφανίζονται μέσα στα Windows events είναι:

- Τι συνέβη

- Χρονική σήμανση (UTC + 0)

- Χρήστες που εμπλέκονται

- Φιλοξενούμενοι που εμπλέκονται (hostname, IP)

- Περιουσιακά στοιχεία που προσπελάστηκαν (αρχεία, φάκελοι, εκτυπωτές, υπηρεσίες)

Τα logs βρίσκονται στο C:\Windows\System32\config πριν από τα Windows Vista και στο C:\Windows\System32\winevt\Logs μετά τα Windows Vista. Πριν από τα Windows Vista, τα logs γεγονότων ήταν σε δυαδική μορφή και μετά από αυτά, είναι σε XML μορφή και χρησιμοποιούν την .evtx επέκταση.

Η τοποθεσία των αρχείων γεγονότων μπορεί να βρεθεί στο μητρώο SYSTEM στο HKLM\SYSTEM\CurrentControlSet\services\EventLog\{Application|System|Security}

Μπορούν να οπτικοποιηθούν από τον Windows Event Viewer (eventvwr.msc) ή με άλλα εργαλεία όπως Event Log Explorer ή Evtx Explorer/EvtxECmd.

Κατανόηση της Καταγραφής Γεγονότων Ασφαλείας των Windows

Τα γεγονότα πρόσβασης καταγράφονται στο αρχείο ρύθμισης ασφαλείας που βρίσκεται στο C:\Windows\System32\winevt\Security.evtx. Το μέγεθος αυτού του αρχείου είναι ρυθμιζόμενο και όταν φτάσει την ικανότητά του, τα παλαιότερα γεγονότα αντικαθίστανται. Τα καταγεγραμμένα γεγονότα περιλαμβάνουν συνδέσεις και αποσυνδέσεις χρηστών, ενέργειες χρηστών και αλλαγές στις ρυθμίσεις ασφαλείας, καθώς και πρόσβαση σε αρχεία, φακέλους και κοινά περιουσιακά στοιχεία.

Κύριοι Κωδικοί Γεγονότων για Αυθεντικοποίηση Χρηστών:

- EventID 4624: Υποδεικνύει ότι ένας χρήστης αυθεντικοποιήθηκε επιτυχώς.

- EventID 4625: Σηματοδοτεί αποτυχία αυθεντικοποίησης.

- EventIDs 4634/4647: Αντιπροσωπεύουν γεγονότα αποσύνδεσης χρηστών.

- EventID 4672: Υποδηλώνει σύνδεση με διαχειριστικά δικαιώματα.

Υποτύποι εντός του EventID 4634/4647:

- Interactive (2): Άμεση σύνδεση χρήστη.

- Network (3): Πρόσβαση σε κοινόχρηστους φακέλους.

- Batch (4): Εκτέλεση παρτίδων διαδικασιών.

- Service (5): Εκκινήσεις υπηρεσιών.

- Proxy (6): Αυθεντικοποίηση μέσω proxy.

- Unlock (7): Ξεκλείδωμα οθόνης με κωδικό πρόσβασης.

- Network Cleartext (8): Μετάδοση κωδικού πρόσβασης σε καθαρό κείμενο, συχνά από IIS.

- New Credentials (9): Χρήση διαφορετικών διαπιστευτηρίων για πρόσβαση.

- Remote Interactive (10): Σύνδεση μέσω απομακρυσμένης επιφάνειας εργασίας ή υπηρεσιών τερματικού.

- Cache Interactive (11): Σύνδεση με αποθηκευμένα διαπιστευτήρια χωρίς επαφή με τον ελεγκτή τομέα.

- Cache Remote Interactive (12): Απομακρυσμένη σύνδεση με αποθηκευμένα διαπιστευτήρια.

- Cached Unlock (13): Ξεκλείδωμα με αποθηκευμένα διαπιστευτήρια.

Κωδικοί Κατάστασης και Υποκατάστασης για το EventID 4625:

- 0xC0000064: Το όνομα χρήστη δεν υπάρχει - Μπορεί να υποδηλώνει επίθεση καταμέτρησης ονομάτων χρηστών.

- 0xC000006A: Σωστό όνομα χρήστη αλλά λάθος κωδικός πρόσβασης - Πιθανή απόπειρα μαντεψιάς κωδικού ή brute-force.

- 0xC0000234: Ο λογαριασμός χρήστη έχει κλειδώσει - Μπορεί να ακολουθεί μια επίθεση brute-force που έχει ως αποτέλεσμα πολλές αποτυχημένες συνδέσεις.

- 0xC0000072: Ο λογαριασμός είναι απενεργοποιημένος - Μη εξουσιοδοτημένες απόπειρες πρόσβασης σε απενεργοποιημένους λογαριασμούς.

- 0xC000006F: Σύνδεση εκτός επιτρεπόμενου χρόνου - Υποδηλώνει απόπειρες πρόσβασης εκτός των καθορισμένων ωρών σύνδεσης, πιθανό σημάδι μη εξουσιοδοτημένης πρόσβασης.

- 0xC0000070: Παράβαση περιορισμών σταθμού εργασίας - Μπορεί να είναι απόπειρα σύνδεσης από μη εξουσιοδοτημένη τοποθεσία.

- 0xC0000193: Λήξη λογαριασμού - Απόπειρες πρόσβασης με λογαριασμούς χρηστών που έχουν λήξει.

- 0xC0000071: Ληγμένος κωδικός πρόσβασης - Απόπειρες σύνδεσης με παρωχημένους κωδικούς πρόσβασης.

- 0xC0000133: Προβλήματα συγχρονισμού χρόνου - Μεγάλες αποκλίσεις χρόνου μεταξύ πελάτη και διακομιστή μπορεί να υποδηλώνουν πιο εξελιγμένες επιθέσεις όπως pass-the-ticket.

- 0xC0000224: Απαιτείται υποχρεωτική αλλαγή κωδικού πρόσβασης - Συχνές υποχρεωτικές αλλαγές μπορεί να υποδηλώνουν απόπειρα αποσταθεροποίησης της ασφάλειας του λογαριασμού.

- 0xC0000225: Υποδηλώνει σφάλμα συστήματος παρά πρόβλημα ασφαλείας.

- 0xC000015b: Αρνημένος τύπος σύνδεσης - Απόπειρα πρόσβασης με μη εξουσιοδοτημένο τύπο σύνδεσης, όπως χρήστης που προσπαθεί να εκτελέσει σύνδεση υπηρεσίας.

EventID 4616:

- Αλλαγή Χρόνου: Τροποποίηση του συστήματος χρόνου, μπορεί να θολώσει τη χρονολογία των γεγονότων.

EventID 6005 και 6006:

- Εκκίνηση και Τερματισμός Συστήματος: Το EventID 6005 υποδεικνύει την εκκίνηση του συστήματος, ενώ το EventID 6006 το τερματισμό του.

EventID 1102:

- Διαγραφή Log: Καθαρισμός των ασφαλιστικών logs, που συχνά είναι κόκκινη σημαία για κάλυψη παράνομων δραστηριοτήτων.

EventIDs για Παρακολούθηση Συσκευών USB:

- 20001 / 20003 / 10000: Πρώτη σύνδεση συσκευής USB.

- 10100: Ενημέρωση οδηγού USB.

- EventID 112: Χρόνος εισαγωγής συσκευής USB.

Για πρακτικά παραδείγματα σχετικά με την προσομοίωση αυτών των τύπων σύνδεσης και ευκαιριών εξαγωγής διαπιστευτηρίων, ανατρέξτε στον αναλυτικό οδηγό της Altered Security.

Λεπτομέρειες γεγονότων, συμπεριλαμβανομένων των κωδικών κατάστασης και υποκατάστασης, παρέχουν περαιτέρω πληροφορίες σχετικά με τις αιτίες των γεγονότων, ιδιαίτερα αξιοσημείωτες στο Event ID 4625.

Ανάκτηση Γεγονότων Windows

Για να αυξήσετε τις πιθανότητες ανάκτησης διαγραμμένων Γεγονότων Windows, είναι σκόπιμο να απενεργοποιήσετε τον ύποπτο υπολογιστή αποσυνδέοντάς τον απευθείας. Bulk_extractor, ένα εργαλείο ανάκτησης που καθορίζει την επέκταση .evtx, συνιστάται για την προσπάθεια ανάκτησης τέτοιων γεγονότων.

Αναγνώριση Κοινών Επιθέσεων μέσω Γεγονότων Windows

Για έναν ολοκληρωμένο οδηγό σχετικά με τη χρήση των Windows Event IDs στην αναγνώριση κοινών κυβερνοεπιθέσεων, επισκεφθείτε το Red Team Recipe.

Επιθέσεις Brute Force

Αναγνωρίσιμες από πολλαπλές καταγραφές EventID 4625, ακολουθούμενες από ένα EventID 4624 αν η επίθεση είναι επιτυχής.

Αλλαγή Χρόνου

Καταγράφεται από το EventID 4616, οι αλλαγές στο χρόνο του συστήματος μπορούν να περιπλέκουν την ανάλυση εγκληματολογίας.

Παρακολούθηση Συσκευών USB

Χρήσιμα System EventIDs για την παρακολούθηση συσκευών USB περιλαμβάνουν 20001/20003/10000 για αρχική χρήση, 10100 για ενημερώσεις οδηγών και EventID 112 από το DeviceSetupManager για χρονικές σφραγίδες εισαγωγής.

Γεγονότα Ικανότητας Συστήματος

Το EventID 6005 υποδεικνύει την εκκίνηση του συστήματος, ενώ το EventID 6006 σηματοδοτεί τον τερματισμό.

Διαγραφή Log

Το EventID 1102 ασφαλείας σηματοδοτεί τη διαγραφή των logs, ένα κρίσιμο γεγονός για την ανάλυση εγκληματολογίας.

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.