mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 21:24:06 +00:00

| .. | ||

| drupal-rce.md | ||

| README.md | ||

Drupal

제로부터 영웅이 될 때까지 AWS 해킹을 배우세요 htARTE (HackTricks AWS Red Team Expert)!

HackTricks를 지원하는 다른 방법:

- 회사가 HackTricks에 광고되길 원하거나 HackTricks를 PDF로 다운로드하고 싶다면 구독 요금제를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구매하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- 💬 Discord 그룹 또는 텔레그램 그룹에 가입하거나 트위터 🐦 @carlospolopm를 팔로우하세요.

- 해킹 요령을 공유하려면 PR을 HackTricks 및 HackTricks Cloud 깃허브 저장소에 제출하세요.

{% embed url="https://websec.nl/" %}

발견

- 메타를 확인하세요

curl https://www.drupal.org/ | grep 'content="Drupal'

- Node: Drupal은 콘텐츠를 노드로 색인화합니다. 노드는 블로그 글, 투표, 기사 등과 같은 모든 것을 보유할 수 있습니다. 페이지 URI는 일반적으로

/node/<nodeid>형식입니다.

curl drupal-site.com/node/1

열거

Drupal은 기본적으로 세 가지 유형의 사용자를 지원합니다:

관리자: 이 사용자는 Drupal 웹사이트를 완전히 제어할 수 있습니다.인증된 사용자: 이러한 사용자는 웹사이트에 로그인하고 권한에 따라 기사를 추가하고 편집하는 작업을 수행할 수 있습니다.익명: 모든 웹사이트 방문자는 익명으로 지정됩니다. 기본적으로 이러한 사용자는 게시물을 읽는 것만 허용됩니다.

버전

/CHANGELOG.txt를 확인합니다.

curl -s http://drupal-site.local/CHANGELOG.txt | grep -m2 ""

Drupal 7.57, 2018-02-21

{% hint style="info" %}

드루팔의 최신 설치판은 기본적으로 CHANGELOG.txt 및 README.txt 파일에 대한 액세스를 차단합니다.

{% endhint %}

사용자 이름 열거

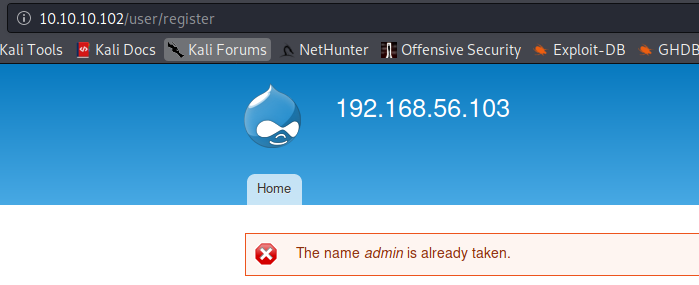

등록

_ /user/register_에서 사용자 이름을 만들어보고 이름이 이미 사용 중인 경우 알림이 표시됩니다:

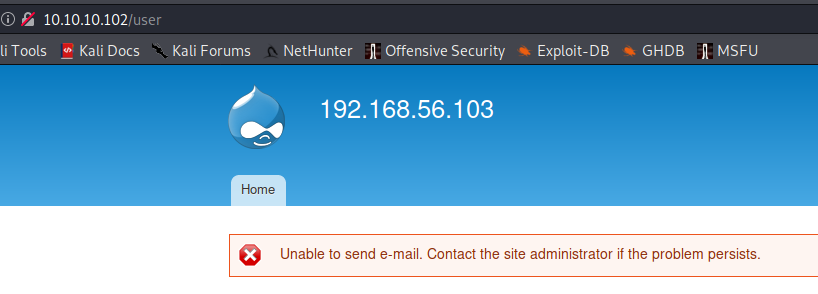

새 비밀번호 요청

기존 사용자 이름에 대해 새 비밀번호를 요청하는 경우:

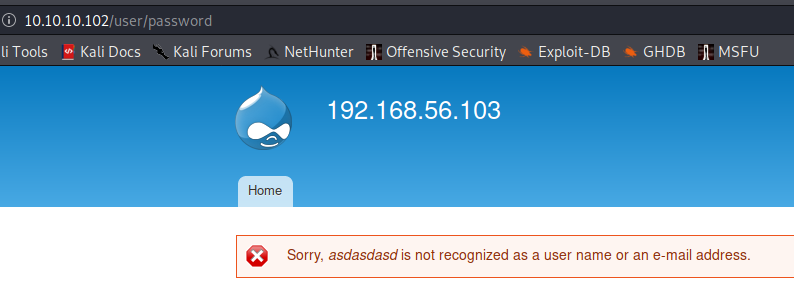

존재하지 않는 사용자 이름에 대해 새 비밀번호를 요청하는 경우:

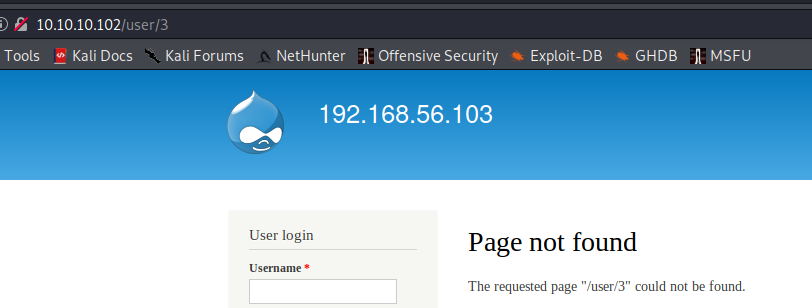

사용자 수 가져오기

_ /user/<number>_에 액세스하여 기존 사용자 수를 볼 수 있습니다. 이 경우 _/users/3_은 찾을 수 없는 오류를 반환하므로 2입니다:

숨겨진 페이지

/node/$로 퍼징 하여 $가 숨겨진 페이지를 찾을 수 있습니다 (예: 1에서 500까지).

검색 엔진에서 참조되지 않는 숨겨진 페이지 (테스트, 개발)를 찾을 수 있습니다.

설치된 모듈 정보

#From https://twitter.com/intigriti/status/1439192489093644292/photo/1

#Get info on installed modules

curl https://example.com/config/sync/core.extension.yml

curl https://example.com/core/core.services.yml

# Download content from files exposed in the previous step

curl https://example.com/config/sync/swiftmailer.transport.yml

자동

droopescan scan drupal -u http://drupal-site.local

RCE

만약 Drupal 웹 콘솔에 액세스할 수 있다면 RCE를 얻기 위해 다음 옵션을 확인하십시오:

{% content-ref url="drupal-rce.md" %} drupal-rce.md {% endcontent-ref %}

Post Exploitation

settings.php 읽기

find / -name settings.php -exec grep "drupal_hash_salt\|'database'\|'username'\|'password'\|'host'\|'port'\|'driver'\|'prefix'" {} \; 2>/dev/null

데이터베이스에서 사용자 덤프하기

mysql -u drupaluser --password='2r9u8hu23t532erew' -e 'use drupal; select * from users'

참고 자료

{% embed url="https://websec.nl/" %}

제로부터 영웅이 될 때까지 AWS 해킹 배우기 htARTE (HackTricks AWS Red Team Expert)!

HackTricks를 지원하는 다른 방법:

- 회사가 HackTricks를 광고하거나 PDF로 다운로드하고 싶다면 구독 요금제를 확인하세요!

- 공식 PEASS & HackTricks 스왜그를 구입하세요

- The PEASS Family를 발견하세요, 당사의 독점 NFTs 컬렉션

- **💬 디스코드 그룹에 가입하거나 텔레그램 그룹에 가입하거나 트위터 🐦 @carlospolopm를 팔로우하세요.

- HackTricks 및 HackTricks Cloud github 저장소에 PR을 제출하여 귀하의 해킹 기술을 공유하세요.