4.8 KiB

基本信息

**终端访问控制器访问控制系统(TACACS)**是一种安全协议,用于对试图访问路由器或NAS的用户进行集中验证。TACACS+是原始TACACS协议的更新版本,提供了独立的身份验证、授权和计费(AAA)服务。

PORT STATE SERVICE

49/tcp open tacacs

**默认端口:**49

拦截认证密钥

如果攻击者成功介入客户端和TACACS服务器之间,他可以拦截加密形式的认证密钥,然后对其进行本地暴力破解。这样你既可以暴力破解密钥,又不会在日志中留下痕迹。如果你成功暴力破解密钥,你将能够访问网络设备并在Wireshark中解密流量。

中间人攻击

为了进行中间人攻击,你可以使用ARP欺骗攻击。

暴力破解密钥

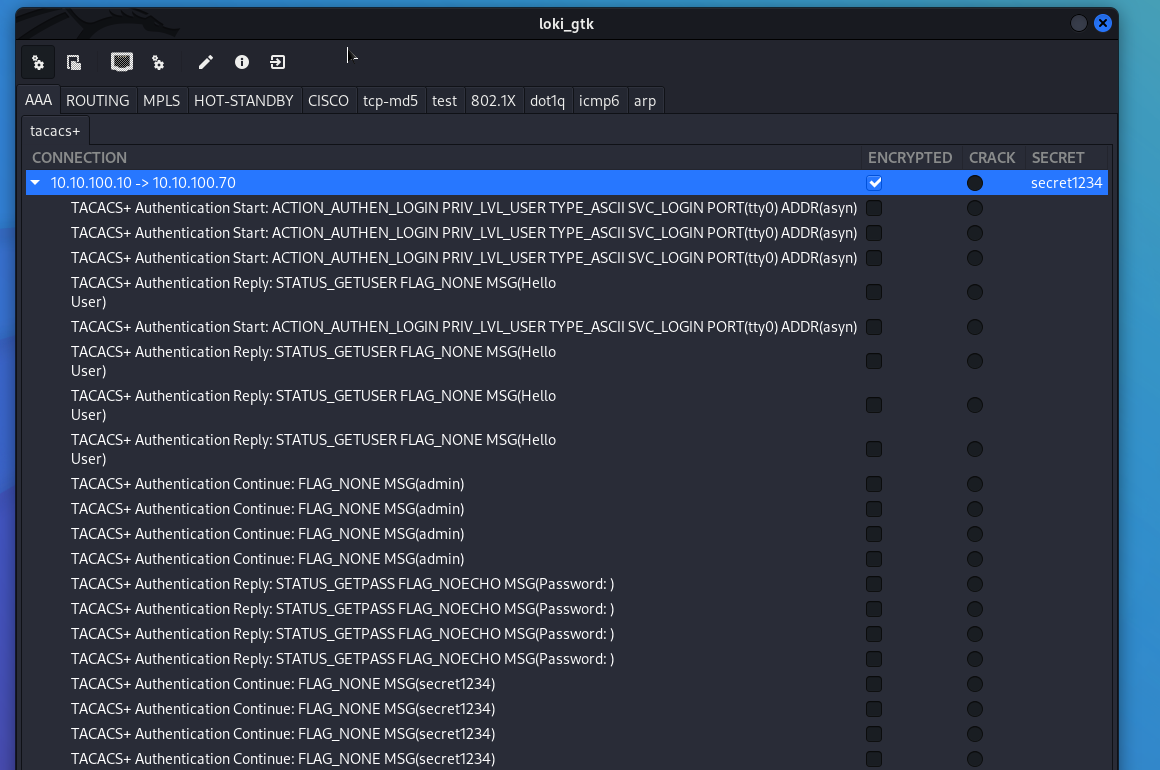

现在你需要运行Loki。这是一个专门用于分析L2/L3协议安全性的工具。它的功能与流行的Yersinia一样出色,是其严肃的竞争对手。Loki还可以暴力破解TACACS密钥。如果密钥成功暴力破解(通常是MD5加密格式),我们就可以访问设备并解密TACACS加密的流量。

sudo loki_gtk.py

您还需要指定字典的路径,以便对加密密钥进行暴力破解。请确保取消选中使用暴力破解选项,否则Loki将在不使用字典的情况下对密码进行暴力破解。

现在我们需要等待管理员通过TACACS服务器登录设备。假设网络管理员已经登录,而我们通过ARP欺骗站在中间拦截流量。这样做,合法的主机不会意识到有其他人干扰了他们的连接。

现在点击CRACK按钮,等待Loki破解密码。

解密流量

太棒了,我们成功解锁了密钥,现在我们需要解密TACACS流量。正如我所说,如果存在密钥,Wireshark可以处理加密的TACACS流量。

我们可以看到使用了哪个横幅。

我们找到了用户admin的用户名。

结果,我们获得了admin:secret1234的凭据,可以用来访问硬件本身。我想我会检查它们的有效性。

这就是您攻击TACACS+并获得访问权限到网络设备控制面板的方法。

参考资料

- 拦截密钥部分来自https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 您在网络安全公司工作吗?您想在HackTricks中看到您的公司广告吗?或者您想获得PEASS的最新版本或下载PDF格式的HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品The PEASS Family

- 获取官方PEASS和HackTricks周边产品

- 加入💬 Discord群组或电报群组,或在Twitter上关注我🐦@carlospolopm。

- 通过向hacktricks repo 和hacktricks-cloud repo 提交PR来分享您的黑客技巧。