7 KiB

iOS Burp Suite配置

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中被广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS & HackTricks周边产品

- 探索PEASS家族,我们的独家NFTs收藏品

- 加入 💬 Discord群 或 电报群 或 关注我的Twitter 🐦 @carlospolopm。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

使用Trickest可以轻松构建和自动化工作流程,使用世界上最先进的社区工具。

立即获取访问权限:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

在iOS设备上安装Burp证书

为了进行安全的Web流量分析和iOS设备上的SSL绑定,可以通过Burp Mobile Assistant或手动配置来利用Burp Suite。以下是两种方法的摘要指南:

使用Burp Mobile Assistant进行自动安装

Burp Mobile Assistant简化了Burp证书的安装过程、代理配置和SSL Pinning。详细指导可在PortSwigger的官方文档中找到。

手动安装步骤

- **代理配置:**首先在iPhone的Wi-Fi设置中将Burp设置为代理。

- **证书下载:**在设备的浏览器中导航至

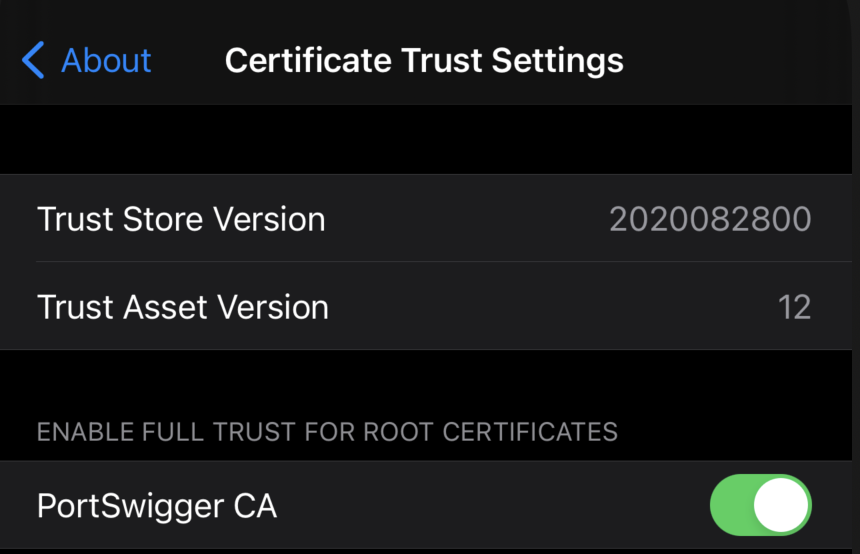

http://burp以下载证书。 - 证书安装:通过设置 > 通用 > VPN和设备管理安装下载的配置文件,然后在证书信任设置下启用对PortSwigger CA的信任。

配置拦截代理

该设置使iOS设备与互联网之间的流量分析通过Burp进行,需要支持客户端到客户端流量的Wi-Fi网络。如果不可用,可以通过usbmuxd的USB连接作为替代方案。PortSwigger的教程提供了关于设备配置和证书安装的详细说明。

针对越狱设备的高级配置

对于越狱设备的用户,通过USB上的SSH(通过iproxy)提供了一种直接将流量路由通过Burp的方法:

- **建立SSH连接:**使用iproxy将SSH转发到本地主机,允许iOS设备连接到运行Burp的计算机。

iproxy 2222 22

- **远程端口转发:**将iOS设备的端口8080转发到计算机的localhost,以便直接访问Burp的界面。

ssh -R 8080:localhost:8080 root@localhost -p 2222

- **全局代理设置:**最后,配置iOS设备的Wi-Fi设置使用手动代理,将所有Web流量通过Burp进行路由。

完整的网络监控/嗅探

可以使用Wireshark高效地监控非HTTP设备流量,这是一种能够捕获所有形式数据流量的工具。对于iOS设备,通过创建远程虚拟接口实现实时流量监控,这个过程在这篇Stack Overflow帖子中有详细说明。在开始之前,需要在macOS系统上安装Wireshark。

该过程涉及几个关键步骤:

- 通过USB在iOS设备和macOS主机之间建立连接。

- 确定iOS设备的UDID,这是进行流量监控的必要步骤。可以通过在macOS终端执行命令来完成:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- 在确定了UDID之后,需要打开Wireshark,并选择“rvi0”接口进行数据捕获。

- 对于目标监控,例如捕获与特定IP地址相关的HTTP流量,可以使用Wireshark的捕获过滤器:

在模拟器中安装Burp证书

- 导出Burp证书

在_Proxy_ --> Options --> Export CA certificate --> Certificate in DER format

- 拖放证书到模拟器中

- 在模拟器中转到_Settings_ --> General --> Profile --> PortSwigger CA,并验证证书

- 在模拟器中转到_Settings_ --> General --> About --> Certificate Trust Settings,并启用PortSwigger CA

恭喜,您已成功在iOS模拟器中配置了Burp CA证书

{% hint style="info" %} iOS模拟器将使用MacOS的代理配置。 {% endhint %}

MacOS代理配置

配置Burp作为代理的步骤:

- 转到_System Preferences_ --> Network --> Advanced

- 在_Proxies_选项卡中标记_Web Proxy (HTTP)和_Secure Web Proxy (HTTPS)

- 在两个选项中配置_127.0.0.1:8080_

- 点击_Ok,然后点击Apply_

使用Trickest轻松构建和自动化工作流,搭载世界上最先进的社区工具。

立即获取访问权限:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

从零开始学习AWS黑客技术,成为专家 htARTE (HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

- 如果您想在HackTricks中看到您的公司广告或下载PDF格式的HackTricks,请查看SUBSCRIPTION PLANS!

- 获取官方PEASS & HackTricks周边产品

- 探索PEASS Family,我们的独家NFTs收藏品

- 加入 💬 Discord群 或 电报群 或在Twitter 🐦 @carlospolopm上关注我。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。