6.4 KiB

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Mira los PLANES DE SUSCRIPCIÓN!

-

Descubre The PEASS Family, nuestra colección exclusiva de NFTs

-

Consigue el swag oficial de PEASS y HackTricks

-

Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

-

Comparte tus trucos de hacking enviando PRs al repositorio de hacktricks y al repositorio de hacktricks-cloud.

Herramientas de tallado

Autopsy

La herramienta más comúnmente utilizada en forense para extraer archivos de imágenes es Autopsy. Descárgala, instálala y haz que ingiera el archivo para encontrar archivos "ocultos". Ten en cuenta que Autopsy está diseñado para admitir imágenes de disco y otros tipos de imágenes, pero no archivos simples.

Binwalk

Binwalk es una herramienta para buscar archivos binarios como imágenes y archivos de audio para encontrar archivos y datos incrustados.

Se puede instalar con apt, sin embargo, la fuente se puede encontrar en github.

Comandos útiles:

sudo apt install binwalk #Insllation

binwalk file #Displays the embedded data in the given file

binwalk -e file #Displays and extracts some files from the given file

binwalk --dd ".*" file #Displays and extracts all files from the given file

Foremost

Otra herramienta común para encontrar archivos ocultos es foremost. Puedes encontrar el archivo de configuración de foremost en /etc/foremost.conf. Si solo quieres buscar algunos archivos específicos, descoméntalos. Si no descomentas nada, foremost buscará los tipos de archivo configurados por defecto.

sudo apt-get install foremost

foremost -v -i file.img -o output

#Discovered files will appear inside the folder "output"

Scalpel

Scalpel es otra herramienta que se puede utilizar para encontrar y extraer archivos incrustados en un archivo. En este caso, deberá descomentar del archivo de configuración (/etc/scalpel/scalpel.conf) los tipos de archivo que desea extraer.

sudo apt-get install scalpel

scalpel file.img -o output

Bulk Extractor

Esta herramienta viene incluida en Kali, pero también se puede encontrar aquí: https://github.com/simsong/bulk_extractor

Esta herramienta puede escanear una imagen y extraer pcaps en su interior, información de red (URLs, dominios, IPs, MACs, correos electrónicos) y más archivos. Solo tienes que hacer:

bulk_extractor memory.img -o out_folder

Navegue a través de toda la información que la herramienta ha recopilado ¿contraseñas?, analice los paquetes lea [**Análisis de Pcaps**](../pcap-inspection/), busque dominios extraños dominios relacionados con **malware** o **no existentes**.

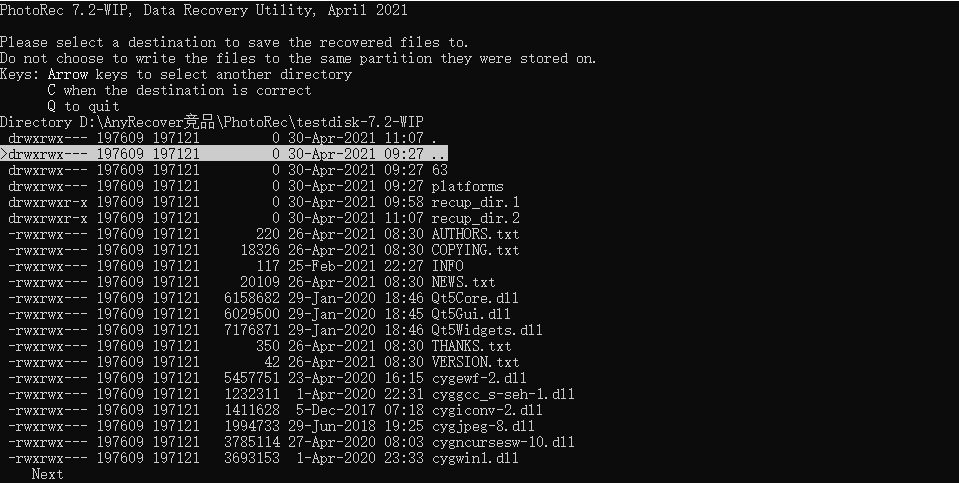

PhotoRec

Puede encontrarlo en https://www.cgsecurity.org/wiki/TestDisk_Download

Viene con una versión GUI y CLI. Puede seleccionar los tipos de archivo que desea que PhotoRec busque.

Herramientas específicas de recuperación de datos

FindAES

Busca claves AES buscando sus horarios de clave. Capaz de encontrar claves de 128, 192 y 256 bits, como las utilizadas por TrueCrypt y BitLocker.

Descarga aquí.

Herramientas complementarias

Puede usar viu para ver imágenes desde la terminal.

Puede usar la herramienta de línea de comandos de Linux pdftotext para transformar un pdf en texto y leerlo.

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

¿Trabaja en una empresa de ciberseguridad? ¿Quiere ver su empresa anunciada en HackTricks? ¿O quiere tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulte los PLANES DE SUSCRIPCIÓN!

-

Descubra The PEASS Family, nuestra colección exclusiva de NFTs

-

Obtenga el swag oficial de PEASS y HackTricks

-

Únase al 💬 grupo de Discord o al grupo de telegram o sígame en Twitter 🐦@carlospolopm.

-

Comparta sus trucos de hacking enviando PR al repositorio hacktricks y hacktricks-cloud.