6.5 KiB

113 - Pentesting Ident

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili da preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRIJATELJSTVO!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte Porodičnu PEASS, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Koristite Trickest da lako izgradite i automatizujete radne tokove pokretane najnaprednijim alatima zajednice na svetu.

Dobijte pristup danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

Osnovne informacije

Ident protokol se koristi preko Interneta kako bi se povezala TCP veza sa određenim korisnikom. Originalno dizajniran za pomoć u upravljanju mrežom i bezbednosti, funkcioniše tako što omogućava serveru da upita klijenta na portu 113 radi dobijanja informacija o korisniku određene TCP veze.

Međutim, zbog savremenih problema sa privatnošću i potencijala za zloupotrebu, njegova upotreba je smanjena jer može nenamerno otkriti informacije o korisniku neovlašćenim stranama. Preporučuje se primena unapređenih mera bezbednosti, kao što su enkriptovane veze i strogi kontrolni pristupi, kako bi se umanjili ovi rizici.

Podrazumevani port: 113

PORT STATE SERVICE

113/tcp open ident

Enumeracija

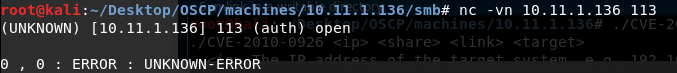

Ručno - Dobijanje korisnika/Identifikacija servisa

Ako mašina pokreće servis ident i samba (445) i povezani ste sa sambom koristeći port 43218. Možete saznati koji korisnik pokreće samba servis koristeći:

Ako samo pritisnete Enter kada se povežete na servis:

Drugi greške:

Nmap

Podrazumevano (`-sC``) nmap će identifikovati svakog korisnika na svakom pokrenutom portu:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum je jednostavan PERL skript za upit ident servisa (113/TCP) kako bi se utvrdio vlasnik procesa koji sluša na svakom TCP portu ciljnog sistema. Lista korisničkih imena prikupljenih na ovaj način može se koristiti za napade na druge mrežne servise radi pogađanja lozinki. Može se instalirati sa apt install ident-user-enum.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Fajlovi

identd.conf

Koristite Trickest da biste lako izgradili i automatizovali radne tokove pokretane najnaprednijim alatima zajednice.

Pristupite danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

HackTricks Automatske Komande

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini da podržite HackTricks:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili da preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRIJEM!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte Porodicu PEASS, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.