7 KiB

111/TCP/UDP - Test de pénétration Portmapper

Apprenez le piratage AWS de zéro à héros avec htARTE (HackTricks AWS Red Team Expert)!

Autres moyens de soutenir HackTricks :

- Si vous souhaitez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT!

- Obtenez le merchandising officiel PEASS & HackTricks

- Découvrez La Famille PEASS, notre collection d'NFTs exclusifs

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez moi sur Twitter 🐦 @carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR aux dépôts github HackTricks et HackTricks Cloud.

Informations de base

Fournit des informations entre systèmes basés sur Unix. Le port est souvent sondé, il peut être utilisé pour identifier le système d'exploitation Nix, et pour obtenir des informations sur les services disponibles. Port utilisé avec NFS, NIS, ou tout service basé sur rpc.

Port par défaut : 111/TCP/UDP, 32771 dans Oracle Solaris

PORT STATE SERVICE

111/tcp open rpcbind

Énumération

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

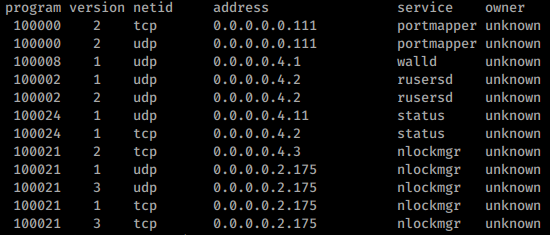

Parfois, cela ne vous donne aucune information, mais dans d'autres cas, vous pourriez obtenir quelque chose comme ceci :

Shodan

port:111 portmap

RPCBind + NFS

Si vous trouvez le service NFS, il est probable que vous pourrez lister et télécharger (et peut-être téléverser) des fichiers :

Lisez 2049 - Pentesting NFS service pour en savoir plus sur comment tester ce protocole.

NIS

Si vous trouvez le service ypbind en cours d'exécution :

Vous pouvez essayer de l'exploiter. Cependant, avant tout, vous devrez deviner le "nom de domaine" NIS de la machine (lorsque NIS est installé, un "nom de domaine" est configuré) et sans connaître ce nom de domaine, vous ne pouvez rien faire.

Après avoir obtenu le nom de domaine NIS pour l'environnement (example.org dans ce cas), utilisez la commande ypwhich pour interroger le serveur NIS et ypcat pour obtenir du matériel sensible. Vous devriez introduire les hachages de mots de passe chiffrés dans John the Ripper, et une fois déchiffrés, vous pouvez les utiliser pour évaluer l'accès au système et les privilèges.

root@kali:~# apt-get install nis

root@kali:~# ypwhich -d example.org 192.168.10.1

potatohead.example.org

root@kali:~# ypcat –d example.org –h 192.168.10.1 passwd.byname

tiff:noR7Bk6FdgcZg:218:101::/export/home/tiff:/bin/bash

katykat:d.K5tGUWCJfQM:2099:102::/export/home/katykat:/bin/bash

james:i0na7pfgtxi42:332:100::/export/home/james:/bin/tcsh

florent:nUNzkxYF0Hbmk:199:100::/export/home/florent:/bin/csh

dave:pzg1026SzQlwc:182:100::/export/home/dave:/bin/bash

yumi:ZEadZ3ZaW4v9.:1377:160::/export/home/yumi:/bin/bash

| Fichier maître | Carte(s) | Notes |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | Contient les noms d'hôte et les détails IP |

| /etc/passwd | passwd.byname, passwd.byuid | Fichier de mot de passe utilisateur NIS |

| /etc/group | group.byname, group.bygid | Fichier de groupe NIS |

| /usr/lib/aliases | mail.aliases | Détails des alias de messagerie |

Utilisateurs RPC

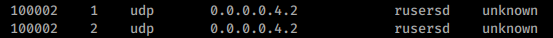

Si vous trouvez le service rusersd listé comme ceci :

Vous pourriez énumérer les utilisateurs de la machine. Pour apprendre comment, lisez 1026 - Pentesting Rsusersd.

Contourner le port Portmapper filtré

Si lors d'un scan nmap vous voyez des ports ouverts comme NFS mais que le port 111 est filtré, vous ne pourrez pas exploiter ces ports.

Cependant, si vous pouvez simuler localement un service portmapper et que vous tunnelisez le port NFS de votre machine à celle de la victime, vous pourrez utiliser les outils habituels pour exploiter ces services.

Plus d'informations sur https://medium.com/@sebnemK/how-to-bypass-filtered-portmapper-port-111-27cee52416bc

Shodan

Portmap

Laboratoires pour pratiquer

- Pratiquez ces techniques dans la machine Irked HTB.

Commandes Automatiques HackTricks

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Provides information between Unix based systems. Port is often probed, it can be used to fingerprint the Nix OS, and to obtain information about available services. Port used with NFS, NIS, or any rpc-based service.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

Apprenez le piratage AWS de zéro à héros avec htARTE (HackTricks AWS Red Team Expert)!

Autres moyens de soutenir HackTricks :

- Si vous souhaitez voir votre entreprise annoncée dans HackTricks ou télécharger HackTricks en PDF, consultez les PLANS D'ABONNEMENT!

- Obtenez le merchandising officiel PEASS & HackTricks

- Découvrez La Famille PEASS, notre collection d'NFTs exclusifs

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-moi sur Twitter 🐦 @carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR aux dépôts github HackTricks et HackTricks Cloud.