6.1 KiB

检测钓鱼

从零开始学习AWS黑客技术,成为专家 htARTE(HackTricks AWS红队专家)!

支持HackTricks的其他方式:

- 如果您想看到您的公司在HackTricks中做广告或下载PDF格式的HackTricks,请查看订阅计划!

- 获取官方PEASS和HackTricks周边产品

- 探索PEASS家族,我们的独家NFTs

- 加入 💬 Discord群 或 电报群 或 关注我们的Twitter 🐦 @hacktricks_live。

- 通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

简介

要检测钓鱼尝试,重要的是了解当前使用的钓鱼技术。在本帖的父页面上,您可以找到这些信息,因此如果您不知道今天使用哪些技术,建议您转到父页面并至少阅读该部分。

本帖基于这样一个想法,即攻击者将尝试模仿或使用受害者的域名。如果您的域名为example.com,而您被钓鱼使用了一个完全不同的域名,比如youwonthelottery.com,这些技术将无法揭示它。

域名变体

揭示那些将在电子邮件中使用类似域名的钓鱼尝试是相当容易的。

只需生成攻击者可能使用的最有可能的钓鱼名称列表,并检查它是否已注册,或者只需检查是否有任何使用它的IP。

查找可疑域名

为此,您可以使用以下任何工具。请注意,这些工具还将自动执行DNS请求,以检查该域名是否分配了任何IP:

位翻转

您可以在父页面中找到此技术的简要解释。或者阅读原始研究:https://www.bleepingcomputer.com/news/security/hijacking-traffic-to-microsoft-s-windowscom-with-bitflipping/

例如,对域名microsoft.com进行1位修改,可以将其转换为_windnws.com._

攻击者可能注册尽可能多与受害者相关的位翻转域,以将合法用户重定向到他们的基础设施。

所有可能的位翻转域名也应该受到监控。

基本检查

一旦您有潜在可疑域名列表,您应该检查它们(主要是HTTP和HTTPS端口),以查看它们是否使用类似受害者域名的登录表单。

您还可以检查端口3333,看看是否打开并运行了gophish实例。

了解每个发现的可疑域名的年龄也很有趣,年龄越小,风险越大。

您还可以获取HTTP和/或HTTPS可疑网页的屏幕截图,以查看是否可疑,如果是这样,访问以进行更深入的查看。

高级检查

如果您想再进一步,我建议您定期监控这些可疑域名并搜索更多(每天一次?只需几秒/分钟)。您还应该检查相关IP的开放端口,并搜索gophish或类似工具的实例(是的,攻击者也会犯错误),并监控可疑域名和子域的HTTP和HTTPS网页,以查看它们是否复制了受害者网页的任何登录表单。

为了自动化这一过程,我建议您拥有受害者域的登录表单列表,爬取可疑网页,并使用类似ssdeep的工具比较在可疑域内找到的每个登录表单与受害者域的每个登录表单。

如果找到了可疑域的登录表单,您可以尝试发送垃圾凭据,并检查是否将您重定向到受害者域。

使用关键字的域名

父页面还提到了一种域名变体技术,即将受害者的域名放在更大的域名中(例如,paypal-financial.com代表paypal.com)。

证书透明度

虽然之前的“暴力破解”方法不可行,但实际上也可以通过证书透明度揭示此类钓鱼尝试。每当CA发出证书时,详细信息都会公开。这意味着通过阅读证书透明度,甚至监控它,可以找到在其名称中使用关键字的域名。例如,如果攻击者生成了一个https://paypal-financial.com的证书,通过查看证书,可以找到关键字“paypal”,并知道正在使用可疑的电子邮件。

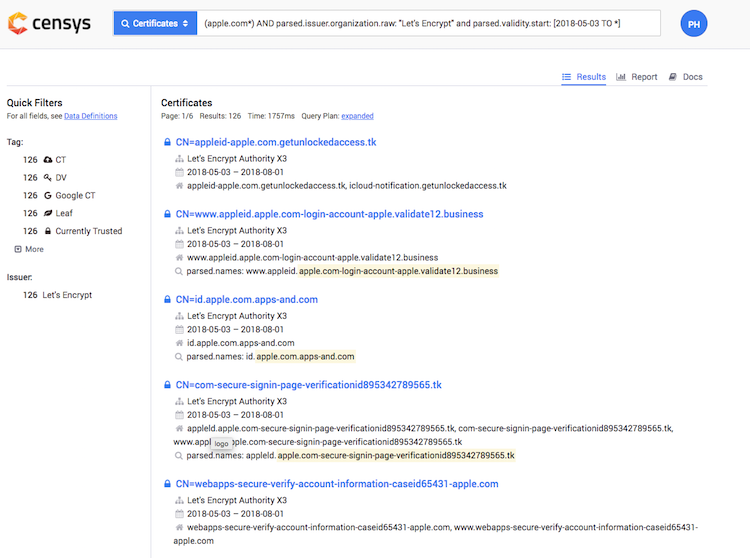

帖子https://0xpatrik.com/phishing-domains/建议您可以使用Censys搜索受特定关键字影响的证书,并按日期(仅“新”证书)和CA签发者“Let's Encrypt”进行过滤:

但是,您也可以使用免费的网络crt.sh来“做同样的事”。您可以搜索关键字,如果愿意,还可以按日期和CA进行过滤结果。

使用最后一种选项,您甚至可以使用匹配身份字段,查看真实域的任何身份是否与任何可疑域的身份匹配(请注意,可疑域可能是误报)。

另一种选择是名为CertStream的出色项目。CertStream提供新生成证书的实时流,您可以使用它来实时检测指定关键字。实际上,有一个名为phishing_catcher的项目就是这样做的。

新域名

最后一个选择是收集一些TLD的新注册域名列表(Whoxy提供此类服务),并检查这些域名中的关键字。但是,长域名通常使用一个或多个子域,因此关键字不会出现在FLD内,您将无法找到钓鱼子域。